...

| Без форматирования |

|---|

object-group service dhcp_server

port-range 67

exit

object-group service dhcp_client

port-range 68

exit

object-group service dns

port-range 53

exit

object-group service redirect

port-range 3128-3131

exit

object-group network users

ip prefix 192.168.132.0/22

exit

object-group network SoftWLC

ip address-range 100.123.0.2

exit

object-group network bras_users

ip address-range 192.168.132.2-192.168.135.254

exit

radius-server timeout 10

radius-server retransmit 5

radius-server host 100.123.0.2

key ascii-text testing123

timeout 11

priority 20

source-address 100.123.0.176

auth-port 31812

acct-port 31813

retransmit 10

dead-interval 10

exit

aaa radius-profile PCRF

radius-server host 100.123.0.2

exit

das-server COA

key ascii-text encrypted 88B11079B9014FAAF7B9

port 3799

clients object-group SoftWLC

exit

aaa das-profile COA

das-server COA

exit

security zone trusted

exit

security zone untrusted

exit

security zone users

exit

ip access-list extended WELCOME

rule 1

action permit

match protocol tcp

match destination-port 443

enable

exit

rule 2

action permit

match protocol tcp

match destination-port 8443

enable

exit

rule 3

action permit

match protocol tcp

match destination-port 80

enable

exit

rule 4

action permit

match protocol tcp

match destination-port 8080

enable

exit

exit

ip access-list extended INTERNET

rule 1

action permit

enable

exit

exit

ip access-list extended unauthUSER

rule 1

action permit

match protocol udp

match source-port 68

match destination-port 67

enable

exit

rule 2

action permit

match protocol udp

match destination-port 53

enable

exit

exit

subscriber-control filters-server-url http://100.123.0.2:7070/filters/file

subscriber-control

aaa das-profile COA

aaa sessions-radius-profile PCRF

aaa services-radius-profile PCRF

nas-ip-address 100.123.0.176

session mac-authentication

bypass-traffic-acl unauthUSER

default-service

class-map unauthUSER

filter-name remote gosuslugi

filter-action permit

default-action redirect http://100.123.0.2:8080/eltex_portal/

exit

enable

exit

snmp-server

snmp-server system-shutdown

snmp-server community "private1" rw

snmp-server community "public11" ro

snmp-server host 100.123.0.2

source-address 100.123.0.176

exit

bridge 10

description "users"

security-zone users

ip address 192.168.132.1/22

ip helper-address 100.123.0.2

service-subscriber-control object-group bras_users

location data10

enable

exit

interface gigabitethernet 1/0/1.3500

description "UpLink"

security-zone untrusted

ip address 172.31.240.3/29

exit

interface gigabitethernet 1/0/1.2300

description "mgmt"

security-zone trusted

ip address 100.123.0.176/24

exit

interface gigabitethernet 1/0/1.2336

bridge-group 10

exit

interface gigabitethernet 1/0/1.2337

bridge-group 10

exit

security zone-pair users untrusted

rule 1

action permit

enable

exit

exit

security zone-pair trusted self

rule 1

action permit

enable

exit

exit

security zone-pair trusted users

rule 1

action permit

enable

exit

exit

security zone-pair users self

rule 1

action permit

match protocol udp

match source-port dhcp_client

match destination-port dhcp_server

enable

exit

rule 2

action permit

match protocol tcp

match destination-port redirect

enable

exit

exit

security zone-pair users trusted

rule 1

action permit

match protocol udp

match source-port dhcp_client

match destination-port dhcp_server

enable

exit

rule 2

action permit

match protocol udp

match destination-port dns

enable

exit

exit

nat source

pool nat_addr

ip address-range 172.31.240.3

exit

ruleset nat_source

to zone untrusted

rule 1

match source-address users

action source-nat pool nat_addr

enable

exit

exit

exit

ip dhcp-relay

ip route 0.0.0.0/0 172.31.240.1

ip telnet server

ip ssh server

clock timezone gmt +7

ntp enable

ntp server 100.123.0.2

exit |

6.2

...

ESR позволяет накладывать ограничение скорости (шейпер) на канал клиентов в рамках одного офиса/SSID. Для возможности использования этого функционала требуется выполнить настройку ESR.

1) Включаем на ESR:

| Без форматирования |

|---|

ip firewall sessions classification enable |

Дальнейшая настройка зависит от типа ESR:

а) ESR1x/100/200/1000 имеет программный шейпер. Сам факт включения возможности использования шейпера на этих типах устройств снижает их производительность, его следует включать, только если такой режим работы необходим. Шейпер может работать либо на одном физическом интерфейсе (в направлении up/down), либо на двух физических интерфейсах - на одном в направлении up, другом в направлении down. Количество саб-интерфейсов на этих физических интерфейсах для работы функционала значения не имеет.

б) ESR1200/1700 имеет аппаратный шейпер, включение которого не сказывается на производительности и он может работать на всех интерфейсах.

2.1) На ESR1х/100/200/1000 выполняем (в текущем примере используется ESR1000):

| Без форматирования |

|---|

interface gigabitethernet 1/0/1

service-policy dynamic all

exit |

и применяем конфигурацию. Именно эта настройка нужна в текущем примере.

Если в качестве аплинка используется интерфейс gi1/0/1 а клиенты подключаются например к интерфейсу gi1/0/2 - то надо включить использование шейпера в соответствующих направлениях:

| Без форматирования |

|---|

interface gigabitethernet 1/0/1

service-policy dynamic upstream

exit

interface gigabitethernet 1/0/2

service-policy dynamic downstream

exit |

2.2)На ESR1200/1700 выполняем:

| Без форматирования |

|---|

interface service-port 1

service-policy dynamic

exit |

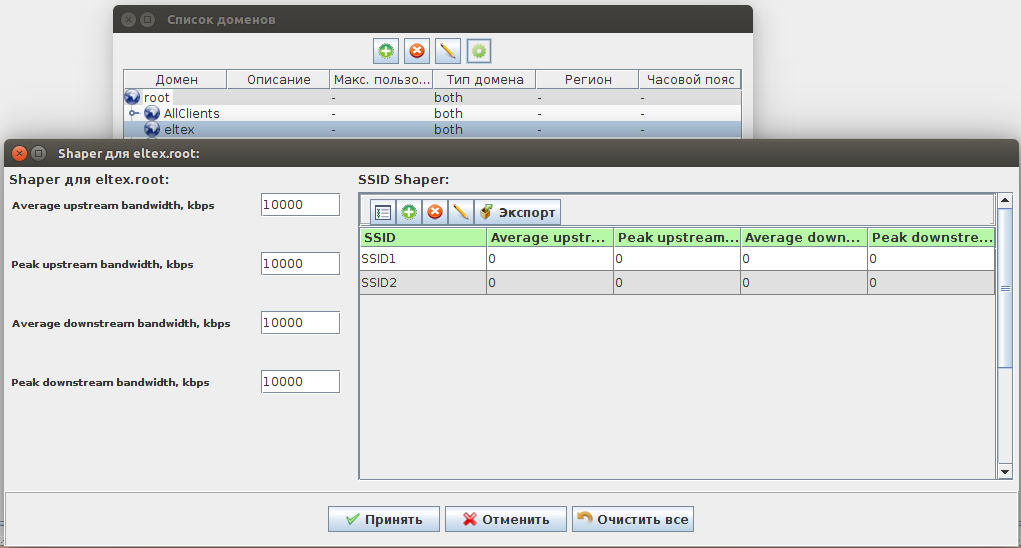

Настройка шейперов выполняется из EMS. Открываем "Адимнистрирование" → "Права и пользователи" → "Домены". В открывшемся списке доменов встаем на нужны домен и нажимаем кнопку . Откроется окно редактирования шейперов (рис. 6.2.1):

Рис. 6.2.1.

В данном окне слева под надписью Shaper для <домена> настраиваются шейперы, который ограничивают скорость скачивания для всех SSID домена. Задаем:

- Average upstream bandwidth, kbps - 10000 - ограничение скорости на отдачу, в kbps;

- Peak upstream bandwidth, kbps - 10000 - максимальное значение скорости на отдачу при доступной полосе, не может быть меньше Average upstream bandwidth, в kps;

- Average downstream bandwidth, kbps - 10000 - ограничение скорости на скачивание, в kbps;

- Peak downstream bandwidth, kbps - 10000 - максимальное значение скорости на скачивание при доступной полосе, не может быть меньше Average upstream bandwidth, в kps.

После сохранения настроек команда на изменение скорости будет отправлена на ESR. Применяется новое значение шейпера запускается с отсрочкой в 1 мин.

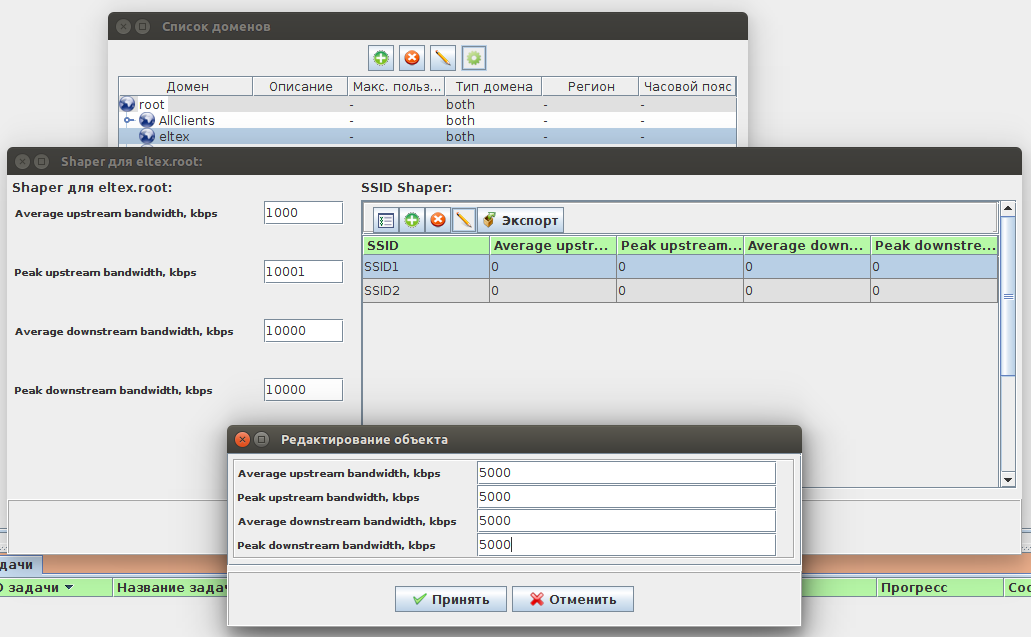

Для настройки ограничения на SSID надо открыть окно редактирования шейперов, выбрать в окне справа нужный SSID (в текущем примере SSID1) и нажать кнопку , откроется окно редактирования объекта (рис. 6.2.2):

Рис. 6.2.2.

- Average upstream bandwidth, kbps - 5000 - ограничение скорости на отдачу, в kbps;

- Peak upstream bandwidth, kbps - 5000 - максимальное значение скорости на отдачу при доступной полосе не может быть меньше Average upstream bandwidth, в kps;

Average downstream bandwidth, kbps - 5000 - ограничение скорости на скачивание, в kbps;

- Peak downstream bandwidth, kbps - 5000 - максимальное значение скорости на скачивание при доступной полосе, не может быть меньше Average upstream bandwidth, в kps.

После сохранения настроек команда на изменение скорости будет отправлена на ESR. Применяется новое значение шейпера запускается с отсрочкой в 1 мин.. Следует иметь ввиду, что назначать если есть ограничение скорости на домен - то независимо от настроек ограничения скорости на SSID их значения, в т.ч. и суммарные значения не могут превысить это ограничение.

Параметры ссылки редиректа

При выполении редирета пользователя WiFi на портал, в ссылке редиректа передается определённый список параметров, который позволяет порталу идентифицировать как и откуда пришел пользователь. Ссылка имеет формат:

http://<IP-адрес портала>:<порт портала>/eltex_portal/?router=bras&clientIp=<IP-адрес клиента>&clientMac=<MAC-адрес клиента>&nasIp=<NAS-IP роутера>&sessionId=<Идентификатор сессии>&vrf=<имя VRF>&loc=<location>&L2loc=<L2 location>&origUrl=<исходная ссылка, на которую пытался зайти клиент>

Пример строки редиректа на основе выполненных настроек ESR:

| Без форматирования |

|---|

http://100.123.0.2:8080/eltex_portal/?router=bras&clientIp=192.168.132.10&clientMac=a8:9c:ed:53:a9:6d&nasIp=100.123.0.176&sessionId=12393906174523604993&vrf=1&loc=data10&L2loc=gi1/0/1.2336&origUrl=http://eltex-co.ru |