Оглавление

Взаимодействие контроллера с порталом Cisco ISE

- Гостевой портал + Eltex WLC- При первом подключении клиента ТД пытается пройти MAB-авторизацию на NAC-сервере, подставляя MAC-адрес клиента в атрибуты User-Name и User-Password запроса access-request к RADIUS-серверу WLC. Контроллер проксирует запрос на внешний RADIUS-сервер Cisco ISE. Так как ISE ничего не известно о данном клиенте, он присылает access-reject на WLC, тот, в свою очередь, на ТД.

- После того как ТД получила access-reject, она отправляет клиенту ссылку редиректа на гостевой портал ISE-формата, при этом дополняя ACL с доступом только до гостевого портала. Пример ссылки:

https://100.110.0.161:8443/portal/PortalSetup.action?portal=10968c1f-36fe-4e5c-96ff-9d74f689b29b?action_url=http%3A%2F%2Fredirect%2Eloc%3A10081%2F&ap_mac=68%3A13%3AE2%3A0E%3A85%3A50&client_mac=a2%3A13%3A66%3A1b%3Ac7%3A8e&redirect=http%3A%2F%2Fconnectivitycheck%2Egstatic%2Ecom%2Fgenerate%5F204 - После авторизации пользователя на гостевом портале клиенту возвращается ссылка редиректа на ТД, содержащая в себе адрес сайта, на который клиент хотел попасть изначально, логин и пароль, под которым клиент успешно прошёл аутентификацию на гостевом портале. Пример ссылки:

http://redirect.loc:10081/?token=NAI4PU5HK6O007V0KMYS37M800GOZW97&buttonClicked=4&err_flag=0&err_msg=&info_flag=0&info_msg=&redirect_url=http%3A%2F%2Fconnectivitycheck.gstatic.com%2Fgenerate_204&username=login&password=Password - Когда клиент переходит по этой ссылке, ТД считывает из нее логин и пароль и подставляет в атрибуты User-Name и User-Password запроса access-request, RADIUS успешно авторизует клиента, и ТД снимает ACL на доступ клиента и перенаправляет на изначально запрашиваемый пользователем портал.

- После отключения от SSID и подключения заново или подключения к другой ТД (к тому же SSID), авторизация будет проходить по MAC-адресу (так как этот сценарий реализован в логике ТД «external portal» и срабатывает при подключении к SSID, если ТД не помнит клиента). Редирект пользователя на портал происходить не будет до тех пор, пока учетная запись клиента не будет удалена из базы, вручную или автоматически (по настроенной логике).

Пример страницы гостевого портала:

Схема процесса авторизации нового клиента по логину и паролю:

| draw.io Diagram | ||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

|

Настройка на WLC

В данном разделе описана настройка внешней портальной авторизации на WLC.

За основу необходимо взять заводскую конфигурацию Factory (подробнее в инструкции Quickstart):

| Блок кода | ||

|---|---|---|

| ||

object-group service ssh

port-range 22

exit

object-group service dhcp_server

port-range 67

exit

object-group service dhcp_client

port-range 68

exit

object-group service ntp

port-range 123

exit

object-group service dns

port-range 53

exit

object-group service netconf

port-range 830

exit

object-group service radius_auth

port-range 1812

exit

object-group service sa

port-range 8043-8044

exit

object-group service airtune

port-range 8099

exit

object-group service web

port-range 443

exit

syslog max-files 3

syslog file-size 512

syslog file tmpsys:syslog/default

severity info

exit

radius-server local

nas ap

key ascii-text encrypted 8CB5107EA7005AFF

network 192.168.1.0/24

exit

nas local

key ascii-text encrypted 8CB5107EA7005AFF

network 127.0.0.1/32

exit

domain default

exit

virtual-server default |

Настройка на WLC

Конфигурации контроллера для настройки внешней портальной авторизации (ссылка на инструкцию Контроллеры беспроводного доступа)

За основу возьмем factory-config:

| Раскрыть | ||

|---|---|---|

| ||

| Блок кода | | |

|

Внесём изменения в конфигурацию:

| title | изменения в конфигурации WLC |

|---|

| Блок кода | ||

|---|---|---|

| ||

radius-server local

virtual-server default

proxy-mode

upstream-server 1

host 100.110.0.161

server-type all

key ascii-text secret123

exit

enable

exit

exit

radius-server host 100.110.0.161

key ascii-text secret123

exit

radius-server host 127.0.0.1

key ascii-text password

exit

aaa radius-profile default_radius

radius-server host 100.110.0.161

radius-server host 127.0.0.1

exit

das-server COA

key ascii-text secret123

port 1700

exit

aaa das-profile COA

das-server COA

exit

security zone-pair untrusted self

rule 2

action permit

match protocol tcp

match destination-port object-group ssh

enable

exit

rule 3

action permit

match protocol tcp

match destination-port object-group web

enable

exit

rule 4

action permit

match protocol tcp

match destination-port object-group dns

enable

exit

rule 5

action permit

match protocol udp

match destination-port object-group dns

enable

exit

exit

ip route 0.0.0.0/0 x.x.x.x

wlc

ssid-profile default-ssid

ssid "cisco_ise"

radius-profile default-radius

portal-enable

portal-profile default-portal

vlan-id 3

band 2g

band 5g

enable

exit

ap-profile default-ap

password ascii-text password

services

ip telnet server

ip ssh server

ip http server

exit

exit

portal-profile default-portal

redirect-url-custom https://100.110.0.161:8443/portal/PortalSetup.action?portal=10968c1f-36fe-4e5c-96ff-9d74f689b29b?action_url=<SWITCH_URL>&redirect=<ORIGINAL_URL>&ap_mac=<AP_MAC>

age-timeout 10

verification-mode external-portal

exit

radius-profile default-radius

auth-address 100.110.0.161

auth-password ascii-text secret123

auth-acct-id-send

acct-enable

acct-address 100.110.0.161

acct-password ascii-text secret123

acct-periodic

acct-interval 60

exit

exit |

Таблица 1 — Настройка URL шаблона для внешней портальной авторизации

Параметр

Описание

URL, который изначально запрашивал клиент

Взаимодействие контроллера с порталом Cisco ISE

- При первом подключении клиента (ISE ничего о нем не знает, ТД также). ТД пытается пройти MAB авторизацию на NAC сервере, подставляя MAC адрес клиента в атрибуты User-Name и User-Password запроса access-request к Radius серверу. Так как ISE ничего не знает о данном клиенте, он присылает access-reject.

- После того как ТД получила access-reject она отправляет клиенту ссылку редиректа на гостевой портал ISE (который был в ТД прописан при настройки SSID) формата:

https://100.110.0.161:8443/portal/PortalSetup.action?portal=f09aaac2-f101-45ed-832f-fda201ab7639?action_url=http%3A%2F%2Fredirect%2Eloc%3A10081%2F&redirect=http%3A%2F%2Fconnectivitycheck%2Egstatic%2Ecom%2Fgenerate%5F204&ap_mac=68%3A13%3AE2%3AC2%3A19%3A70

при этом дополняя ACL, с доступом только до гостевого портала. - После саморегистрации пользователя на гостевом портале и успешного логина через форму портала, по полученному логину и паролю, информация об устройстве как устройство MAB заносится в базу Endpoins, в которой содержится в том числе MAC клиента. А клиенту возвращается ссылка редиректа на proxy сервис ТД, содержащая в себе адрес сайта, на который клиент хотел попасть изначально, логин и пароль, под которым клиент успешно прошёл аутентификацию на гостевом портале. Ссылка вида:

http://redirect.loc:10081/?token=CYO1UK0IE1KI8BIWVNBJYR8WTNGAK1TP&buttonClicked=4&err_flag=0&err_msg=&info_flag=0&info_msg=&redirect_url=http%3A%2F%2Fconnectivitycheck.gstatic.com%2Fgenerate_204&username=Gena&password=Password414 - Когда клиент переходит по этой ссылке, ТД считывает из нее логин и пароль и подставляет в атрибуты User-Name и User-Password запроса access-request , radius успешно авторизует клиента и ТД снимает ACL на доступ клиента и редиректит на изначально запрашиваемый пользователем портал.

- После отключения от SSID и подключения заново или подключения к другой ТД (к тому же SSID), авторизация будет проходить по mac адресу (так как этот сценарий реализован в логике ТД "external portal" и срабатывает при подключении к SSID, если ТД не "помнит" клиента). И редиректа пользователя на портал происходить не будет, до тех пор, пока endpoint клиента не будет удален из базы, в ручную или автоматически (по какой-то настроенной логике).

Рис.1 Процесс авторизации нового клиента(по логину и паролю)

Рис.2 Процесс авторизации зарегистрированного клиента(MAB)

Настройка Cisco ISE

1.Создаем Network Device Profile.

2.Настраиваем созданный профайл "Eltex". Указываем протокол взаимодействия - Radius. В параметрах указываем атрибуты радиус по которым ISE будет определять типы Authentication/Authorization. Для этого настраиваем Flow Type Conditions:

Wireless MAB detected

Wireless Web Authentication detected

Так как для всех Wireless подключений атрибут идентификации Radius:NAS-Port-Type будет одинаков Wireless - IEEE 802.11, для:

Wireless MAB detected добавляем еще один атрибут Radius:Service-Type со значением Call Check

Wireless Web Authentication detected добавляем еще один атрибут Radius:Service-Type со значением Login

Также в "Host Lookup (MAB)" включаем Process Host Lookup, включаем используемый ТД протокол обмена подтверждениями, в нашем случае отключаем это Via PAP/ASCII и отключаем Check Password.

3.Создаем новый профиль сетевых устройств, в нашем случае "Eltex-AP".

4.Настраиваем взаимодействие с ТД по протоколу Radius. Можно указать подсеть ТД (в нашем случает это одна ТД и подсеть 100.110.0.247/32), в поле Device Profile выбираем ранее созданный профайл Eltex. Также необходимо указать secret key для протокола Radius, ранее настроенный на ТД.

5.Создать группу встроенных гостевых учетных записей, в нашем случае это Eltex-AP_testUsers и в этой группе создать учетные записи, в нашем случае это Gena и tester, задать им логин и пароль.

6.Настраиваем последовательность действий для гостевого портала (Guest Portal Sequence). Переходим в настройки Work Centers > Guest Access > Identities > Identity Source Sequence > Guest Portal Sequence - это предустановленная последовательность аутентификации гостевых пользователей. И в поле Authentication Search List выбираем порядок аутентификации пользователей. В нашем случае порядок как на снимке ниже: Internal Endpoints (MAB) → Internal Users (встроенные учетные записи) → Guest Users (учетные записи созданные пользователем самостоятельно на гостевом портале)

7.Создаем правило с разрешенными протоколами, в нашем случае MAB-WIFI_Eltex, в нем разрешаем Authentication Bypass>Process Host Lookup и Authentication Protocols>Allow PAP/ASCII

8.Настройка Authorization Profiles. На вкладке Work Centers > Guest Access > Policy Elements > Results > Authorization Profiles > Add создаем профиль авторизации под ранее созданный Network Device Profile. В данный сценарий можно включать параметры авторизации клиента, такие как CVLAN, ACL, shaper и т.п. через добавления различных атрибутов (который поддерживают или будут поддерживать ТД Eltex)

9.Настройка Policy Sets. На вкладке Work Centers > Guest Access > Policy Sets создаем политику доступа для WiFi пользователей. В нашем случае с названием Eltex-WIFI_Guest-Portal

В эту политику попадают клиенты приходящие с SSID "F.E.-ciscoPortal" и Flow Type Conditions соответствуют Wireless_MAB или WLC_WEB_Authentication

10.Настраиваем в данной политике правила аутентификации и авторизации.

В правиле аутентификации первым пунктам идет проверка пользователя по логину и паролю в базе Internal Users, вторым пунктам, если не сработал пункт один, проверяется mac адрес в базе EndPoints (MAB).

В правиле авторизации сначала проверяется пользователь по логину и паролю в базе Internal Users. Вторым пунктам, если не сработал пункт один, проверяется mac адрес в базе EndPoints (MAB). И в обоих случаях, в нашем случае при успешной проверке применяется действие PermitAccess, но можно применить созданное ранее Eltex-AP_guest (что является аналогичным, только добавляется еще один уровень абстракции) или более сложное в плане защищенности действие.

11.Настраиваем гостевой портал. В нашем случае настроено как на снимке (настройки довольно понятные и в основном касаются оформления страницы, запрашиваемых данных пользователя и пользовательских соглашений)

12.Адрес портала для настройки ссылки редиректа на ТД, можно получить по ссылке

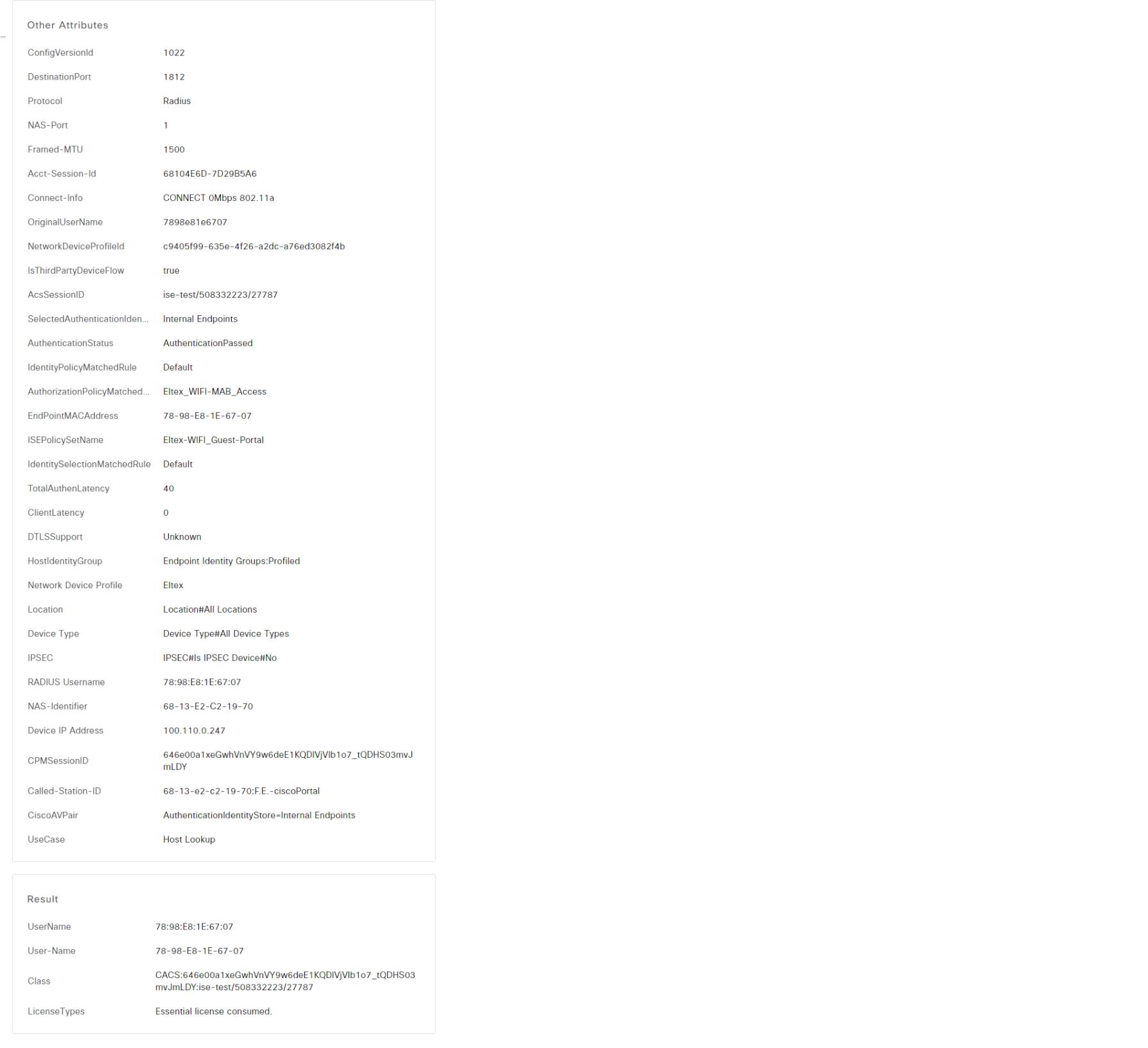

Radius Logs

Radius live log, неизвестного клиента

Первая запись журнала, о том что клиент не смог пройти MAB аутентификацию, так как клиент еще прошел регистрацию на портале.

Вторая запись. О том что клиент не прошел динамическую авторизацию. ТД в данный момент не поддерживает CoA и данный способ не настраивался и не использовался.

Третья запись. О том что гость аутентифицировался на портале (после регистрации)

Четвертая запись. О том что пользователь успешно аутентифицировался и авторизовался через Radius по логину и паролю

Radius live log зарегистрированного клиента, по MAB (повторное после отключения от ТД или отключение и подключение к другой ТД)

Запись о том, что клиент успешно прошел MAB аутентификацию и авторизацию через Radius (Cisco ISE занесла MAC клиента в базу EndPoints, при аутентификации пользователя на портале)

Следующая запись. Аккаунтинг пользователя

Cisco ISE - Гостевой портал + Eltex AP

Настройка на ТД

Команды для настройки внешней портальной авторизации на ТД (ссылка на инструкцию: https://docs.eltex-co.ru/pages/viewpage.action?pageId=444825607#id-РуководствопоэксплуатацииWEP-30L,WEP-30L-Z-НастройкаVAPсвнешнейпортальнойавторизацией)

| Блок кода | ||

|---|---|---|

| ||

WEP-30L(root):/# configure

WEP-30L(config):/# interface

WEP-30L(config):/interface# wlan1-va0

WEP-30L(config):/interface/wlan1-va0# common

WEP-200L(config):/interface/wlan1-va0/common# enabled 'true'

WEP-200L(config):/interface/wlan1-va0/common# exit

WEP-30L(config):/interface/wlan1-va0# vap

WEP-30L(config):/interface/wlan1-va0/vap# vlan-id X (где X — VLAN-ID на VAP)

WEP-30L(config):/interface/wlan1-va0/vap# ap-security

WEP-30L(config):/interface/wlan1-va0/vap/ap-security# mode off (режим шифрования off — без пароля)

WEP-30L(config):/interface/wlan1-va0/vap/ap-security# exit

WEP-30L(config):/interface/wlan1-va0/vap# ssid 'Portal_WEP-30L' (изменение имени SSID)

WEP-30L(config):/interface/wlan1-va0/vap# captive-portal

WOP-30L(config):/interface/wlan1-va0/vap/captive-portal# verification-mode 'external-portal'

WEP-30L(config):/interface/wlan1-va0/vap/captive-portal# scenarios

WEP-30L(config):/interface/wlan1-va0/vap/captive-portal/scenarios# scenario-redirect

WEP-30L(config):/interface/wlan1-va0/vap/captive-portal/scenarios/scenario-redirect# redirect-url "https://X.X.X.X/<NAS_ID>/?action_url=<SWITCH_URL>&redirect=<ORIGINAL_URL>&ap_mac=<AP_MAC>" (указать URL внешнего виртуального портала в соответствии с таблицей 1)

WEP-30L(config):/interface/wlan1-va0/vap/captive-portal/scenarios/scenario-redirect# exit

WEP-30L(config):/interface/wlan1-va0/vap/captive-portal/scenarios# exit

WEP-30L(config):/interface/wlan1-va0/vap/captive-portal# enabled true

WEP-30L(config):/interface/wlan1-va0/vap/captive-portal# exit

WEP-30L(config):/interface/wlan1-va0/vap# radius

WEP-30L(config):/interface/wlan1-va0/vap/radius# auth-address X.X.X.X (где Х.Х.Х.Х — IP-адрес RADIUS-сервера, используемого для авторизации)

WEP-30L(config):/interface/wlan1-va0/vap/radius# auth-password secret (где secret — пароль для RADIUS-сервера, используемого для авторизации)

WEP-30L(config):/interface/wlan1-va0/vap# save (сохранение настроек) |

Таблица 1 — Настройка URL шаблона для внешней портальной авторизации

Параметр

Описание

URL, который изначально запрашивал клиент

| Блок кода | ||||

|---|---|---|---|---|

| ||||

radius:

auth-port: 1812

auth-address: 100.110.0.161

auth-password: testing123

auth-acct-id-send: true

tls-enable: false

acct-enable: true

acct-port: 1813

acct-address: 100.110.0.161

acct-password: testing123

acct-periodic: false

acct-interval: 600

acct-wait-ip: false

domain: root

nas-id:

captive-portal:

enabled: true

verification-mode: external-portal

age-timeout: 1

default-white-list:

scenarios:

scenario-redirect:

name: scenario-redirect

access-type: forbid

index: 1

redirect-url: https://100.110.0.161:8443/portal/PortalSetup.action?portal=f09aaac2-f101-45ed-832f-fda201ab7639?action_url=<SWITCH_URL>&redirect=<ORIGINAL_URL>&ap_mac=<AP_MAC>

virtual-portal-name: default

auth-scenario: scenario-access

scenario-access:

name: scenario-access

access-type: allow

index: 2

deauth-scenario: scenario-redirect |

Взаимодействие ТД с порталом Cisco ISE

- При первом подключении клиента (ISE ничего о нем не знает, ТД также). ТД пытается пройти MAB авторизацию на NAC сервере, подставляя MAC адрес клиента в атрибуты User-Name и User-Password запроса access-request к Radius серверу. Так как ISE ничего не знает о данном клиенте, он присылает access-reject.

- После того как ТД получила access-reject она отправляет клиенту ссылку редиректа на гостевой портал ISE (который был в ТД прописан при настройки SSID) формата:

https://100.110.0.161:8443/portal/PortalSetup.action?portal=f09aaac2-f101-45ed-832f-fda201ab7639?action_url=http%3A%2F%2Fredirect%2Eloc%3A10081%2F&redirect=http%3A%2F%2Fconnectivitycheck%2Egstatic%2Ecom%2Fgenerate%5F204&ap_mac=68%3A13%3AE2%3AC2%3A19%3A70

при этом дополняя ACL, с доступом только до гостевого портала. - После саморегистрации пользователя на гостевом портале и успешного логина через форму портала, по полученному логину и паролю, информация об устройстве как устройство MAB заносится в базу Endpoins, в которой содержится в том числе MAC клиента. А клиенту возвращается ссылка редиректа на proxy сервис ТД, содержащая в себе адрес сайта, на который клиент хотел попасть изначально, логин и пароль, под которым клиент успешно прошёл аутентификацию на гостевом портале. Ссылка вида:

http://redirect.loc:10081/?token=CYO1UK0IE1KI8BIWVNBJYR8WTNGAK1TP&buttonClicked=4&err_flag=0&err_msg=&info_flag=0&info_msg=&redirect_url=http%3A%2F%2Fconnectivitycheck.gstatic.com%2Fgenerate_204&username=Gena&password=Password414 - Когда клиент переходит по этой ссылке, ТД считывает из нее логин и пароль и подставляет в атрибуты User-Name и User-Password запроса access-request , radius успешно авторизует клиента и ТД снимает ACL на доступ клиента и редиректит на изначально запрашиваемый пользователем портал.

- После отключения от SSID и подключения заново или подключения к другой ТД (к тому же SSID), авторизация будет проходить по mac адресу (так как этот сценарий реализован в логике ТД "external portal" и срабатывает при подключении к SSID, если ТД не "помнит" клиента). И редиректа пользователя на портал происходить не будет, до тех пор, пока endpoint клиента не будет удален из базы, в ручную или автоматически (по какой-то настроенной логике).

Рис.1 Процесс авторизации нового клиента(по логину и паролю)

Рис.2 Процесс авторизации зарегистрированного клиента(MAB)

| Блок кода | ||||

|---|---|---|---|---|

| ||||

No. Time Source Destination Protocol Length Info

1 0.000000 100.110.0.247 100.110.0.161 RADIUS 294 Access-Request id=4

2 0.018302 100.110.0.161 100.110.0.247 RADIUS 80 Access-Reject id=4

3 277.808342 100.110.0.247 100.110.0.161 RADIUS 288 Access-Request id=5

4 277.831738 100.110.0.161 100.110.0.247 RADIUS 171 Access-Accept id=5

5 277.834463 100.110.0.247 100.110.0.161 RADIUS 255 Accounting-Request id=6

6 277.837400 100.110.0.161 100.110.0.247 RADIUS 62 Accounting-Response id=6 |

| Блок кода | ||||

|---|---|---|---|---|

| ||||

RADIUS Protocol

Code: Access-Request (1)

Packet identifier: 0x4 (4)

Length: 252

Authenticator: 4e18021cd2dbd9341c031c1a1da93a39

[The response to this request is in frame 2]

Attribute Value Pairs

AVP: t=User-Name(1) l=14 val=7898e81e6707

AVP: t=User-Password(2) l=18 val=Encrypted

AVP: t=Framed-IP-Address(8) l=6 val=0.0.0.0

AVP: t=Framed-MTU(12) l=6 val=1500

AVP: t=Connect-Info(77) l=23 val=CONNECT 0Mbps 802.11a

AVP: t=Vendor-Specific(26) l=12 vnd=Eltex Enterprise, Ltd.(35265)

AVP: t=Vendor-Specific(26) l=12 vnd=Eltex Enterprise, Ltd.(35265)

AVP: t=Called-Station-Id(30) l=36 val=68-13-e2-c2-19-70:F.E.-ciscoPortal

AVP: t=Calling-Station-Id(31) l=19 val=78-98-e8-1e-67-07

AVP: t=NAS-Port(5) l=6 val=1

AVP: t=Framed-MTU(12) l=6 val=1500

AVP: t=NAS-Port-Type(61) l=6 val=Wireless-802.11(19)

AVP: t=Acct-Session-Id(44) l=19 val=55DCB7FF-5C1BC61C

AVP: t=NAS-IP-Address(4) l=6 val=100.110.0.247

AVP: t=NAS-Identifier(32) l=19 val=68-13-E2-C2-19-70

AVP: t=Service-Type(6) l=6 val=Call-Check(10)

AVP: t=Message-Authenticator(80) l=18 val=30928a538a67ca2122338fdee7b8aefd |

| Блок кода | ||||

|---|---|---|---|---|

| ||||

RADIUS Protocol

Code: Access-Request (1)

Packet identifier: 0x5 (5)

Length: 246

Authenticator: 5a35575eaedd8bb898325efc8d3c4ea4

[The response to this request is in frame 4]

Attribute Value Pairs

AVP: t=User-Name(1) l=8 val=tester

AVP: t=User-Password(2) l=18 val=Encrypted

AVP: t=Framed-IP-Address(8) l=6 val=100.110.1.11

AVP: t=Framed-MTU(12) l=6 val=1500

AVP: t=Connect-Info(77) l=23 val=CONNECT 0Mbps 802.11a

AVP: t=Vendor-Specific(26) l=12 vnd=Eltex Enterprise, Ltd.(35265)

AVP: t=Vendor-Specific(26) l=12 vnd=Eltex Enterprise, Ltd.(35265)

AVP: t=Called-Station-Id(30) l=36 val=68-13-e2-c2-19-70:F.E.-ciscoPortal

AVP: t=Calling-Station-Id(31) l=19 val=78-98-e8-1e-67-07

AVP: t=NAS-Port(5) l=6 val=1

AVP: t=Framed-MTU(12) l=6 val=1500

AVP: t=NAS-Port-Type(61) l=6 val=Wireless-802.11(19)

AVP: t=Acct-Session-Id(44) l=19 val=55DCB7FF-5C1BC61C

AVP: t=NAS-IP-Address(4) l=6 val=100.110.0.247

AVP: t=NAS-Identifier(32) l=19 val=68-13-E2-C2-19-70

AVP: t=Service-Type(6) l=6 val=Login(1)

AVP: t=Message-Authenticator(80) l=18 val=a646b2d8ff46c444a222236da8a7e800 |

Настройка Cisco ISE

1.Создаем Network Device Profile. В нашем случае Eltex

outside-address 192.168.1.1

service-activator

aps join auto

exit

airtune

enable

exit

ap-location default-location

description "default-location"

mode tunnel

ap-profile default-ap

airtune-profile default_airtune

ssid-profile default-ssid

exit

airtune-profile default_airtune

description "default_airtune"

exit

ssid-profile default-ssid

description "default-ssid"

ssid "default-ssid"

radius-profile default-radius

vlan-id 3

security-mode WPA2_1X

802.11kv

band 2g

band 5g

enable

exit

radio-2g-profile default_2g

description "default_2g"

exit

radio-5g-profile default_5g

description "default_5g"

exit

ap-profile default-ap

description "default-ap"

password ascii-text encrypted 8CB5107EA7005AFF

exit

radius-profile default-radius

description "default-radius"

auth-address 192.168.1.1

auth-password ascii-text encrypted 8CB5107EA7005AFF

domain default

exit

wids-profile default-wids

description "default-wids"

exit

ip-pool default-ip-pool

description "default-ip-pool"

ap-location default-location

exit

enable

exit

wlc-journal all

limit days 365

exit

ip ssh server

ip tftp client timeout 45

ntp enable

ntp broadcast-client enable

ip https server

|

| Предупреждение | ||

|---|---|---|

| ||

Физическая конфигурация интерфейсов устройств WLC-15, WLC-30 и WLC-3200 различается между собой. Попытка применения настроек для одной модели устройства на другую может вызвать ошибку инициализации интерфейсов. |

Внесение дополнений в конфигурацию:

Ниже рассмотрен пример настройки RADIUS-сервера и проксирования RADIUS-запросов ТД на внешний RADIUS-сервер (подробнее в инструкции Настройка проксирования на внешний RADIUS):

Настройте локальный RADIUS-сервер:

| Блок кода | ||

|---|---|---|

| ||

radius-server local

nas ap

key ascii-text password

network 192.168.1.0/24

exit

nas local

key ascii-text password

network 127.0.0.1/32

exit

virtual-server default

proxy-mode

nas-ip-address 100.109.1.246 <-- WLC UPLINK IP BRIDGE 2

upstream-server cisco-ise

host 100.110.0.161

server-type all

key ascii-text password

exit

enable

exit

enable

exit

|

Настройте локальный RADIUS-профиль:

| Блок кода | ||

|---|---|---|

| ||

radius-server host 127.0.0.1

key ascii-text password

exit

aaa radius-profile default_radius

radius-server host 127.0.0.1

exit

|

Настройте портальную авторизацию (подробнее в инструкции Авторизация через RADIUS):

| Блок кода | ||

|---|---|---|

| ||

wlc

portal-profile default-portal

redirect-url-custom "https://100.110.0.161:8443/portal/PortalSetup.action?portal=10968c1f-36fe-4e5c-96ff-9d74f689b29b?action_url=<SWITCH_URL>&redirect=<ORIGINAL_URL>&ap_mac=<AP_MAC>"

age-timeout 10

verification-mode external-portal

exit

radius-profile default-radius

auth-address 192.168.1.1

auth-password ascii-text password

auth-acct-id-send

acct-enable

acct-address 192.168.1.1

acct-password ascii-text password

acct-periodic

exit

exit

|

| Примечание |

|---|

Значение параметра redirect-url-custom в профиле портала требуется указывать в двойных кавычках. |

Параметр wlc>portal-profile>redirect-url-custom содержит URL портала и атрибуты, указанные после символа "?". Между собой атрибуты разделяются символом "&".

Таблица 1 — Атрибуты URL-шаблона для внешней портальной авторизации

Параметр | Описание |

|---|---|

| <NAS_ID> | Идентификатор ТД. Когда параметр не задан, то в качестве NAS ID в RADIUS-пакетах и строке редиректа будет использоваться MAC-адрес ТД. NAS ID возможно задать в конфигурации wlc → radius-profile <name> → nas-id. В данном примере NAS ID не задается. |

| <SWITCH_URL> | Доменное имя, которое получает клиент при перенаправлении |

| <AP_MAC> | MAC-адрес точки доступа |

| <CLIENT_MAC> | MAC-адрес клиента |

| <SSID> | SSID |

| <ORIGINAL_URL> | URL, который изначально запрашивал клиент |

Настройте SSID-профиль:

| Блок кода | ||

|---|---|---|

| ||

wlc

ssid-profile default-ssid

ssid "default-ssid_cisco_ise"

radius-profile default-radius

portal-enable

portal-profile default-portal

vlan-id 3

802.11kv

band 2g

band 5g

enable

exit

exit |

Cуммарные изменения в конфигурации WLC:

| Блок кода | ||

|---|---|---|

| ||

radius-server local

nas ap

key ascii-text password

network 192.168.1.0/24

exit

nas local

key ascii-text password

network 127.0.0.1/32

exit

virtual-server default

proxy-mode

nas-ip-address 100.109.1.246

upstream-server cisco-ise

host 100.110.0.161

server-type all

key ascii-text password

exit

enable

exit

enable

exit

radius-server host 127.0.0.1

key ascii-text password

exit

aaa radius-profile default_radius

radius-server host 127.0.0.1

exit

wlc

outside-address 192.168.1.1

service-activator

aps join auto

exit

airtune

enable

exit

ap-location default-location

mode tunnel

ap-profile default-ap

airtune-profile default_airtune

ssid-profile default-ssid

exit

airtune-profile default_airtune

description "default_airtune"

exit

ssid-profile default-ssid

ssid "default-ssid_cisco_ise"

radius-profile default-radius

portal-enable

portal-profile default-portal

vlan-id 3

security-mode WPA2_1X

802.11kv

band 2g

band 5g

enable

exit

radio-2g-profile default_2g

description "default_2g"

exit

radio-5g-profile default_5g

description "default_5g"

exit

ap-profile default-ap

password ascii-text password

exit

portal-profile default-portal

redirect-url-custom "https://100.110.0.161:8443/portal/PortalSetup.action?portal=10968c1f-36fe-4e5c-96ff-9d74f689b29b?action_url=<SWITCH_URL>&redirect=<ORIGINAL_URL>&ap_mac=<AP_MAC>"

age-timeout 10

verification-mode external-portal

exit

radius-profile default-radius

auth-address 192.168.1.1

auth-password ascii-text password

auth-acct-id-send

acct-enable

acct-address 192.168.1.1

acct-password ascii-text password

acct-periodic

domain default

exit

ip-pool default-ip-pool

description "default-ip-pool"

ap-location default-location

exit

enable

exit

|

Настройка Cisco ISE

1. В Cisco ISE cоздайте Network Device Profile — Eltex с помощью кнопки Add:

2. Настройте созданный профиль Eltex. Укажите протокол взаимодействия — RADIUS:

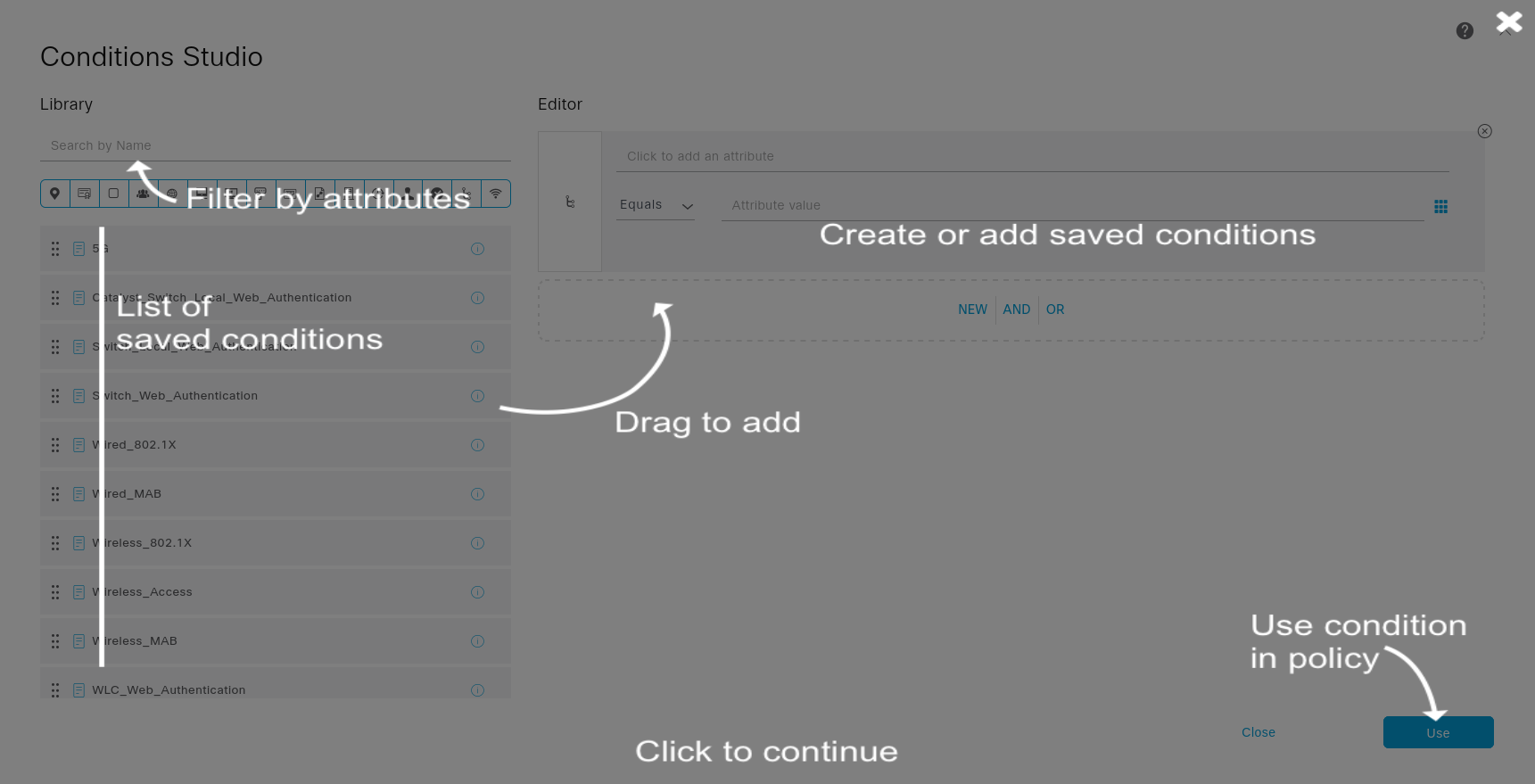

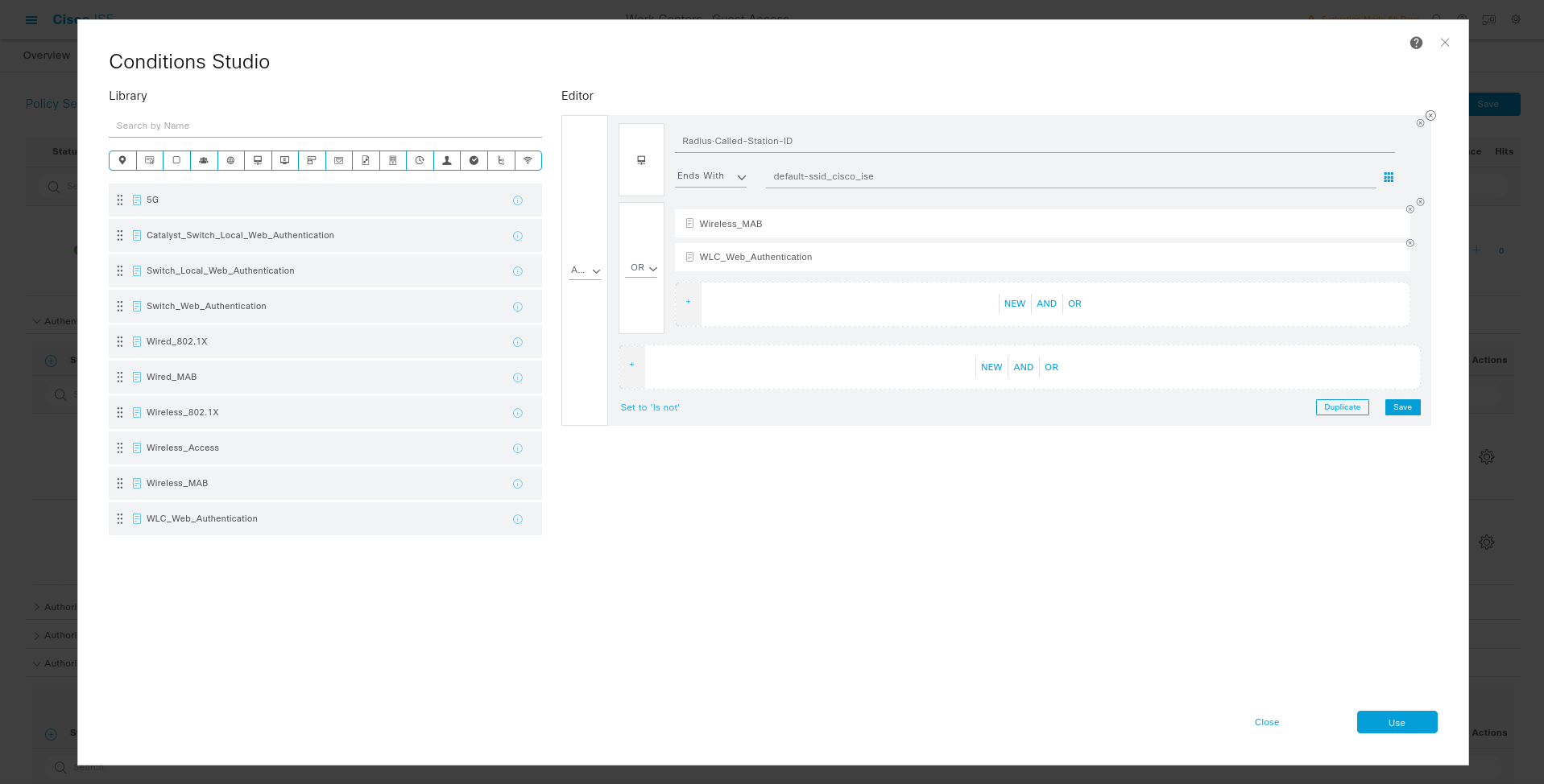

В параметрах укажите атрибуты RADIUS, 2.Настраиваем созданный профайл "Eltex". Указываем протокол взаимодействия - Radius. В параметрах указываем атрибуты радиус по которым ISE будет определять типы Authentication/Authorization. Для этого настраиваем в выпадающем списке необходимо настроить Flow Type Conditions:

- Wireless MAB detected;

- Wireless Web Authentication detected.

Так как для Для всех Wireless-подключений атрибут идентификации Radius:NAS-Port-Type будет одинаков Wireless - IEEE 802.11, для:.

В Wireless MAB detected добавляем необходимо добавить еще один атрибут— Radius:Service-Type со значением Call Check.

В Wireless Web Authentication detected добавляем необходимо добавить еще один атрибут — Radius:Service-Type со значением Login.

В Также в "Host Lookup (MAB)" включаем Process установите флаг на пункте Process Host Lookup, включаем включите используемый ТД протокол обмена подтверждениями, в нашем случае отключаем это отключите Check Password в разделах Via PAP/ASCII и отключаем Check Password, так как ТД при mac авторизации передает в виде логина mac клиента, а в виде пароля nopassword. А Cisco ISE ожидает в поле пароля так-же мак адрес.

3.Создаем новый профиль сетевых устройств, в нашем случае "Eltex-AP".

Via EAP-MD5:

| Scroll Pagebreak |

|---|

3. Создайте новое сетевое устройство, в примере ниже — Eltex-WLC:

4. Настройте взаимодействие по протоколу RADIUS. Укажите адрес и подсеть контроллера WLC (в примере это один контроллер и подсеть 100.109.1.2464.Настраиваем взаимодействие с ТД по протоколу Radius. Можно указать подсеть ТД (в нашем случает это одна ТД и подсеть 100.110.0.247/32), в поле Device Profile выбираем выберите ранее созданный профайл Eltex. Также необходимо указать профиль Eltex:

Укажите secret key для протокола RadiusRADIUS, ранее настроенный на ТД.контроллере WLC в разделе radius-server → virtual-server → upstream-server → key:

5. Создать Создайте группу встроенных гостевых учетных записей, в нашем случае примере ниже это Eltex-_AP_testUsers и в этой группе создать учетные записи, в нашем случае это Gena и tester, Users:

В этой группе необходимо создать учетные записи, задать для каждой задать им логин и пароль. Пример создания учетной записи:

6. Настраиваем Настройте последовательность действий для гостевого портала (Guest Portal Sequence). Переходим Перейдите в настройки Work Centers > → Guest Access > → Identities > Identity → Identity Source Sequence > → Guest Portal Sequence - это — это предустановленная последовательность аутентификации гостевых пользователей. И в поле Authentication Search List выбираем В поле Authentication Search List выберите порядок аутентификации пользователей. В нашем случае порядок как на снимке нижепримере ниже установлен следующий порядок: Internal Endpoints (MAB) → Internal Users (встроенные учетные записи) → Guest Users (учетные записи созданные пользователем самостоятельно на гостевом портале)

:

| Scroll Pagebreak |

|---|

7. Создаем Создайте правило с разрешенными протоколами, в нашем случае MAB-WIFI_Eltex, в нем разрешаем Authentication Bypass>Process примере это Allowed_Protocols. Установите необходимые разрешения в пунктах Authentication Bypass — Process Host Lookup и в Authentication Protocols>Allow Protocols — Allow PAP/ASCIIASCII.

8. Настройка Настройте Authorization Profiles. На вкладке Work Work Centers > → Guest Access > → Policy Elements > → Results > → Authorization Profiles > → Add создаем создайте профиль авторизации под ранее созданный Network созданный Network Device Profile. В данный сценарий можно включать параметры авторизации клиента, такие как CVLAN, ACL, shaper и т. п. через добавления добавление различных атрибутов (который поддерживают или будут поддерживать ТД Eltex), которые поддерживают ТД ELTEX:

9. Настройка Настройте Policy Sets. На вкладке вкладке Work Centers > → Guest Access > → Policy Sets создаем создайте политику доступа для WiFi Wi-Fi пользователей. В нашем случае с названием Eltex-WIFI_Guest-Portalпримере ниже создана политика доступа с названием Policy Sets.

В эту политику попадают клиенты, приходящие с SSID "F.E.-ciscoPortal" и Flow SSID default-ssid_cisco_ise, Flow Type Conditions соответствуют Wireless Wirelles_MAB или WLC_WEB_Authentication:

10. Настраиваем в данной В созданной политике настройте правила аутентификации и авторизации.

В правиле аутентификации первым пунктам сначала идет проверка пользователя по логину и паролю в базе Internal Users, вторым пунктам Internal Users. Далее, если не сработал пункт одинсработала проверка по логину и паролю, проверяется mac MAC-адрес в базе EndPoints (MAB).

В правиле авторизации сначала проверяется пользователь идет проверка пользователя по логину и паролю в базе Internal Users. Вторым пунктамДалее, если не сработал пункт одинсработала проверка по логину и паролю, проверяется mac MAC-адрес в базе EndPoints (MAB). И в обоих случаях, в нашем случае

В примере при успешной проверке применяется действие PermitAccess, но можно применить созданное ранее Eltex-AP_guest (что является аналогичным, только добавляется еще один уровень абстракции) или более сложное в плане защищенности действие.

.

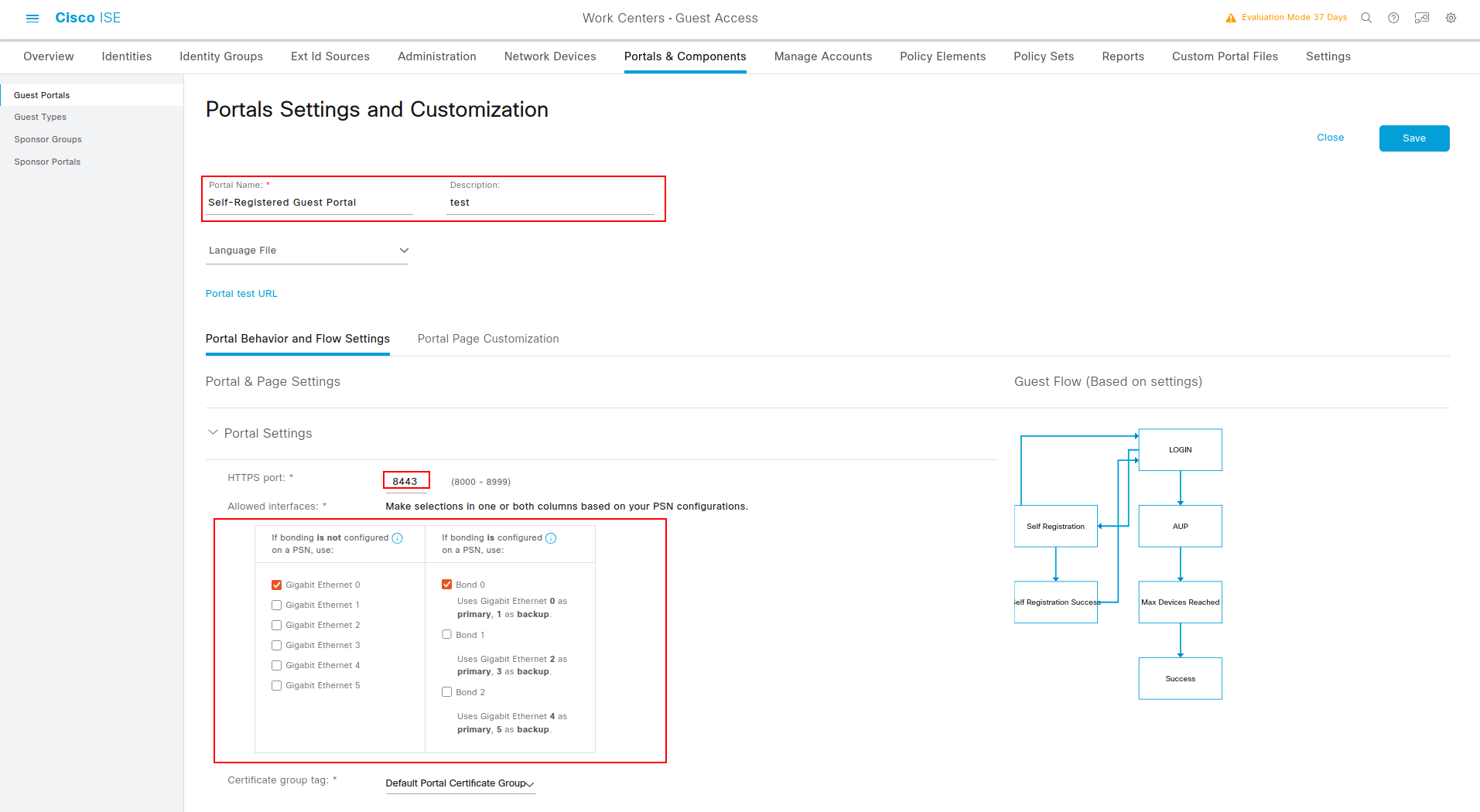

11. Настраиваем Настройте гостевой портал. В нашем случае настроено как на снимке (настройки довольно понятные и в основном касаются оформления страницы, запрашиваемых данных пользователя и пользовательских соглашений)

Ниже приведен пример настройки портала.

| Scroll Pagebreak |

|---|

12. Адрес портала для настройки ссылки редиректа на ТД, можно возможно получить по ссылке

Radius Logs

Radius live log, неизвестного клиента

Первая запись журнала, о том что клиент не смог пройти MAB аутентификацию, так как клиент еще прошел регистрацию на портале.

Вторая запись. О том что клиент не прошел динамическую авторизацию. ТД в данный момент не поддерживает CoA и данный способ не настраивался и не использовался.

Portal test URL:

Отладочная информация RADIUS

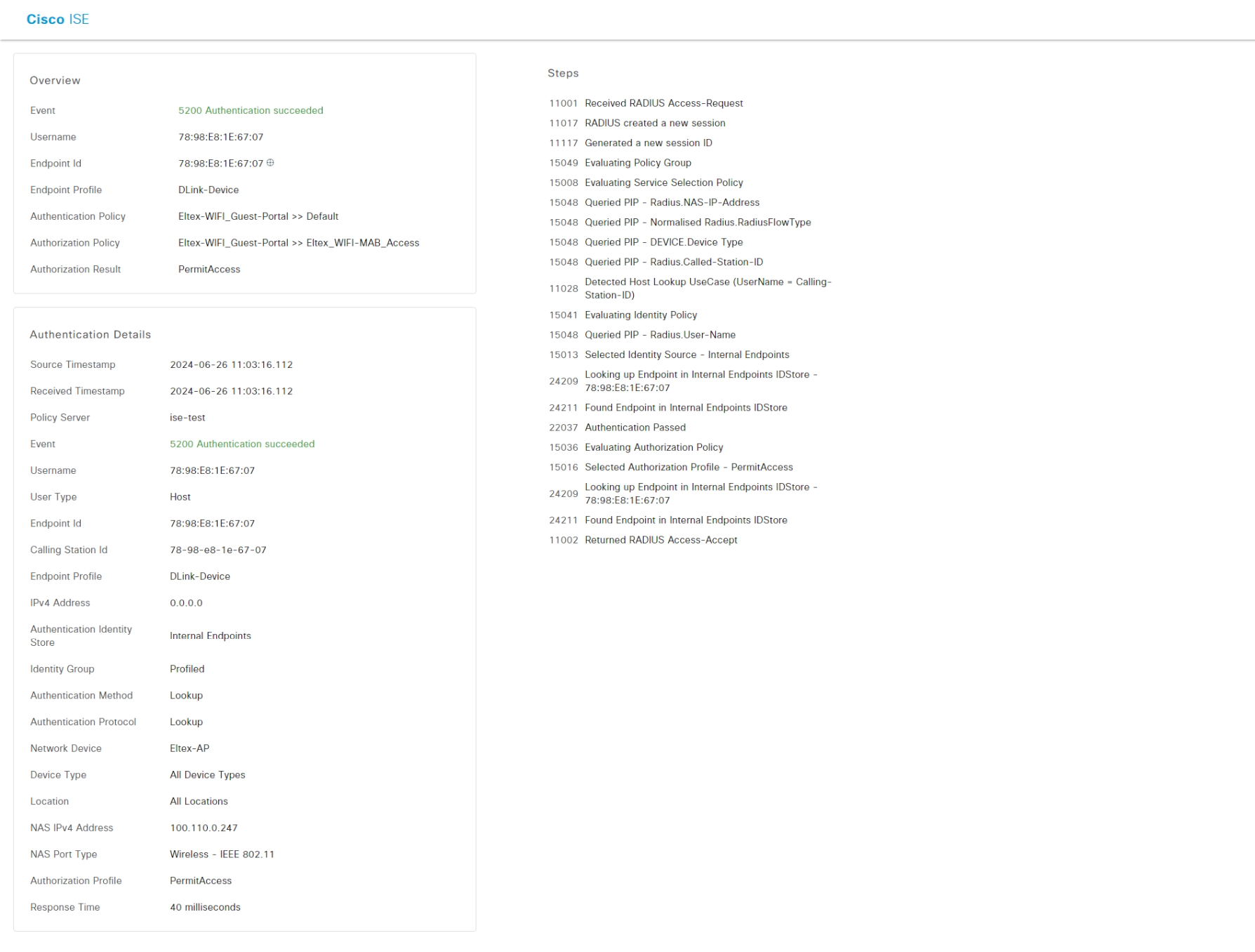

В разделе Operations → RADIUS → Live Logs находится запись журнала c отладочной информацией RADIUS.

| Scroll Pagebreak |

|---|

Запись о том, Третья запись. О том что гость аутентифицировался на портале (после регистрации).

Запись о том, Четвертая запись. О том что пользователь успешно аутентифицировался и авторизовался через Radius RADIUS по логину и паролю.

Radius live log зарегистрированного клиента, по MAB (повторное после отключения от ТД или отключение и подключение к другой ТД)

Запись о том, что клиент успешно прошел MAB-аутентификацию и авторизацию через Radius RADIUS (Cisco ISE занесла MAC клиента в базу EndPoints , при аутентификации пользователя на портале)

.

| Scroll Pagebreak |

|---|

Запись аккаунтинга пользователя:

Следующая запись. Аккаунтинг пользователя