...

- Контроллер WLC имеет адреса:

- из сети WNAM: 100.110.0.246/23 (Vlan 2);

- из сети управления ТД: 192.168.1.1/24 (Bridge 1, Vlan 1);

- из сети клиентов ТД с портальной авторизацией: 192.168.3.1/24 (Bridge 3, Vlan 3).

- Сервер авторизации WNAM имеет адрес: 100.110.1.44/23 (Vlan 2);

- Точка доступа подключена к WLC. Получает адрес контроллера и терминации GRE-туннеля в 43 опции из пула DHCP, настроенного на WLC из сети: 192.168.1.0/24 (Vlan 1);

- Клиенты получают адреса из пула DHCP, настроенного на WLC из сети: 192.168.2.0/24 (Vlan 3).

- Сервис для доступа в Интернет после авторизации на портале имеет имя: INTERNET.

Решение

Настройка будет выполнена на базе заводской конфигурации (Factory).

Шаги выполнения:

- Конфигурование Конфигурирование WLC:

- Конфигурация object-group – группы адресов для NAT, неавторизованных пользователей, url-адрес для перенаправления авторизации, адрес WNAM-сервера;

- Конфигурация bridge – для сетевой связности;

- Конфигурация vlan;

- Конфигурация ACL – для ограничения доступа к сети неавторизованных (до авторизации) и авторизованных клиентов (после авторизации);

- Конфигурация RADIUS – для взаимодействия WLC и WNAM;

- Конфигурация NAT – для доступа в интернет Wi-Fi клиентам;

- Конфигурация security zone – для разрешения редиректа запросов неавторизованных клиентов на WNAM;

- Конфигурация SSID – для подключения клиентов;

- Конфигурация subscriber-control – для пересылки неавторизованных клиентов на WNAM.

- Конфигурирование WNAM:

- Создание сервера;

- Создание площадки;

- Создание группы ваучеров;

- Конфигурирование правил аутентификации;

- Конфигурирование правил авторизации.

...

| Блок кода | ||

|---|---|---|

| ||

wlc# show licence Feature Source State Value Valid from Expiries -------------------------------- -------- ----------- -------------------------------- -------------------- -------------------- BRAS File Active true -- -- BRAS File Candidate true -- -- WLC Boot Active true -- -- WLC Boot Candidate true -- -- |

| Scroll Pagebreak |

|---|

Взаимодействие элементов системы

...

| draw.io Diagram | ||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

|

Конфигурирование WLC

Конфигурация object-group:

Перейдите в конфигурационный режим:

Блок кода wlc# configure wlc(config)#

Создайте группу wnam_servers для последующего создания профиля RADIUS:

Блок кода wlc(config)# object-group network wnam_servers

Добавьте адрес WNAM-сервера:

Блок кода wlc(config-object-group-network)# ip address-range 100.110.1.44 wlc(config-object-group-network)# exit

Создайте группу bras_users:

Блок кода wlc(config)# object-group network bras_users

Добавьте пул адресов клиентов, которые будут попадать в авторизацию через портал (Bridge 1, Vlan 1):

Блок кода wlc(config-object-group-network)# ip address-range 192.168.2.2-192.168.2.254 wlc(config-object-group-network)# exit

Создайте группу local:

Блок кода wlc(config)# object-group network local

Добавьте пул адресов из сети клиентов, которые будут получать доступ в интернет через NAT:

Блок кода wlc(config-object-group-network)# ip address-range 192.168.2.1-192.168.2.254 wlc(config-object-group-network)# exit

Создайте группу defaultService:

Блок кода wlc(config)# object-group url defaultService

Добавьте url с адресом WNAM-сервера для работы правила фильтрации авторизации пользователей:

Блок кода wlc(config-object-group-url)# http://100.110.1.44 wlc(config-object-group-url)# exit

Создайте группу redirect:

Блок кода wlc(config)# object-group service redirect

Добавьте пул портов для прослушивания http/https-трафика:

Блок кода wlc(config-object-group-service)# port-range 3128-3135 wlc(config-object-group-service)# exit

Подсказка Слушающий порт прокси (HTTP/HTTPS) будет открыт для каждого ядра WLC/ESR. Порты HTTP начинаются с порта 3128.

На WLC-15/30 4 ядра, нужно разрешить порты для HTTP 3128-3131, для HTTPS 3132-3135.

На WLC-3200 24 ядра, нужно разрешить порты для HTTP 3128-3151, для HTTPS 3152-3175.Полная конфигурация object-group:

Блок кода object-group network wnam_servers ip address-range 100.110.1.44 exit object-group network bras_users ip address-range 192.168.2.2-192.168.2.254 exit object-group network local ip address-range 192.168.2.1-192.168.2.254 exit object-group url defaultService url http://100.110.1.44 exit object-group service redirect port-range 3128-3135 exit

Конфигурация Bridge:

Конфигурация Bridge для uplink:

Блок кода wlc(config)# bridge 2

Пропишите ip-адрес для связности с сервером WNAM:

Блок кода wlc(config-bridge)# ip address 100.110.0.246/23 wlc(config-bridge)# exit

Конфигурация Bridge для пользователей:

Блок кода wlc(config)# bridge 3

Добавьте location, по нему сервер WNAM определит площадку для неавторизованных клиентов:

Блок кода wlc(config-bridge)# location data10 wlc(config-bridge)# exit

Полная конфигурация Bridge:

Блок кода bridge 1 vlan 1 description "MGMT-AP" security-zone trusted ip address 192.168.1.1/24 no spanning-tree enable exit bridge 2 vlan 2 description "UPLINK" security-zone untrusted ip address 100.110.0.246/23 no spanning-tree enable exit bridge 3 description "BRAS-users" vlan 3 mtu 1458 history statistics security-zone users ip address 192.168.2.1/24 no spanning-tree location data10 enable exit

Конфигурация Vlan:

Конфигурация клиентского Vlan 3 (Bridge 3):

Блок кода wlc(config)# vlan 3

Добавьте параметр force-up, который переводит Vlan в режим постоянного статуса UP:

Блок кода wlc(config-vlan)# force-up wlc(config-vlan)# exit

Полная конфигурация Vlan:

Блок кода vlan 3 force-up exit

Настройка списков контроля доступа:

Создайте список контроля доступа для ограничения неавторизованных пользователей в сети. Список разрешает прохождение DNS- и DHCP-трафика:

Блок кода wlc(config-acl)# ip access-list extended BYPASS

Создайте правило с номером 10, это правило отвечает за разрешение получение адреса по протоколу DHCP неавторизованным клиентам:

Блок кода wlc(config-acl)# rule 10

Добавьте действие правила – разрешение:

Блок кода wlc(config-acl-rule)# action permit

Добавьте совпадение по протоколу udp:

Блок кода wlc(config-acl-rule)# match protocol udp

Добавьте совпадение по порту источника:

Блок кода wlc(config-acl-rule)# match source-port 68

Добавьте совпадение по порту назначения:

Блок кода wlc(config-acl-rule)# match destination-port 67

Включите правило:

Блок кода wlc(config-acl-rule)# enable wlc(config-acl-rule)# exit

Создайте правило под номером 11, оно отвечает за разрешение DNS-запросов неавторизованных клиентов:

Блок кода wlc(config-acl)# rule 11

Добавьте действие правило – разрешение:

Блок кода wlc(config-acl-rule)# action permit

Добавьте совпадение по протоколу udp:

Блок кода wlc(config-acl-rule)# match protocol udp

Добавьте совпадение по порту назначения 53:

Блок кода wlc(config-acl-rule)# match destionation-port 53

Включите правило:

Блок кода wlc(config-acl-rule)# enable wlc(config-acl-rule)# exit wlc(config-acl)# exit

Создайте список контроля доступа, который будет применяться после авторизации клиента, он разрешит полный доступ:

Создание списка:

Блок кода wlc(config)# ip access-list extended INTERNET

Создайте правило с номером 10, которое разрешает все:

Блок кода wlc(config-acl)# rule 10

Добавьте действие правила – разрешение:

Блок кода wlc(config-acl-rule)# action permit

Включите правило:

Блок кода wlc(config-acl-rule)# enable wlc(config-acl-rule)# exit wlc(config-acl)# exit

Полная конфигурация списков контроля доступа:

Блок кода ip access-list extended BYPASS rule 10 action permit match protocol udp match source-port 68 match destination-port 67 enable exit rule 11 action permit match protocol udp match destination-port 53 enable exit exit ip access-list extended INTERNET rule 10 action permit enable exit exitНастройка RADIUS:

Добавьте RADIUS-сервер с адресом WNAM:

Блок кода wlc(config)# radius-server host 100.110.1.44

Укажите ключ для взаимодействия:

Блок кода wlc(config-radius-server)# key ascii-text wnampass

Укажите адрес источник (Bridge 2):

Блок кода wlc(config-radius-server)# source-address 100.110.0.246 wlc(config-radius-server)# exit

Создайте AAA-профиль с адресом WNAM-сервера:

Блок кода wlc(config)# aaa radius-profile bras_radius

Укажите адрес WNAM-сервера:

Блок кода wlc(config-aaa-radius-profile)# radius-server host 100.110.1.44 wlc(config-aaa-radius-profile)# exit

Создайте сервер DAS:

Блок кода wlc(config)# das-server das

Укажите ключ:

Блок кода wlc(config-das-server)# key ascii-text wnampass

Укажите порт:

Блок кода wlc(config-das-server)# port 3799

Добавьте object-group, в которой указан адрес сервера WNAM, запросы с адресов из группы wnam_servers поступят в обработку, остальные будут отброшены:

Блок кода wlc(config-das-server)# clients object-group wnam_servers wlc(config-das-server)# exit

Создайте AAA-профиль для DAS-сервера:

Блок кода wlc(config)# aaa das-profile bras_das

Укажите имя DAS-сервера, которое создали ранее:

Блок кода wlc(config-aaa-das-server)# das-server das wlc(config-aaa-das-server)# exit

Полная конфигурация RADIUS:

Блок кода radius-server host 100.110.1.44 key ascii-text wnampass source-address 100.110.0.246 exit aaa radius-profile bras_radius radius-server host 100.110.1.44 exit das-server das key ascii-text wnampass port 3799 clients object-group wnam_servers exit aaa das-profile bras_das das-server das exit

Настройка NAT:

Перейдите в блок конфигурации NAT:

Блок кода wlc(config)# nat source

Создайте пул, в котором указывается адрес для подмены:

Блок кода wlc(config-snat)# pool translate

Укажите адрес (Bridge 2):

Блок кода wlc(config-snat-pool)# ip address-range 100.110.0.246 wlc(config-snat-pool)# exit

Создайте список правил:

Блок кода wlc(config-snat)# ruleset SNAT

Укажите внешний интерфейс, в котором будет происходить трансляция адресов:

Блок кода wlc(config-snat-ruleset)# to interface gigabitethernet 1/0/1

Создайте правило с номером 1:

Блок кода wlc(config-snat-ruleset)# rule 1

Добавьте совпадение по адресу источника, в качестве которого выступает object-group с пулом адресов клиентов:

Блок кода wlc(config-snat-rule)# match source-address object-group local

Укажите действие правила – преобразование адресов источника в адрес, указанный в пуле translate:

Блок кода wlc(config-snat-rule)# action source-nat pool translate

Включите правило:

Блок кода wlc(config-snat-rule)# enable wlc(config-snat-rule)# exit wlc(config-snat-ruleset)# exit wlc(config-snat)# exit

Полная конфигурация NAT:

Блок кода nat source pool translate ip address-range 100.110.0.246 exit ruleset SNAT to interface gigabitethernet 1/0/1 rule 1 match source-address object-group local action source-nat pool translate enable exit exit exitКонфигурация security zone-pair:

Перейдите в блок security zone-pair users self, чтобы открыть http/https-порты в файрволле для клиентов:

Блок кода wlc(config)# security zone-pair users self

Добавьте правило с номером 50:

Блок кода wlc(config-security-zone-pair)# rule 50

Укажите действие для правила – разрешение:

Блок кода wlc(config-security-zone-pair-rule)# action permit

Добавьте совпадение по протоколу tcp:

Блок кода wlc(config-security-zone-pair-rule)# match protocol tcp

Добавьте совпадение по пулу портов в object-group:

Блок кода wlc(config-security-zone-pair-rule)# match destionation-port object-group redirect

Включите правило:

Блок кода wlc(config-security-zone-pair-rule)# enable wlc(config-security-zone-pair-rule)# exit wlc(config-security-zone)# exit

Полная конфигурация security zone-pair:

Блок кода security zone-pair trusted untrusted rule 1 action permit enable exit exit security zone-pair trusted trusted rule 1 action permit enable exit exit security zone-pair trusted self rule 10 action permit match protocol tcp match destination-port object-group ssh enable exit rule 20 action permit match protocol icmp enable exit rule 30 action permit match protocol udp match source-port object-group dhcp_client match destination-port object-group dhcp_server enable exit rule 40 action permit match protocol udp match destination-port object-group ntp enable exit rule 50 action permit match protocol tcp match destination-port object-group dns enable exit rule 60 action permit match protocol udp match destination-port object-group dns enable exit rule 70 action permit match protocol tcp match destination-port object-group netconf enable exit rule 80 action permit match protocol tcp match destination-port object-group sa enable exit rule 90 action permit match protocol udp match destination-port object-group radius_auth enable exit rule 100 action permit match protocol gre enable exit rule 110 action permit match protocol tcp match destination-port object-group airtune enable exit rule 120 action permit match protocol tcp match destination-port object-group web enable exit exit security zone-pair untrusted self rule 1 action permit match protocol udp match source-port object-group dhcp_server match destination-port object-group dhcp_client enable exit exit security zone-pair users self rule 10 action permit match protocol icmp enable exit rule 20 action permit match protocol udp match source-port object-group dhcp_client match destination-port object-group dhcp_server enable exit rule 30 action permit match protocol tcp match destination-port object-group dns enable exit rule 40 action permit match protocol udp match destination-port object-group dns enable exit rule 50 action permit match protocol tcp match destination-port object-group redirect exit security zone-pair users untrusted rule 1 action permit enable exit exit- Настройка SSID:

Перейдите в раздел конфигурации WLC

Блок кода wlc(config)# wlc

Перейдите в конфигурацию SSID:

Блок кода wlc(config-wlc)# ssid-profile test-ssid

Укажите имя SSID, которое будет вещаться для клиентов:

Блок кода wlc(config-wlc-ssid)# ssid F.E.freeSSID wlc(config-wlc-ssid)# exit wlc(config-wlc)# exit

Полная конфигурация SSID:

Блок кода wlc ssid-profile test-ssid description F.E.free ssid F.E.freeSSID vlan-id 3 802.11kv band 2g band 5g enable exit exit Включение ssid-profile в локацию:

Включите созданный SSID в локацию. ТД получит конфигурацию и начнёт вещать данные SSID. В примере ниже ssid-profile включен в локацию default-location.

Блок кода language vb theme Eclipse ap-location default-location ssid-profile test-ssid exit

- Конфигурация редиректа клиентов:

Перейдите в блок настроек редиректа:

Блок кода wlc(config)# subscriber-control

Добавьте профиль AAA das-сервера:

Блок кода wlc(config-subscriber-control)# aaa das-profile bras_das

Добавьте профиль AAA RADIUS для создания сессий:

Блок кода wlc(config-subscriber-control)# aaa sessions-radius-profile bras_radius

Добавьте профиль AAA RADIUS для доступа к сервисам:

Блок кода wlc(config-subscriber-control)# aaa services-radius-profile bras_radius

Укажите внешний IP WLC (Bridge 2), который будет выступать атрибутом NAS-IP-Address в RADIUS-запросах на WNAM:

Блок кода wlc(config-subscriber-control)# nas-ip-address 100.110.0.246

Включите аутентификацию сессий по mac-адресам:

Блок кода wlc(config-subscriber-control)# session mac-authentication

Укажите список контроля доступа для неавторизованных клиентов:

Блок кода wlc(config-subscriber-control)# bypass-traffic-acl BYPASS

Перейдите в блок конфигурации сервиса:

Блок кода wlc(config-subscriber-control)# default-service

Укажите список контроля доступа, который будет применяться для неавторизованных клиентов:

Укажите локальный белый список URL, доступ к этим адресам по протоколам HTTP/HTTPS будет работать до авторизации:Блок кода wlc(config-subscriber-default-service)# class-map BYPASS

Блок кода wlc(config-subscriber-default-service)# filter-name local defaultService

Укажите действие сервиса – разрешить:

Блок кода wlc(config-subscriber-default-service)# filter-action permit

Укажите url-адрес, куда будут перенаправляться неавторизованные клиенты:

Блок кода wlc(config-subscriber-default-service)# default-action redirect http://100.110.1.44/cp/eltexwlc

Укажите время таймаута сессии:

Блок кода wlc(config-subscriber-default-service)# session-timeout 600 wlc(config-subscriber-default-service)# exit

Включите работу редиректа:

Блок кода wlc(config-subscriber-control)# enable wlc(config-subscriber-control)# exit

Полная конфигурация настроек редиректа:

Блок кода subscriber-control aaa das-profile bras_das aaa sessions-radius-profile bras_radius aaa services-radius-profile bras_radius nas-ip-address 100.110.0.246 session mac-authentication bypass-traffic-acl BYPASS default-service class-map BYPASS filter-name local defaultService filter-action permit default-action redirect http://100.110.1.44/cp/eltexwlc session-timeout 600 exit enable exitПодсказка title Важно! При конфигурации default-action redirect всегда используется шаблон "http://<address WNAM>/cp/eltexwlc", где <address WNAM> сетевой адрес сервера Netams WNAM.

В случае указания другого url авторизация работать не будет.

...

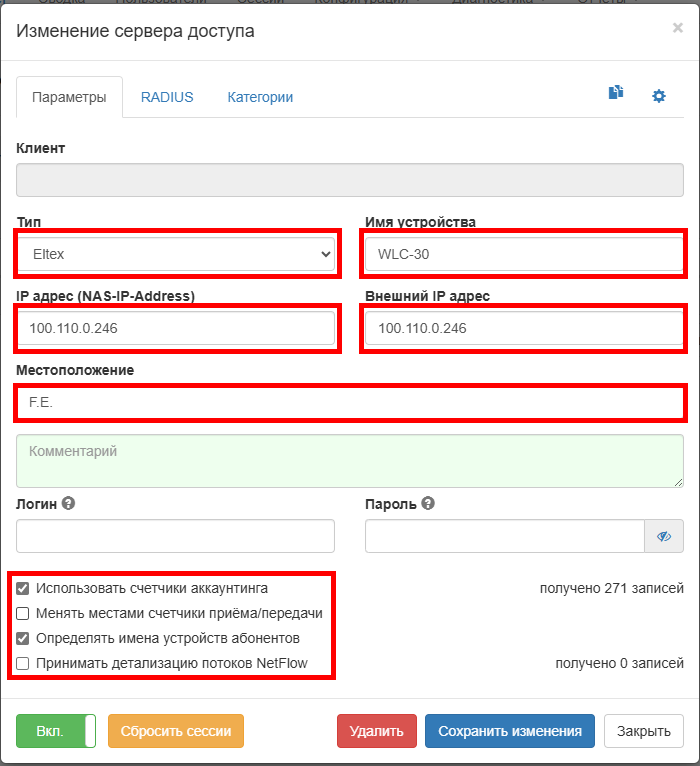

- Создаётся объект Сервер доступа (тип: Eltex);

- Заполните поля «IP адрес» и «Внешний IP адрес» (адрес WLC, смотрящий в сторону WNAM);

- «Имя устройства» и «Местоположение» указывается произвольно.

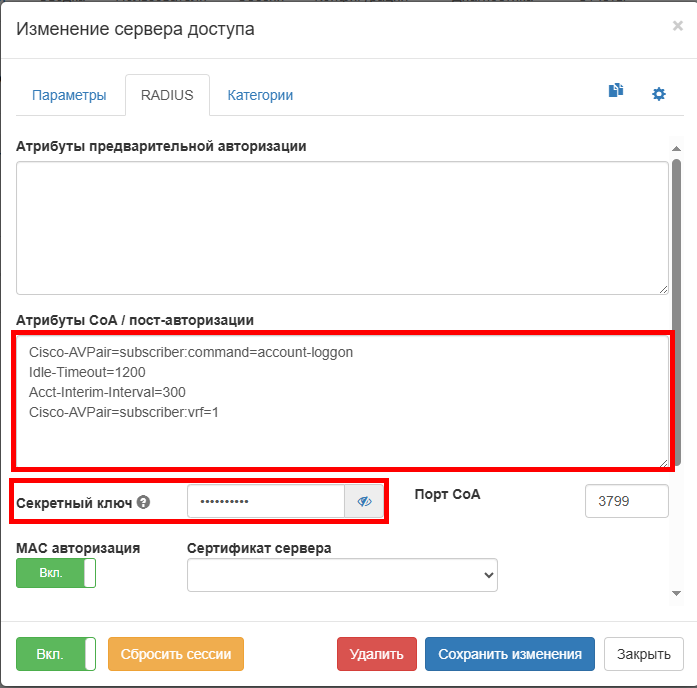

В поле «Атрибуты «Атрибуты CoA / пост-авторизации» авторизации» задайте:

| Блок кода |

|---|

Cisco-AVPair=subscriber:command=account-loggon Idle-Timeout=1200 Acct-Interim-Interval=300 Cisco-AVPair=subscriber:vrf=1 |

В поле ввода «Секретный ключ» укажите ключ, который указали для radius-server host 100.110.1.44 в конфигурации WLC:

| Блок кода |

|---|

wnampass |

Создание площадки

1. Создайте площадку, к которой будет привязана страница гостевого портала: Конфигурация → Площадки → Создать площадку.

В поле «Тип» выберите Площадка, в поле «Разрешенный сервер доступа» выберите созданный ранее сервер. В поле «Присвоенная IP подсеть или МАС точек доступа» укажите наш пул IP для пользователей портала (сеть Bridge 3 на WLC).

| Подсказка | ||

|---|---|---|

| ||

Таким образом через привязку пулов IP можно привязать разные Площадки с разными порталами авторизации, трафик клиентов которых терминируется на одном WLC. Разрешенный сервер соответственно на разных площадках будет один и тот же. |

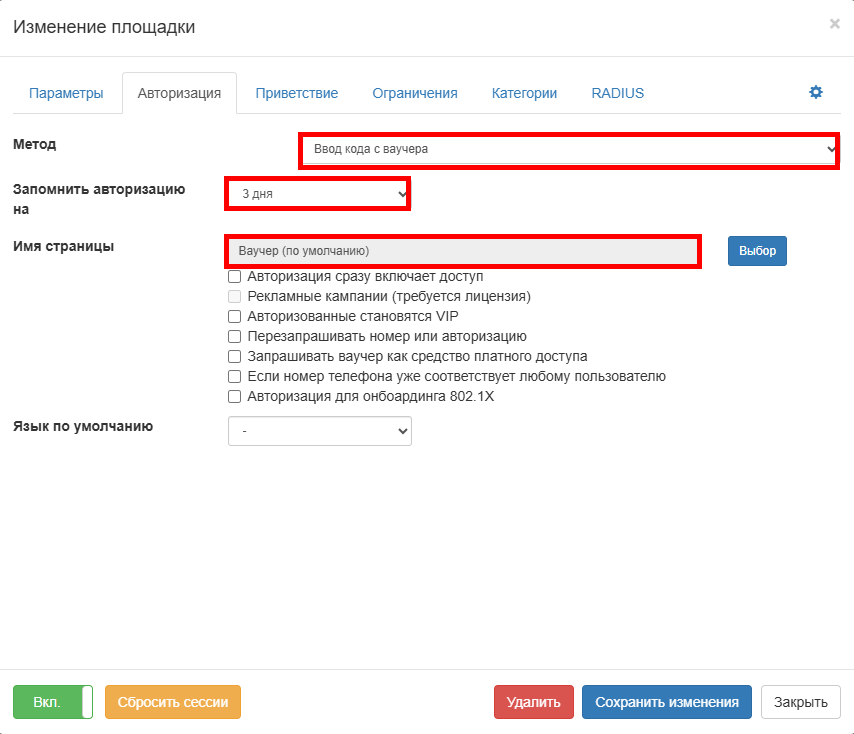

2. Выберите созданную площадку.

На вкладке Авторизация выберите в поле «Метод» – Ввод кода с ваучера. Укажите срок валидности ваучера для авторизации. В параметре «Имя страницы» выберите Ваучер (по умолчанию). Данных настроек достаточно для работы гостевого портала с авторизацией по коду из Ваучера.

Настройка других способов авторизации выходит за рамки данной статьи.

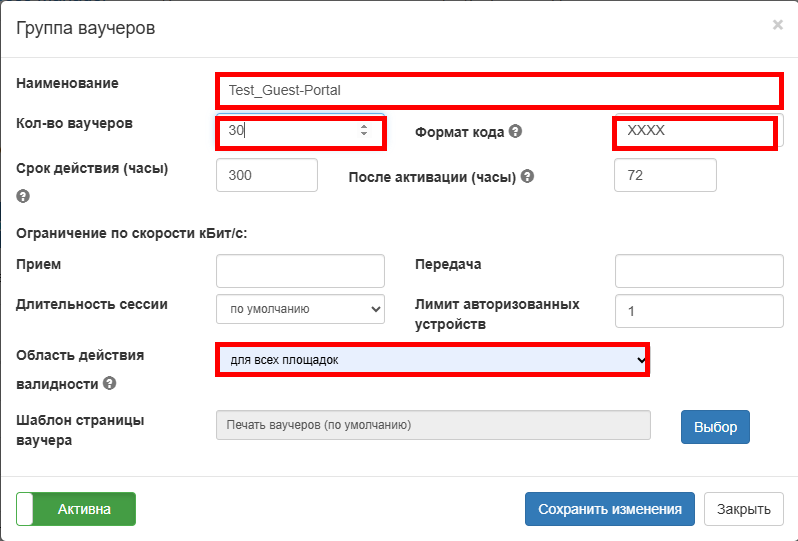

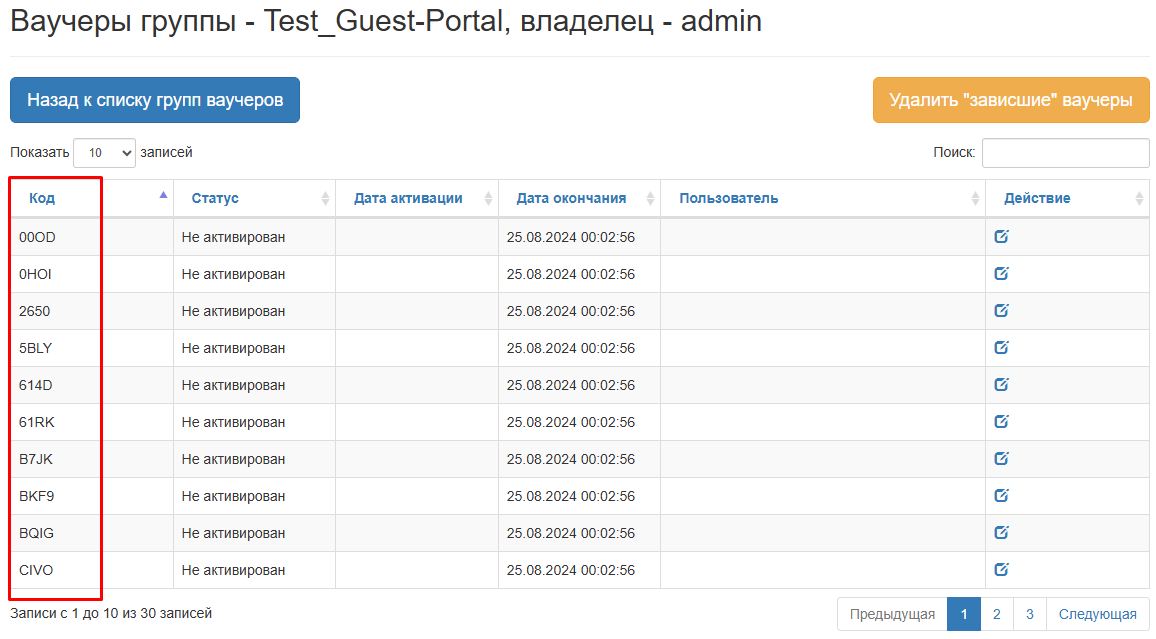

Создание группы ваучеров

1. Перейдите к созданию ваучеров для авторизации: Конфигурация → Гостевая авторизация → Ваучеры → Создать группу ваучеров.

В дальнейшем коды данных ваучеров будут использоваться для авторизации клиентов на гостевом портале.

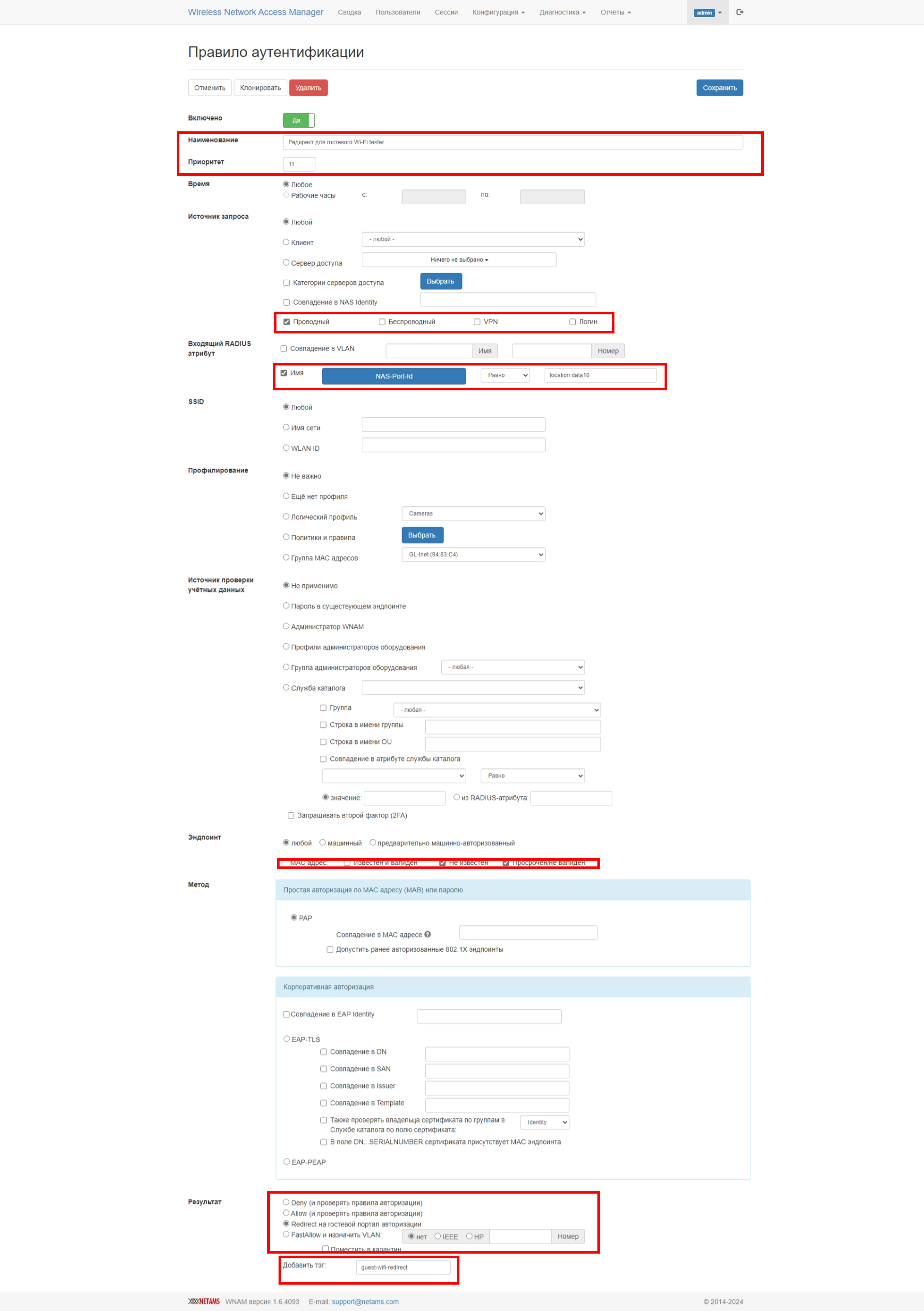

Конфигурирование правил аутентификации

1. Перейдите во вкладку: Конфигурация → Правила аутентификации.

Создайте новое правило аутентификации и настройте как на скриншоте приведенном ниже. «Источник запроса» выберите Проводной.

В параметре «Входящий «Входящий радиус атрибут» выберите NAS-Port-ID, равным тому location, указанный в настройках Bridge 3 на WLC, на которой терминируется клиентский трафик.

Таким образом свяжите данное правило с SSID с гостевым доступом.

| Подсказка | ||

|---|---|---|

| ||

В правило можно добавить дополнительными параметрами при необходимости. |

...

| Подсказка | ||

|---|---|---|

| ||

Обратите внимание, чтобы тег был уникальным и совпадал с соответствующим правилом авторизации. |

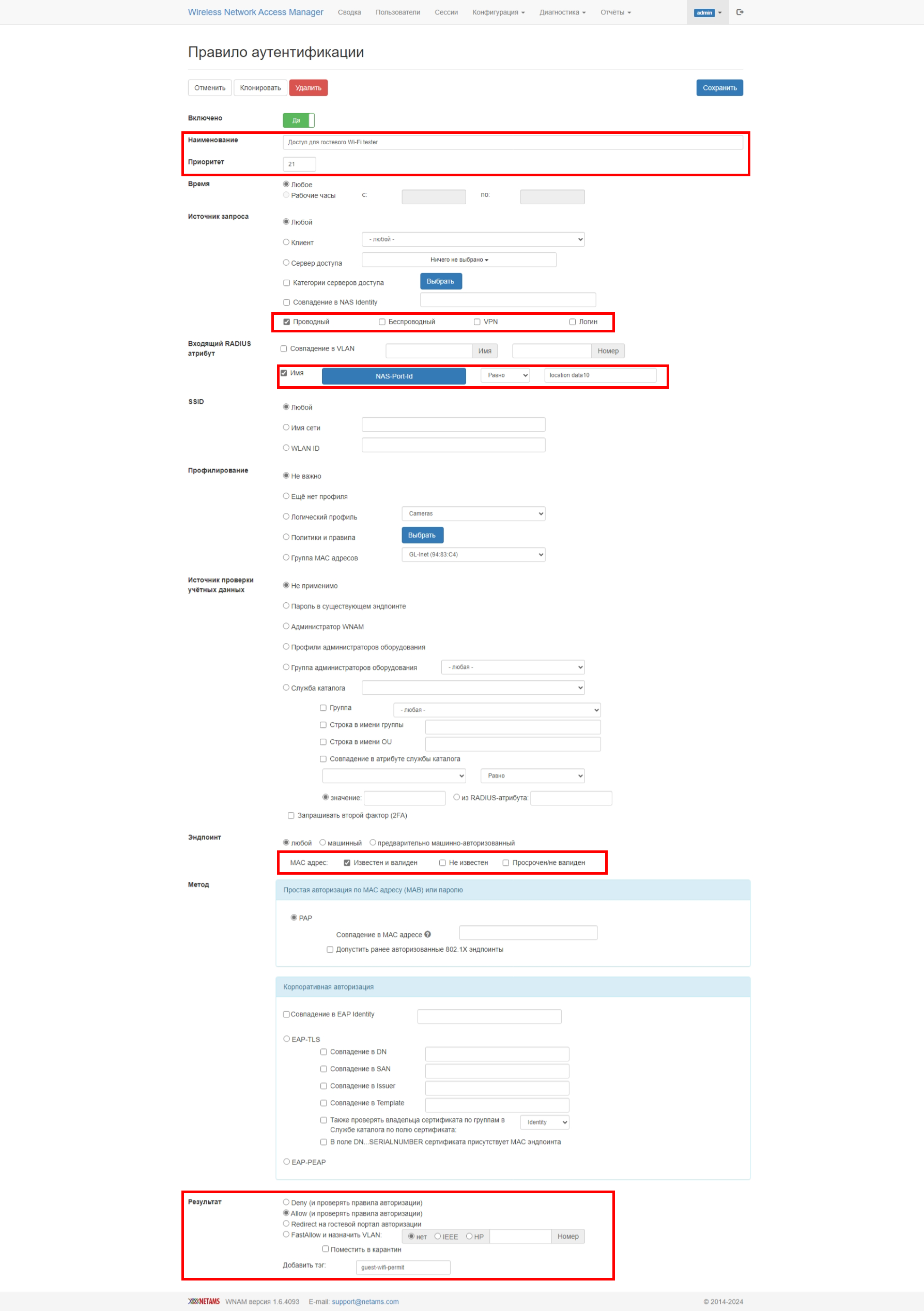

2. Приступите к созданию правила аутентификации для доступа клиента в Internet.

Параметры «Источник запроса» и «Входящий RADIUS атрибут» настройте так же, как в правиле для редиректа (см. выше).

| Подсказка | ||

|---|---|---|

| ||

Необходимо Необходимо использовать уникальный тег, как в примере выше. В данном примере указан тег тег guest-wifi-permit. |

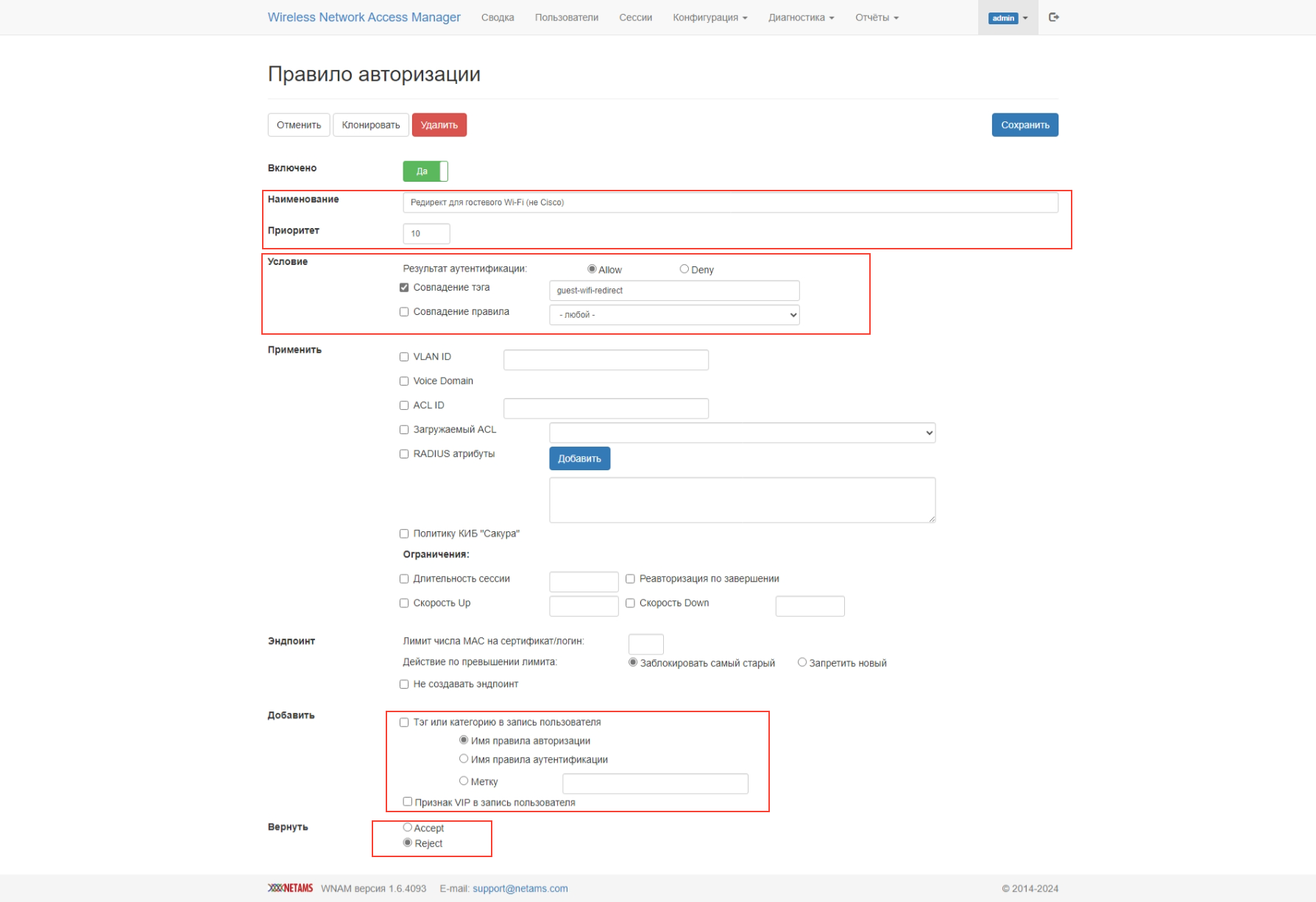

Конфигурирование правил авторизации

1. Создайте правила авторизации.

Перейдите во вкладку: Конфигурация → Правила авторизации.

Первое правило для редиректа на портал приведите к виду как на примере ниже.

В результате должен быть ответ протокола Radius-формата Access-Reject от сервиса авторизации системе BRAS на WLC.

| Подсказка | ||

|---|---|---|

| ||

Правило привязывается по совпадению тега, поэтому тег должен быть такой же, как и в правиле аутентификации. |

2. Второе правило для предоставления доступа в Internet. В блоке «Применить» параметра «RADIUS-атрибуты» пропишите атрибут, назначающий сервис доступа с названием INTERNET, который настроен в виде списка контроля доступа на WLC.

...

| Информация | ||

|---|---|---|

| ||

Контроллер WLC в ходе авторизации запрашивает параметры сервиса INTERNET в пакете Radius Access-Request, а WNAM, в свою очередь, отдаёт их в ответном пакете Access-Accept, где в атрибуте «Cisco-AVPair», со значением "subscriber:traffic-class=INTERNET". |

На этом конфигурация сервиса Netams WNAM завершена.

После конфигурирования портала и контроллера WLC при подключения к SSID с названием Fназванием F.E.freeSSID будет регистрация в сети. Клиент попадёт на портал авторизации, где необходимо ввести один из свободных ваучеров. Посмотреть доступные ваучеры можно при переходе на следующую вкладку: Конфигурация → Гостевая авторизация → Ваучеры. Выберите созданную группу Test_Guest-Portal и введите свободный Свободный. После авторизации будет предоставлен доступ в интернет, а введенный ваучер привяжется.

Отладочная информация Netams WNAM

Логирование работы правил авторизации

...

Информация о статусе ваучеров находится по следующему пути:Конфигурация → Гостевая авторизация → Ваучеры.

Выберите нужную группу.

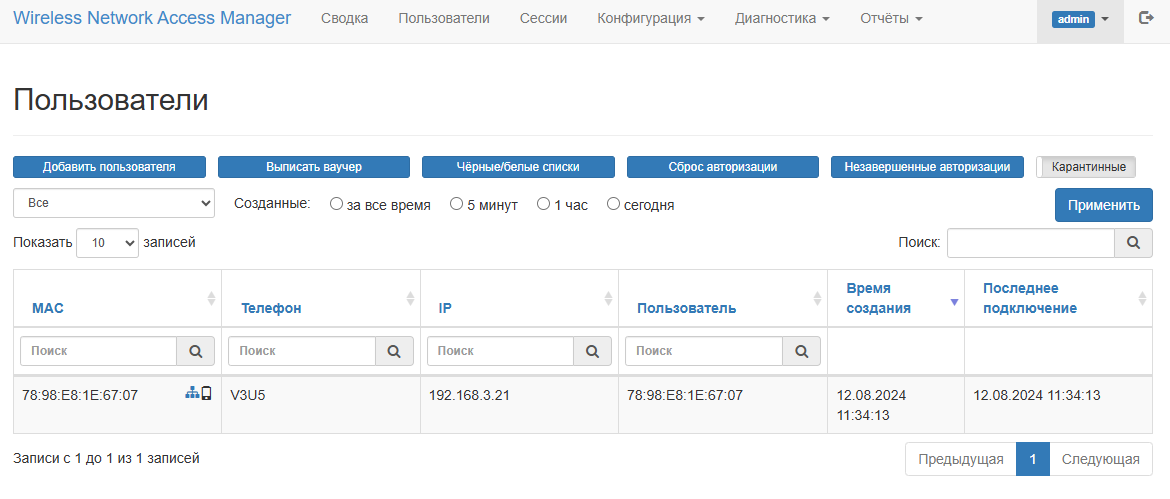

Информация о клиентах Wi-Fi

Активные клиентские подключения к Wi-Fi можно посмотреть на контроллере WLC-командой:

| Блок кода |

|---|

wlc# show subscriber-control sessions status |

...