...

| Информация | ||

|---|---|---|

| ||

| WLC/ESR-15/30/3200, vWLC - , начиная с версии WNAM 1.6.4010. |

В В данной статье будет рассмотрен пример настройки авторизации клиента через гостевой портал путем идентификации по коду ваучера. Другие способы гостевой авторизации выходят за рамки данной статьи, так как взаимодействие между системой WNAM и BRAS WLC не изменяется.

Перед началом построения взаимодействия между Netams WNAM и WLC необходимо настроить и протестировать работу беспроводной сети и контроллера WLC без портальной авторизации и сетевого экрана. Если беспроводная сеть функционирует корректно, можно приступать к настройки портальной авторизации.

В данной статье используется подключение ТД к контроллеру WLC на основе сети L3 с построением Data SoftGRE-туннеля. В статье статье настрoйка WLC детально детально описана настройка данной схемы подключения.

Рекомендуется ознакомиться с тонкостями настройки BRAS на ESR/WLC с портальной авторизацией на основе SoftWLC , в SoftWLC в следующих статьях:

- BRAS/BRAS в vrf. L3 WiFi - руководство по настройке с резервированием

- BRAS. L2 WiFi - руководство по настройке и быстрому запуску

- BRAS. Troubleshooting Guide

Задача

Настроить со стороны WLC перенаправление неавторизованных клиентов на сервер портальной авторизации WNAM. Со стороны WNAM создать площадку, правила авторизации и аутентификации, ваучеры для новых клиентовпортальную авторизацию через контроллер WLC с порталом WNAM.

- Контроллер WLC имеет адреса:

- из сети WNAM: 100.110.0.246/23 (Vlan 2);

- из сети управления ТД: 192.168.1.1/24 (Bridge 1, Vlan 1);

- из сети клиентов ТД с портальной авторизацией: 192.168.3.1/24 (Bridge 3, Vlan 3).

- Сервер авторизации WNAM имеет адрес: 100.110.1.44/23 (Vlan 2);

- Точка доступа подключена к WLC. Получает адрес контроллера и терминации GRE-туннеля в 43 опции из пула DHCP, настроенного на WLC из сети: 192.168.1.0/24 (Vlan 1);

- Клиенты получают адреса из пула DHCP, настроенного на WLC из сети: 192.168.2.0/24 (Vlan 3).

- Сервис для доступа в Интернет после авторизации на портале имеет имя: INTERNET.

Решение

Настройка будет выполнена на базе заводской конфигурации (Factory).

Шаги выполнения:

- Конфигурование Конфигурирование WLC:

- Конфигурация Oobject-Group - group – группы адресов для NAT, неавторизованных пользователей, url-адрес для перенаправления авторизации, адрес WNAM-сервера;

- Конфигурация Bridge - для bridge – для сетевой связности;

- Конфигурация Vlan vlan;

- Конфигурация ACL - – для ограничения доступа к сети для неавторизованных клиентов, для авторизации, для получения полного доступа для авторизованных клиентов(до авторизации) и авторизованных клиентов (после авторизации);

- Конфигурация RADIUS -– для взаимодействия WLC и WNAM;

- Конфигурация NAT - для – для доступа в интернет Wi-Fi клиентам;

- Конфигурация Security Zone - для Конфигурация security zone – для разрешения редиректа запросов неавторизованных клиентов на WNAM;

- Конфигурация SSID - для – для подключения клиентов;

- Конфигурация BRAS subscriber- для control – для пересылки неавторизованных клиентов на WNAM.

- Конфигурирование WNAM:

- Создание сервера;

- Создание площадки;

- Создание группы ваучеров;

- Конифгурирование прави Конфигурирование правил аутентификации;

- Конфигурирование правил авторизации.

Лицензирование

Для конфигурации взаимодействия Netams WNAM и WLC, необходима лицензия BRAS для WLC.Детально

Детальнее о том, как установить и применить лицензию описано в статье – статье Активация функционала по лицензии.

Проверить наличие лицензии можно с помощью команды команды show licence:

| Блок кода | ||

|---|---|---|

| ||

wlc# show licence Feature Source State Value Valid from Expiries -------------------------------- -------- ----------- -------------------------------- -------------------- -------------------- BRAS File Active true -- -- BRAS File Candidate true -- -- WLC Boot Active true -- -- WLC Boot Candidate true -- -- |

| Scroll Pagebreak |

|---|

Взаимодействие элементов системы

...

| draw.io Diagram | ||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

|

| Блок кода |

|---|

wlc# configure

wlc(config)# |

...

Конфигурирование WLC

Конфигурация objectКонфигурация object-group:

Перейти Перейдите в конфигурационный режим:

Блок кода wlc# configure wlc(config)#

Создать Создайте группу wnam_servers для последующего создания профиля RADIUS:

Блок кода wlc(config)# object-group network wnam_servers

Добавить Добавьте адрес WNAM-сервера:

Блок кода wlc(config-object-group-network)# ip address-range 100.110.1.44 wlc(config-object-group-network)# exit

Создать Создайте группу bras_users:

Блок кода wlc(config)# object-group network bras_users

Добавить Добавьте пул адресов клиентов, которые будут попадать авторизоваться в авторизацию через портал (Bridge 1, Vlan 1):

Блок кода wlc(config-object-group-network)# ip address-range 192.168.2.2-192.168.2.254 wlc(config-object-group-network)# exit

Создать Создайте группу local:

Блок кода wlc(config)# object-group network local

Добавить Добавьте пул адресов из сети клиентов, которые будут получать доступ в интернет через NAT:

Блок кода wlc(config-object-group-network)# ip address-range 192.168.2.1-192.168.2.254 wlc(config-object-group-network)# exit

Создать Создайте группу defaultService:

Блок кода wlc(config)# object-group url defaultService

Добавить Добавьте url с адресом WNAM-сервера для работы правила фильтрации авторизации пользователей:

Блок кода wlc(config-object-group-url)# http://100.110.1.44 wlc(config-object-group-url)# exit

Создаем Создайте группу redirect:

Блок кода wlc(config)# object-group service redirect

Добавляем Добавьте пул портов для прослушивание прослушивания http/https траффика-трафика:

Блок кода wlc(config-object-group-service)# port-range 3128-3135 wlc(config-object-group-service)# exit

Подсказка title Важно! Cлушающий Слушающий порт прокси (HTTP/HTTPS) будет открыт для каждого ядра WLC/ESR. Порты HTTP Начинается начинаются с порта 3128.

У На WLC-15/30 4 ядра, тогда указывается пул нужно разрешить порты для HTTP 3128-3131, для HTTPS 3132-3135.

На WLC-3200 24 ядра, нужно разрешить порты для HTTP 3128-3151, для HTTPS 3152-3175.Полная конфигурация object-group:

Блок кода object-group network wnam_servers ip address-range 100.110.1.44 exit object-group network bras_users ip address-range 192.168.2.2-192.168.2.254 exit object-group network local ip address-range 192.168.2.1-192.168.2.254 exit object-group url defaultService url http://100.110.1.44 exit object-group service redirect port-range 3128-3135 exit

Конфигурация Bridge:

Конфигурация Bridge

UPLINKдля uplink:

Блок кода wlc(config)# bridge 2

Прописать Пропишите ip-адрес для связности с сервером WNAM:

Блок кода wlc(config-bridge)# ip address 100.110.0.246/23 wlc(config-bridge)# exit

Конфигурация Bridge users для пользователей:

Блок кода wlc(config)# bridge 3

Добавить location для определения сервером WNAM Добавьте location, по нему сервер WNAM определит площадку для неавторизованных клиентов:

Блок кода wlc(config-bridge)# location data10 wlc(config-bridge)# exit

Полная конифгурация конфигурация Bridge:

Блок кода bridge 1 vlan 1 description "MGMT-AP" security-zone trusted ip address 192.168.1.1/24 no spanning-tree enable exit bridge 2 vlan 2 description "UPLINK" security-zone untrusted ip address 100.110.0.246/23 no spanning-tree enable exit bridge 3 description "BRAS-users" vlan 3 mtu 1458 history statistics security-zone users ip address 192.168.2.1/24 no spanning-tree location data10 enable exit

Конфигурация Конфигурация Vlan:

Конфигурация клиентского Vlan 3 (Bridge 3):

Блок кода wlc(config)# vlan 3

Добавить Добавьте параметр force-up, который переводит Vlan в режим постоянного статуса UP:

Блок кода wlc(config-vlan)# force-up wlc(config-vlan)# exit

Полная конфигурация Vlan:

Блок кода vlan 3 force-up exit vlan 2 exitНастройка списков контроля доступа:Создание списка

Создайте список контроля доступа для ограничения неавторизованных пользователей в сети, которым разрешено выполнять DNS-запросы, получать адрес по протоклу dhcp. Список разрешает прохождение DNS- и DHCP-трафика:

Блок кода wlc(config-acl)# ip access-list extended BYPASS

Создание правила Создайте правило с номером 10, это правило отвечает за разрешение получение адреса по протоколу dhcp DHCP неавторизованным клиентам:

Блок кода wlc(config-acl)# rule 10

Добавляем Добавьте действие правила - разрешение– разрешение:

Блок кода wlc(config-acl-rule)# action permit

Добавляем Добавьте совпадение по протоколу udp:

Блок кода wlc(config-acl-rule)# match protocol udp

Добавляем Добавьте совпадение по порту источника:

Блок кода wlc(config-acl-rule)# match source-port 68

Добавляем Добавьте совпадение по порту назначения:

Блок кода wlc(config-acl-rule)# match destination-port 67

Включаем Включите правило:

Блок кода wlc(config-acl-rule)# enable wlc(config-acl-rule)# exit

Создаем Создайте правило под номером 11, оно отвечает за разрешение DNS-запросов неавторизованных клиентов:

Блок кода wlc(config-acl)# rule 11

Добавляем Добавьте действие правило - – разрешение:

Блок кода wlc(config-acl-rule)# action permit

Добавляем Добавьте совпадение по протоколу udp:

Блок кода wlc(config-acl-rule)# match protocol udp

Добавляем Добавьте совпадение по порту назначения 53:

Блок кода wlc(config-acl-rule)# match destionation-port 53

Включаем Включите правило:

Блок кода wlc(config-acl-rule)# enable wlc(config-acl-rule)# exit wlc(config-acl)# exit

Создаем Создайте список контроля доступа, который будет применяться после авторизации клиента, он разрешит полный доступ:

Создание списка для авторизации клиентов, в котором разрешены http/https-запросы:

Создаем списка контроля доступа:Блок кода wlc(config)# ip access-list extended WELCOMEINTERNET

Создаем Создайте правило с номером 10, в котором разрешены https-запросыкоторое разрешает все:

Блок кода wlc(config-acl)# rule 10

Добавляем Добавьте действие правила - – разрешение:

Блок кода wlc(config-acl-rule)# action permit

Добавляем совпадение по протоколу tcpВключите правило:

Блок кода wlc(config-acl-rule)# match protocol tcpДобавляем совпадение по порту назначения:

Блок кода enable wlc(config-acl-rule)# match destination-port 443

Включаем правило:

Блок кода wlc(config-acl-rule)# enableexit wlc(config-acl-rule)# exit

Создаем правило с номером 30, в котором разрешены http-запросыПолная конфигурация списков контроля доступа:

Блок кода wlc(config-acl)# rule 30Добавляем действие правила - разрешение:

Блок кода wlc(config-acl-rule)# action permitДобавляем совпадние по протоколу udp:

Блок кода wlc(config-acl-rule)# match protocol udpДобавялем совпадение по порту назначения:

Блок кода wlc(config-acl-rule)#ip access-list extended BYPASS rule 10 action permit match protocol udp match source-port 68 match destination-port 80

Включаем правило:

Блок кода wlc(config-acl-rule)# enable wlc(config-acl-rule)# exit wlc(config-acl)# exitСоздаем список контроля доступа, который будет применяться после авторизации клиента, он разрешает полный доступ:

Создание списка:Блок кода wlc(config)# ip access-list extended INTERNETСоздаем правило с номером 10, которое разрешает все:

Блок кода wlc(config-acl)# rule 10Добавляем действие правила - разрешение:

Блок кода wlc(config-acl-rule)# action permitВключаем правило:

Блок кода wlc(config-acl-rule)# enable wlc(config-acl-rule)# exit wlc(config-acl)# exitПолная конфигурация списков контроля доступа:

Блок кода 67 enable exit rule 11 action permit match protocol udp match destination-port 53 enable exit exit ip access-list extended BYPASSINTERNET rule 10 action permit match protocol udpenable match source-port 68 match destination-port 67 enable exit rule 11 action permit match protocol udp match destination-port 53 enable exit exit ip access-list extended WELCOME rule 10 action permit match protocol tcp match destination-port 443 enable exit rule 30 action permit match protocol tcp match destination-port 80 enable exit exit ip access-list extended INTERNET rule 10 action permit enable exit exitexit exit

Настройка RADIUS:

Добавьте RADIUS-сервер с адресом WNAM:

Блок кода wlc(config)# radius-server host 100.110.1.44Укажите ключ для взаимодействия:

Блок кода wlc(config-radius-server)# key ascii-text wnampassУкажите адрес источник (Bridge 2):

Блок кода wlc(config-radius-server)# source-address 100.110.0.246 wlc(config-radius-server)# exitСоздайте AAA-профиль с адресом WNAM-сервера:

Блок кода wlc(config)# aaa radius-profile bras_radiusУкажите адрес WNAM-сервера:

Блок кода wlc(config-aaa-radius-profile)# radius-server host 100.110.1.44 wlc(config-aaa-radius-profile)# exitСоздайте сервер DAS:

Блок кода wlc(config)# das-server dasУкажите ключ:

Блок кода wlc(config-das-server)# key ascii-text wnampassУкажите порт:

Блок кода wlc(config-das-server)# port 3799Добавьте object-group, в которой указан адрес сервера WNAM, запросы с адресов из группы wnam_servers поступят в обработку, остальные будут отброшены:

Блок кода wlc(config-das-server)# clients object-group wnam_servers wlc(config-das-server)# exitСоздайте AAA-профиль для DAS-сервера:

Блок кода wlc(config)# aaa das-profile bras_dasУкажите имя DAS-сервера, которое создали ранее:

Блок кода wlc(config-aaa-das-server)# das-server das wlc(config-aaa-das-server)# exitПолная конфигурация RADIUS:

Блок кода radius-server host 100.110.1.44 key ascii-text wnampass source-address 100.110.0.246 exit aaa radius-profile bras_radius radius-server host 100.110.1.44 exit das-server das key ascii-text wnampass port 3799 clients object-group wnam_servers exit aaa das-profile bras_das das-server das exitНастройка NAT:

Перейдите в блок конфигурации NATНастройка RADIUS:

Добавляем RADIUS-сервер с адресом WNAM:Блок кода wlc(config)# radius-server host 100.110.1.44 nat source

Создайте пул, в котором указывается адрес для подменыУказываем секретный ключ для взаимодействия:

Блок кода wlc(config-radius-serversnat)# key ascii-text wnampass pool translate

Укажите адрес Указываем адрес источник (Bridge 2):

Блок кода wlc(config-radiussnat-serverpool)# sourceip address-addressrange 100.110.0.246 wlc(config-radiussnat-serverpool)# exit

Создайте список правилСоздаем aaa профиль с адресом WNAM сервера:

Блок кода wlc(config-snat)# aaa radius-profile bras_radius ruleset SNAT

Укажите внешний интерфейс, в котором будет происходить трансляция адресовУказываем адрес WNAM сервера:

Блок кода wlc(config-aaasnat-radius-profileruleset)# radius-server host 100.110.1.44 wlc(config-aaa-radius-profile)# exit to interface gigabitethernet 1/0/1

Создайте правило с номером 1Создаем сервер DAS:

Блок кода wlc(config-snat-ruleset)# das-server das rule 1

Добавьте совпадение по адресу источника, в качестве которого выступает object-group с пулом адресов клиентовУказываем секретный ключ:

Блок кода wlc(config-dassnat-serverrule)# key ascii-text wnampass match source-address object-group local

Укажите действие правила – преобразование адресов источника в адрес, указанный в пуле translateУказываем порт:

Добавляем object-group, в которой указан адрес сервера WNAMБлок кода wlc(config-dassnat-serverrule)# port 3799

action source-nat pool translateВключите правило:

Блок кода wlc(config-dassnat-serverrule)# clients object-group wnam_serversenable wlc(config-dassnat-serverrule)# exit

Создаем aaa профиль для DAS-сервера:

Блок кода wlc(config-snat-ruleset)# aaa das-profile bras_das

Указываем имя DAS-сервера, которое создали ранее:

Блок кода exit wlc(config-aaa-das-serversnat)# das-server das wlc(config-aaa-das-server)# exit exit

Полная конфигурация NATПолная конфигурация RADIUS:

Блок кода radius-server host 100.110.1.44nat source pool translate key ascii-text wnampass ip sourceaddress-addressrange 100.110.0.246 exit aaa radius-profile bras_radius radius-server host 100.110.1.44 exit das-server das key ascii-text wnampass port 3799 clientsruleset SNAT to interface gigabitethernet 1/0/1 rule 1 match source-address object-group wnam_servers exitlocal aaa das-profile bras_das das-server das exit action source-nat pool translate enable exit exit exit

Конфигурация security zone-pair:

Перейдите в блок security zone-pair users self, чтобы открыть http/https-порты в файрволле для клиентовНастройка NAT:

Переходим в блок конифгурации NAT:Блок кода wlc(config)# nat source security zone-pair users self

Добавьте правило с номером 50Создаем пул, в котором указывается адрес для подмены:

Блок кода wlc(config-security-snatzone-pair)# poolrule translate50

Укажите действие для правила – разрешениеУказываем адрес (Bridge 2):

Блок кода wlc(config-security-zone-snatpair-poolrule)# ipaction address-range 100.110.0.246 wlc(config-snat-pool)# exitpermit

Добавьте совпадение по протоколу tcpСоздаем список правил:

Блок кода wlc(config-snatsecurity-zone-pair-rule)# match rulesetprotocol SNATtcp

Добавьте совпадение по пулу портов в object-groupУказываем внешний интерфейс, в который будет происходить трансляция адресов:

Блок кода wlc(config-snat-rulesetsecurity-zone-pair-rule)# tomatch interface gigabitethernet 1/0/1destionation-port object-group redirect

Включите правилоСоздаем правило с номером 1:

Блок кода wlc(config-security-snatzone-pair-rulesetrule)# rule 1

Добавляем совпадение по адресу источника, в качестве которого выступает object-group с пулом адресов клиентов:

Блок кода enable wlc(config-security-snat-rule)# match source-address object-group local

Указываем действие правила - преобразование адресов источника в адрес, указанный в пуле translate:

Блок кода wlc(config-snat-rule)# action source-nat pool translateВключаем правило:

Блок кода wlc(config-snat-rule)# enable wlc(config-snatzone-pair-rule)# exit wlc(config-snatsecurity-rulesetzone)# exit wlc(config-snat)# exit

Полная конфигурация NAT security zone-pair:

Блок кода nat sourcesecurity zone-pair trusted untrusted poolrule translate1 ip address-range 100.110.0.246action permit enable exit exit security zone-pair trusted ruleset SNAT trusted rule 1 action to interface gigabitethernet 1/0/1 rule 1 permit enable exit exit security zone-pair trusted self rule 10 action permit match protocol tcp match sourcedestination-addressport object-group local ssh enable exit rule 20 action source-nat poolaction translatepermit match protocol enableicmp enable exit rule exit exit

Конфигурация Конфигурация security zone-pair:

Переходим в блок security zone-pair users self, чтобы открыть http/https порты в файрволле:Блок кода wlc(config)# security zone-pair users selfДобавляем правило с номером 50:

Блок кода wlc(config-security-zone-pair)# rule 50Указываем действие для правила - разрешение:

Блок кода wlc(config-security-zone-pair-rule)# action permitДобавляем совпадение по протоколу tcp:

Добавляем совпадение по пулу портов в object-group:Блок кода wlc(config-security-zone-pair-rule)# match protocol tcp

Включаем правило:Блок кода wlc(config-security-zone-pair-rule)# match destionation30 action permit match protocol udp match source-port object-group dhcp_client match destination-port object-group redirect

Полная конфигурация Security zone-pair:Блок кода wlc(config-security-zone-pair-rule)# enable wlc(config-security-zone-pair-rule)# exit wlc(config-security-zone)# exitБлок кода security zone-pair trusted untrusted dhcp_server enable exit rule 140 action permit enable match protocol exitudp exit security zone-pair trusted trusted rule 1 match destination-port object-group ntp action permit enable exit exit security zone-pair trusted self rule 1050 action permit match protocol tcp match destination-port object-group sshdns enable exit rule 2060 action permit match protocol icmp udp match destination-port object-group dns enable exit rule 3070 action permit match protocol udp match source-port object-group dhcp_clienttcp match destination-port object-group dhcp_servernetconf enable exit rule 4080 action permit match protocol udptcp match destination-port object-group ntpsa enable exit rule 5090 action permit match protocol tcpudp match destination-port object-group dnsradius_auth enable exit rule 60100 action permit match protocol udp match destination-port object-group dnsgre enable exit rule 70110 action permit match protocol tcp match destination-port object-group netconfairtune enable exit rule 80120 action permit match protocol tcp match destination-port object-group saweb enable exit exit security zone-pair ruleuntrusted 90self rule 1 action permit match protocol udp match source-port object-group dhcp_server match destination-port object-group radiusdhcp_authclient enable exit exit security zone-pair users self rule 10010 action permit match protocol greicmp enable exit rule 11020 action permit match protocol tcp udp match source-port object-group dhcp_client match destination-port object-group airtunedhcp_server enable exit rule 12030 action permit match protocol tcp match destination-port object-group webdns enable exit exit security zone-pair untrusted self rule 140 action permit match protocol udp match source-port object-group dhcp_server match destination-port object-group dhcp_clientdns enable exit exit security zone-pair users self rule 1050 action permit match protocol icmptcp enable exit rule 20 action permit match protocol udp match sourcematch destination-port object-group dhcp_client match destination-port object-group dhcp_server enable exitredirect exit security zone-pair users untrusted rule 301 action permit match protocol tcp match destination-port object-group dns enable exit exit

- Настройка SSID:

Перейдите в раздел конфигурации WLC

Конфигурация SSID:Блок кода wlc(config)# rule 40 action permit match protocol udp match destination-port object-group dns enable exit rule 50 action permit match protocol tcp match destination-port object-group redirect exit security zone-pair users untrusted rule 1 action permit enable exit exit

Переходим в блок настроек WLC:Блок кода wlc(config)# wlcБлок кода

| Блок кода |

|---|

wlc(config)# wlc |

...

wlcПерейдите в конфигурацию SSID:

Блок кода wlc(config-wlc)# ssid-profile test-ssidУкажите имя SSID, которое будет вещаться для клиентов:

Блок кода wlc(config-wlc-ssid)# ssid F.E.freeSSID wlc(config-wlc-ssid)# exit wlc(config-wlc)# exitПолная конфигурация SSID:

Блок кода wlc ssid-profile test-ssid description F.E.free ssid F.E.freeSSID vlan-id 3 802.11kv band 2g band 5g enable exit exitВключение ssid-profile в локацию:

Включите созданный SSID в локацию. ТД получит конфигурацию и начнёт вещать данные SSID. В примере ниже ssid-profile включен в локацию default-location.

Блок кода language vb theme Eclipse ap-location default-location ssid-profile test-ssid exit- Конфигурация редиректа клиентов:

Перейдите в блок настроек редиректа:

Блок кода wlc(config)# subscriber-controlДобавьте профиль AAA das-сервера:

Блок кода wlc(config-subscriber-control)# aaa das-profile bras_dasДобавьте профиль AAA RADIUS для создания сессий:

Блок кода wlc(config-subscriber-control)# aaa sessions-radius-profile bras_radiusДобавьте профиль AAA RADIUS для доступа к сервисам:

Блок кода wlc(config-subscriber-control)# aaa services-radius-profile bras_radiusУкажите внешний IP WLC (Bridge 2), который будет выступать атрибутом NAS-IP-Address в RADIUS-запросах на WNAM:

Блок кода wlc(config-subscriber-control)# nas-ip-address 100.110.0.246Включите аутентификацию сессий по mac-адресам:

Блок кода wlc(config-subscriber-control)# session mac-authenticationУкажите список контроля доступа для неавторизованных клиентов:

Блок кода wlc(config-subscriber-control)# bypass-traffic-acl BYPASSПерейдите в блок конфигурации сервиса:

Блок кода wlc(config-subscriber-control)# default-serviceУкажите список контроля доступа, который будет применяться для неавторизованных клиентов:

Укажите локальный белый список URL, доступ к этим адресам по протоколам HTTP/HTTPS будет работать до авторизации:Блок кода wlc(config-subscriber-default-service)# class-map BYPASSБлок кода wlc(config-subscriber-default-service)# filter-name local defaultServiceУкажите действие сервиса – разрешить:

Блок кода wlc(config-subscriber-default-service)# filter-action permitУкажите url-адрес, куда будут перенаправляться неавторизованные клиенты:

Блок кода wlc(config-subscriber-default-service)# default-action redirect http://100.110.1.44/cp/eltexwlcУкажите время таймаута сессии:

Блок кода wlc(config-subscriber-default-service)# session-timeout 600 wlc(config-subscriber-default-service)# exitВключите работу редиректа:

Блок кода wlc(config-subscriber-control)# enable wlc(config-subscriber-control)# exitПолная конфигурация настроек редиректа

| Блок кода |

|---|

wlc

ssid-profile default-ssid

description F.E.free

ssid F.E.freeSSID

vlan-id 3

802.11kv

band 2g

band 5g

enable

exit

exit |

...

:

Блок кода subscriber-control aaa das-profile bras_das aaa sessions-radius-profile bras_radius aaa services-radius-profile bras_radius nas-ip-address 100.110.0.246 session mac-authentication bypass-traffic-acl BYPASS default-service class-map BYPASS filter-name local defaultService filter-action permit default-action redirect http://100.110.1.44/cp/eltexwlc session-timeout 600 exit enable exitПодсказка title Важно! При конфигурации default-action redirect всегда используется шаблон "http://

...

<address WNAM>/cp/eltexwlc", где

...

<address WNAM> сетевой адрес сервера Netams WNAM.

В случае указания другого url авторизация работать не будет.

...

Полная

...

конфигурация WLC

| Раскрыть | ||

|---|---|---|

|

...

Создание сервера

На стороне системы авторизации переходимавторизации перейдите: Конфигурация → Сервера доступа → Создать сервер.

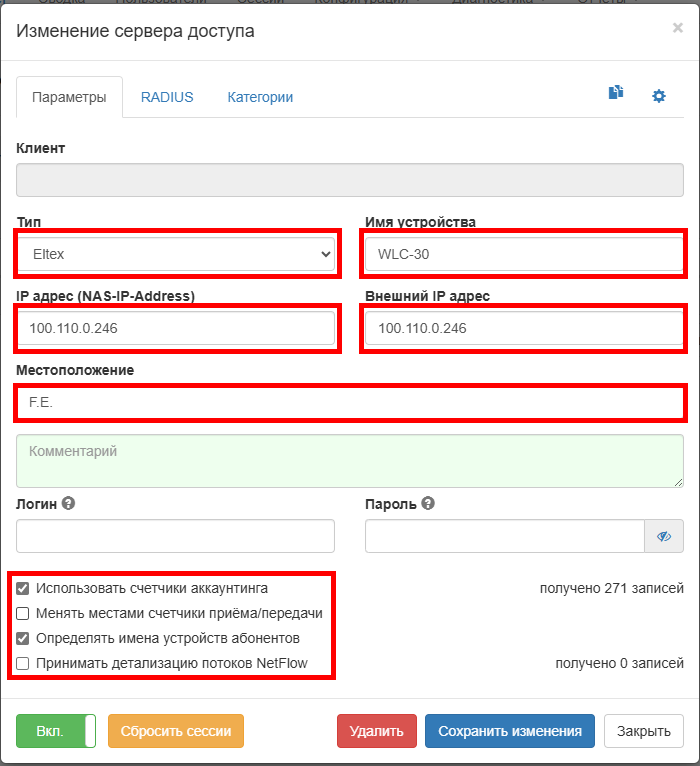

В закладке Параметры:

- Создаётся объект Сервер доступа (тип: Eltex);

- Заполняем Заполните поля «IP адрес адрес» и «Внешний IP адрес адрес» (адрес вашего WLC, смотрящий в сторону WNAM);

- Имя устройства и Местоположение (произвольно)«Имя устройства» и «Местоположение» указывается произвольно.

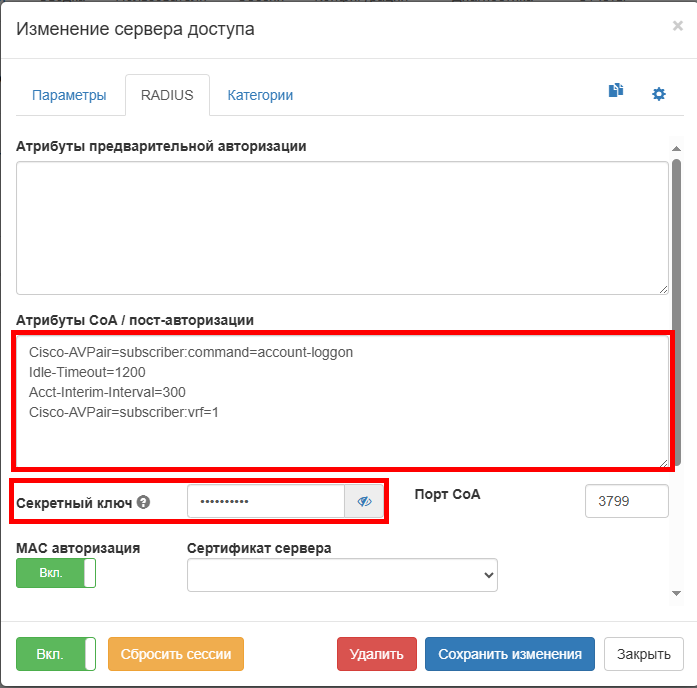

Во вкладке RADIUS указывается RADIUS-ключ (wnampass), в поле "Атрибуты В поле «Атрибуты CoA / пост-авторизации"авторизации» задайте:

| Блок кода |

|---|

Cisco-AVPair=subscriber:command=account-loggon Idle-Timeout=1200 Acct-Interim-Interval=300 Cisco-AVPair=subscriber:vrf=1 |

В поле ввода "Секретный ключ" указываем «Секретный ключ» укажите ключ, который указали для для radius-server host 100.110.1.44 в конфигурации WLC:

| Блок кода |

|---|

wnampass |

Создание площадки

Далее создаем 1. Создайте площадку, к которой у нас будет привязана страница гостевого портала: Конфигурация → Площадки → Создать площадку.

В поле "Тип" выбираем "Площадка" «Тип» выберите Площадка, в поле "Разрешенный сервер доступа" выбираем «Разрешенный сервер доступа» выберите созданный ранее сервер. В поле "Присвоенная «Присвоенная IP подсеть или МАС точек доступа" указываем доступа» укажите наш пул IP для пользователей портала (сеть Bridge 3 на WLC).

| Подсказка | ||

|---|---|---|

| ||

Таким образом через привязку пулов IP можно привязать разные Площадки с разными порталами авторизации, трафик клиентов которых терминируется на одном WLC. Разрешенный сервер соответственно на разных площадках будет один и тот же. |

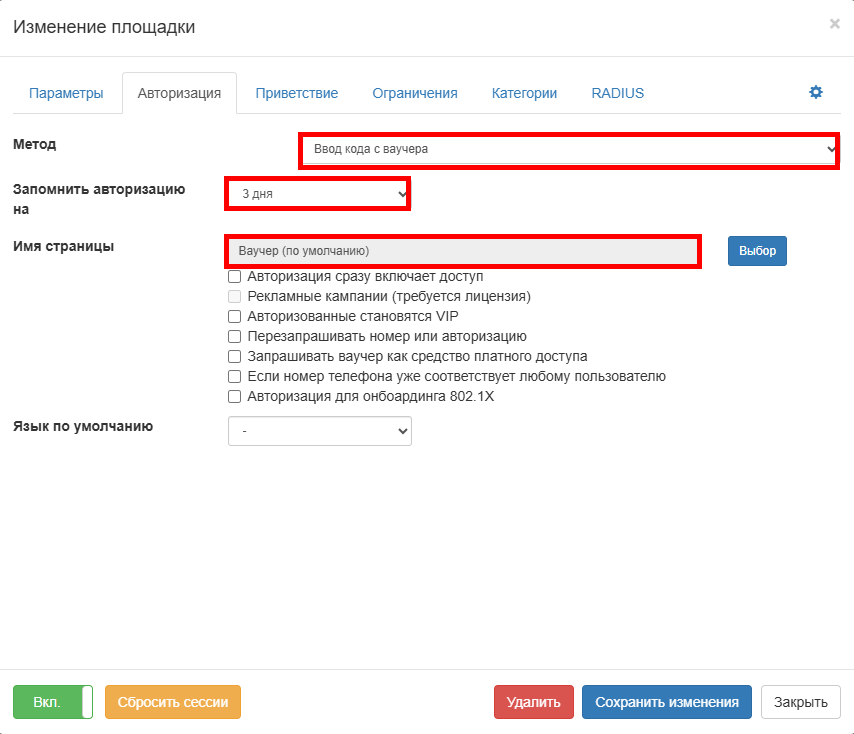

Далее выбираем созданную 2. Выберите созданную площадку.

На вкладке "Авторизация" выбираем "Метод" – "Авторизация выберите в поле «Метод» – Ввод кода с ваучера". Указываем Укажите срок валидности ваучера для авторизации. В параметре "Имя страницы" выбираем " «Имя страницы» выберите Ваучер (по умолчанию)". Данных настроек достаточно для работы гостевого портала с авторизацией по коду из Ваучера.

Настройка других способов авторизации выходит за рамки данной статьи.

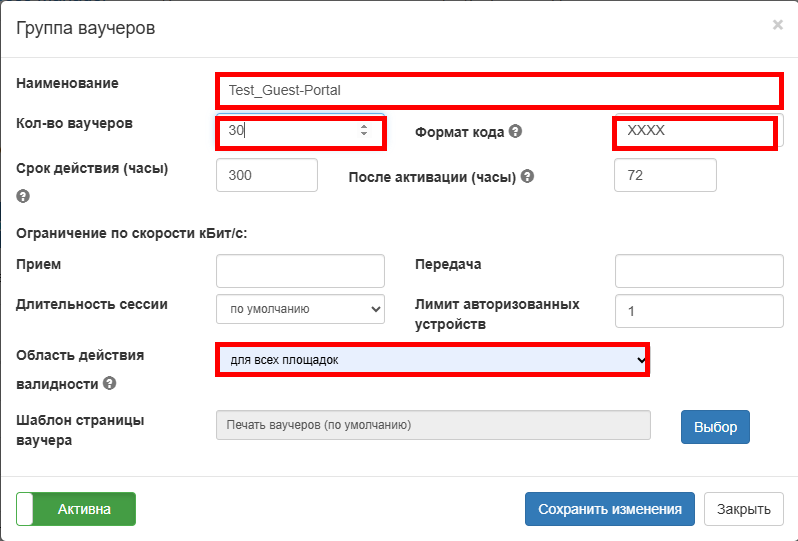

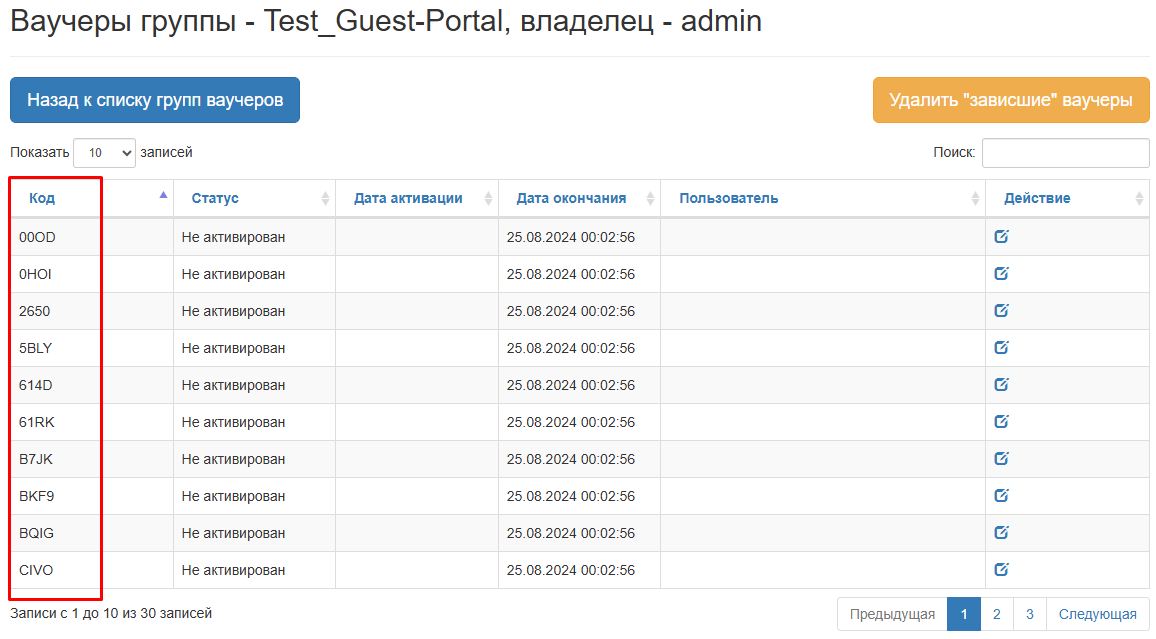

Создание группы ваучеров

Переходим 1. Перейдите к созданию ваучеров для авторизации: Конфигурация → Гостевая авторизация → Ваучеры → Создать группу ваучеров.

В дальнейшем коды данных ваучеров будут использоваться для авторизации клиентов на гостевом портале.

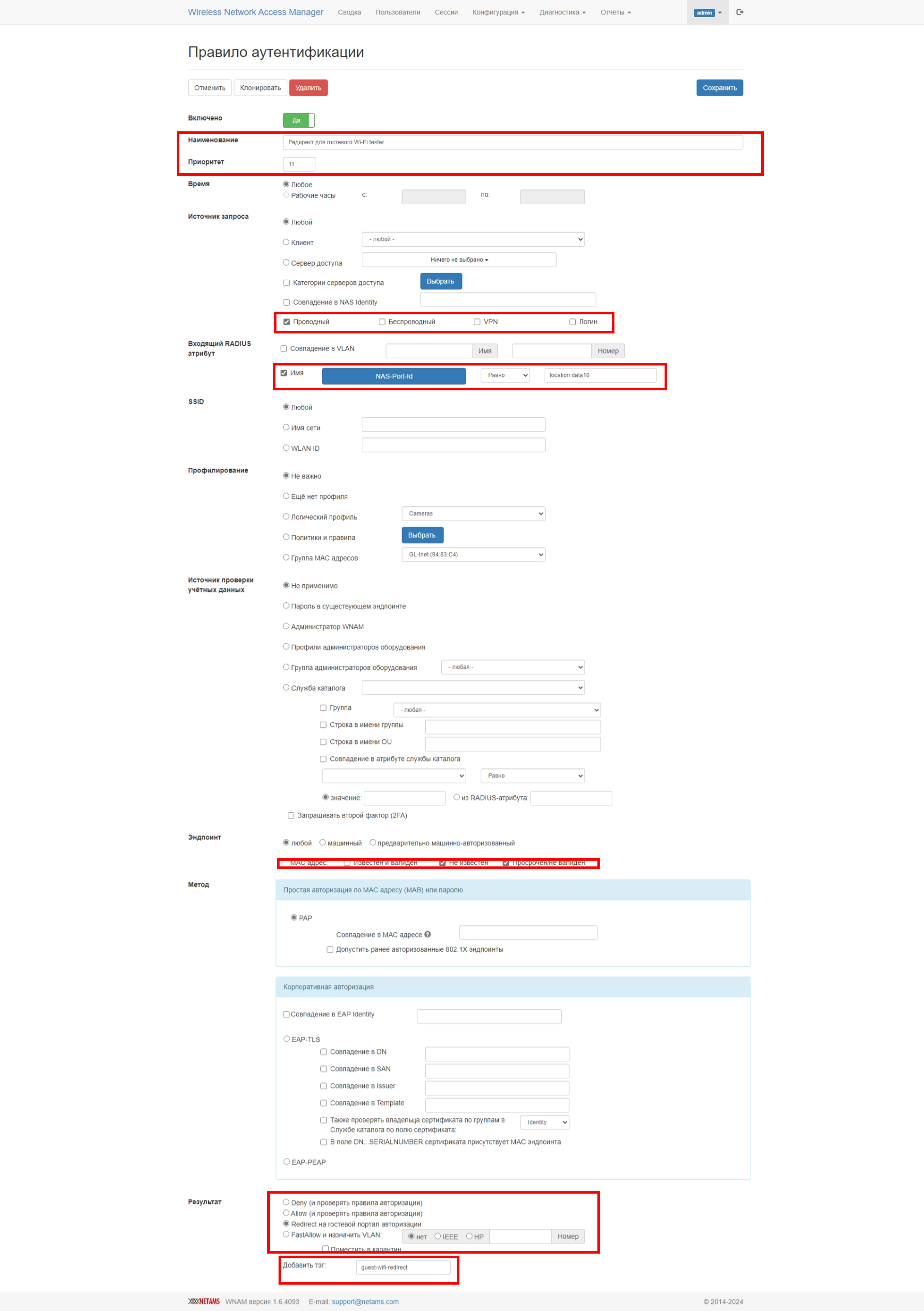

Создаем правило для редиректа на гостевой портал (копируем стандартное правило редиректа и модифицируем его).

Конифгурирование прави аутентификации

Конфигурирование правил аутентификации

1. Перейдите Переходим во вкладку: Конфигурация → Правила аутентификации.Создаем

Создайте новое правило аутентификации и настраиваем, настройте как на скриншоте приведенном ниже. Источник запроса выбираем проводной (BRAS у нас находится на проводном интерфейсе) «Источник запроса» выберите Проводной.

В параметре "Входящий радиус атрибут" выбираем "параметре «Входящий радиус атрибут» выберите NAS-Port-ID" , равным тому "location" который указали , указанный в настройках Bridge 3 на WLC, на котором которой терминируется клиентский трафик.

Таким образом свяжем свяжите данное правило с с SSID с гостевым доступом.

| Подсказка | ||

|---|---|---|

| ||

В данное правило можно добавить дополнительными параметрами параметрами при необходимости. |

Правило аутентификации привязывается к правилу авторизации при помощи тега. В данном примере указан тег guest-wifi-redirect.

| Подсказка | ||

|---|---|---|

| ||

Обратите внимание, чтобы тег был уникальным и совпадал с соответствующим правилом авторизации. |

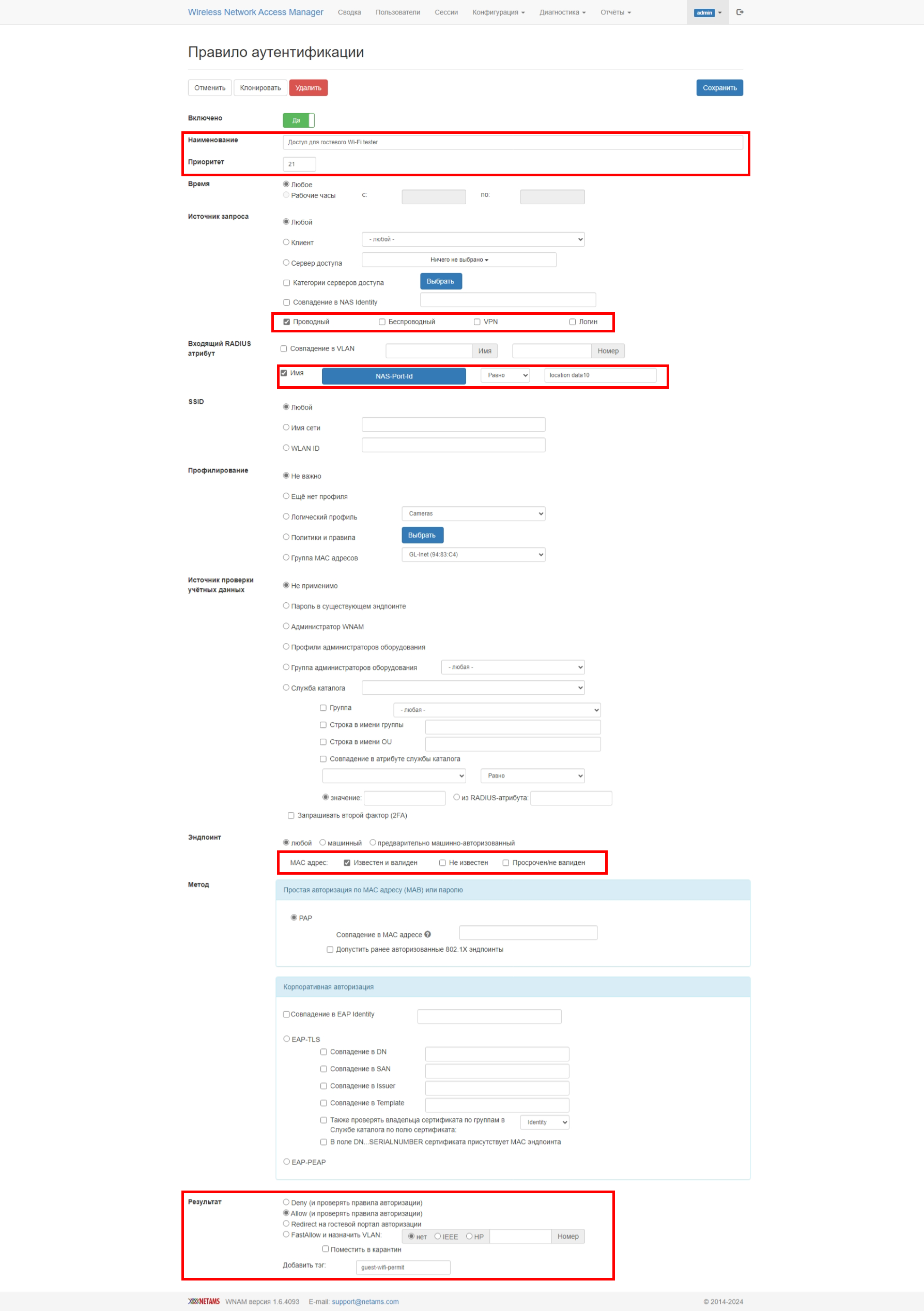

Приступаем 2. Приступите к созданию правила аутентификации для доступа клиента в Internet.

Параметры "Источник запроса" и "Входящий RADIUS атрибут" настраиваем «Источник запроса» и «Входящий RADIUS атрибут» настройте так же, как в правиле для редиректа (объяснение см. выше).

| Подсказка | ||

|---|---|---|

| ||

Необходимо Необходимо использовать уникальный тег, как в примере выше. В данном примере указан тег тег guest-wifi-permit. |

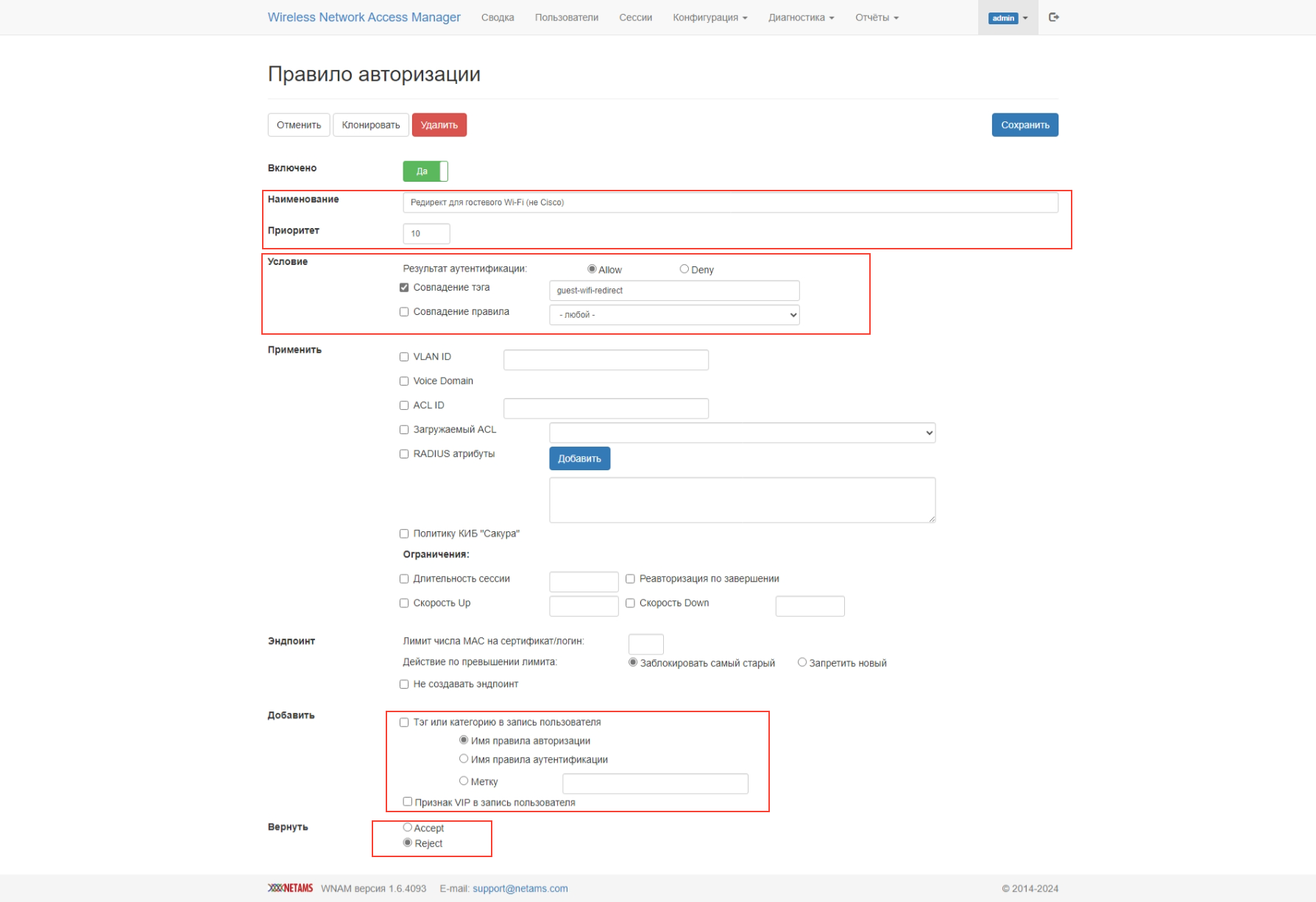

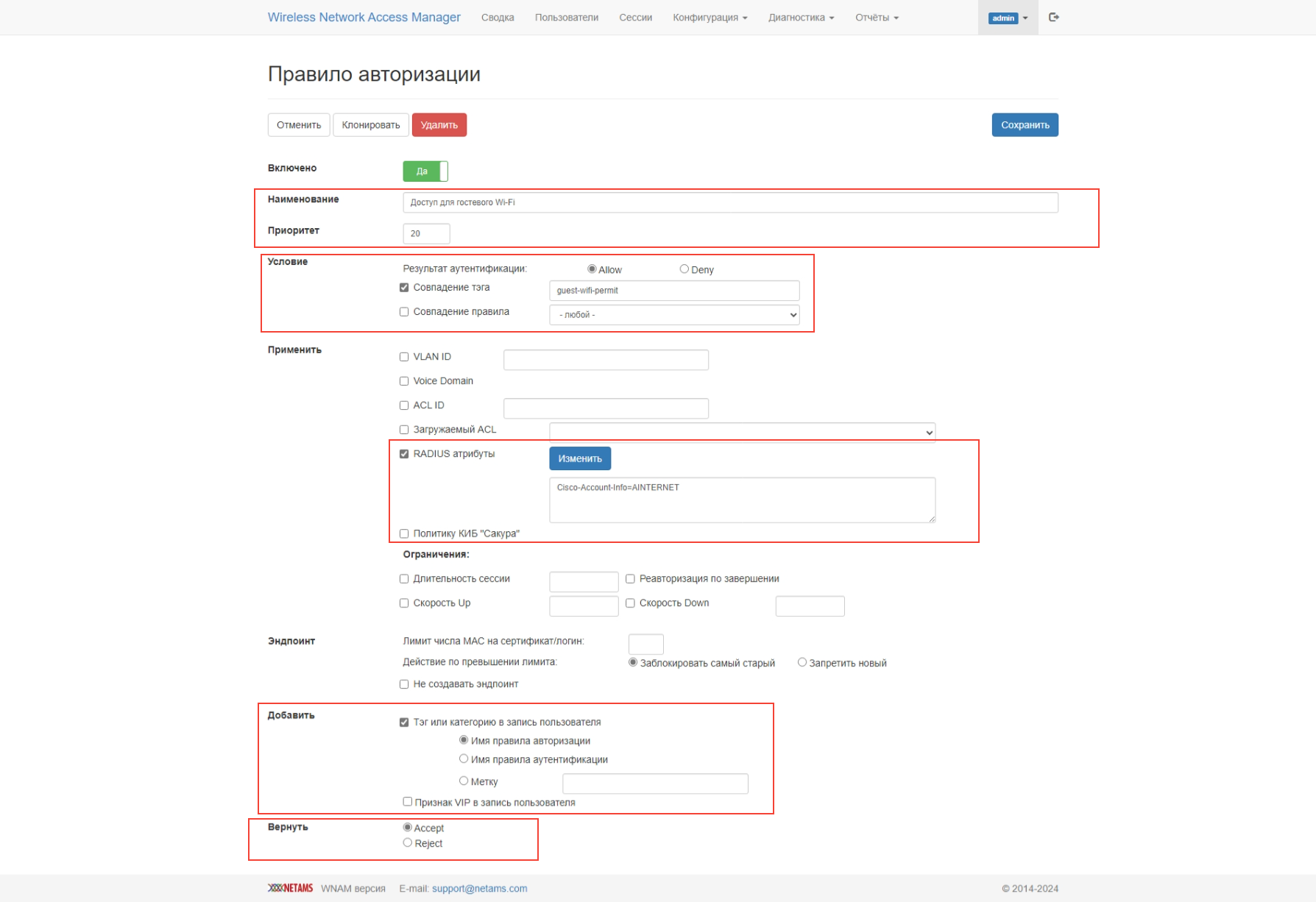

Конфигурирование правил авторизации

Создаем 1. Создайте правила авторизации:.

Переходим Перейдите во вкладку: Конфигурация → Правила авторизации.

Первое правило для редиректа на портал приводим приведите к виду , как на примере ниже.

В результате должен быть ответ протокола Radius-формата "Access-Reject" от сервиса авторизации системе BRAS на WLC.

| Подсказка | ||

|---|---|---|

| ||

Правило привязывается по совпадению тега, поэтому тег должен быть такой же, как и в правиле аутентификации. |

2. Второе правило для предоставления доступа в Internet. В блоке "Применить" «Применить» параметра "RADIUS атрибуты" необходимо прописать атрибут назначающий сессии клиента сервис «RADIUS-атрибуты» пропишите атрибут, назначающий сервис доступа с названием INTERNET, который настроен в виде списка контроля доступа на WLC.

...

В результате, на данном этапе, должен быть ответ протокола Radius формата " Access-Accept" от сервиса авторизации системе BRAS на WLC. В нем будет содержаться атрибут с указанием наименования сервиса доступного абоненту.

| Информация | ||

|---|---|---|

| ||

Контроллер WLC в ходе авторизации запрашивает параметры сервиса INTERNET в пакете Radius "Radius Access-Request", а а WNAM, в свою очередь, отдаёт их в ответном пакете "Access-Accept", где в атрибуте "Cisco«Cisco-AVPair"AVPair», со значением "subscriber:traffic-class=INTERNET". |

На этом конфигурация сервиса Netams WNAM завершена.

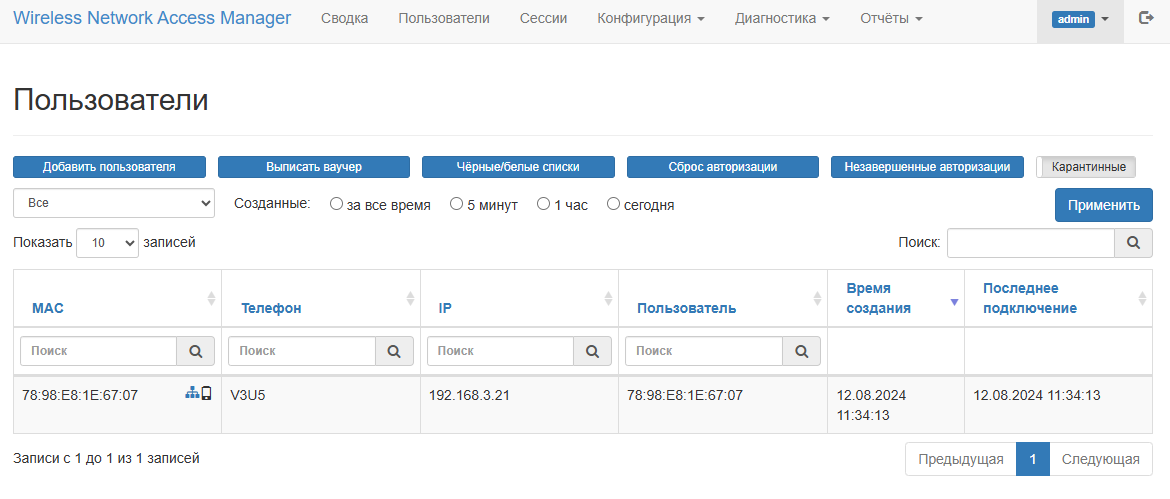

После конфигурирования портала и контроллера WLC при подключения к SSID с названием "F F.E.freeSSID" будет регистрация в сети. Мы попадем Клиент попадёт на портал авторизации, где необходимо ввести один из свободных ваучеров. Посмотреть доступные ваучеры можно при переходе на следующую вкладку: Конфигурация → Гостевая авторизация → Ваучеры. Выбираем Выберите созданную группу Test_Guest-Portal и вводим свободныйвведите Свободный. После авторизации будет предоставлен доступ в интернет, а введенный ваучер привяжется.

Отладочная информация Netams WNAM

Логирование работы правил авторизации

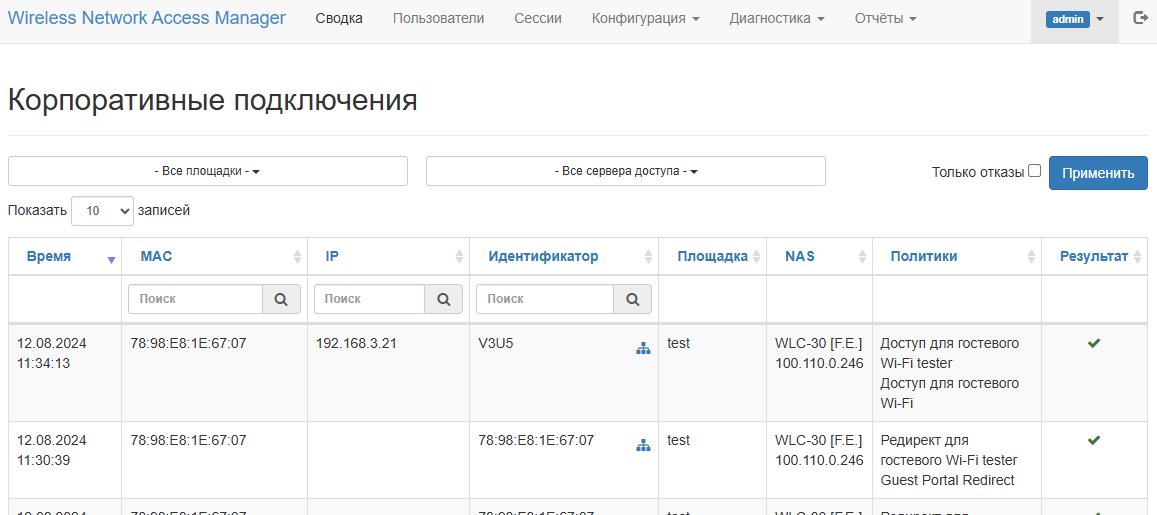

Мониторинг Для просмотра и мониторинга логов работы правил авторизации необходимо перейти перейдите в : вкладку Диагностика → Корпоративные подключения:

| Блок кода | ||

|---|---|---|

| ||

1: fillFromRadiusAttributes - identity: '78:98:E8:1E:67:07', portType: EthernetMAB

2: fillFromRadiusAttributes - mac: '78:98:E8:1E:67:07'

3: fillFromRadiusAttributes - password: present in request

4: fillFromRadiusAttributes - nas: 'WLC-30 [F.E.]', ip: 100.110.0.246, id: 6614c699fd772e622ebb0689, vendor: ELTEX [enabled]

5: fillFromRadiusAttributes - nas: IP address: 100.110.0.246, identifier: 'null', port: 'location data10'

6: fillFromRadiusAttributes - site: 'test', id: new [enabled]

7: fillFromRadiusAttributes - session id: '3098476543630901255'

8: radius - received 8 attributes in the request:

Cisco-AVPair-subscriber:vrf = 1

User-Name = 78:98:E8:1E:67:07

Cisco-AVPair-subscriber:CELL = d998075724dc24029b359a8db24682a0

User-Password = (password length: 8)

NAS-IP-Address = 100.110.0.246

Cisco-AVPair-subscriber:l2-interface = softgre 1.4

Acct-Session-Id = 3098476543630901255

NAS-Port-Id = location data10

9: filterForPapMacMethod - checkMABPassword: matched captiveportal_pass for 'Редирект для гостевого Wi-Fi tester'

10: authentication - a1profiles candidates: 1 with preliminary processing result: RadiusResponse [state=OK, attributes=[]]

11: authentication - final result: Redirect with policy 'Редирект для гостевого Wi-Fi tester' and tag 'guest-wifi-redirect'

12: authorization - guest redirect

13: radius - send RADIUS REJECT, reason: This will instruct Wi-Fi controller to execute redirect action |

...

Информация о статусе ваучеров находится по следующему пути:Конфигурация → Гостевая авторизация → Ваучеры.Затем необходимо выбрать

Выберите нужную группу.

Информация о клиентах Wi-Fi

Также посмотреть активные Активные клиентские подключения к Wi-Fi можно посмотреть на контроллере WLC-командой:

| Блок кода |

|---|

wlc# show subscriber-control sessions status |

...

| Блок кода |

|---|

wlc# sh wlc clients MAC User MAC AP Hostname AP SSID RSSI AP-Location Username ----------------- ----------------- ------------------------------ --------------- ------- ----------------- ----------------- 78:98:e8:1e:67:07 68:13:e2:02:ea:20 WEP-3ax F.E.freeSSID -35 default-location -- |

Расположение логов

На сервере WNAM лог Лог авторизации пользователей находится на сервере WNAM в файле: /home/wnam/logs/wnam.log

| Блок кода | ||

|---|---|---|

| ||

11:33:41.702 DEBUG [EltexWlcService.java:196] - CP ELTEX WLC clicked: username=78:98:E8:1E:67:07, ip=192.168.3.21, server=100.110.0.246, sessionId=3098476543630901255, dst='http://www.msftconnecttest.com/redirect' 11:33:41.716 DEBUG [PageGenerator.java:713] - processAuthRequest ELTEXWLC: username=78:98:E8:1E:67:07, ip=192.168.3.21, server=100.110.0.246, site_id=new, domain_id=3098476543630901255, dst='http://www.msftconnecttest.com/redirect' adv curr/max=1/1 11:33:41.719 DEBUG [PageGenerator.java:1300] - captive portal redirected to VOUCHER page, username=78:98:E8:1E:67:07, cust=new, form='6614c99dfd772e622ebb06a7' 11:34:13.380 DEBUG [VoucherHandler.java:52] - postVoucher CODE='V3U5', FORM=6614c99dfd772e622ebb06a7, MAC=78:98:E8:1E:67:07, IP=192.168.3.21, site_id=new, name=78:98:E8:1E:67:07 11:34:13.382 DEBUG [VoucherHandler.java:62] - find_voucher: 66b34731933c505a427dad16, code=V3U5, status=Не активирован 11:34:13.395 DEBUG [VoucherHandler.java:125] - postVoucher OK CODE='V3U5', voucher='Группа: WNAM-WLC_01, владелец: admin', vg='WNAM-WLC_01' 11:34:13.399 DEBUG [PageGenerator.java:390] - processRedirectRequestCi mac=78:98:E8:1E:67:07, method=ORIGINAL, formName=, redirectUrl=null, key=b04fb14d-36fb-4c30-a886-bfbab119088c 11:34:13.401 DEBUG [PageGenerator.java:849] - loginAtNasCi ELTEXWLC mac=78:98:E8:1E:67:07, ip=192.168.3.21, server=100.110.0.246, dst='http://www.msftconnecttest.com/redirect' 11:34:13.406 DEBUG [EltexWlcService.java:66] - backToEltexWLC login server='100.110.0.246', user=78:98:E8:1E:67:07, password=password, dst='http://www.msftconnecttest.co...' 11:34:13.407 DEBUG [EltexWlcService.java:85] - open EltexWLC access REQ for IP=192.168.3.21, MAC=78:98:E8:1E:67:07 at NAS_IP=100.110.0.246 11:34:13.411 DEBUG [WnamRadiusService.java:558] - handleRadiusPacket AUTH as=100.110.0.246, secret_len=10, attrs=[Vendor-Specific: 0x, User-Name: 78:98:E8:1E:67:07, User-Password: <stripped out>, NAS-IP-Address: 100.110.0.246, Acct-Session-Id: 3098476543630901255, Vendor-Specific: 0x, Vendor-Specific: 0x, NAS-Port-Id: location data10] 11:34:13.411 DEBUG [ProfilingService.java:440] - handleMac on MAC: 78:98:E8:1E:67:07 for vendor D-Link International 11:34:13.412 DEBUG [ProfilingService.java:466] - handleMac on MAC: 78:98:E8:1E:67:07 checks added: 1, res: [D-Link International] 11:34:13.414 DEBUG [ProfilingService.java:1091] - Endpoint 78:98:E8:1E:67:07 logical profile set to Home Network Devices 11:34:13.414 DEBUG [ProfilingService.java:1102] - Endpoint 78:98:E8:1E:67:07 policy set assigned: [DLink-Device] 11:34:13.416 DEBUG [ProfilingService.java:469] - handleMac on MAC: 78:98:E8:1E:67:07 profiled in 5 ms. 11:34:13.433 DEBUG [WnamRadiusService.java:558] - handleRadiusPacket AUTH as=100.110.0.246, secret_len=10, attrs=[User-Name: INTERNET, Vendor-Specific: 0x, NAS-IP-Address: 100.110.0.246, NAS-Port-Id: location data10, User-Password: <stripped out>, Vendor-Specific: 0x, Vendor-Specific: 0x, Acct-Session-Id: 3134505340649865221, Vendor-Specific: 0x, Vendor-Specific: 0x, Vendor-Specific: 0x] 11:34:13.434 DEBUG [WnamRadiusService.java:558] - handleRadiusPacket ACCT as=100.110.0.246, secret_len=10, attrs=[User-Name: 78:98:E8:1E:67:07, Vendor-Specific: 0x, Acct-Session-Id: 3098476543630901255, Acct-Status-Type: Start, Vendor-Specific: 0x, Event-Timestamp: 1723436510, NAS-Port-Id: location data10, Called-Station-Id: CC-9D-A2-71-94-E0:data10, Vendor-Specific: 0x, Vendor-Specific: 0x, Vendor-Specific: 0x, NAS-Identifier: F.E.wlc-30, Framed-IP-Address: 192.168.3.21, Calling-Station-Id: 78-98-E8-1E-67-07, NAS-IP-Address: 100.110.0.246] 11:34:13.435 DEBUG [WnamRadiusService.java:558] - handleRadiusPacket ACCT as=100.110.0.246, secret_len=10, attrs=[User-Name: 78:98:E8:1E:67:07, Vendor-Specific: 0x, Acct-Session-Id: 3098476543630901255, Acct-Status-Type: Interim-Update, Vendor-Specific: 0x, Event-Timestamp: 1723436806, NAS-Port-Id: location data10, Called-Station-Id: CC-9D-A2-71-94-E0:data10, Vendor-Specific: 0x, Vendor-Specific: 0x, Vendor-Specific: 0x, NAS-Identifier: F.E.wlc-30, Framed-IP-Address: 192.168.3.21, Calling-Station-Id: 78-98-E8-1E-67-07, Vendor-Specific: 0x, Vendor-Specific: 0x, Acct-Input-Gigawords: 0, Acct-Input-Octets: 128192, Acct-Output-Gigawords: 0, Acct-Output-Octets: 149134, Acct-Session-Time: 286, NAS-IP-Address: 100.110.0.246] 11:34:13.436 DEBUG [EltexWlcService.java:176] - sendCoa attrs=8, fail=false, resp=CoA-ACK 11:34:13.437 DEBUG [EltexWlcService.java:148] - open EltexWLC access SUCCESS for IP=192.168.3.21, MAC=78:98:E8:1E:67:07, num_avp=1 11:34:13.440 DEBUG [WnamRadiusService.java:558] - handleRadiusPacket ACCT as=100.110.0.246, secret_len=10, attrs=[User-Name: INTERNET, Vendor-Specific: 0x, Acct-Session-Id: 3134505340649865221, Vendor-Specific: 0x, Acct-Status-Type: Start, Vendor-Specific: 0x, Event-Timestamp: 1723436806, NAS-Port-Id: location data10, Called-Station-Id: CC-9D-A2-71-94-E0:data10, Vendor-Specific: 0x, Vendor-Specific: 0x, Vendor-Specific: 0x, NAS-Identifier: F.E.wlc-30, Framed-IP-Address: 192.168.3.21, Calling-Station-Id: 78-98-E8-1E-67-07, NAS-IP-Address: 100.110.0.246] 11:34:13.450 DEBUG [WnamCmdService.java:630] - ACCT Interim-Update new session ID=3098476543630901255, MAC=78:98:E8:1E:67:07, IP=192.168.3.21, User=78:98:E8:1E:67:07, NAS_IP=100.110.0.246, site_id=new 11:34:13.450 DEBUG [WnamCmdService.java:630] - ACCT Start new session ID=3098476543630901255, MAC=78:98:E8:1E:67:07, IP=192.168.3.21, User=78:98:E8:1E:67:07, NAS_IP=100.110.0.246, site_id=new 11:34:13.450 DEBUG [WnamCmdService.java:630] - ACCT Start new session ID=3098476543630901255, MAC=78:98:E8:1E:67:07, IP=192.168.3.21, User=INTERNET, NAS_IP=100.110.0.246, site_id=new |

...