1. Общее описание работы BRAS.

Функционала BRAS в схеме включения L3 поддерживается сервисными маршрутизаторами Элтекс ESR-100/200/1000/1200/1500/1700. Данный функционал позволяет предоставить возможность идентификации пользователей Wi-Fi, подключающихся к точкам доступа производства различных производителей. В общем виде от BRAS требуются следующие функции:

- При приеме пользовательского трафика нужно понять, авторизован этот пользователь WiFi в системе или нет;

- Если пользователь WiFi авторизован, то пустить его в Интернет. Если не авторизован, то перенаправить его на Портал авторизации, где он должен подтвердить свою личность (с помощью SMS, звонка или учетной записи ЕСИА);

- После того, как пользователь WiFi авторизовался на Портале, BRAS должен узнать об этом, применив к трафику пользователя WiFi различные политики доступа;

- В процессе обработки трафика пользователей WiFi BRAS должен считать и пересылать статистику вышестоящей системе для ее последующего анализа и хранения.

BRAS является исполнительным механизмом, применяющим определенные политики к трафику пользователей WiFi в соответствии с директивами, которые передаются ему от вышестоящей системы SoftWLC, в которой как раз принимаются решения на основании данных, передаваемых BRAS. В составе SoftWLC с BRAS взаимодействуют и пересылают ему директивы по работе с пользователями WiFi модуль Eltex-PCRF.

1.1 Идентификация элементов системы.

Для того, чтобы различать пользователей WiFi между собой, ESR BRAS требуется идентификатор, который однозначно его идентифицирует. Этим идентификатором является MAC-адрес устройства пользователя WiFi, с которого он выполняет подключение. Поэтому необходимо, чтобы на BRAS попадал трафик, с MAC-заголовками пользовательского устройства. Для этого необходимо обеспечить между пользователем WiFi и BRAS L2-сеть, или пробросить трафик пользователей WiFi до BRAS внутри VPN через L3-инфраструктуру оператора. Для организации такого VPN в сети клиента устанавливается маршрутизатор ESR-10/20/100/200, который поднимает GRE-туннели до ESR-100/200/1000/1200/1500/1700, работающих в режиме Wireless-Controller (подробнее о данном режиме можно прочитать в Настройка ESR при подключении ТД через L3 сеть доступа (схема WiFi L3) и Настройка ESR в режиме wireless-controller с резервированием роутера "последней мили"). Точки доступа Eltex так же могут строить GRE-туннели, что делает возможным их подключение к BRAS через L3-инфраструктуру оператора без дополнительной установки ESR-10/20/100/200. Ниже, на рис. 1.1.1 приведена принципиальная схема включения:

Рис. 1.1.1.

Роли ESR:

- ESR BRAS, который выполняет функции терминирования GRE туннелей и функции BRAS - далее он будет называться "ESR BRAS L3".

- ESR, который устанавливается у клиента, и который осуществляет функцию устройства, которое будет производить инкапсуляцию трафика от клиентских ТД в GRE и передавать его для дальнейшей обработки на ESR BRAS L3 - далее такой ESR будем называть "ESR Client".

Ниже, в таблице 1.1.1 приведены типы ESR и возможные выполняемые ими роли:

| Тип ESR | ESR BRAS L3 | ESR Client |

|---|---|---|

| ESR-10 | - | + |

| ESR-20 | - | + |

| ESR-100 | + | + |

| ESR-200 | + | + |

| ESR-1000 | + | + |

| ESR-1200 | + | + |

| ESR-1500 | + | + |

| ESR-1700 | + | + |

Таблица 1.1.1.

Так же далее будет применяться терминология:

- Оператор связи, оказывающий услуги авторизации WiFi и доступа в сеть Интернет: "Оператор"или "ISP".

- Заказчик услуги, которому требуется авторизация WiFi, с которым оператор связи заключает договор - "Клиент".

- ТД сторонних производителей: "Generic AP".

- Клиент, подключающийся к WiFi с помощью различных устройств: "Пользователь WiFi" или "Пользователь".

- Схема включения generic AP через инфраструктуру L3 оператора с использованием ESR Client для инкапсуляции трафика клиента в GRE: "Интероперабельность", или сокращено "Interop".

1.2. Идентификация generic AP, к которым подключаются пользователи WiFi

Помимо авторизации пользователей WiFi на BRAS, необходимо также понимать, к какому SSID и к какой generic AP они подключаются. Для этого необходимо идентифицировать эти объекты.

Существует два способа идентификации с какой generic AP подключился пользователь WiFi:

- Идентификация по vlan.

- Идентификация с иcпользованием option 82.

Идентификация по vlan

Каждому SSID каждой generic AP выделяется уникальный vlan. Схема приведена ниже, на рис. 1.2.1 (для упрощения схемы не показан GRE-туннель управления).

Рис. 1.2.1.

Как видно из рис. 1.2.1, generic AP, к которой пользователь WiFi выполняет подключение, можно идентифицировать по vlan, в которых его трафик приходит на ESR BRAS.

Преимуществами данной схемы является:

1) простота схемы включения при небольшом числе generic AP;

2) возможность использования неуправляемого коммутатора для подключения generic AP.

Также данная схема имеет свои недостатки:

1) плохие возможности масштабирования - для каждой вновь подключаемой generic AP надо выделять новый vlan, на рисунке для 2 SSID на трех generic AP потребовалось выделить 6 vlan. При большом числе ТД данный способ становиться сложно администрируемым. Так же существует ограничение со стороны комплекса SoftWLC, которое не позволяет использовать более 20 различных vlan, пропускаемых внутри GRE-туннеля от одного ESR-client.

Идентификация по option 82

В данном случае ESR BRAS производит обогащение аккаунтинга пользователей WiFi информацией, получаемой из option82, добавляемой в их DHCP запросы. Предполагается, что для каждого уникального SSID будет выделен один vlan, который будет использоваться на всех generic AP. На коммутаторе, к которому подключены generic AP включается функционал добавления option 82 в DHCP-запросы (DHCP snooping). Таким образом, DHCP запросы пользователей WiFi будут содержать в себе option 82 c информацией порт/vlan и идентификатор коммутатора, к которому подключена generic AP. Это позволяет однозначно идентифицировать generic AP и SSID, к которому выполнено подключение. На BRAS включается функционал обогащения radius трафика информацией из option 82, полученной из DHCP-запросов пользователей (функционал поддержан с версии ПО 1.11.2 ESR). Обогащение radius трафика выполняется в формате, определенном в RFC4679. Схема приведена ниже, на рис. 1.2.2.

Рис. 1.2.2.

Преимуществом данной схемы является:

1) простота масштабирования при подключении новых generic AP, т.к. для каждого SSID выделен свой vlan, который будет одинаковым для всех вновь подключаемых generic AP.

Недостатком данной схемы выступает:

1) необходимость включения всех generic AP в управляемый коммутатор, поддерживающий функционал "DHCP snooping" и настройка соответствующего функционала на нем.

1.3 Взаимодействие элементов системы

Рассмотрим взаимодействие пользователя WiFi, genericAP, BRAS и SoftWLC (рис 1.3.1). На данном рисунке приведена диаграмма авторизации нового пользователя WiFi.

Рис. 1.3.1.

BRAS настроен таким образом, что бы пропускать без авторизации трафик DHCP (udp port 67,68) и DNS запросы (udp 53). Это необходимо для того, что бы пользователь мог получить адрес и выполнить DNS и HTTP-запрос.

- Пользователь WiFi, подключаясь к generic AP, высылает DHCP-discover.

- В зависимости от выбранного способа идентификации generic AP, к которой подключается пользователь, на коммутаторе, к которому подключена generic AP может быть включено добавление option 82 - информация о порте/vlan/коммутаторе добавляется в DHCP запрос.

- Далее запрос передается через через L2 сеть доступа до ESR client (в диаграмме не указан, т.к. его роль сводится к организации канала L2 до ESR BRAS L3), который выполняет инкапсуляцию пакета в GRE и отправляет на ESR BRAS L3. ESR BRAS L3, парсит DHCP-запрос на наличие option 82 (при необходимости), сохраняет в памяти информацию о mac-адресе/option 82 (при наличии) и выполняя функцию DHCP-relay, перенаправляет запрос на DHCP сервер, который выдает адрес пользователю WiFi на основании данных поля giaddr field. В качестве gateway указывается адрес ESR. После получения адреса, пользователь WiFi отправляет любой IP пакет на маршрутизатор, который в свою очередь создает новую «не авторизованную сессию». Происходит попытка авторизации пользователя WiFi по МАС адресу (так как пользователь новый – авторизация не проходит).

- Весь трафик пользователя WiFi попадает под действие правил «дефолтного» сервиса, обычно в этом режиме заблокирована передача любого трафика кроме DHCP и DNS.

- После того как пользователь WiFi откроет браузер, на ESR BRAS L3 придет HTTP запрос, в ответ на который будет отправлен HTTP 302 Redirect, с параметрами подключения к порталу. Браузер пользователя перенаправит свой запрос на Eltex-Portal и в ответ загрузится стартовая страница для прохождения авторизации. Выбор страницы осуществляется на основании параметров nas-ip и L2-interface. По этим параметрам, портал узнает имя страницы и наименование сервисного домена, принадлежащего данному интерфейсу.

- Введя номер телефона, пользователь WiFi нажмет кнопку «получить пароль». Портал генерирует пароль и создает учетную запись в базе данных с логин/паролем и тарифным планом, с привязкой к сервисному домену. Через Notification GW (NGW) будет осуществлена отправка SMS сообщения с паролем на, указанный пользователем номер телефона.

- Пользователь вводит полученный пароль на странице подтверждения портала, который отправляет введенные данные на PCRF, который в свою очередь вносит эти данные по пользователю в БД и отправляет команду Account-Loggon на ESR BRAS L3. Маршрутизатор, получив эту команду, выполняет повторную попытку авторизовать сессию пользователя WiFi, отправив запрос access-request. Т.к. теперь данные по пользователю есть в БД (логин/пароль/сервисный домен), - то его сессия проходит успешную авторизацию по radius протоколу на PCRF. В ответ PCRF возвращает список сервисов, которые должны быть назначены пользователю WiFi. Далее ESR BRAS L3 запрашивает атрибуты сервисов, которые содержат данные квот по времени/трафику, имя URL фильтров, применяет их для пользовательской сессии. После чего пользователю WiFi открывается доступ в сеть Интернет, согласно полученным параметрам подключения.

- Для трафика пользователя WiFi может выполняться фильтрация по URL, IP адресам.

- Периодически ESR отправляет accounting пакеты с данными по статистике для сессии пользователя и назначенному сервису.

- Если пользователь WiFi отключается от ТД, сессия пользователя удаляется на ESR BRAS L3 по истечению idle-timeout, отправляется accounting stop на PCRF, для того чтобы зафиксировать время работы клиента и количество переданного/полученного трафика.

При прохождении авторизации на портале, HTTP запросы пользователя WiFi проксируются в ESR BRAS L3 , при этом происходит замена source адреса (USER IP) пользователя на адрес ESR BRAS L3 (PROXY IP). Поэтому между ESR BRAS L3 и SoftWLC весь HTTP(S) трафик будет идти с IP адресом ESR BRS L3 а не пользователя. Весь остальной трафик будет идти с USER IP адресом.

Если в сервисе, назначенном пользователю WiFi после прохождения авторизации есть список URL фильтров - то весь HTTP(S) трафик пользователя WiFi проксируются на ESR BRAS L3, при этом происходит замена Source адреса (USER IP) пользователя на адрес ESR BRAS L3 (PROXY IP). Поэтому между ESR и NAT весь HTTP(S) трафик будет идти с IP адресом ESR BRAS L3 а не пользователя. Весь остальной трафик будет идти с USER IP source-адресом. При прохождении через NAT, для трафика пользователя будет устанавливаться «Белый» IP адрес NAT.

Начиная с версии ПО ESR 1.11.2 и SOftWLC 1.18 поддержана работа BRAS в VRF. Главной особенностью использования BRAS в VRF является наличие дополнительного инстанса BRAS в VRF, который имеет свои настройки и возможность прослушивать входящие CoA-запросы для BRAS в VRF в дефолтном VRF. При этом для каждого инстанса BRAS будет использоваться свой выделенный CoA порт.

2. Сетевая архитектура

2.1 Общее описание

Общая схема включения приведена ниже, на рис 2.1.1. Используются два ESR BRAS L3, работающие в режиме резервирования Active/Standby. Каждый из них подключен к отдельному маршрутизатору "последней мили" (PE). Каждый ESR BRAS L3 имеет 4 eBGP стыка с соответствующим PE с соответствующим VRF:

- VRF Backbone - используется для управления и взаимодействия между компонентами системы;

- VRF AP - используется для подключения ESR Client, в нем идет передача GRE-трафика до ESR BRAS L3;

- VRF NAT - предназначен для выхода трафика пользователей WiFi с сеть Интернет, из этого VRF приходит дефолтный маршрут;

- VRF DPI - предназначен для обеспечения стыка с недефолтным VRF ESR BRAS L3. Это позволяет получит дефолтный маршрут через роутер отличный от используемого для выхода в VRF NAT и направить трафик пользователей другим маршрутом через оборудование DPI.

Для обеспечения работоспособности в случае отказа одной из PE используется стык iBGP между ESR BRAS L3. Так же в этом стыке осуществляется резервирование VRRP адресов терминации GRE и дефолтных шлюзов, используемых для адресов управления ESR client и подсети пользователей WiFi. Для недефолтного VRF используется отдельный стык iBGP в этом VRF.

Рис. 2.1.1.

2.2 Схема включения ESR BRAS L3 и план адресации

Рассмотрим схему включения ESR на примере, на рис. 2.2.1:

Рис. 2.2.1.

Замечание

В дальнейшем в документации для ESR BRAS L3 VRRP MASTER будет использоваться имя "Alfa", для ESR BRAS L3 VRRP BACKUP - "Beta".

Таблица используемой адресации, назначение приведены ниже в таблице 2.2.1:

| AS 64603 | VRF | Alfa | Beta | |||

| назначение | интерфейс / vlan | IP адрес | VRRP IP | интерфейс / vlan | IP адрес | |

|---|---|---|---|---|---|---|

| стык с VRF AP (eBGP) | default | gi1/0/1.206 | 100.64.0.34/30 | n/a | gi1/0/1.207 | 100.64.0.38/30 |

| стык с VRF backbone (eBGP) | default | gi1/0/1.208 | 100.64.0.42/30 | n/a | gi1/0/1.209 | 100.64.0.46/30 |

| стык с VRF NAT (eBGP) | default | gi1/0/1.210 | 100.64.0.50/30 | n/a | gi1/0/1.211 | 100.64.0.54/30 |

| внутренний стык с VRF DPI | default | lt 1 | 10.200.200.1/30 | n/a | lt 1 | 10.200.200.5/30 |

| терминация GRE трафика от ESR-client | default | bridge 1 / 101 | 192.168.200.51/28 | 192.168.200.49/32 192.168.200.50/32 | bridge 1 / 101 | 192.168.200.52/28 |

| терминация подсети управления ESR-client | default | bridge 3 / 3 | 198.18.128.2/21 | 198.18.128.1/32 | bridge 3 / 3 | 198.18.128.3/21 |

| стыковой адрес с соседним ESR (iBGP) | default | bridge 9 / 9 | 100.64.0.57/30 | n/a | bridge 9 / 9 | 100.64.0.58/30 |

| терминация подсети пользователей WiFi в дефолтном VRF | default | bridge 10 / 10 | 198.18.192.2/19 | 198.18.192.1/32 | bridge 10 / 10 | 198.18.192.3/19 |

| стык с VRF DPI (eBGP в VRF dpi) | dpi | lt 2 | 10.200.200.2/30 | n/a | lt 2 | 10.200.200.6/30 |

| внутренний стык с дефолтным VRF | dpi | gi1/0/1.214 | 100.64.0.74/30 | n/a | gi1/0/1.215 | 100.64.0.78/30 |

| терминация подсети пользователей WiFi в отдельном VRF (dpi) | dpi | bridge 12 / 12 | 198.19.0.2/19 | 198.19.0.1/32 | bridge 12 / 12 | 198.19.0.3/19 |

| стыковой адрес c соседним ESR (iBGP в VRF dpi) | dpi | bridge 92 / 92 | 100.64.0.97/30 | n/a | bridge 92 / 92 | 100.64.0.98/30 |

Таблица 2.2.1.

1. Выход в сеть Интернет в дефолтном VRF осуществляется в через стыки с VRF NAT.

2. Доступ к сети управления, в которой находятся комплекс SoftWLC и DHCP-сервер осуществляется через стыки с VRF backbone. Управление ESR осуществляется через адреса, настроенные на bridge 3.

3. ESR client получают первичный IP в VRF AP и использует его в качестве локального адреса для GRE-туннелей. Взаимодействие с данным VRF осуществляется через стыки с VRF AP.

4. Выход в сеть Интернет для пользователей WiFi, которые проходят авторизацию в VRF dpi и получают адрес из адресного пространства bridge 12, осуществляется через стык с VRF DPI.

5. Получение адреса по DHCP и редирект на портал для пользователей WiFi VRF dpi осуществляется через стык с VRF backbone в дефолтном VRF. Для обеспечения IP-связности между VRF используются lt-туннели, через которые осуществляется маршрутизация данного трафика.

3. Особенности настройки BRAS в VRF

Настройка BRAS в VRF имеет следующие особенности:

- Для каждого VRF на ESR настраивается свой экземпляр BRAS.

- Каждый экземпляр BRAS использует одни и те же настройки взаимодействия с RADIUS-сервером, данное взаимодействие осуществляется из дефолтного VRF.

- Для каждого инстанса BRAS настраивается отдельная конфигурация das-server в дефолтном VRF, что бы RADIUS-сервер при выполнении CoA-запросов мог различать, к какому экземпляру BRAS он обращается.

В качестве RADIUS-сервера, с которым BRAS осуществляет непосредственное взаимодействие, используется сервис Eltex-PCRF комплекса SoftWLC. Eltex-PCRF использует следующие дефолтные порты порты:

- UDP:31812 - для получения запросов авторизации (access-request)

- UDP:31813 - для получения запросов аккаунтинга (accounting-request)

- UDP:3799 - для отправки CoA запросов к BRAS (CoA-request) в дефолтном VRF

Для взаимодействия с экземпляром BRAS в недефолтном VRF необходимо выбрать имя VRF, CoA порт отличный от того, что используется в дефолтном VRF. Выбираем:

- UDP:30799 - для отправки CoA запросов к BRAS в VRF dpi

Приведем VRF, CoA-порт, используемый ESR в виде таблицы 3.1 ниже:

| Имя VRF | CoA port | secret |

|---|---|---|

| 1 | 3799 | testing123 |

| dpi | 30799 | testing123 |

Таблица 3.1.

Как видим из приведенной выше информации, предполагается, что на всех ESR будут использоваться одинаковые настройки VRF и соответствующие им das-server/secret.

Замечание

Каждый экземпляр BRAS на ESR может использовать различные настройки для обращения к radius-серверу и и настройки das-server для обработки CoA-запросов. Так же данные настройки могут быть выполнены в различных VRF отличных от того, в которых сконфигурированы экземпляры BRAS. Но данный подход существенно усложняет настройку как ESR, так и взаимодействие с комплексом SoftWLC, поэтому его использование не рекомендуется.

4. Настройка ESR BRAS L3.

4.1. Общие настройки ESR BRAS L3.

Для возможности настройки ESR BRAS в схеме L3 необходима лицензия BRAS-WiFi. Проверяем и устанавливаем её на ESR(для получения лицензии необходимо обратится в коммерческий отдел предприятия Элтекс).

Все команды конфигурации приведены для версии ПО ESR 1.11.3.

Выполняем настройку ip-адресов, BGP, wirelees-controller.

Важно!

Если Вы впервые выполняете данную настройку - рекомендуется при первоначальной настройке отключить файрвол (ip firewall disable) на всех ip-интерфейсах для упрощения траблшутинга и решения проблем, возникающих в ходе настройки.

Схема включения ESR повторяет собой схему Настройка ESR в режиме wireless-controller с резервированием роутера "последней мили" и Настройка ESR при терминировании одного из саб-туннелей softgre в Bridge в другом VRF. Ниже будет сразу приведена общая конфигурация ESR (без настроек BRAS) и с учетом настроек интерфейсов, которые нам понадобятся для взаимодействия в VRF, описанном в таблице 3.1.

4.2. Настройка BRAS на ESR

Детально настройка BRAS описана в документе BRAS. L2 WiFi - руководство по настройке и быстрому запуску, поэтому ниже будет приведена конфигурация с необходимыми пояснениями для новых настроек.

Взаимодействие с RADIUS-сервером и параметры das-server на ESR дефолтном VRF было настроено ранее в разделе 4.1, т.к. оно необходимо взаимодействия с комплексом SoftWLC при построение softGRE дата-туннелей.

Используя данные из таблицы 3.1 настроим das-server для взаимодействия с экземпляром BRAS в VRF dpi. Данная настройка будет одинакова на Alfa и Beta:

Настраиваем access-list, которые будут использоваться сервисами BRAS. Данная настройка идентична на обоих ESR.

Далее добавляем необходимые настройки BRAS на интерфейсе клиентов:

Важно!

В настройке BRAS на интерфейсе указывается объект, в котором указаны адреса, которые могут получить клиенты, но исключены адреса ESR, VRRP и широковещательный адрес. Это сделано для обеспечения взаимодействия между интерфейсами ESR и корректной работы VRRP.

Затем выполняем настройку BRAS. Настройки идентичны на обоих ESR за исключением nas-ip-address и ip proxy source-address. Сначала будет указан адрес Alfa, в () будет указан адрес Beta.

Обратим внимание настройки:

1) vrrp-group 1 - для отслеживания BRAS состояние VRRP ESR.

2) backup traffic-processing transparent - данная настройка позволяет пропускать трафик через интерфейсы, на которых включена BRAS-авторизация в случае, если VRRP ESR находится в состоянии BACKUP. Требуется для корректной работы при прохождении трафика через "перемычку".

4.3. Настройка BRAS в недефолтном VRF

Для работы в недефолтном VRF настраивается дополнительный экземпляр BRAS, для работы в этом VRF командой: "subscriber-control vrf <имя VRF>". В результате на каждом ESR будет настроено два экземпляра BRAS.

Обратим внимание, настройки экземпляра BRAS в VRF отличаются только использованием другой настройки aaa das-profile - указан профиль, который был настроен для взаимодействия с BRAS в VRF.

Важно!

Т.к. BRAS при редиректе на портал или включении URL-фильтрации проксирует обращение пользователя - то при работе BRAS в VRF в качестве адреса-источника будет использован ближайший по маршруту адрес в рамках VRF, в котором работает BRAS. Для текущей конфигурации, при редиректе на портал, это будет адрес туннеля lt 2, который связывает VRF dpi с дефолтным VRF.

4.3. Настройка изучения option 82

При использовании option 82 для идентификации genericp AP, с которой подключаются пользователи WiFi для каждого экземпляра BRAS выполним настройку данного функционала.

Параметры настройки изучения option 82:

- subscriber-control peer-address <IP-адрес> - адрес соседнего маршрутизатора, с которым будет выполняться синхронизация изученных option 82

- dhcp-option-82-include enable - включает изучение option 82 из DHCP-пакетов пользователей WiFi

- dhcp-option-82-include lease-time - время хранения изученной option 82 в секундах, диапазон значений 60-86400, значение по умолчанию 3600. Данный параметр должен совпадать с настройками времени аренды адреса на DHCP-сервере.

- dhcp-option-82-include accept-time - время хранения неподтвержденной option 82 в секундах, диапазон значений 10-3600, значение по умолчанию 60. Опция считается неподтвержденной, если не получен DHCP-ack в ходе получения адреса пользователем.

- dhcp-option-82-include size - размер таблицы изученной option 82, по умолчанию значение равно удвоенному значению максимального количества сессий BRAS, которые можно поднять на данном типе ESR.

4.4. Настройка файрвол на ESR

При использовании нескольких VRF на ESR, каждый VRF c т. з. настройки файрвола рассматривается как отдельное устройство. Это требует, что бы для каждой security-zone был указана VRF, к которой она принадлежит. Использование в правилах файрвол связки зон из разных VRF не допускается. Настройки object-group не привязываются к VRF и могут использоваться в настройках файрвола для любого VRF. Настройки файрвола идентичны для ESR Alfa/Beta, за исключением адресов BGP-соседей.

Зоны безопасности (security-zone) уже ранее были созданы в конфигурации:

Создадим object-group, для использования в правилах файрвола. Они будут одинаковые, за исключением адресов BGP-соседей. Будут приведены object-group network cross с указанием для Alfa или для Beta предназначена настройка.

Создадим настройки правил файрвола для дефолтного VRF.

Далее создадим настройки файрвола для VRF dpi.

5. Настройка ESR client

5.1. Общее описание

ESR client представляет собой устройство, устанавливаемое у клиента, главной задачей которого является инкапсуляция трафика от ТД клиента в GRE в соответствующих VLAN и передача его на ESR BRAS L3 используя транспортную сеть провайдера. Ниже, на риc. 5.1.1 приведена схема включения ESR client.

Рис. 5.5.1.

ESR поставляется с предустановленной при выпуске factory конфигурацией. Для построения GRE-туннелей требуется выполнить конфигурирование устройства. Выполнять конфигурирование предварительно при подключении каждого нового клиента является трудоемкой задачей. Поэтому предполагается сформировать универсальную конфигурацию, разместить её на tftp-сервер и с помощью DHCP выдать информацию для её загрузки при получении первичного адреса при подключении ESR client. Это позволит автоматически загрузить и применить нужную конфигурацию на ESR client при подключении и при необходимости легко внести в нее изменения и распространить на все ESR client.

5.2. Описание конфигурации

Выделяем подсеть первичных адресов для ESR-client 192.168.250.0/24. Можно использовать разные подсети для разных групп ESR-client. Она должна быть проанонсирована на Alfa / Beta через стык с VRF AP.

Далее приведена конфигурация ESR client на примере ESR-10 версия ПО не ниже 1.11.0:

1) В данной конфигурации в качестве аплинка выступают порты gi 1/0/1 (медный) и gi1/0/6 (оптический), что позволяет использовать подключение как по оптическому, так и по проводному каналу.

2) Порты gi1/0/2 и gi1/0/5 сконфигурированы из расчета получение трафика с тегом vlan, и последующую его инкапсуляцию с этим тегов в GRE пакеты, что позволяет передавать через эти порты трафик с любым тегом vlan. Нетегированный трафик будет отброшен.

3) Порты gi1/0/3 и gi1/0/4 сконфигурированы из расчета получения трафика без тега vlan, он будет назначен в зависимости от конфигурации порта, для gi1/0/3 - 10, для gi1/0/4 - 11. Это позволит выполнить тегирование трафика клиента и передачу его с тегом vlan внутри GRE пакетов, если клиент отдает нетегированный трафик. Тегированный трафки будет отброшен.

4) На bridge 1 выполнена настройка ip dhcp client ignore router. Данная настройка позволяет не запрашивать в DHCP запросах шлюз по умолчанию. Это требуется для того, что бы адрес управления (bridge 3), получаемый внутри GRE туннеля управления мог получить шлюз по умолчанию. Т.к. в bridge 1 осуществляется получение первичного адреса - то для обеспечения связности с адресами терминации GRE на ESR BRAS L3 и возможности скачивания конфигурации c tftp-сервера используется выдача маршрутной информации с использованием option 121.

Так же следует учитывать:

1)Данная конфигурация приведена для ESR-10, у которого 6 интерфейсов. ESR-20/100/200 отличаются по количеству интерфейсов, поэтому для выдачи им конфигурацию следует скорректировать с учетом этого.

2) Конфигурация, при загрузке которой возникли ошибки не будет применена.

3) В файле конфигурации указывается версия "#18", которая означает минимальную версию ПО ESR, для которой она рассчитана (#18 означает версию 1.11). Если устанавливается ESR client с более ранней версией устройства - конфигурацию не сможет быть им загружена. Возможна настройка DHCP сервера, что бы он выдавал конфигурацию с учетом версии ПО ESR client, приведена в статье 1.4.3 ESR-10 - обновление на версию 1.4.3.

Ниже приведены настройки DHCP сервера для пула первичных адресов ESR- client на примере ISC-DHCP-server:

Как видно из приведенной настройки, файл ESR10conf-1.11.txt с конфигурацией ESR должен быть расположен на сервере tftp 192.168.250.2.

Конфигурация может различаться в части адресов object-group, для разных подсетей первичных адресов, т.к. подключение ESR client может выполняться к различным ESR BRAS L3.

6. Настройка взаимодействия с SoftWLC

Настройки комплекса SoftWLC можно разделить на глобальные, которые выполняются один раз или при добавлении каждого нового ESR BRAS; универсальные - они могут как конфигурироваться под отдельного заказчика услуги авторизации, так и использоваться в настройках нескольких или всех ; и индивидуальные, которые как правило конфигурируются при подключении каждого нового клиента.

6.1. Глобальные настройки

Глобальные настройки можно разделить на несколько этапов:

1) Настройка взаимодействия с BRAS в конструкторе порталов;

2) Настройка взаимодействия с BRAS в VRF в Личном кабинете;

3) Создание двух обязательных списков фильтрации URL - welcome и gosuslugi в Личном кабинете;

4) Создание обязательного сервиса WELCOME в Личном кабинете;

5) Добавление ESR BRAS в EMS и настройка взаимодействия с ним.

Первые четыре пунктов выполняются один раз при первичном развертывании и настройке, пятый - при добавлении каждого нового ESR BRAS.

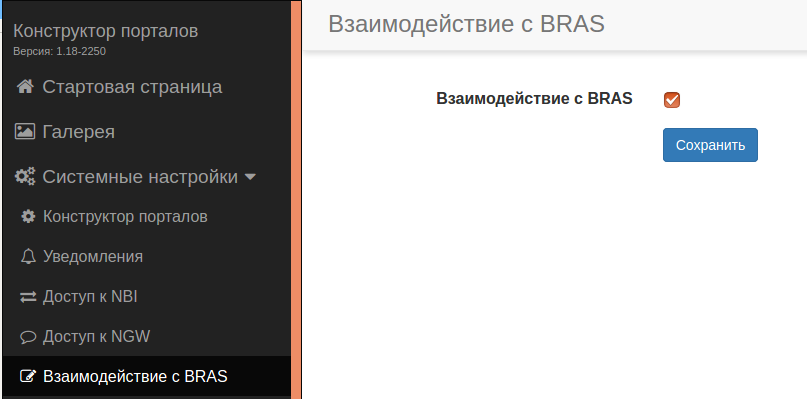

Портал

Необходимо включить флаг «Взаимодействие с BRAS» рис 6.1.1).

Рис. 6.1.1.

- и нажать кнопку "Сохранить". Начиная с версии 1.18 SoftWLC Портал не выполняет взаимодействия с ESR BRAS напрямую - только через обращения к сервису PCRF.

Важно!

Для версий SOftWLC 1.17 и ниже в конструкторе порталов необходимо настроить порт CoA пароли для взаимодействия с ESR BRAS:

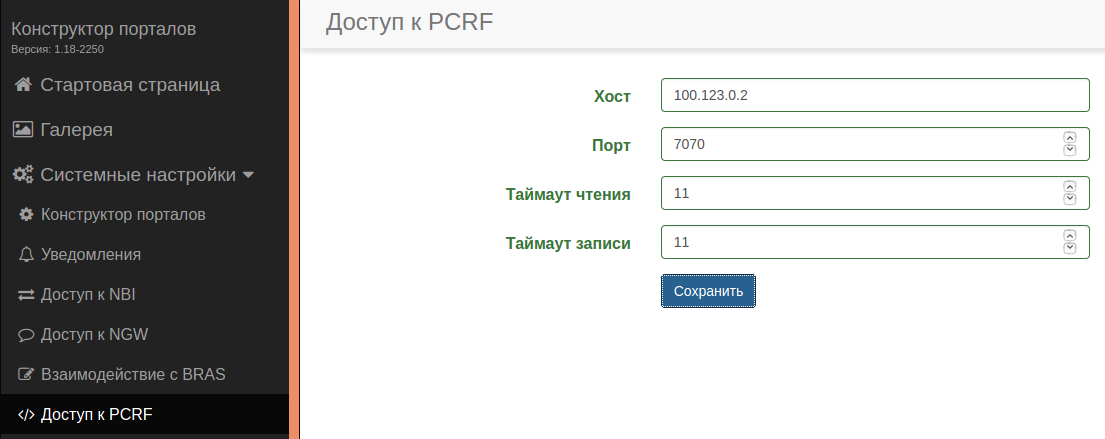

Если PCRF работает на другом хосте - необходимо указать его адрес (Рис 6.1.3):

Рис. 6.1.3.

указываем IP-адрес PCRF вместо localhost.

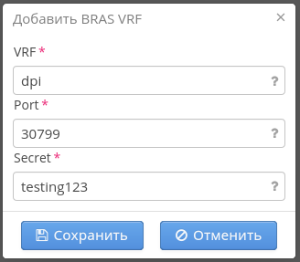

Личный кабинет

Открываем Личный кабинет и переходим в раздел "Настройки PCRF" → "BRAS VRF" и нажимаем кнопку "Добавить"(рис. 6.1.4):

Рис. 6.1.4.

Добавляем параметры взаимодействия с BRAS в VRF, ранее определенные в таблице 3.1 и нажимаем кнопку "Сохранить". Обратим внимание, что дефолтные настройки для взаимодействия с BRAS в дефолтном VRF уже заданы.

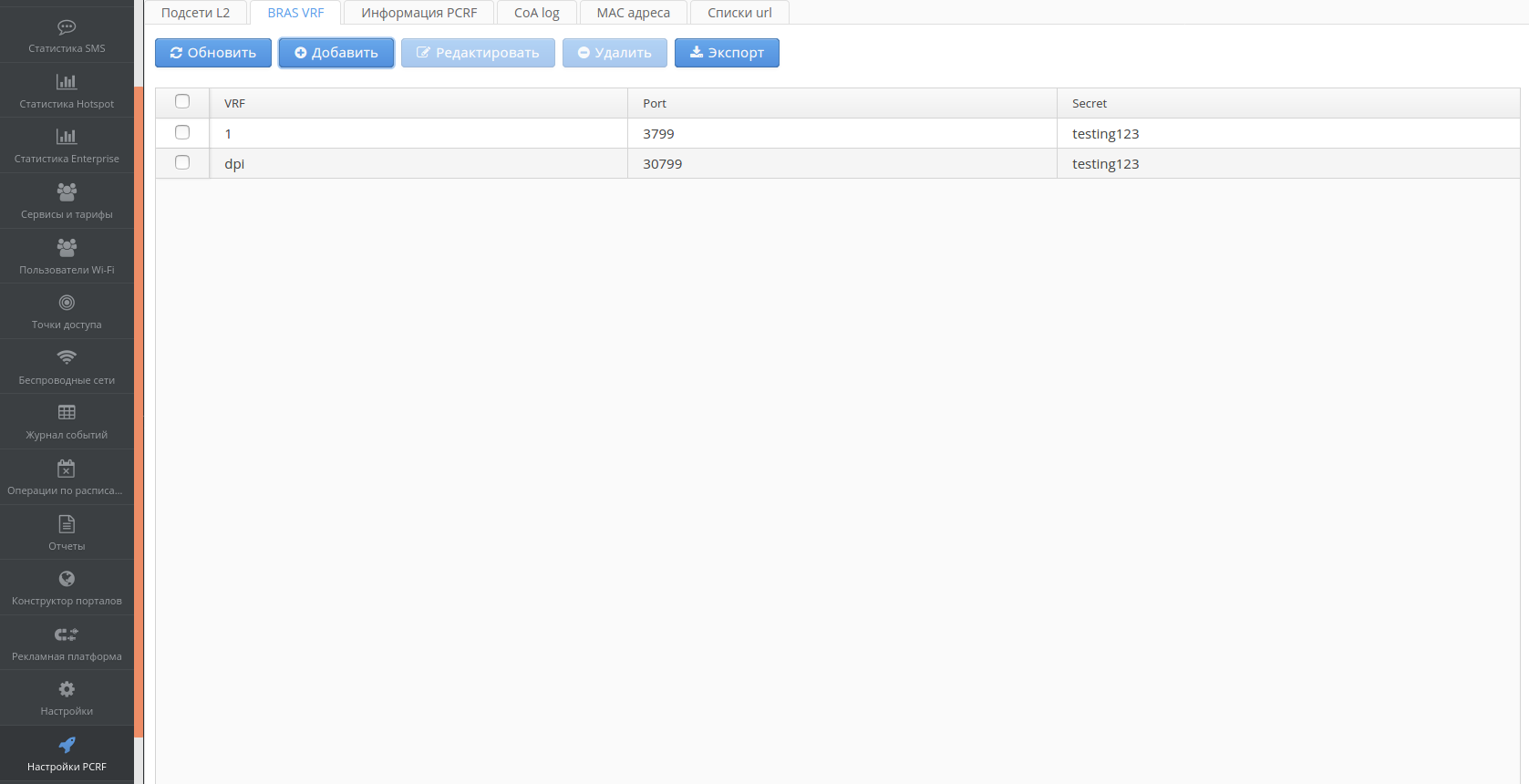

В итоге видим (рис. 6.1.5), что у нас появились настройки для взаимодействия с BRAS в VRF dpi.

Рис. 6.1.5.

При необходимости можно отметить галочкой настройку взаимодействия с BRAS в VRF и нажать кнопку "Редактировать". При этом можно будет сменить только настройку Port и Secret. Изменить наименование VRF нельзя - можно только удалить.

Если будет удален дефолтный VRF с именем "1" - он будет создан повторно при перезапуске PCRF.

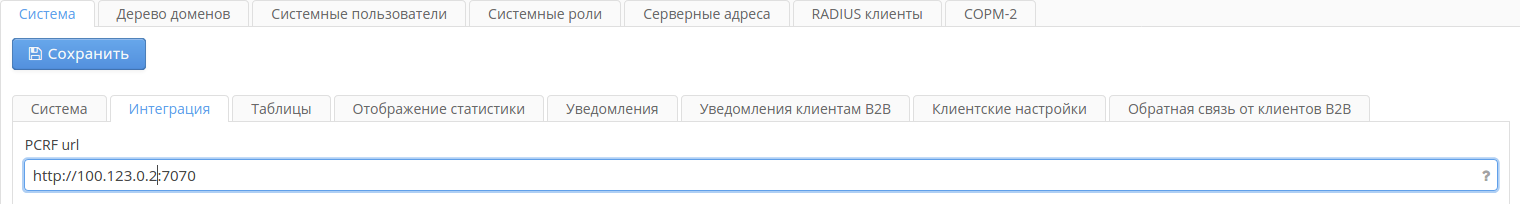

В разделе "Настройки", вкладке "Интеграция" необходимо указать корректно URL PCRF (по умолчанию это localhost с портом 7070). Это необходимо для корректного взаимодействия между PCRF и Личным Кабинетом (рис. 6.1.6):

Рис. 6.1.6.

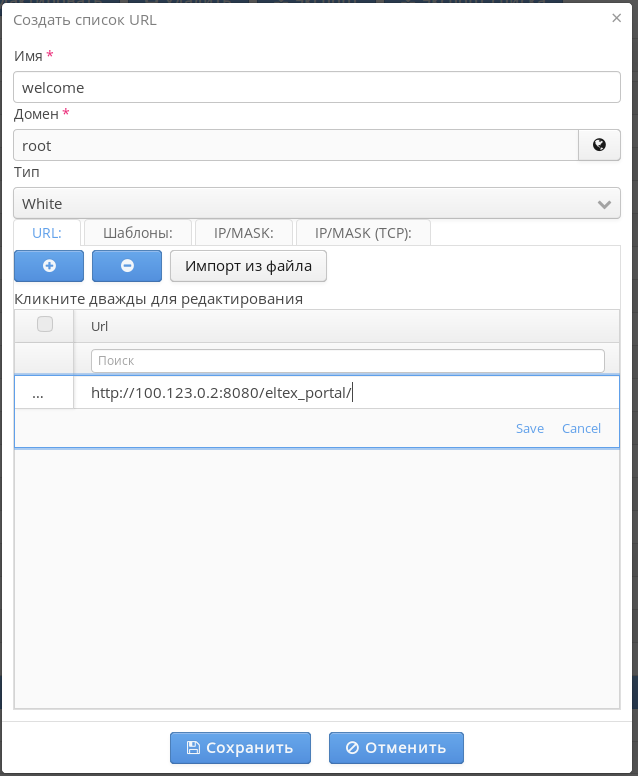

Далее в Личном кабинете и переходим в "Настройки PCRF" → "Списки URL" и нажимаем кнопку "Добавить" (рис. 6.1.7):

Рис. 6.1.7.

Задаём:

- "Имя" - welcome;

- "Домен" - root;

- "Тип" - white;

- "URL" - добавляем кнопкой строку и в ней указываем "http://<ip адрес портала>:8080/eltex_portal ".

После чего нажимаем "Save" для сохранения строки и "Сохранить" для сохранения списка.

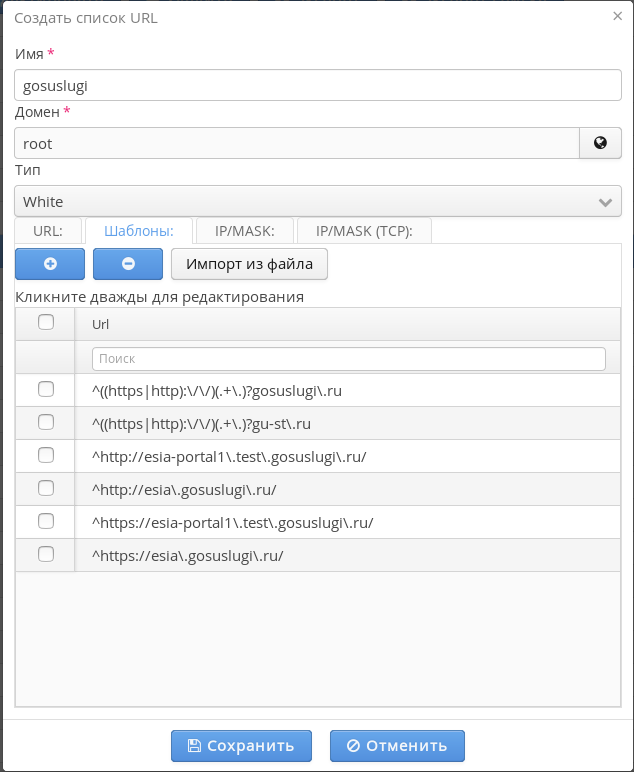

Аналогично добавляем список фильтрации gosuslugi (рис. 6.1.8), который используется в настройках BRAS filter-name remote gosuslugi:

Рис. 6.1.8

И нажимаем "Сохранить".

Настройка интеграции SoftWLC с ЕСИА в данном документе не рассматривается.

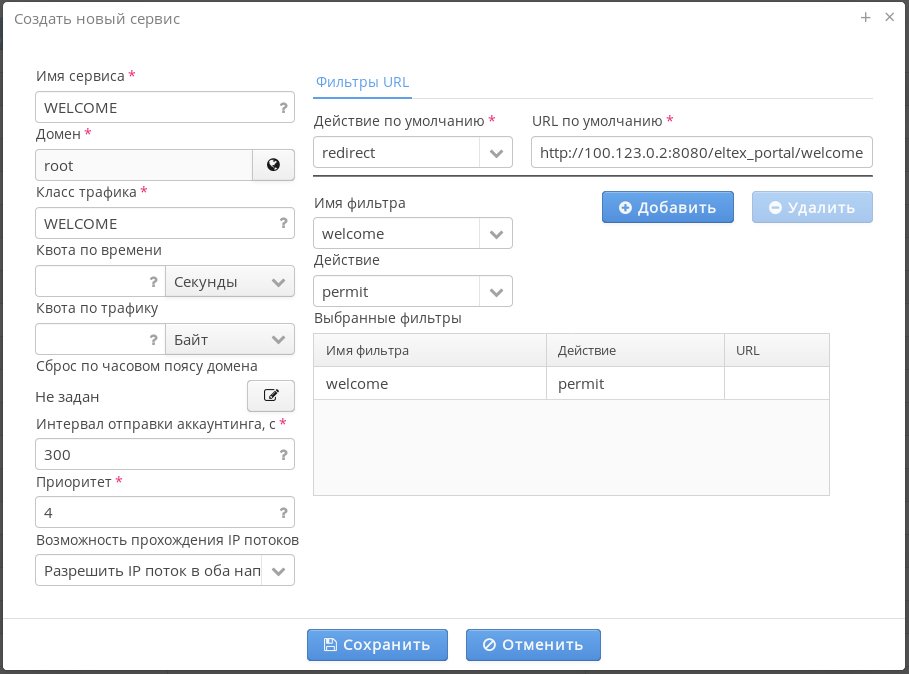

Переходим в раздел "Сервисы и тарифы" Личного кабинета, выбираем вкладку "Сервисы PCRF" и нажимаем кнопку "Добавить" (рис. 6.1.9):

Рис. 6.1.9.

В открывшемся окне настраиваем:

- "Имя сервиса" - WELCOME;

- "Домен" - root;

- "Класс трафика" - WELCOME.

Внимание!

Внимание! Данное название должно быть таким же, как и у настроенного на ESR ip access-list extended WELCOME, включая регистр символов, т.к. именно этот access-list будет использовать ESR при назначении данного сервиса. Несовпадение названия/регистра приведет к некорректной работе BRAS при назначении данного сервиса;

- "Интервал отправки аккаунтинга, с" - 600;

- "Приоритет" - 4;

- "Возможность прохождения IP потоков" - Разрешить IP поток в оба направления;

- "Действие по умолчанию" - redirect;

- "URL по умолчанию" - http://<ip адрес портала>:8080/eltex_portal/welcome;

- "Имя фильтра" - выбираем в выпадающем меню welcome (это ранее настроенный список фильтрации);

- "Действие" - permit;

- Нажимаем кнопку "Добавить" - фильтр должен появиться в окне "Выбранные фильтры".

Нажимаем кнопку "Сохранить". Данный сервис является служебным, необходим для корректной работы страницы "Добро пожаловать" и его нельзя использоваться в настройках тарифов.

EMS

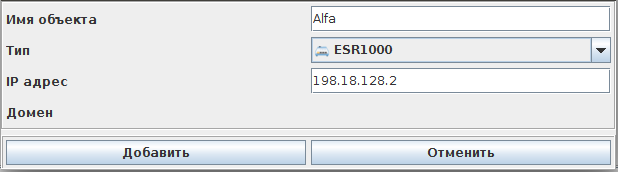

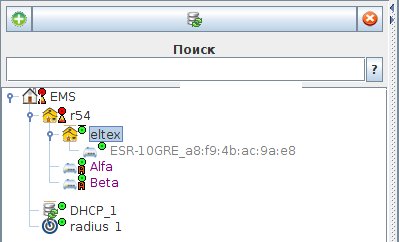

Открываем EMS, создаем домен r54 (принципы настройки доменов и узлов в данном документе не рассматриваются), выбираем нужный узел и добавляем (нажатием кнопки ) ESR в дерево объектов (рис. 6.1.10):

Рис. 6.1.10.

Указываем:

- "Имя объекта" - Alfa (имя можно указать любое);

- "Тип" - выбираем нужный тип устройства, в приведенном примере ESR1000;

- "IP адрес" - указываем IP адрес устройства, который будет использоваться для взаимодействия с SoftWLC.

Нажимаем кнопку "Добавить".

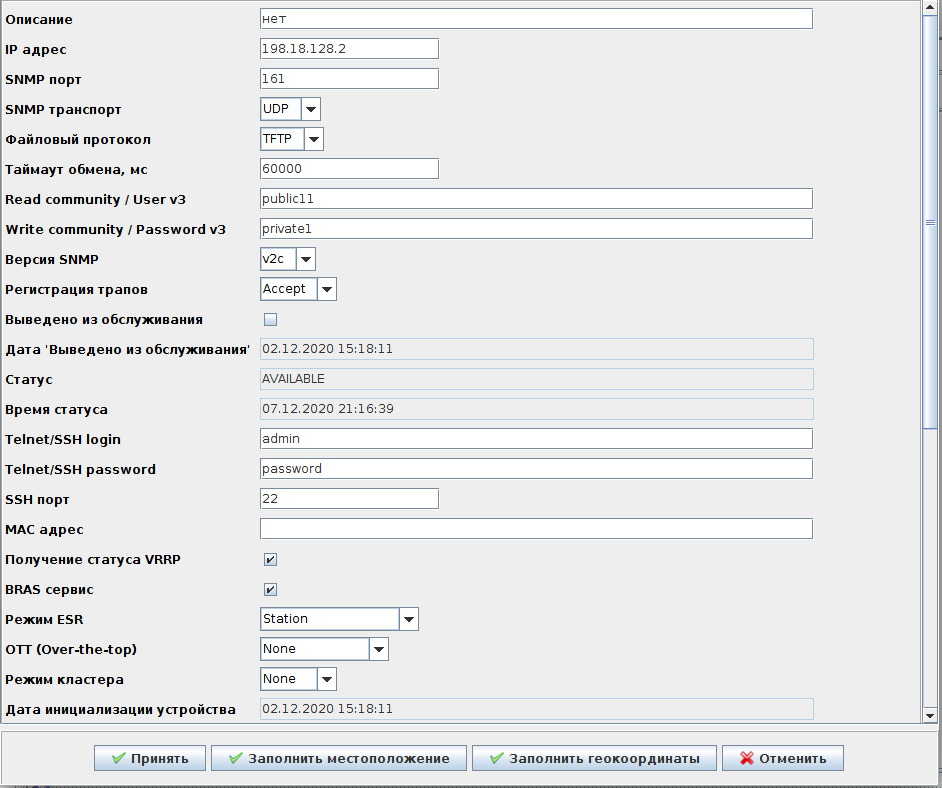

После появления ESR в дереве объектов (для этого надо нажать кнопку в левом верхнем углу окна EMS) встаем на него и открываем справа вкладку "Доступ", а в ней нажимаем "Редактировать" (рис. 6.1.11):

Рис. 6.1.11.

В открывшейся вкладке указываем:

- "Файловый протокол" - FTP;

- "Read community / User v3" - public11;

- "Write community / Password v3" - private1;

- "Получение статуса VRRP" - ставим галочку;

- "BRAS сервис" - ставим галочку.

При добавлении ESR-100/200 значение поля "Режим ESR" будет "StationCE".

В этом случае необходимо изменить значение поля на "Station", в противном случае такой ESR не будет использоваться для построения дата-туннелей для ТД.

Остальные настройки сохраняем без изменений и нажимаем кнопку "Принять".

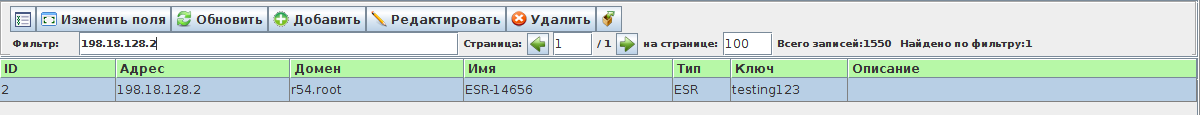

Далее в EMS необходимо указать пароль radius, для взаимодействия с ESR со стороны комплекса SoftWLC. Для этого открываем в меню "RADIUS" → "Управление точками доступа", находим ESR (если в таблице присутствует много адресов - можно отфильтровать по IP адресу) и дважды нажимаем на него, что бы открылось окно редактирования параметров (рис .6.1.12):

Рис. 6.1.12.

Исправляем "Ключ" на testing123 и нажимаем кнопку "Принять", после чего закрываем окно "Управление точками доступа на RADIUS сервере".

Аналогичным образом добавляем второй ESR (Beta), его адрес управления будет 198.18.128.3.

6.2. Универсальные настройки

К универсальным настройкам относятся настройки тарифа клиента. Как правило если требуется предоставление стандартной услуги доступа в сеть Интернет можно использовать для всех клиентов один и то же тариф. Но при необходимости можно настроить тариф индивидуально для отдельного заказчика.

В нижеприведенном примере рассматривается настройка тарифа для доступа в сеть Интернет без ограничений. Настройка тарифа включает в себя настройку сервиса PCRF (один и тот же сервис может использоваться в различных тарифах), который будет использоваться в тарифе и настройку самого тарифа.

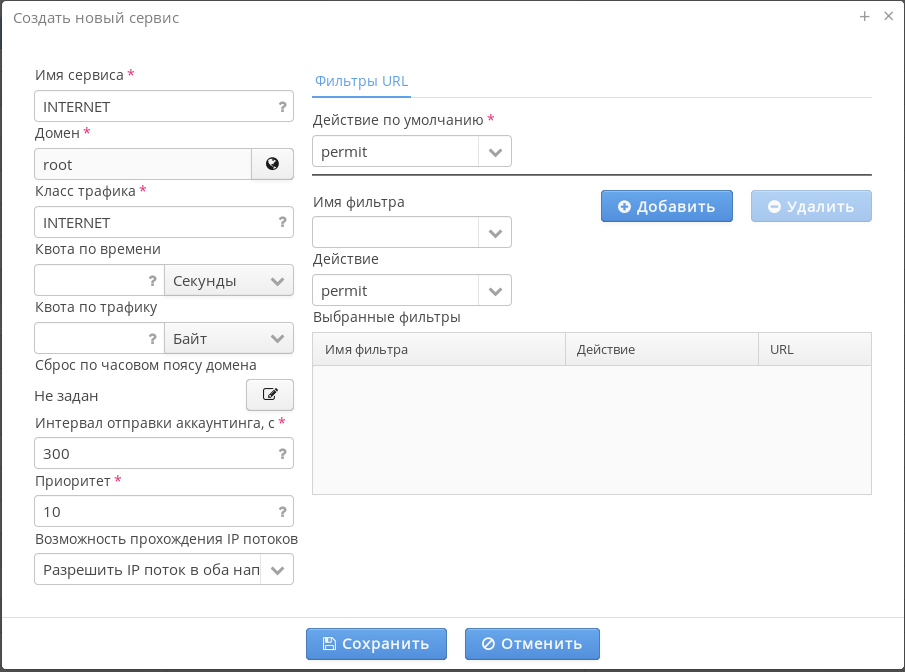

Открываем Личный кабинет и переходим в раздел "Сервисы и тарифы" → "Сервисы PCRF" и в нем нажимаем кнопку добавить - откроется окно "Создать новый сервис" (рис. 6.2.1):

Рис. 6.2.1.

Настраиваем:

- "Имя сервиса " - INTERNET (можно любое, английскими буквами, цифрами и символом "_");

- "Домен" - root;

- "Класс трафика" - INTERNET.

Внимание!

Внимание! Данное название должно быть таким же, как и у настроенного на ESR ip access-list extended INTERNET, включая регистр символов, т.к. именно этот access-list будет использовать ESR при назначении данного сервиса. Несовпадение названия/регистра приведет к некорректной работе BRAS при назначении данного сервиса;

- "Интервал отправки аккаунтинга, с" - 300;

- "Приоритет" - 10;

- "Возможность прохождения IP потоков" - Разрешить IP поток в оба направления;

- "Действие по умолчанию" - permit;

- Списков фильтрации URL никаких не добавляем.

Нажимаем кнопку "Сохранить".

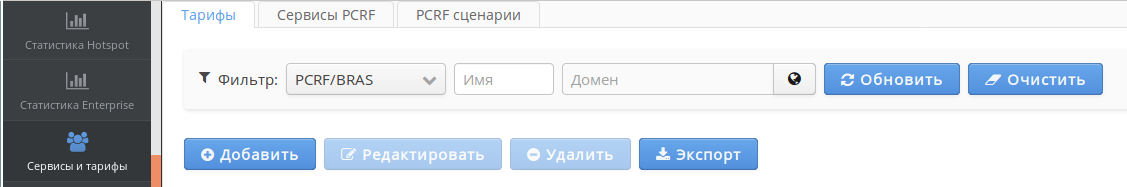

Открываем в Личном кабинете "Сервисы и тарифы" → "Тарифы" и выбираем фильтр "PCRF/BRAS", перейдя тем самым к настройке тарифов BRAS (рис. 6.2.2):

Рис. 6.2.2.

и нажимаем кнопку "Добавить" - откроется окно "Создать новый тариф" (рис. 6.2.3):

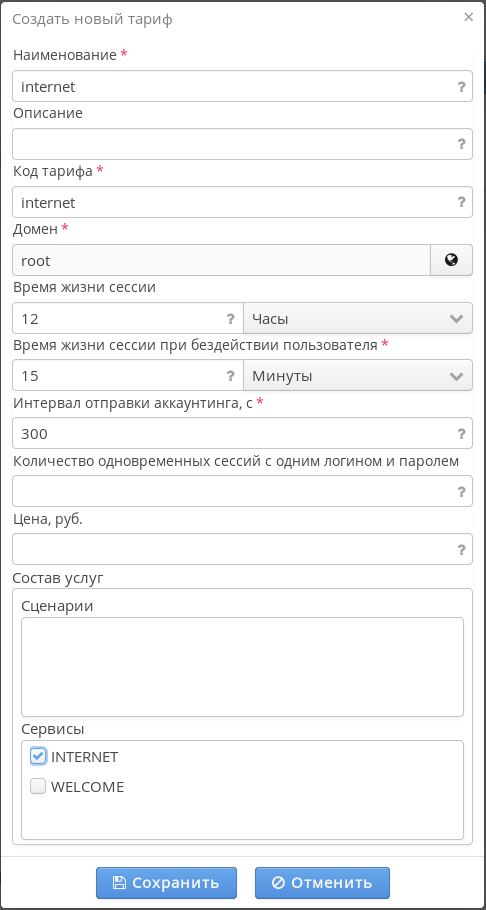

Рис. 6.2.3.

Настраиваем:

- "Наименование" - internet (можно любое, английскими буквами, цифрами и символом "_");

- "Код тарифа" - internet (можно любое, английскими буквами, цифрами и символом "_");

- "Домен" - root;

- "Время жизни сессии" - 12 часов. Это максимальное время жизни сессии пользователя , если он все время остается активен. Спустя это время его сессия будет закрыта на BRAS и создана новая, новая сессия пройдет mac авторизацию прозрачно для клиента;

- "Время жизни сессии при бездействии пользователя" - 15 мин;

- "Сервисы" - выбираем ранее настроенный сервис "INTERNET".

Внимание!

Внимание! Сервис "WELCOME" не выбираем! Если он так же будет отмечен - это приведет к некорректной работе BRAS после авторизации пользователя и назначения ему данного тарифа.

Нажимаем кнопку "Cохранить".

6.3. Индивидуальные настройки, выполняемые для каждого клиента

К индивидуальным настройкам относятся настройка портала, настройка и привязка SSID, и инициализация ESR client. Портал можно использовать один для нескольких клиентов, но это редко практикуется. Настройка SSID как правило уникальна для каждой географической локации подключения. В рамках одного клиента обычно используется один и тот же портал в различных SSID или географических локациях подключения. В общем порядок настройки для каждого нового клиента выглядит следующим образом:

1) создание портала (если планируется использовать существующий - этот шаг пропускается);

2) создание и привязка SSID в EMS;

3) установка у клиента ESR client, подключения к нему generic AP и инициализация его в дереве объектов.

Портал

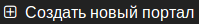

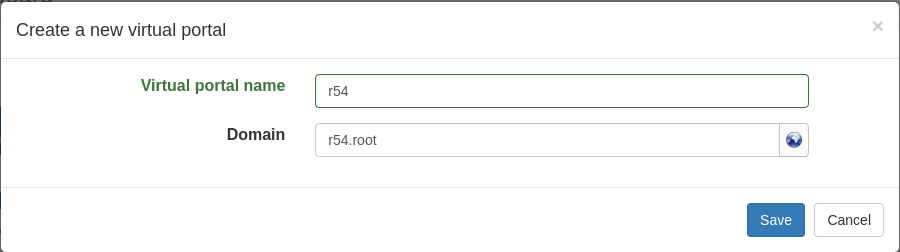

Открываем конструктор порталов http://<ip адрес портала>:8080/epadmin и нажимаем , после чего в открывшемся окне (рис .6.3.1):

Рис. 6.3.1.

настраиваем:

- "имя виртуального портала" - r54;

- "Домен области видимости" - r54.root.

Нажимаем "Сохранить". Переход в созданный портал будет сделан автоматически.

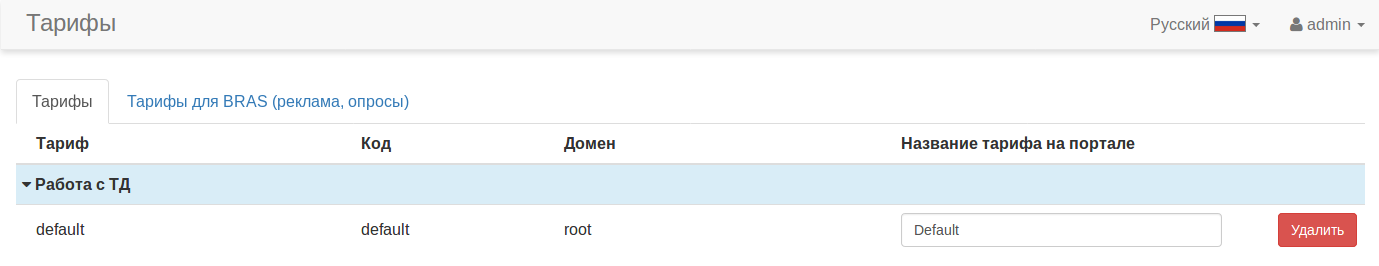

Обратим внимание, что в конструкторе порталов для созданного выше портала "eltex" во вкладке "Тарифы" есть тариф "default", предназначенный для работы с ТД (рис. 6.3.2):

Рис. 6.3.2.

Данный тариф не подходит для работы с BRAS, но если добавить тариф типа "Работа через BRAS" - то портал может определить, какого типа авторизация нужна пользователю и подставит ему соответствующий тариф. Если использовать данный портал для авторизации клиентов ТД Eltex не предполагается - то можно нажить "Удалить" и удалить тариф предназначенный для ТД.

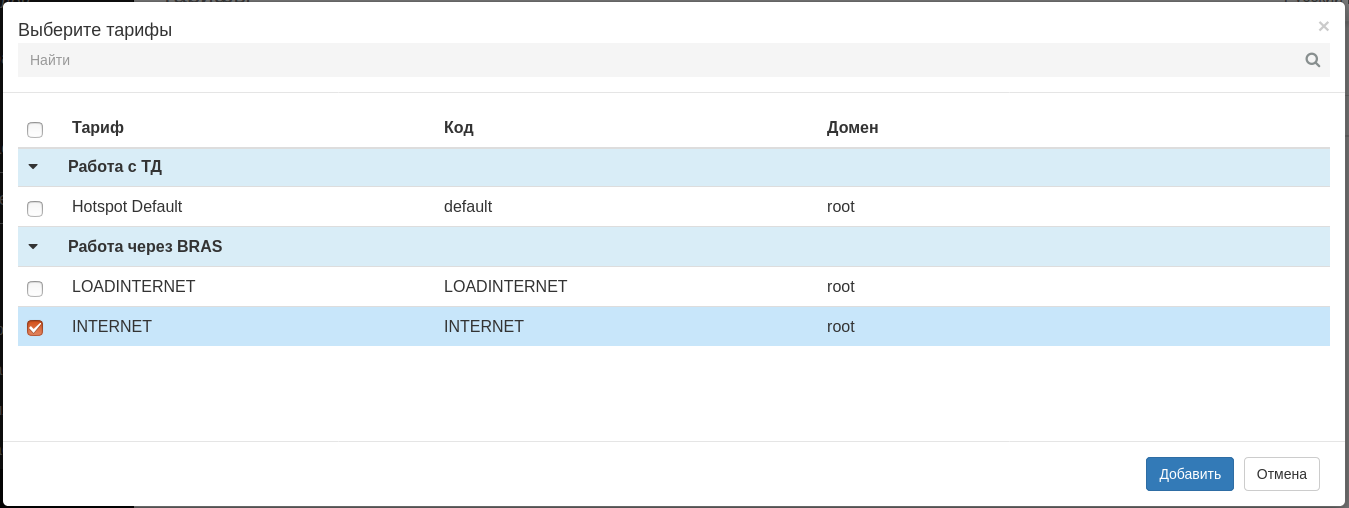

Нажимаем внизу конструктора порталов кнопку "Добавить" (рис. 6.3.3)

Рис. 6.3.3.

в открывшемся окне выбора тарифов отмечаем галочкой тариф "internet", который был настроен ранее в ЛК и нажимаем "Добавить". Обратим внимание, что он относится к группе тарифов "Работа через BRAS".

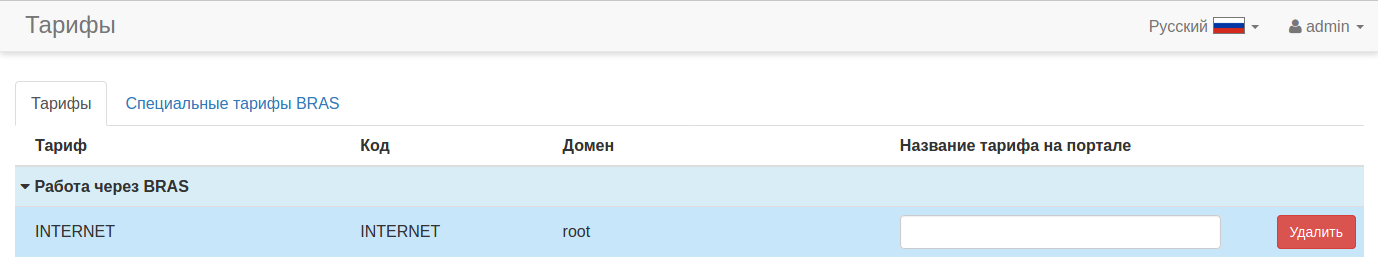

Нажимаем внизу конструктора порталов кнопку "Сохранить" (рис. 6.3.4):

Рис. 6.3.4.

На этом настройка портала закончена. В текущем документе предполагается, что для при авторизации клиента будет использоваться демо-режим. Подробнее о настройках взаимодействия с SMS-шлюзами, call центрами и серверами электронной почты можно ознакомиться в разделе документации SoftWLC Notification GW текущей вресии.

EMS

Далее необходимо настроить SSID в соответствии с выбранной схемой идентификации generic AP - по vlan или с помощью option 82.

Настройка SSID для идентификации по vlan

Ниже, в таблице 6.3.1, приведена схема идентификации SSID по vlan, в соответствии с рис .1.2.1.

| generic AP | имя SSID | vlan |

|---|---|---|

| generic AP 1 | SSID1 | 10 |

| generic AP 1 | SSID2 | 11 |

| generic AP 2 | SSID1 | 12 |

| generic AP 2 | SSID2 | 13 |

| generic AP 3 | SSID1 | 14 |

| generic AP 4 | SSID2 | 15 |

Таблица 6.3.1.

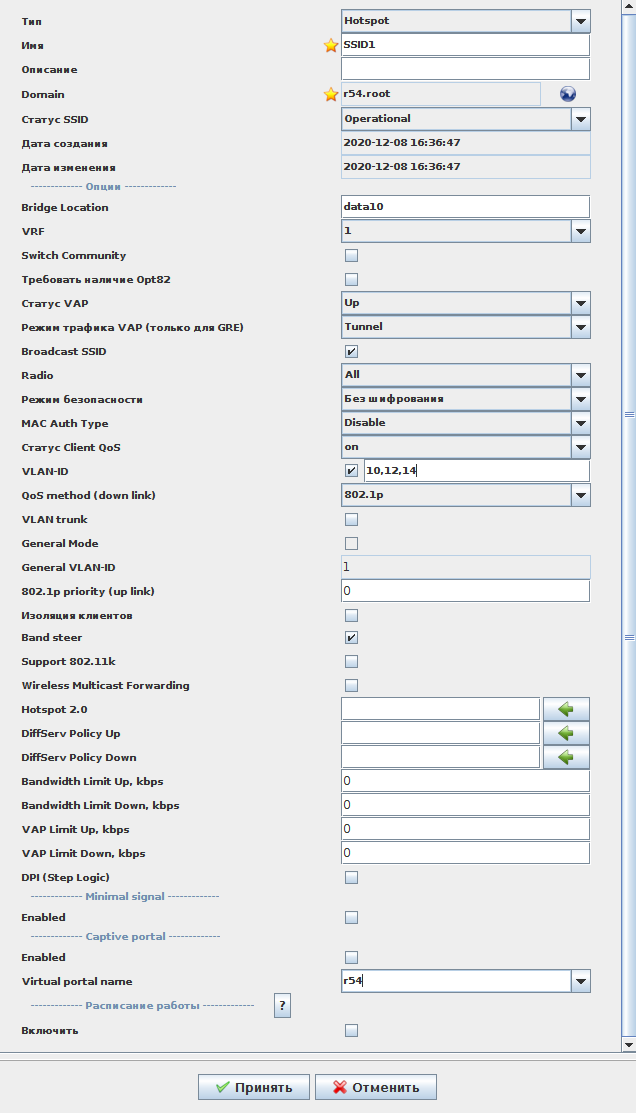

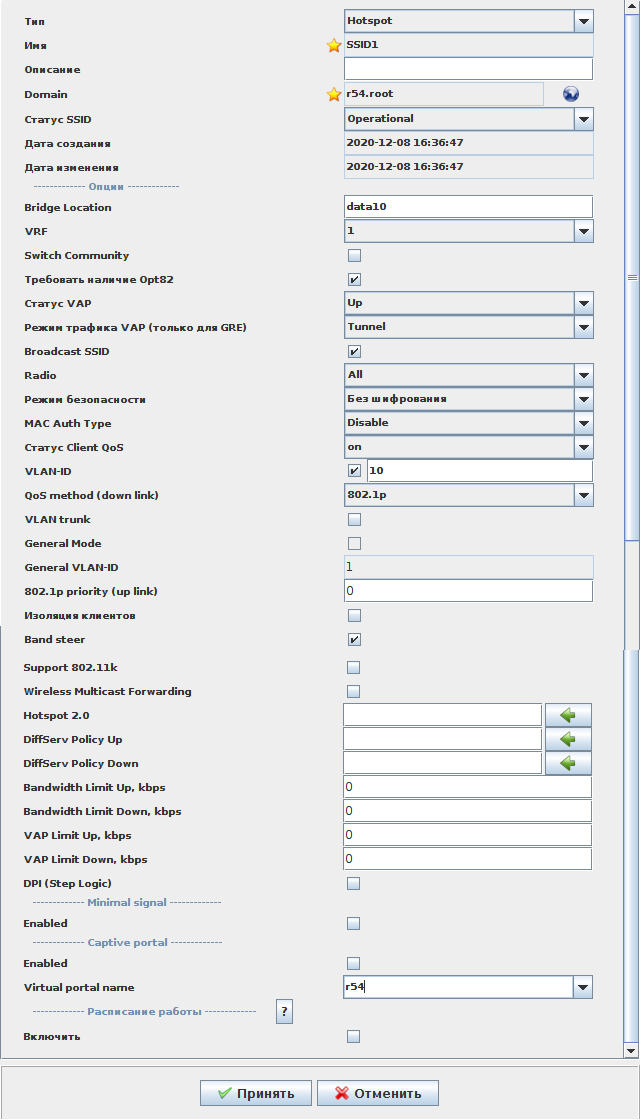

Открываем в EMS и открываем меню "Wireless" → "Менеджер SSID" и во вкладке "База SSID" нажимаем кнопку "Добавить SSID" - откроется окно создания SSID (рис. 6.3.5):

Рис. 6.3.5.

и настраиваем:

- "Тип" - Hotspot;

- "Имя" - SSID1;

- "Domain" - r54.root;

- "Bridge, Location" - data10 - должно соответствовать location, настроенному на клиентском бридже ESR;

- "VRF" - оставляем дефолтное значение 1, т.к. трафик данного SSID будет терминироваться в дефолтном VRF.

- "vlan-ID" - 10,12,14 (перечисляем все vlan данного SSID, которые указали в таблице 6.3.1);

- "Virtual portal name" - к54 - выбираем портал, который мы ранее настроили.

Нажимаем "Принять".

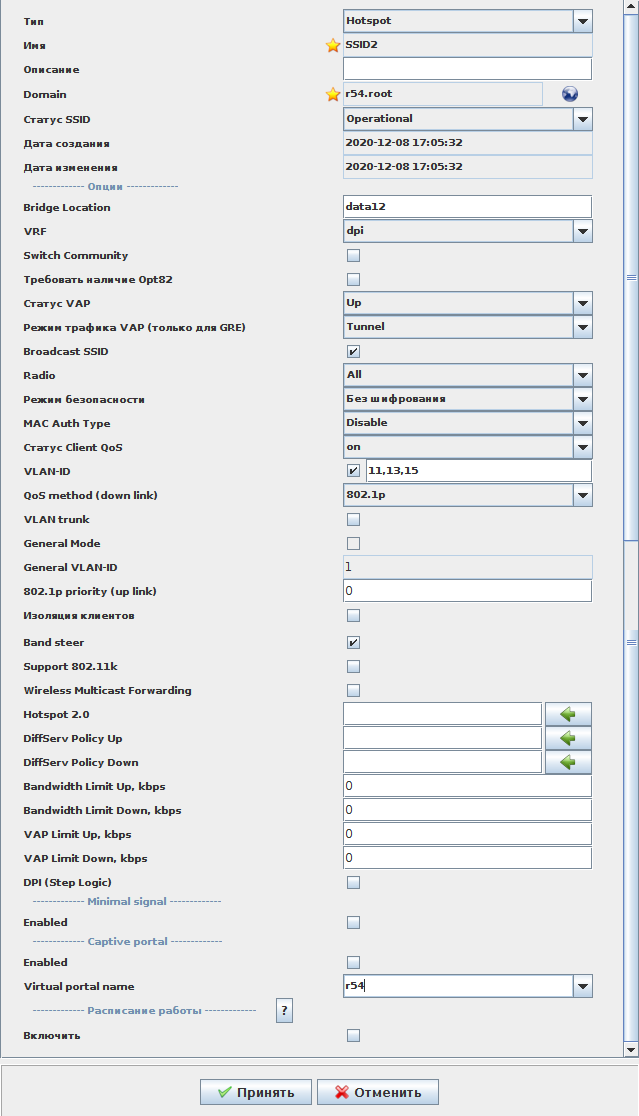

Т.к. в настраиваемой схеме предполагается наличие двух SSID - настраиваем аналогично второй SSID (рис. 6.3.6):

Рис. 6.3.6.

Данный SSID настраивается аналогично, с учетом его vlan. Т.к. он будет терминироваться в Вridge ESR, который работает в VRF - необходимо выбрать его в настройках SSID: "VRF" - dpi.

Настройка SSID для идентификации по option 82

При идентификации generic AP, к которой подключается пользователь WiFi, для каждого SSID будет выделен один vlan, который будет использоваться на всех generic AP. Ниже, в таблице 6.3.2 приведены соответствия vlan/SSID в соответствии с рисунком 1.2.2.

| generic AP | имя SSID | vlan |

|---|---|---|

| generic AP 1, 2, 3 | SSID1 | 10 |

| generic AP 1, 2, 3 | SSID2 | 11 |

Таблица 6.3.2.

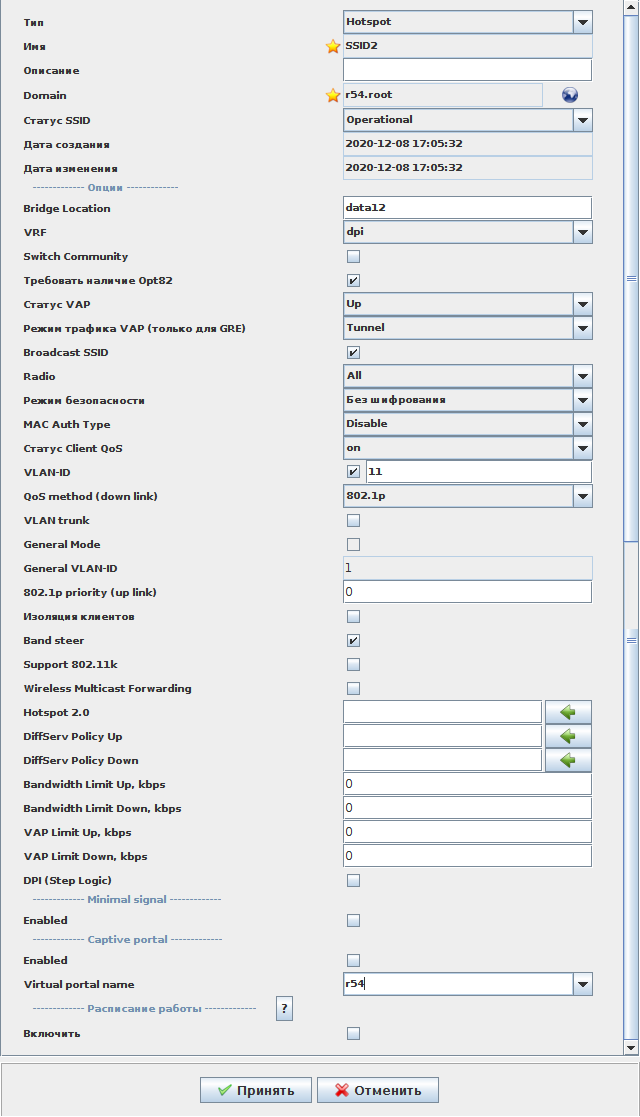

Открываем в EMS и открываем меню "Wireless" → "Менеджер SSID" и во вкладке "База SSID" нажимаем кнопку "Добавить SSID" - откроется окно создания SSID (рис. 6.3.7):

Рис. 6.3.7.

и настраиваем:

- "Тип" - Hotspot;

- "Имя" - SSID1;

- "Domain" - r54.root;

- "Bridge, Location" - data10 - должно соответствовать location, настроенному на клиентском бридже ESR;

- "Требовать наличие Opt82" - включает проверку наличия option 82 в аккаунтинге пользователя WiFi;

- "vlan-ID" - 10 (vlan данного SSID, который указали в таблице 6.3.2);

- "Virtual portal name" - к54 - выбираем портал, который мы ранее настроили.

Нажимаем "Принять".

Аналогичным образом настраиваем второй SSID, рис .6.3.8:

Рис. 6.3.8.

Данный SSID настраивается аналогично, с учетом его vlan. Т.к. он будет терминироваться в бридж ESR, который работает в VRF - необходимо выбрать его в настройках SSID: "VRF" - dpi.

Важно!

Если в настройках SSID включена галочка "Требовать наличие opt82" - пользователям WiFi, у которых в DHCP-запросах не содержится option 82, авторизация будет запрещена.

Создаем в домене r54 домен Eltex (название используется для примера, т.к. обычно для клиента создается отдельный домен).

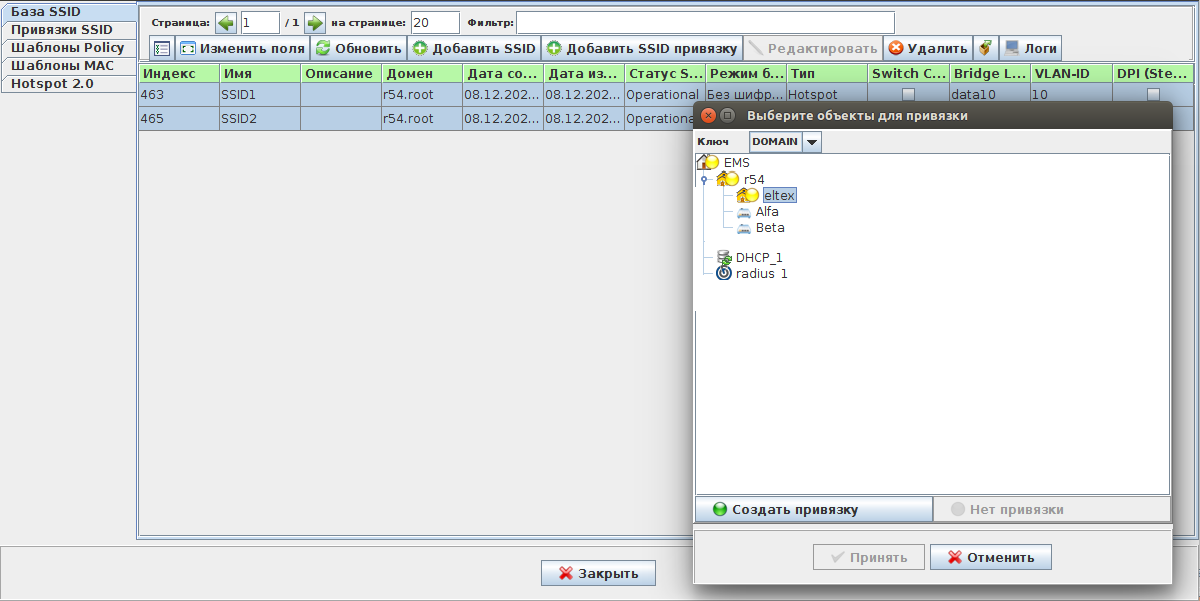

Выполним привязку SSID - для этого выделим созданные нами ранее SSID1 и SSID2 и нажмем кнопку "Добавить SSID привязку В открывшемся окне (рис. 6.3.9):

Рис. 6.3.9.

выбираем "Ключ" - DOMAIN, и выбираем узел "EMS → r54 → Eltex ", к которому надо привязать SSID и нажимаем "Создать привязку". После этого станет доступна кнопка "Принять" - нажимаем на неё.

Появится вопрос - "Исправить привязки SSID" - нажимаем "Нет", т.к. это работает только для ТД Eltex и закрываем менеджер SSID.

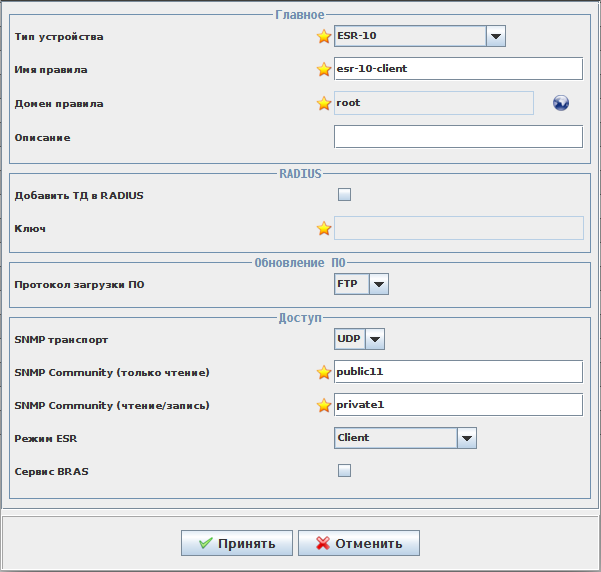

Далее настраиваем правило инициализации для ESR client. Для этого открываем меню "wireless" → "менеджер правил инициализации ТД" → "Правила" и нажимаем на кнопку "Добавить" (рис. 6.3.10):

Рис. 6.3.10.

Настраиваем:

- "Тип устройства" - выбираем ESR-10 (можно выбрать любой необходимый тип ESR, который предназначен для работы в режиме ESR client);

- "Имя правила" - произвольное имя правила "esr-10-client";

- "Домен правила" - root;

- "Протокол загрузки ПО" - FTP;

- "SNMP транспорт" - оставляем "UDP";

- "SNMP Community (только чтение)" - public11 (в соответствии с настройками конфигурации ESR client);

- "SNMP Community (чтение/запись)" - private1 (в соответствии с настройками конфигурации ESR client);

- "Режим ESR" - оставляем "Client";

- "Сервис BRAS" - не трогаем, оставляем пустым.

После выполнения настроек нажимаем кнопку "Принять".

Для другого типа ESR потребуется создать новое правило, в котором надо выбрать тип этого ESR.

Далее возможно либо создание привязки инициализации ESR client вручную, но чаще всего мак-адрес устройства неизвестен перед подключением и становится известен только после включения. Неинициализированные устройства появляются в "песочнице" - вкладке "Инициализация ТД Wi-Fi", которая становиться доступна только если встать на корневой домен "EMS" в дереве объектов EMS.

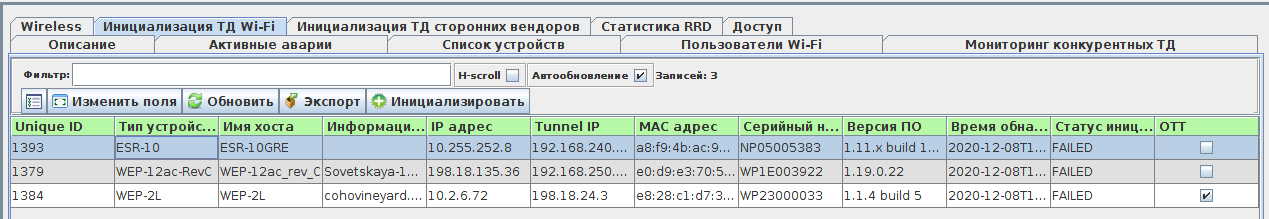

Выполняем подключение ESR client. Поле получения и применения конфигурации с tftp-сервера (при условии, что для него не существует привязки инициализации) он появится на вкладке "Инициализация ТД Wi-Fi" (рис. 6.3.11):

Рис. 6.3.11.

Выбираем требуемое устройство (ESR-10) и нажимаем на него правой кнопкой, в открывшемся меню выбираем "Добавить привязку инициализации", откроется окно (рис. 6.3.12):

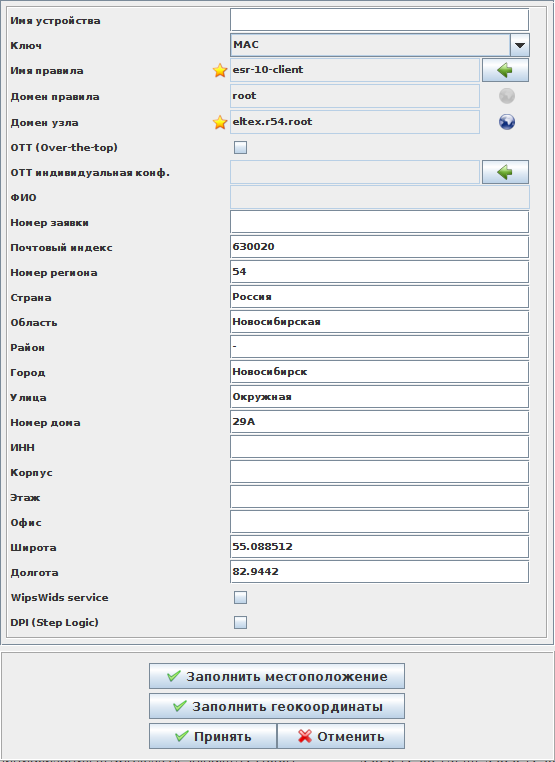

Рис. 6.3.12.

Настраиваем:

- "Ключ" - оставляем "MAC";

- "Имя правила" - нажимаем и выбираем ранее созданное правило инициализации "esr-10-client";

- "Домен правила" - будет установлено автоматически;

- "Домен узла" - нажимаем на и выбираем узел, в который хотим инициализировать устройство.

Заполняем геокоординаты (не обязательно, если данное поведение не настроено в EMS).

Нажимаем "Принять".

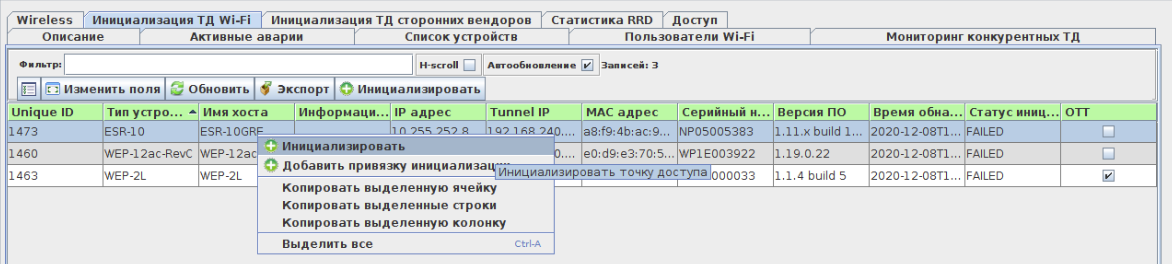

Затем выбираем ESR-10, нажимаем на него правой кнопкой и выбираем в открывшемся меню "Инициализировать" (рис. 6.3.13.):

Рис. 6.3.13.

После завершения процесса инициализации надо выполнить перечитывание дерева объектов кнопкой слева вверху EMS. Задача инициализации появится внизу окна EMS, в разделе "Задачи". После этого инициализированное устройство отобразится в дереве объектов (рис. 6.3.14):

Рис. 6.3.14.

В схеме с идентификацией generic AP по vlan на этом настройка комплекса SoftWLC для работы с BRAS закончена, далее надо подключиться в настроенные ранее vlan и убедится в наличии редиректа на портал, возможности пройти авторизацию в демо режиме и выйти в сеть Интернет после авторизации. Траблшутинг при подключении клиентов BRAS рассмотрен по ссылке: BRAS. Troubleshooting Guide

Для корректной работы идентификации generic AP с использованием option 82 требуется выполнить их инициализацию. Необходимые настройки для этого рассмотрены далее.

7. Настройки инициализация generic AP при использовании идентификации по option 82

7.1. Общее описание реализации

Идентификация generic AP, с которых выполняют подключение пользователи WiFi требует их присутствия в системе для корректной работы СОРМ. Каждой generic AP будет соответствовать уникальная option 82, которая будет назначаться на порту коммутатора, к которому она подключена.

Ниже, на рис. 7.1.1. представлена общая схема взаимодействия компонентов системы:

Рис. 7.1.1.

- По мере подключения пользователей WiFi к BRAS, он будет отправлять аккаунтинг PCRF, содержащий информацию об option 82.

- PCRF будет обрабатывать и накапливать данную информацию, периодически отгружая её в EMS

- EMS, в зависимости от наличия привязки инициализации для таких ТД, будет либо выполнять их инициализацию и помещать в соответствующий узел, либо накапливать в "песочнице" - вкладке "Инициализация ТД сторонних вендоров".

Важно!

Для корректной работы данного функционала требуется в настройках SSID включить "Требовать наличие Opt82", как это показано на рис. 6.3.7 и 6.3.8.

На коммутаторах доступа, к которым подключены generic AP должен быть включен функционал добавления option 82 в vlan пользователей WiFi.

Важно!

При добавлении option 82 недопустимо выполнять dhcp-relay запросов пользователей WiFi - это приведет заменене IP-адреса источника и MAC-адреса источника пользователя WiFi на соответствующие значения релея и невозможности корректно выполнить парсинг такого запроса.

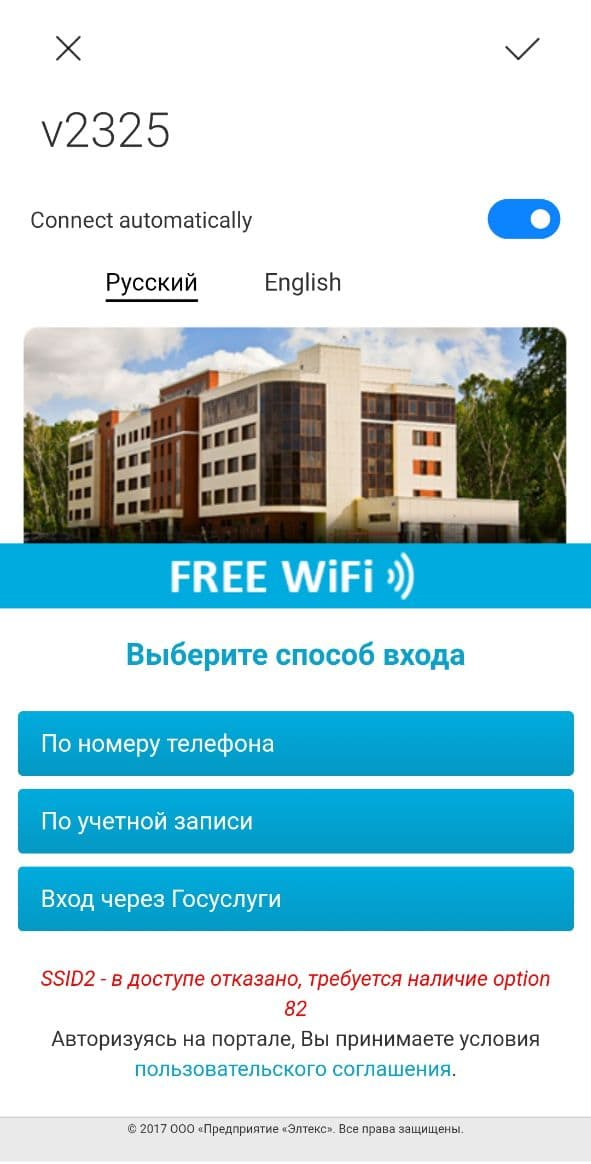

В случае, если данной опции в dhcp-запросах пользователя не будет - его авторизация будет запрещена, при попытке авторизоваться он увидит сообщение (рис. 7.1.2):

Рис. 7.1.2

вида: "SSID - в доступе отказано, требуется наличие option 82".

7.2. Настройка PCRF

Если PCRF работает не на одном хосте с EMS - требуется выполнить настройку взаимодействия для отгрузки информации о generic AP. Открываем файл настройки PCRF /etc/eltex-pcrf/eltex-pcrf.json, находим секцию "generic.ap.registrar" и настраиваем:

"generic.ap.registrar": {

"max_aps_in_queue": 30,

"ap_register_interval_ms": 600000,

"added_ap_cache_ttl_ms": 600000,

"host": "localhost",

"port": 8080,

"worker_pool_size": 8

}

Параметры:

- "max_aps_in_queue" - максимальное число новых generic AP в очереди на регистрацию, по достижении которого начнется отгрузка этой информации в EMS (по умолчанию 30);

- "ap_register_interval_ms" - интервал, через который производится отгрузка информации о новых generic AP в EMS независимо от их количества в очереди (мс, по умолчанию 600000);

- "added_ap_cache_ttl_ms" - время хранения информации о generic AP, информация о которых была отгружена в EMS (мс, по умолчанию 600000);

- "host" - IP-адрес хоста, на котором запущен сервер EMS;

- "port" - порт, на котором запущен сервер EMS ;

- "worker_pool_size" - количество задействованных обработчиков потоков (по умолчанию 8).

После внесения изменений в файл конфигурации необходимо перезапустить PCRF командой sudo systemctl restart eltex-pcrf. Если используется кластер PCRF - необходимо выполнить настройку на каждой ноде.

7.3. Настройка инициализации generic AP

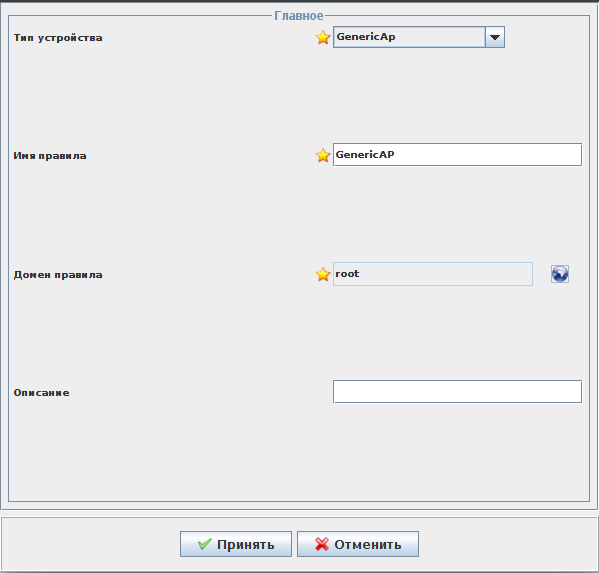

Заходим в "Wireless" → "Менеджер правил инициализации ТД" → "Правила" и нажимаем кнопку "Добавить". В открывшемся окне (рис. 7.3.1) настраиваем:

Рис. 7.3.1.

- "Тип устройства" - выбираем "Generic Ap";

- "Имя правила" - задаем произвольное имя правила "GenericAP";

- "Домен правила" - задаем "root";

- "Описание" - можно добавить произвольное описание, необязательное поле.

Нажимаем кнопку "Принять".

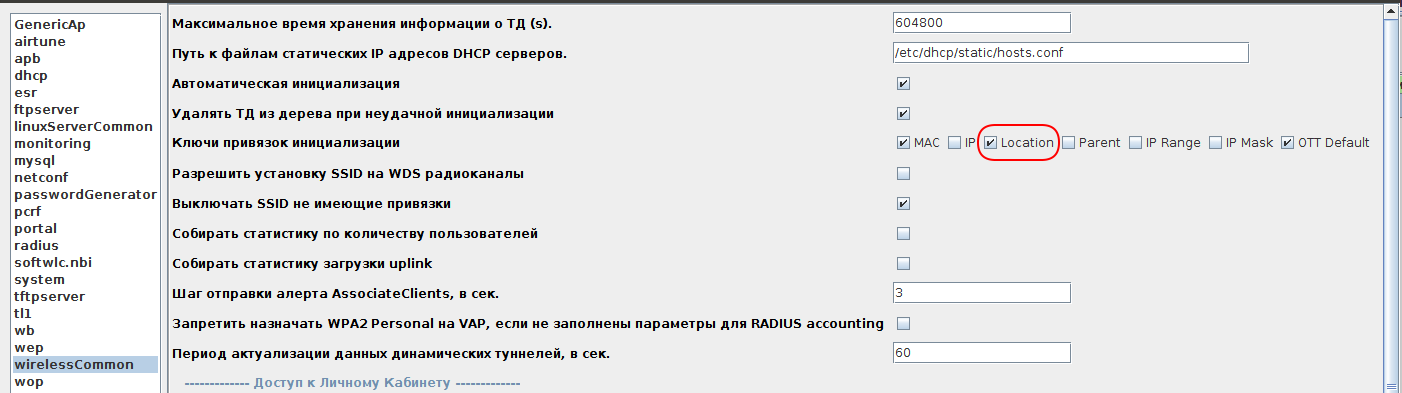

Привязка инициализации generic AP всегда создается по ключу "Домен", что требует разрешить использовать данный тип ключа в EMS. Открываем "Администрирование" → "Настройка сервера" → "Системные модули" → "WirelessCommon" (рис. 7.3.2):

Рис. 7.3.2.

и проверяем, что у "ключи привязок инициализации" включена галочка "Location". Если нет - включаем и нажимаем принять.

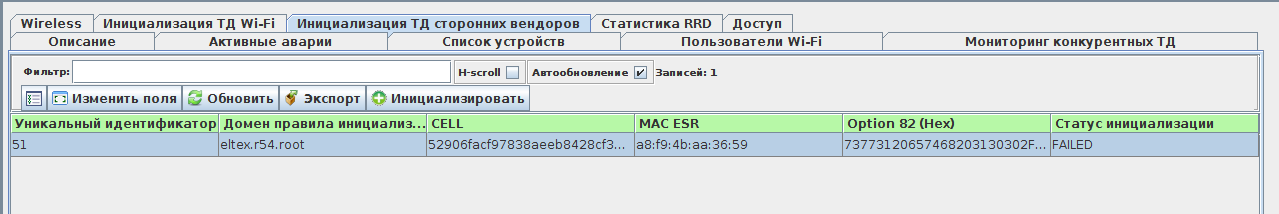

Далее можно создать привязку инициализации из "песочницы" - вкладка "Инициализация ТД сторонних вендоров" (рис. 7.3.3):

Рис. 7.3.3.

обычным способом - нажав правой кнопкой на generic AP, создав привязку инициализации и запустив инициализации.

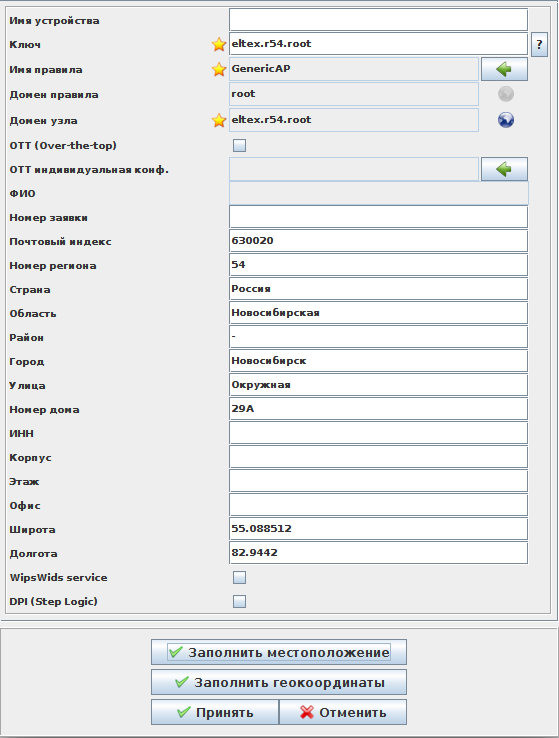

Либо можно заранее создать привязку инициализации, т.к. домен generic AP всегда будет совпадать с доменом, в который была выполнена инициализация ESR client. Для этого переходим в "Менеджер правил инициализации ТД" → "Привязки" и нажимаем кнопку "Добавить". В открывшемся окне (рис. 7.3.4) настраиваем:

Рис. 7.3.4.

- "Ключ" - домен "eltex.r54.root";

- "Имя правила" - выбираем "GenericAP";

- "Домен правила" - автоматически будет выбран домен правила инициализации;

- Так же, вручную или нажав кнопку "Заполнить местоположение" заполняем местоположение.

и нажимаем кнопку "Принять".

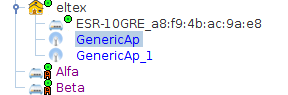

Далее, по мере подключения пользователей-WiFi через различные generic AP они будут инициализированы в указанный в привязке домен (рис. 7.3.5).

Рис. 7.3.5.

7.4. Возможные действия с generic AP

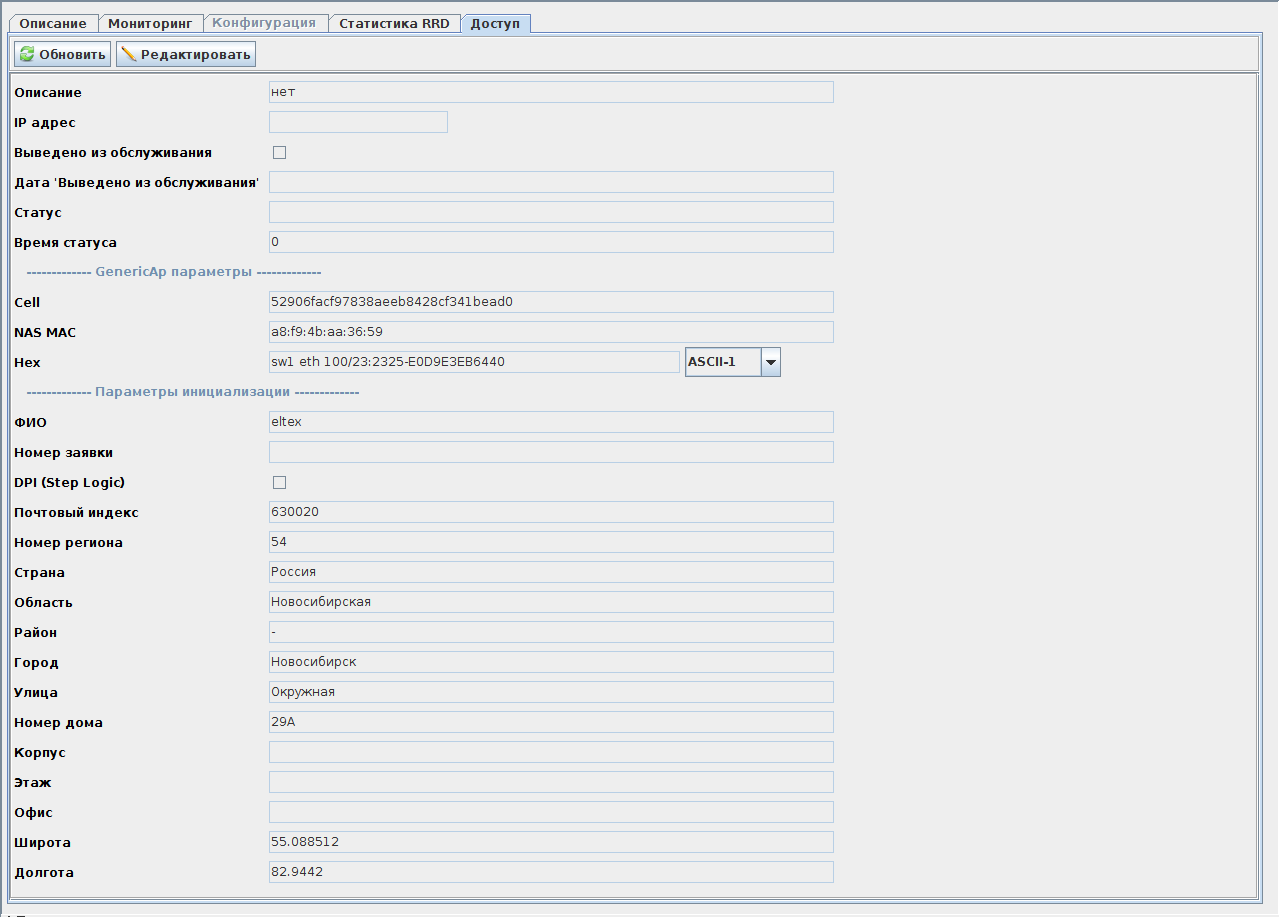

После инициализации generic AP можно просмотреть её параметры на вкладке "Доступ" (рис. 7.4.1).

Рис. 7.4.1.

В разделе "Generic Ap параметры" отображаются основные параметры ТД такого типа, их редактирование запрещено:

- "Cell" - уникальный идентификатор ТД, определяемый значением option 82 и l2location;

- "NAS MAC" - NAS MAC ESR BRAS, на которых был трафик пользователей WiFi, подключавшихся через данную generic AP. Их может быть несколько (т.к. обрабатывать трафик могут два ESR BRAS - Alfa и Beta);

- "Hex" - значение option 82.

В поле "Hex" значение option 82 может быть предоставлено в различных форматах, в зависимости от того, какое способ представления выбран справа, в выпадающем меню:

- - 1-я подопция декодирована в ASCII, 2-я оставлена без изменения: (отображение по умолчанию)

- - 1-я и 2-я подопции предоставлены в оригинальном виде:

- - 1-я подопция представлена в оригинальном виде, 2-я декодирована в ASCII:

- - 1-я и 2-я подопции представлены в декодированном в ASCII виде:

Данный функционал предназначен для возможности увидеть в текстовом виде значение option 82, что позволит определить имя, порт и vlan коммутатора, к которому подключена generic AP. Так же следует иметь ввиду, что представление option 82 определяется настройками коммутатора может иметь различный формат.

Подробности о generic AP, подключенной к определенному порту коммутатора предоставляет клиент, на их основании можно отредактировать и заполнить местоположение.

Переместить generic AP, инициализированную по правилу инициализации с использованием option 82 нельзя.

Выполнить переинициализацию generic AP так же нельзя.

Важно!

Количество generic AP, которые могут быть зарегистрированы в EMS определяется лицензией, за её расширением следует обратится в коммерческий отдел предприятия "Элтекс".

8. Заключение

В приведенной документации рассмотрена настройка ESR BRAS в схеме L3 для двух способов идентификации generic AP, с которых пользователи WiFi выполняют подключение.

Схема работы резервирования для данной схемы принципиально не отличается от описанной в Настройка ESR в режиме wireless-controller с резервированием роутера "последней мили".