Введение

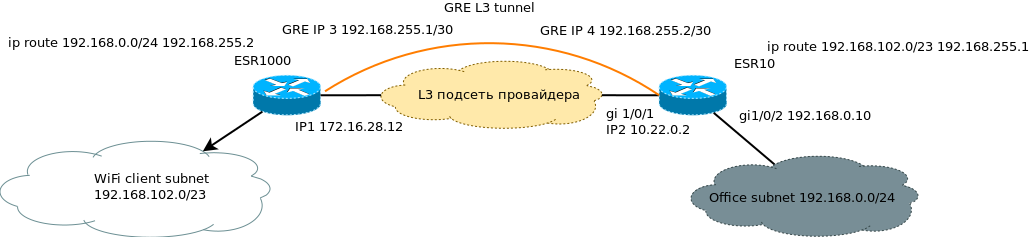

Заказчик просит обеспечить доступ WiFi - клиентов в свою офисную подсеть. Решение предполагает, что к клиенту устанавливается роутер ESR-10, который своим аплинком смотрит в сеть провайдера, а вторым интерфейсов - в сеть клиента. Через сеть провайдера поднимается GRE L3, через который осуществляется маршрутизация трафика между офисной подсетью и подсетью WiFi-клиентов.

Ограничения:

- адреса ESR-10 должны быть статические;

- подсеть клиента не должна пересекаться с другими подсетями, которые есть в маршрутной таблице ESR-1000, в т. ч. и с подсетями других клиентов, которые могут использовать подобную схему;

- подсеть WiFi клиентов не должна пересекаться с подсетями офисной сети клиента;

- для WiFi абонентов клиента на ESR-1000 должна быть выделена своя подсеть, что бы предотваратить доступ посторонних пользователей WiFiв офисную подсеть.

Схема подключения

Настройка ESR-10

Создаем зоны безопасности и группу подсетей для последующей настроки файрвола:

object-group network wifi_net

ip prefix 192.168.102.0/23

exit

security zone trusted

exit

security zone untrusted

exit

security zone gre

exit

Создаем интерфейсы

interface gigabitethernet 1/0/1 #Аплинк

security-zone trusted

ip address 10.22.0.2/23

exit

interface gigabitethernet 1/0/2 #Офисная подсеть клиента

mtu 1476 #Указываем MTU с учетом длины заголовка GRE

security-zone untrusted

ip address 192.168.0.10/24

ip tcp adjust-mss 1400 #Указыаем размер MSS

exit

Создаем GRE туннель

tunnel gre 1

security-zone gre

local address 10.22.0.2

remote address 172.16.28.12

ip address 192.168.255.2/30

enable

exit

Добавляем маршруты:

ip route 0.0.0.0/0 10.22.0.1

ip route 192.168.102.0/23 192.168.255.1

Настраиваем файрвол на ESR-10

security zone-pair trusted self

rule 10

action permit

match protocol any

match source-address any

match destination-address any

enable

exit

exit

security zone-pair gre self

rule 10

action permit

match protocol any

match source-address any

match destination-address any

enable

exit

exit

security zone-pair gre trusted

rule 10

action permit

match protocol any

match source-address any

match destination-address any

enable

exit

exit

security zone-pair trusted gre

rule 10

action permit

match protocol any

match source-address any

match destination-address any

enable

exit

exit

security zone-pair untrusted self

rule 10

action permit

match protocol icmp

match source-address any

match destination-address any

enable

exit

exit

security zone-pair untrusted trusted

rule 10

action permit

match protocol any

match source-address any

match destination-address wifi_net

enable

exit

exit

security zone-pair untrusted gre

rule 10

action permit

match protocol any

match source-address any

match destination-address wifi_net

enable

exit

exit

security zone-pair gre untrusted

rule 10

action permit

match protocol any

match source-address wifi_net

match destination-address any

enable

exit

exit

Выполняем прочие настройки

snmp-server

snmp-server system-shutdown

snmp-server community "public11" ro

snmp-server community "private1" rw

snmp-server host 101.0.0.24

exit

ip telnet server

ip ssh server

Настройка ESR-1000

Предполагается, что ESR-1000 уже настроен для работы в схеме WiFi, далее расматривается только настройка GRE для взаимодеёствия с ESR-10.

Создаем GRE тунель, создаем для него зону безопасности

security zone gre_clients

exit

tunnel gre 1

security-zone gre_clients

local address 10.22.0.1

remote address 10.22.0.2

ip address 192.168.255.1/30

enable

exit

Добавляем маршрут в офисную подсеть клиента

ip route 192.168.0.0/24 192.168.255.2

Настраиваем файрвол

security zone-pair gre_clients self

rule 10

action permit

match protocol icmp

match source-address any

match destination-address any

enable

exit

exit

security zone-pair gre_clients user

rule 10

action permit

match protocol any

match source-address any

match destination-address any

enable

exit

exit

security zone-pair user clients_inet

rule 10

action permit

match protocol any

match source-address any

match destination-address any

enable

exit

exit

Настройка маршрутизации на оборудовании клиента

Адрес ESR-10 в офисной сети клиента не будет совпадать с адресом роутера по умолчанию. Поэтому на роутере по умолчанию клиента должен быть прописан маршрут к подсети WiFi через адрес ESR-10.

Например ip route add 192.168.102.0/23 via 192.168.0.10