Настройка взаимодействия контроллера SoftWLC с более ранними версиями Windows Server будет отличаться только внешним видом вкладок. Логика и последовательность настройки взаимодействия аналогична.

Важно!

Перед тем как устанавливать какие либо компоненты на сервер AD, убедитесь что у вас есть актуальный, рабочий бекап.

Ключевые моменты будут выделены на скринах красным цветом.

Схема проксирования

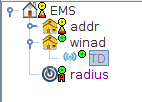

Рассмотрим схему проксирования RADIUS трафика через SoftWLC.

На SoftWLC настроено несколько доменов, в которые заведены точки доступа. SSID можно привязать к определенному домену, и при подключении пользователя к сети Wi-Fi , трафик будет проксироваться на radius сервер который установлен на Windows сервере. Далее AD, согласно настроенных политик проверит сертификат TLS и разрешит подключение к сети Wi-Fi . Чтобы схема работала, нам необходимо:

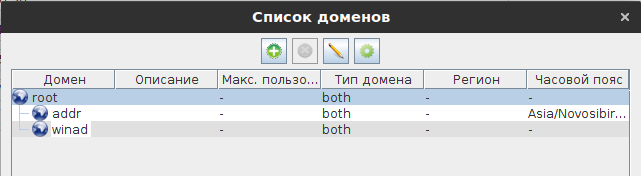

- Вынести точки доступы в отдельный домен, в нашем случае winad.root

- Настроить Radius proxy на определенный домен

- Настроить AD, Сервер политик сети, Центр сертификации и саму выдачу сертификатов.

- Создаем отдельный домен

2. Выносим ТД в этот домен, и проверяем что SSID закреплен за этим доменом, при необходимости меняем.

Так же это можно посмотреть на самой точке доступа.

3. Настраиваем Raduis proxy v1.20_Проксирование на внешний RADIUS -сервер

# Proxying proxy_auth=1 proxy_domain_regex="^(.+\.)?root$" proxy_host="ip_address_windows" proxy_port=1812 proxy_secret="eltex"

На этом настройка SoftWLC заканчивается.

Установка AD (Windows Server 2016)

Сначала необходимо установить роль AD и повысить роль сервера до контроллера домена.

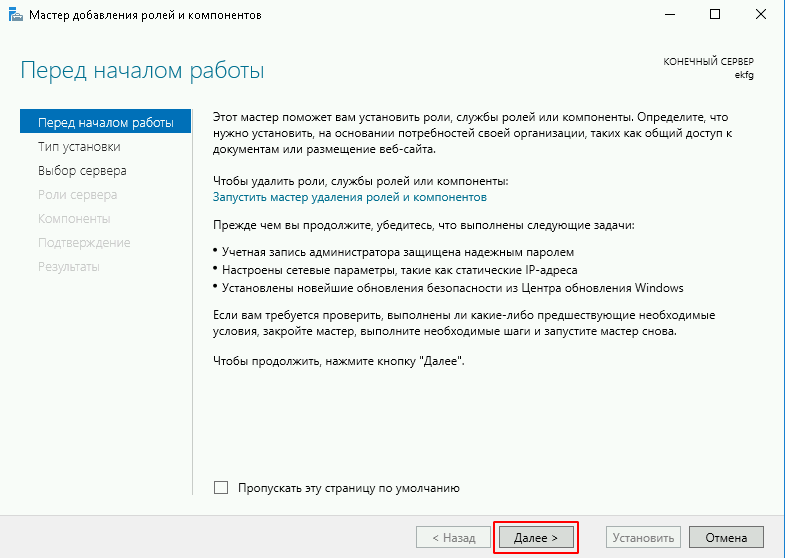

В диспетчере серверов нажмите "Добавить роли и компоненты"

Мастер установки напоминает нам о важных моментах на которые необходимо обратить внимание.

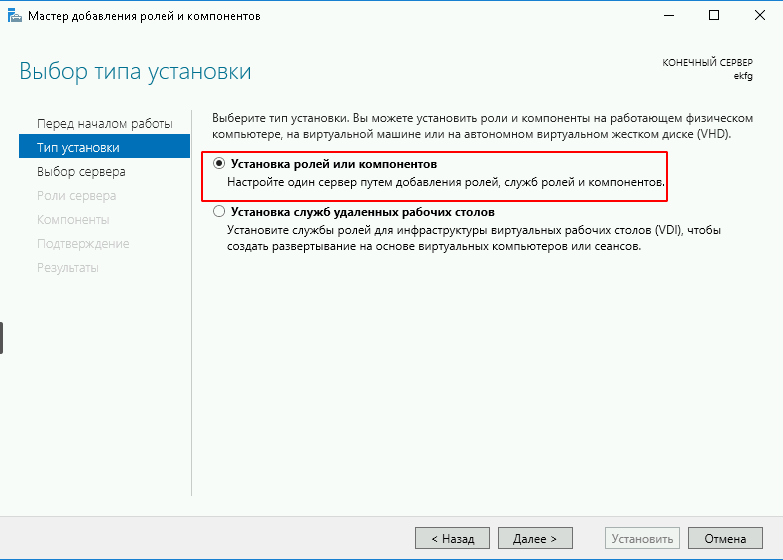

В качестве типа установки укажите "Установка ролей или компонентов".

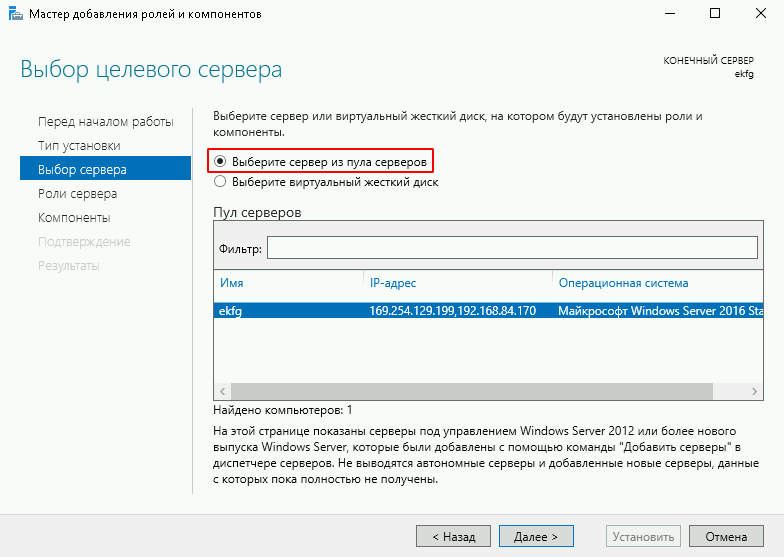

Выбираете ваш сервер из списка.

Важно!

Не устанавливайте одновременно все роли сервера. Для корректной установки "Центра сертификации" необходимо сначала повысить роль сервера до контроллера домена и только потом устанавливать "Центр сертификации", иначе могут возникнуть некоторые ошибки.

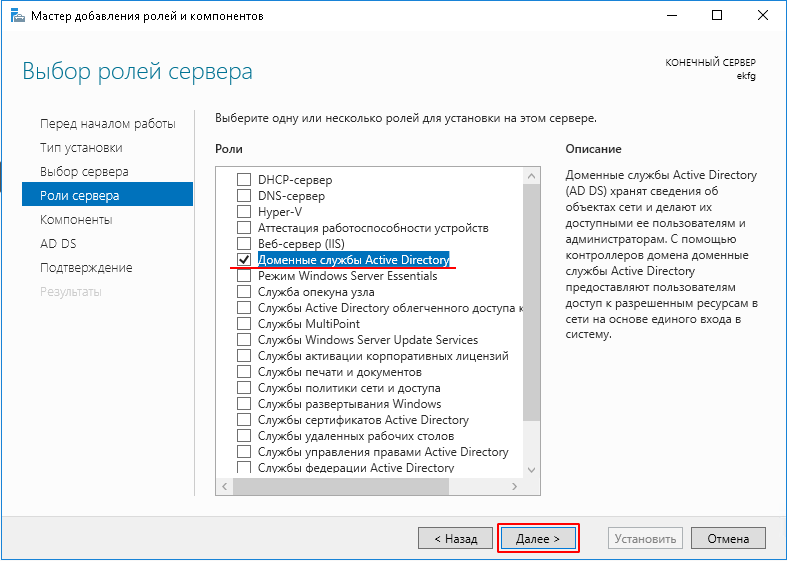

Далее необходимо выбрать роль "Доменные службы Active Directory".

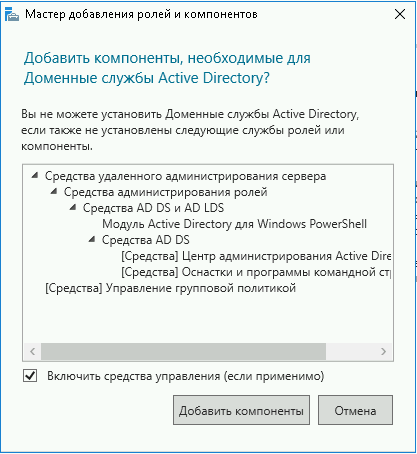

После выбора "Доменные службы Active Directory", появится всплывающее окно, ничего не изменяем и нажимаем "Добавить компоненты".

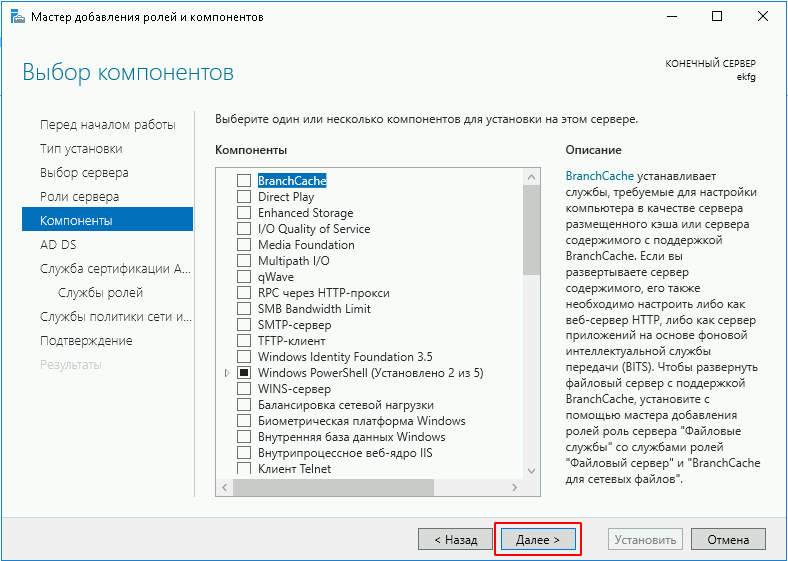

В установке данных компонентов нет необходимости, нажимаем "Далее"

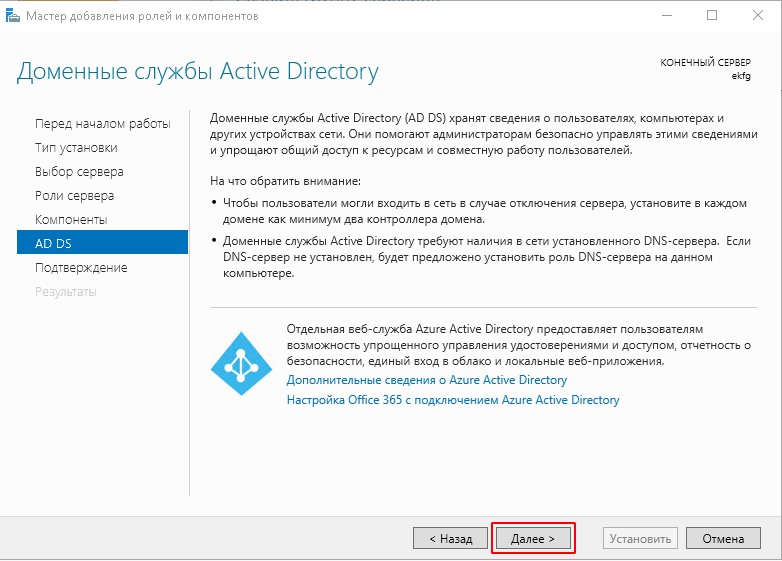

Мастер установки поясняет некоторые моменты службы AD, нажимаем "Далее"

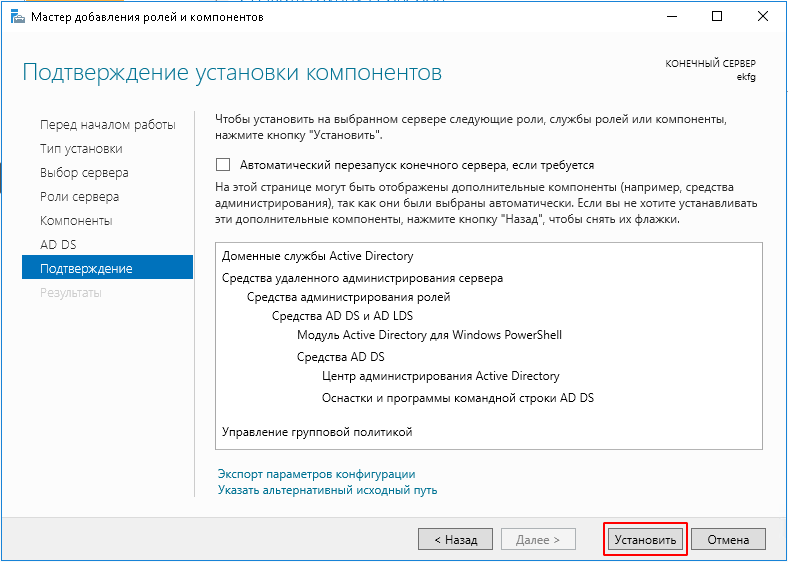

Подтверждаем установку необходимых средств и модулей, нажимаем "Установить"

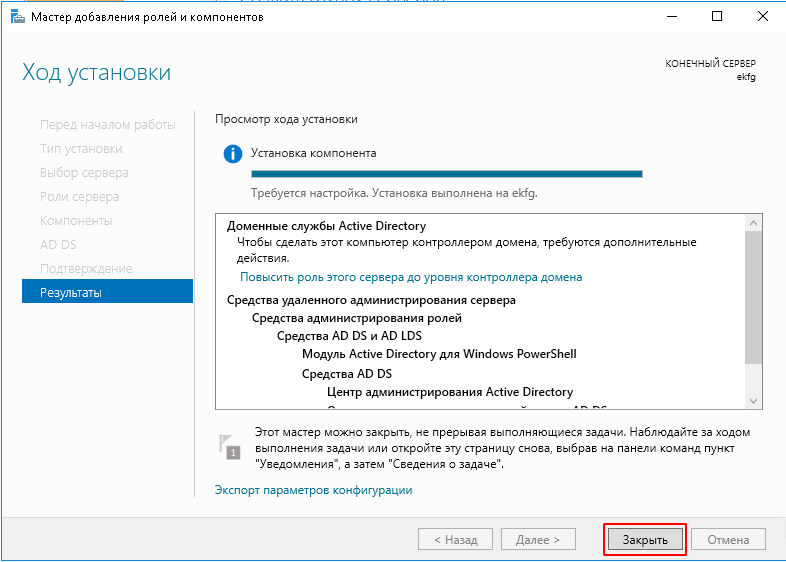

Дожидаемся окончания установки, нажимаем "Закрыть"

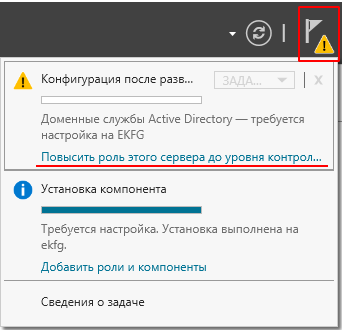

В настоящий момент на сервере установлена AD, но нет контроллера домена. Нажимаем на флажок рядом с желтым треугольником и повышаем роль сервера.

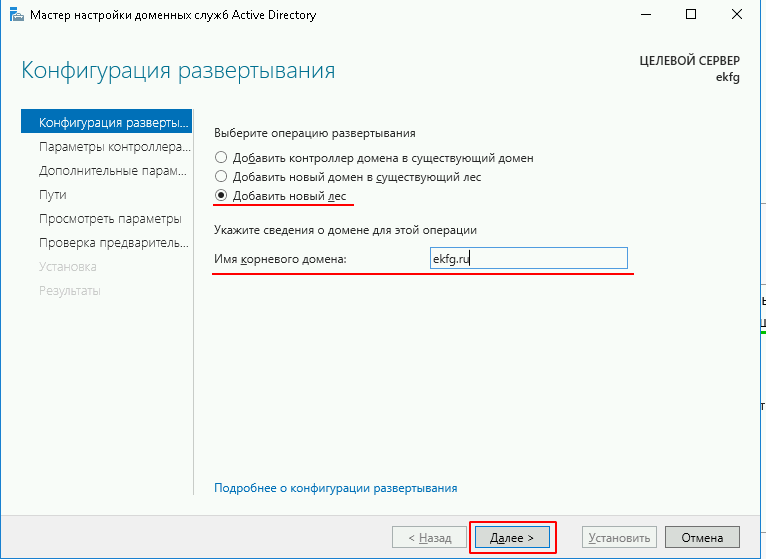

Далее создадим новый домен в котором будем заводить пользователей.

Выбираем "Добавить новый лес" и вводим имя нового корневого домена.

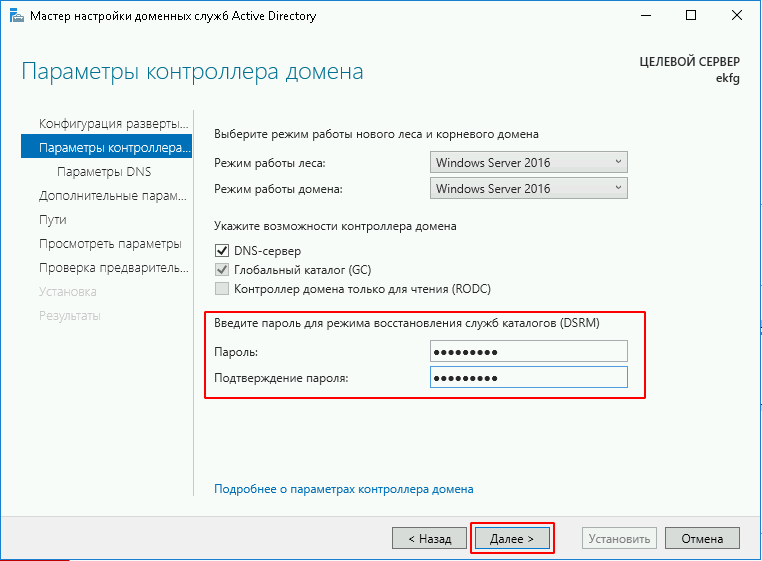

Запишите и сохраните данный пароль, в некоторых случаях восстановления он жизненно необходим.

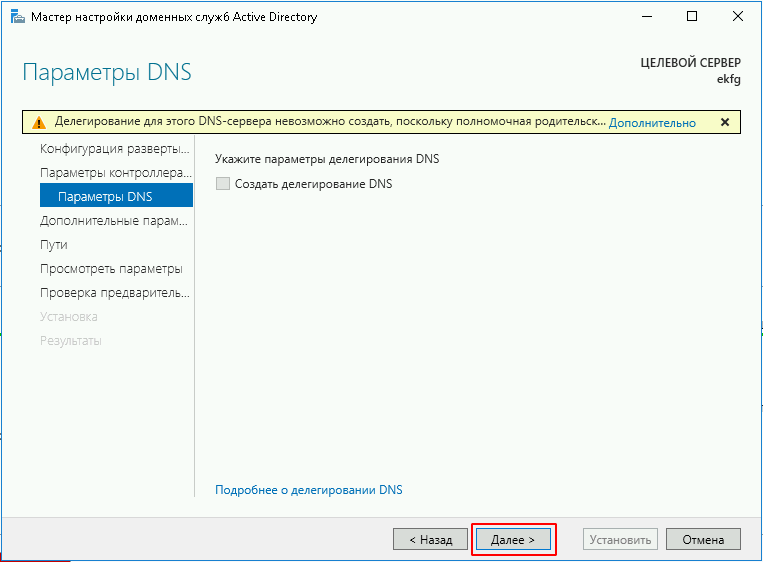

В нашем случае мы нажимает "Далее"

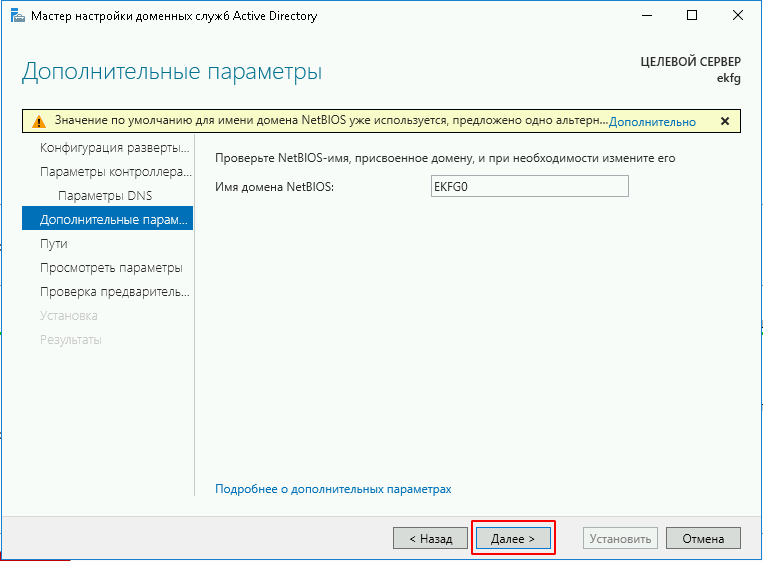

Указываем доменное имя NetBIOS

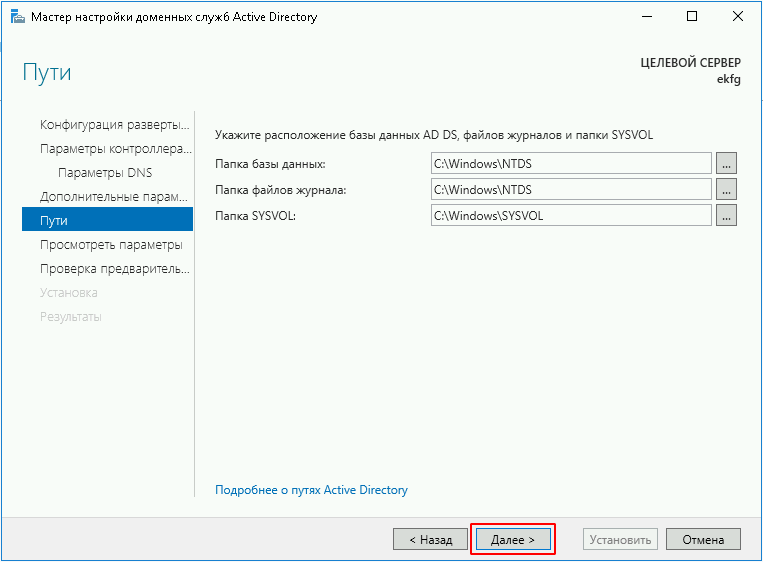

Если вы хотите вынести журналы и путь до базы данных измените данные параметры.

Проверка выставленных параметров для повышения роли, еще раз проверьте что верно указали домен и прочие службы.

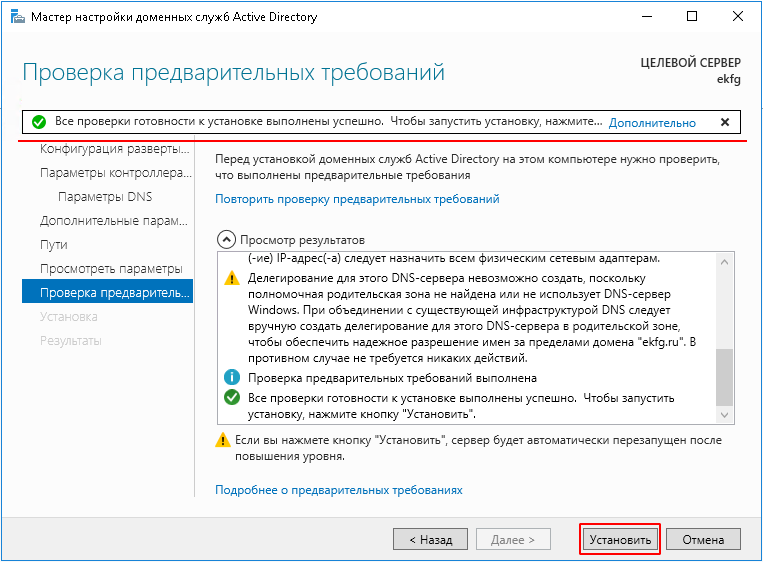

Перед началом повышения роли, будет "Проверка предварительных требований".

Если все прошло успешно сервер будет установлен как контроллер домена, и ему понадобится перезагрузка.

Далее установим "Службу политики сети и доступа" и "Службу сертификатов Active Directory".

Мастер установки напоминает нам о важных моментах на которые необходимо обратить внимание.

В качестве типа установки укажите "Установка ролей или компонентов".

Выбираете ваш сервер из списка.

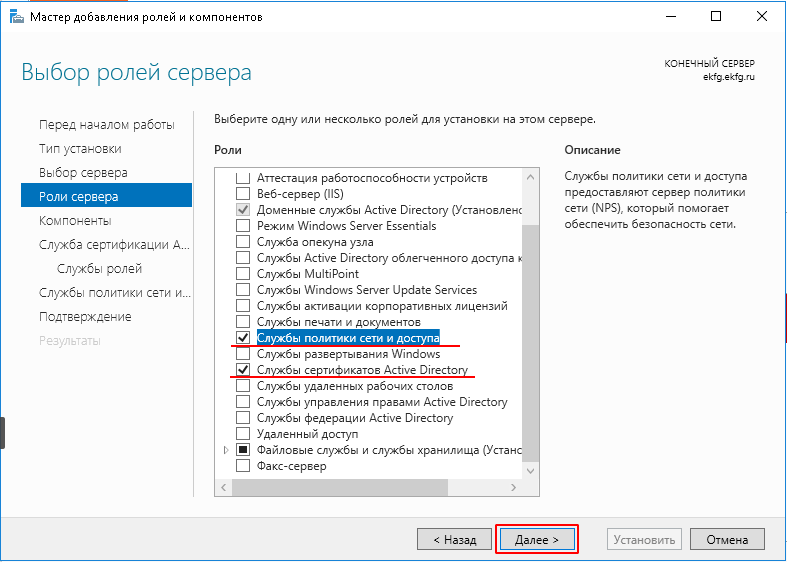

Далее необходимо выбрать роль "Службу политики сети и доступа" и "Службу сертификатов Active Directory".

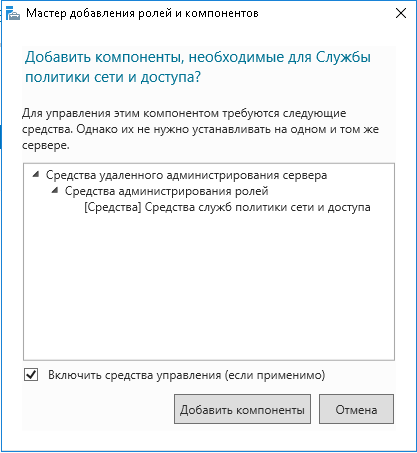

В обоих случаях жмем "Добавить компоненты" и ничего не изменяем.

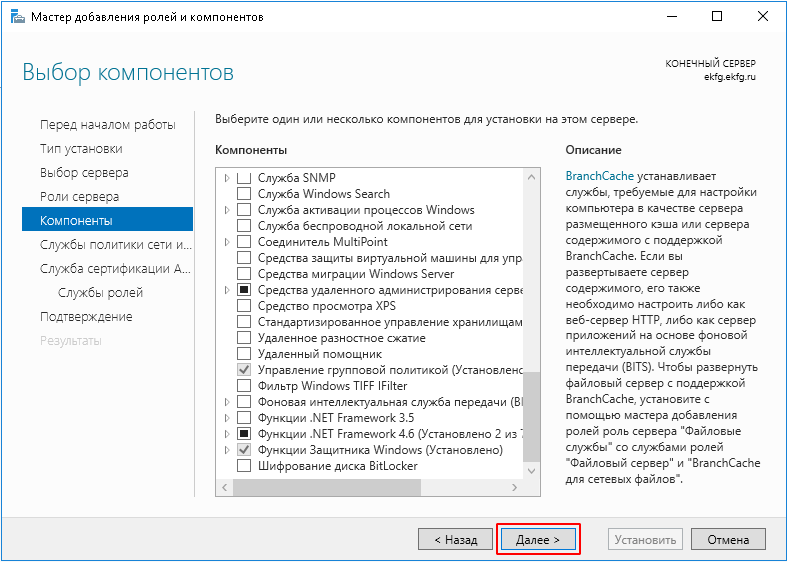

В установке данных компонентов нет необходимости, нажимаем "Далее"

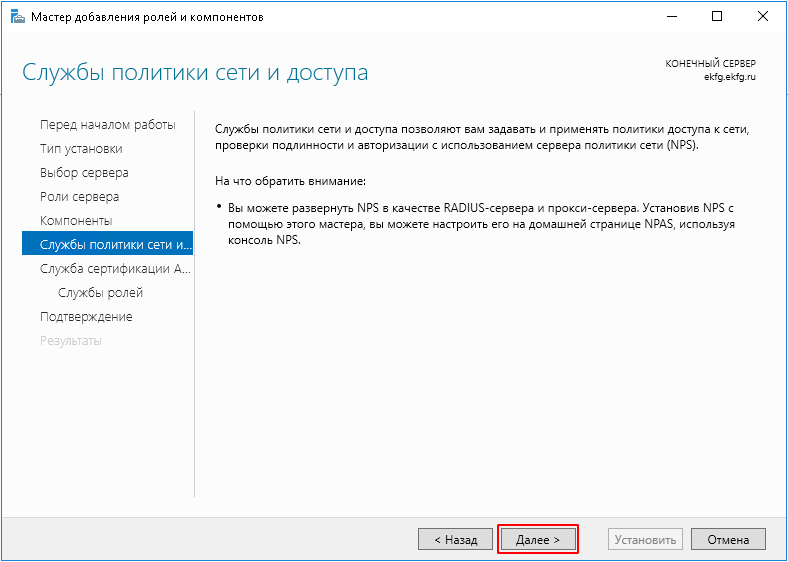

Ознакомительная информация о "Службе политики сети", нажимаем "Далее"

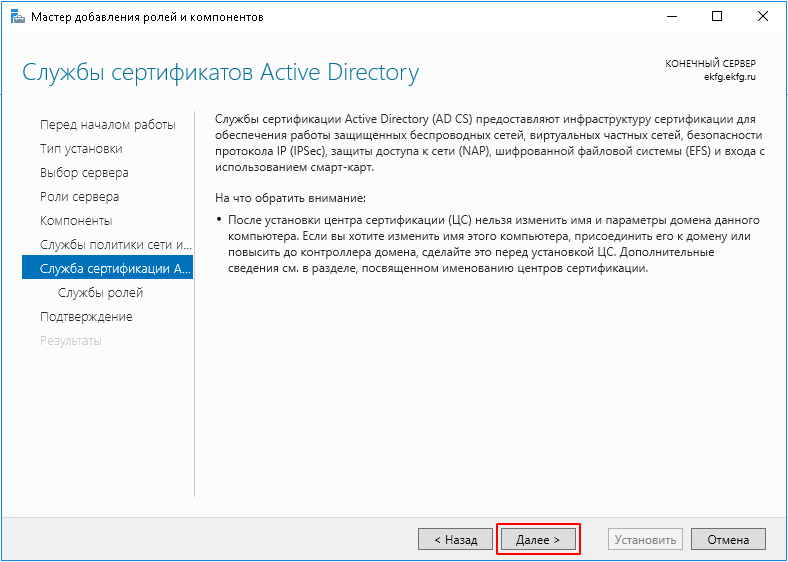

Ознакомительная информация о "Службе сертификатов", нажимаем "Далее"

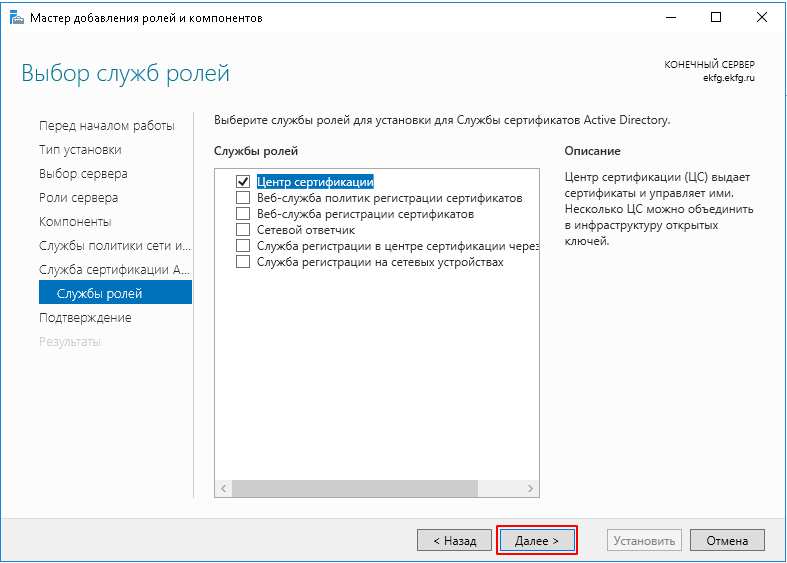

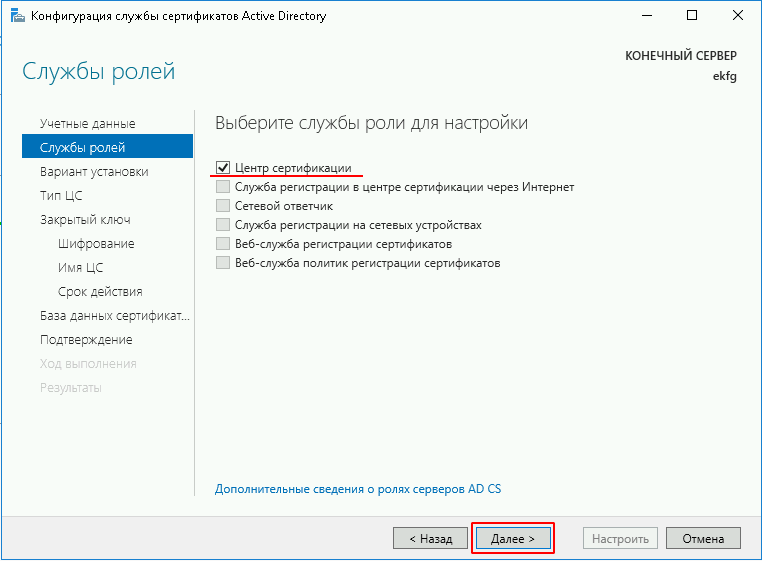

Так как в конце данной статьи мы рассмотрим автоматическую генерацию сертификатов для всех пользователей группы, необходимо установить только центр сертификации.

Подтверждаем установку служб.

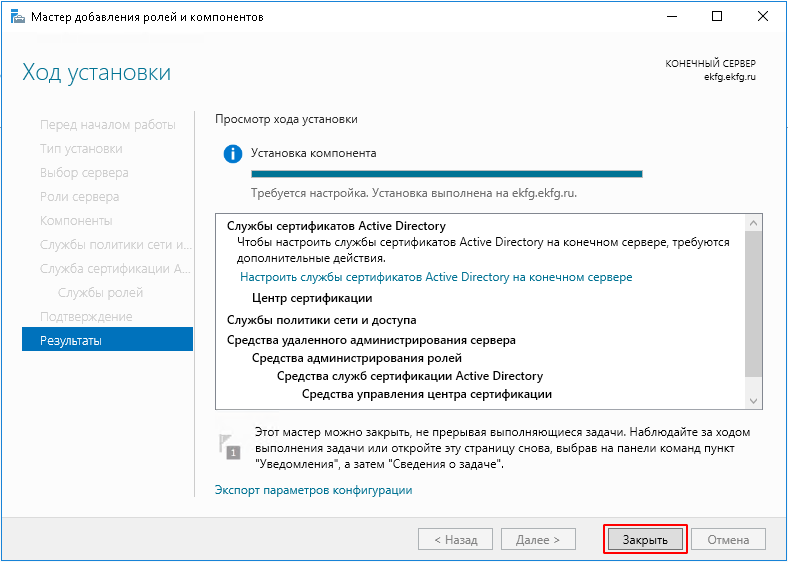

Если установка завершилась удачно, закрываем мастер установки.

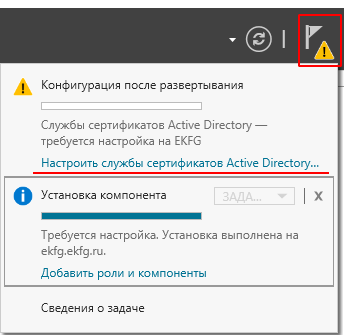

После установки настроим "Службу сертификации Active Directory".

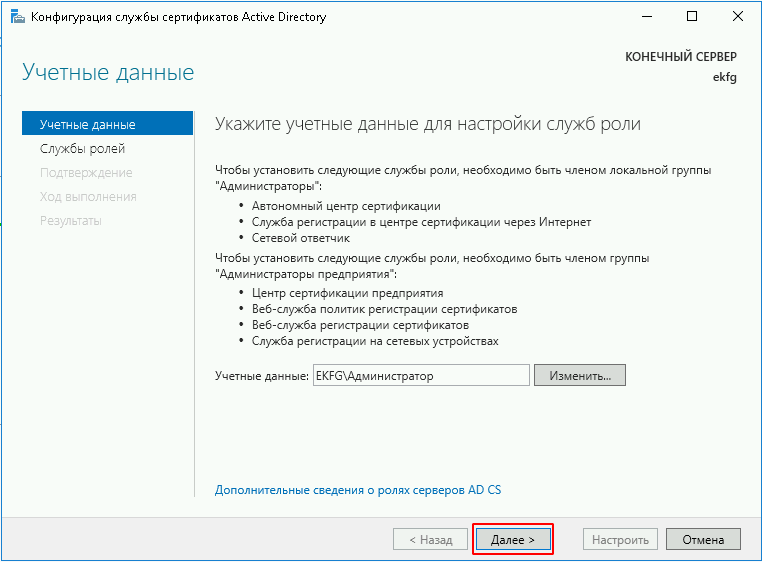

Лучше не менять учетные данные если на то нет веских причин, нажимаем "Далее"

Так как мы установили только "Центр сертификации", при конфигурировании можем выбрать только его.

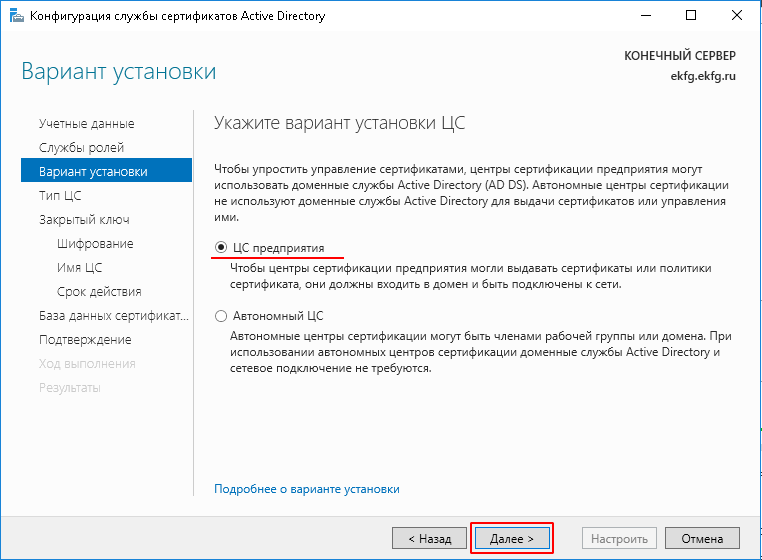

Выбираем "ЦС предприятия"

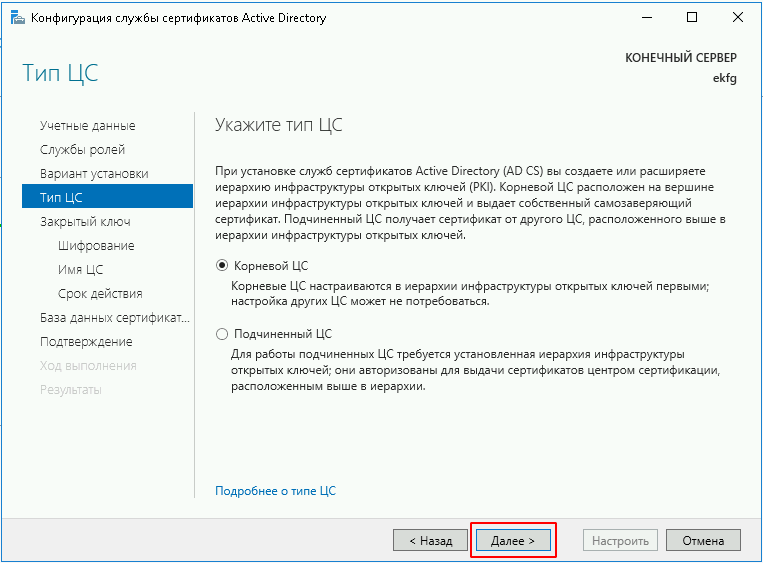

Так как мы устанавливаем ЦС с нуля и у нас нет подчиненных ЦС, он будет являться корневым.

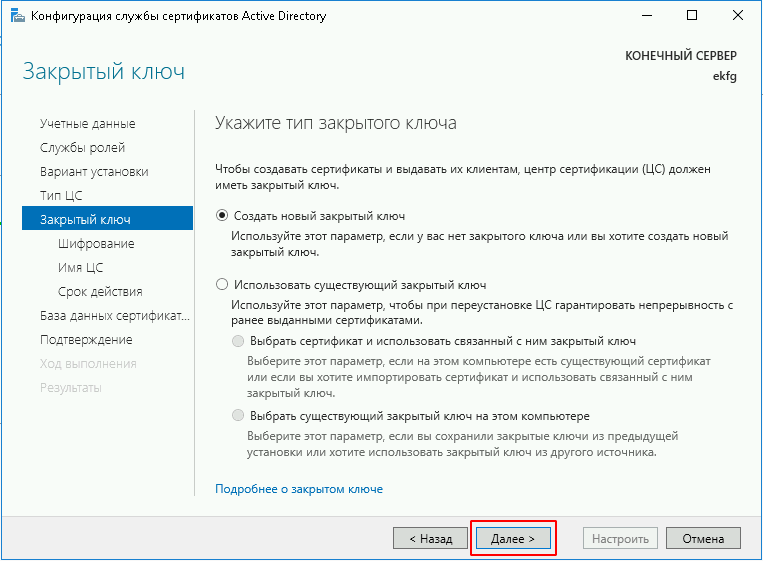

В данном примере мы создадим новый закрытый ключ, так как не планируем поддерживать ранее выданные сертификаты.

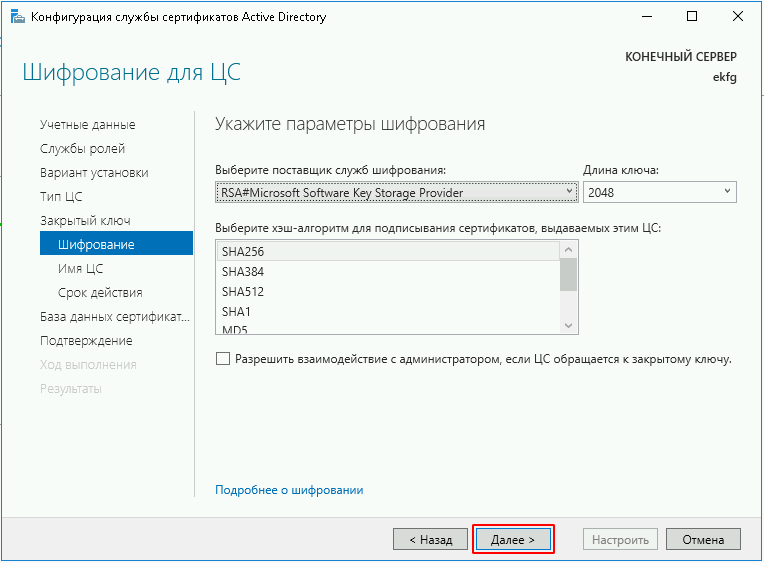

Укажем необходимый алгоритм и длину ключа который удовлетворяет нашим параметрам безопасности.

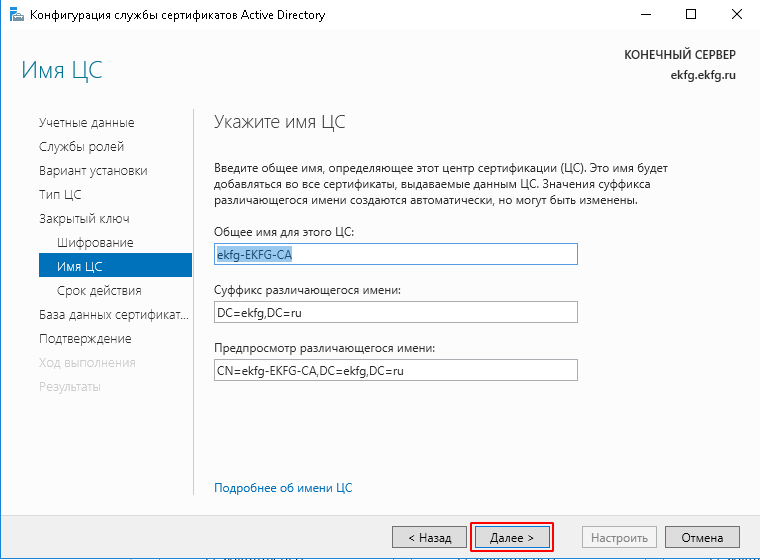

Если необходимо можно изменить имя ЦС, чаще всего это делают если есть подчиненные ЦС, в нашем случае оставим предложенный вариант.

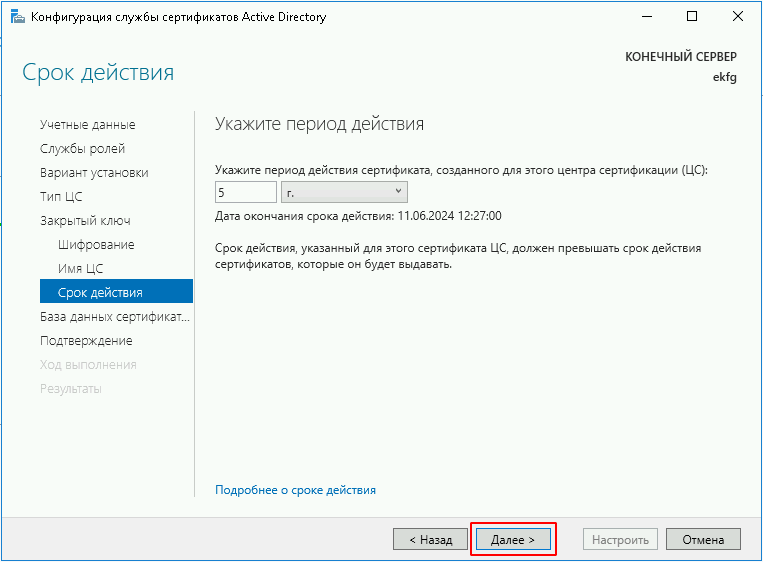

Срок действия сертификата, по истечению которого сертификат будет считаться не действительным.

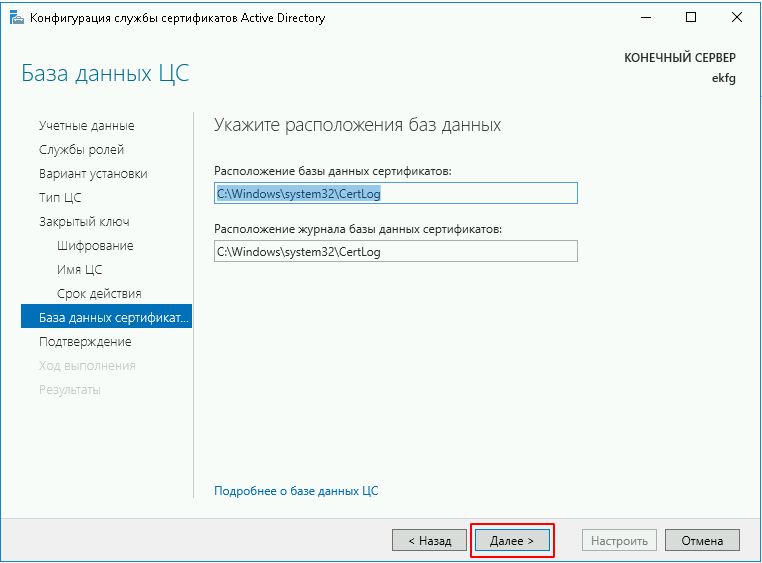

Настоятельно рекомендую не изменять данные параметры.

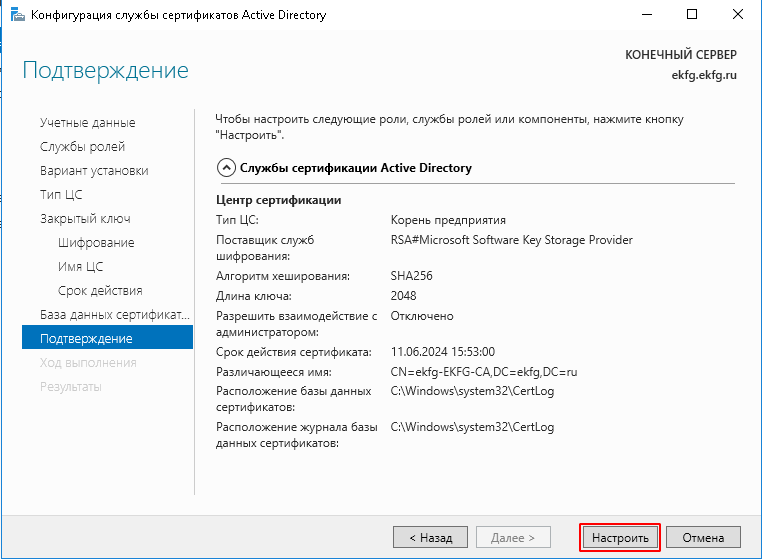

Подтверждение перед настройкой, лучше еще раз убедиться во всех заданных значениях.

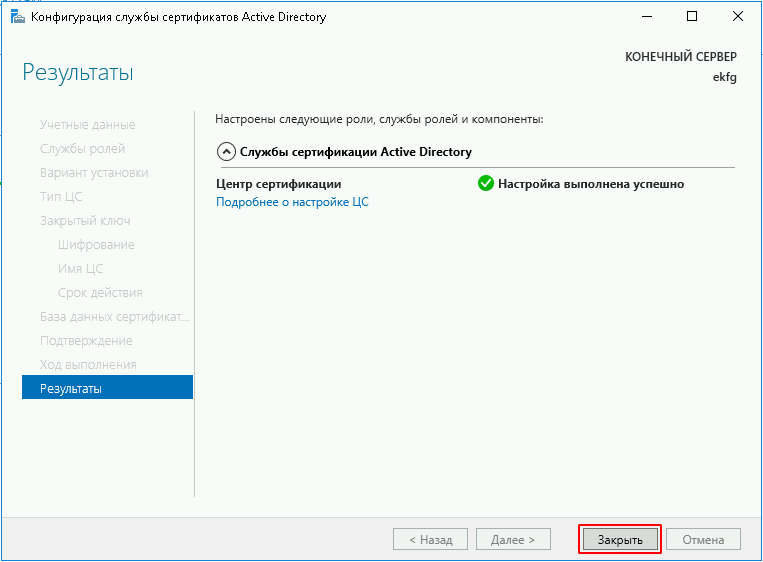

Если все прошло успешно будет установлен "Центр сертификации".

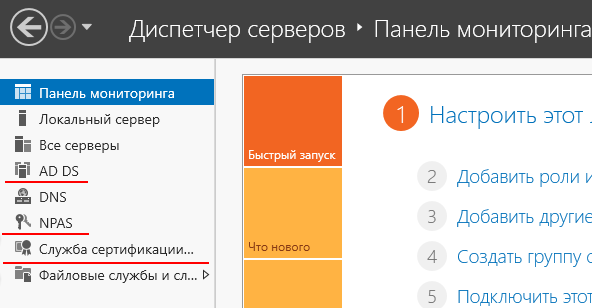

После того как мы установили необходимые компоненты они отобразятся в "Диспетчере серверов"

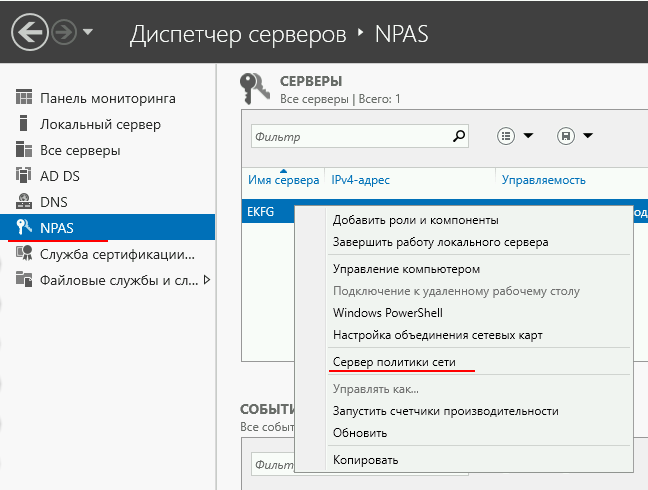

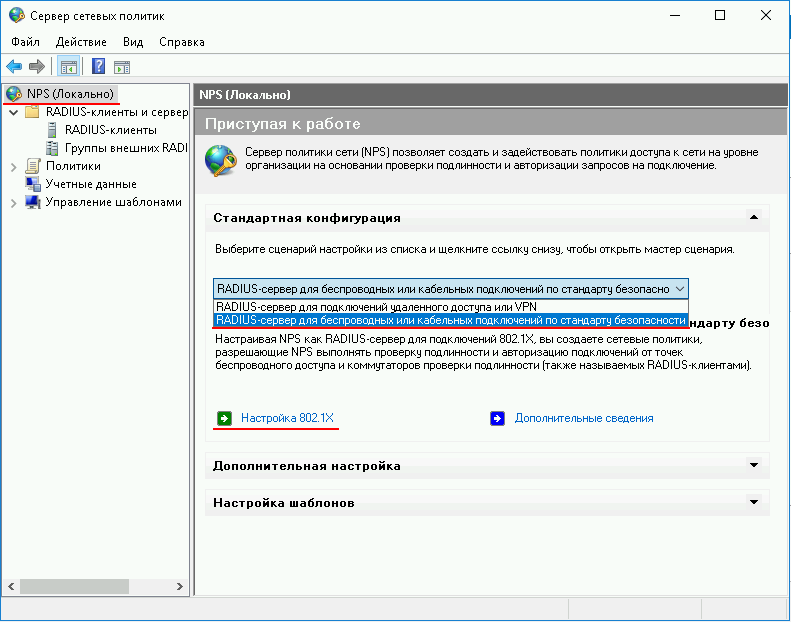

Настройка сервера сетевых политик

Выберем второй вариант сценария из списка и нажимаем кнопку "Настройка 802.1Х"

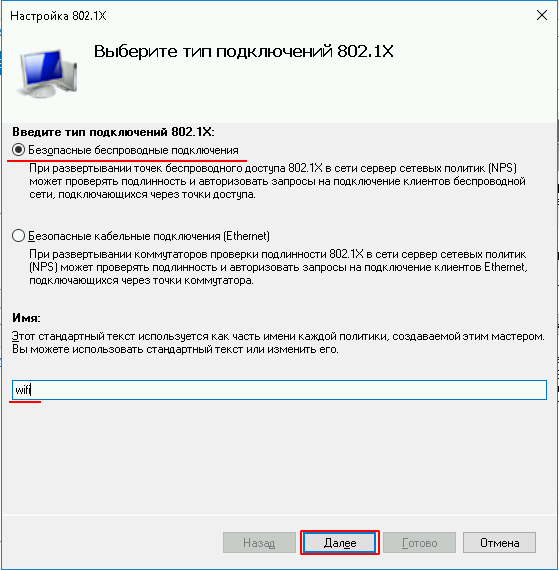

Задаем имя подключения и выбираем "Безопасные беспроводные подключения"

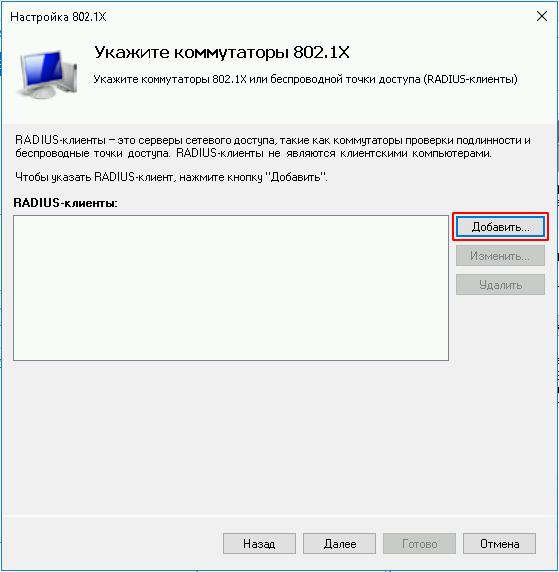

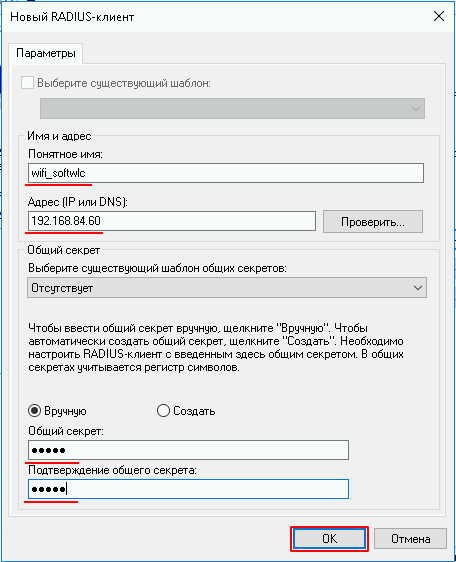

Далее необходимо добавить "RADUIS- клиентов"

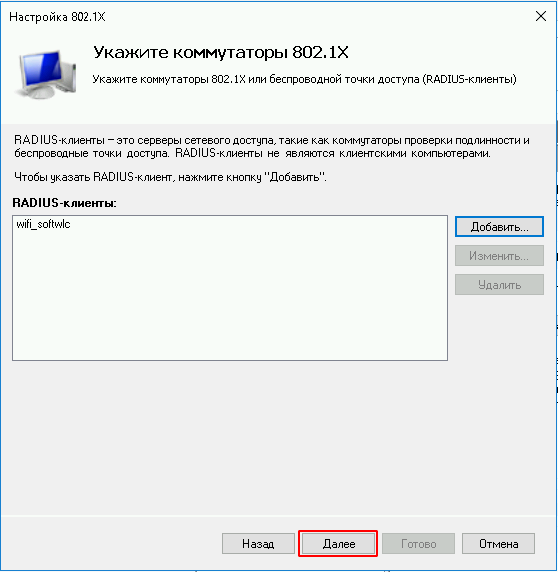

Так как сервер SoftWLC будет проксировать RADIUS трафик на AD необходимо указать его адрес и секрет который он будет пересылать.

Нажимаем "Далее"

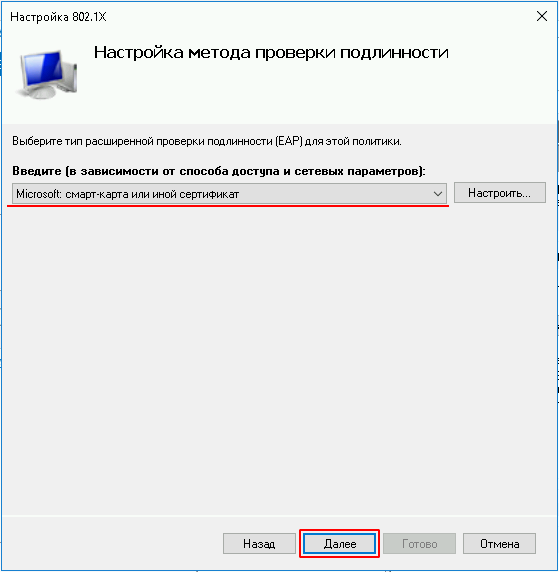

Так как аутентификацию мы будем осуществлять по сертификату, выбираем данный тип проверки.

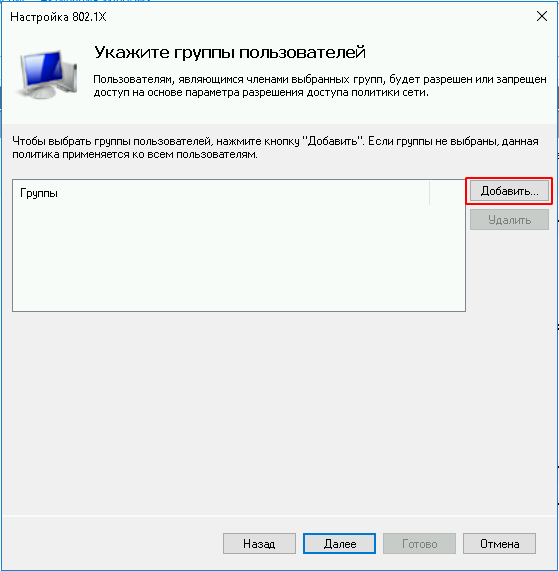

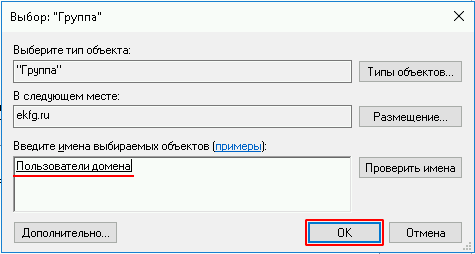

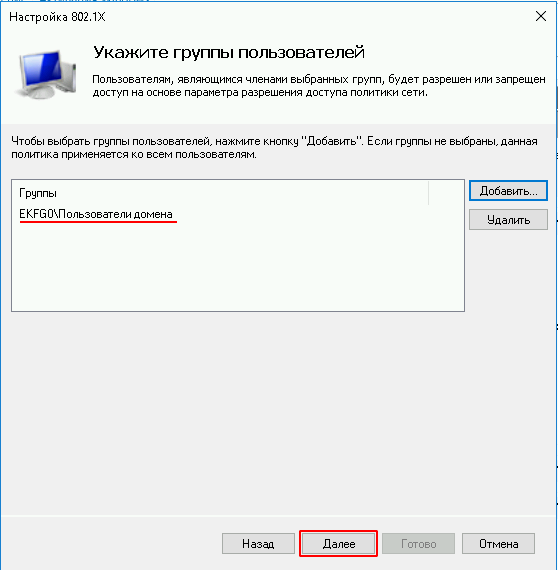

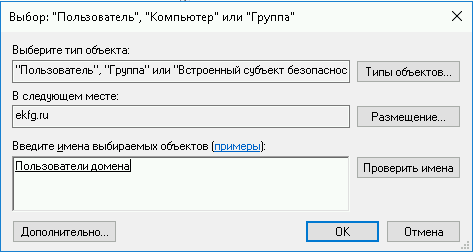

Сдесь нам необходимо выбрать группы пользователей на которых будет распространятся данная политика.

В нашей схеме мы добавили группу "Пользователи домена" чтобы каждый пользователь смог подключиться к Wi-Fi по сертификату.

Можно указать несколько групп при необходимости.

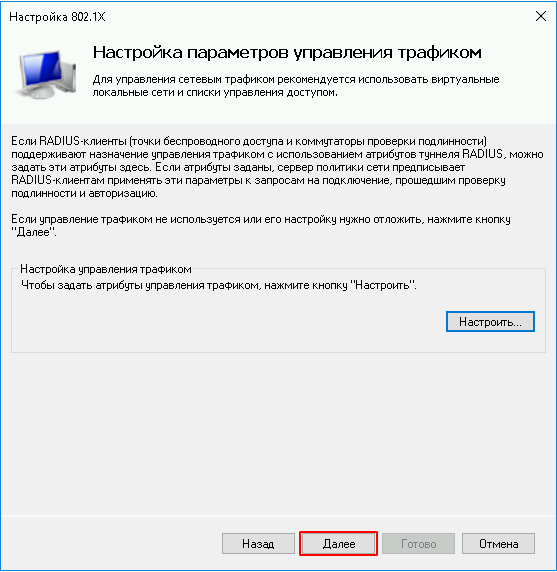

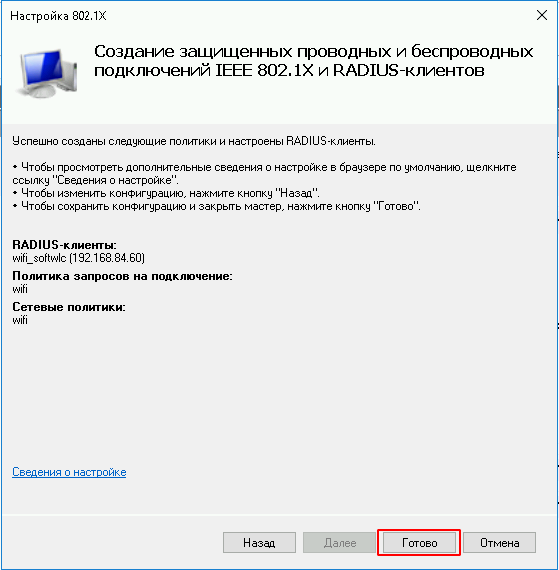

В нашем примере настройка управления трафиком рассматриваться не будет.

Завершаем настройку нажав кнопку "Готово"

Создание новых пользователей

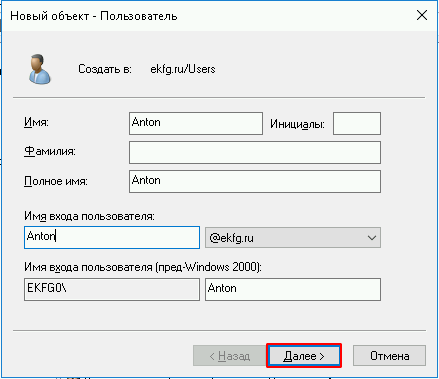

В нашем случае домен пустой и необходимо добавить пользователей.

Создаем пользователя

Задаем имя.

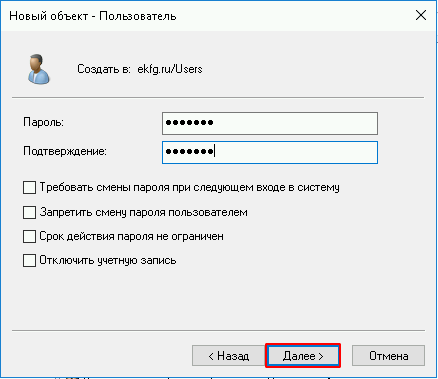

Задаем пароль, при необходимости установите соответствующие галочки.

Подтверждаем создание пользователя

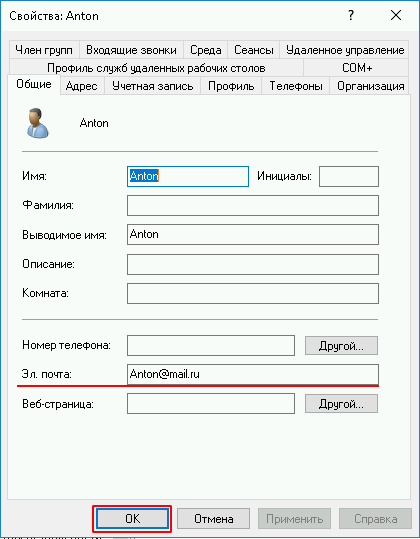

Важно

После создания пользователя необходимо зайти в него и заполнить поле "Эл. почта", иначе могут возникнуть ошибки при автоматическом получении сертификата.

Создание шаблона сертификата

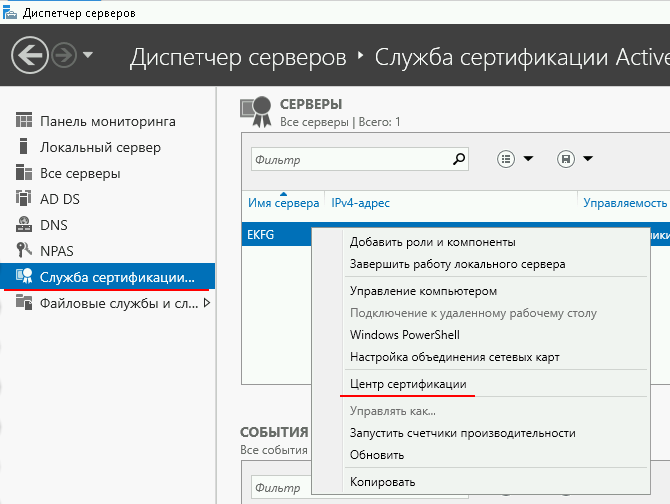

В Диспетчере серверов перейдите во вкладку "Служба сертификации AD". Кликните правой кнопкой мыши на сервер. В выпавшем списке выберите "Центр сертификации".

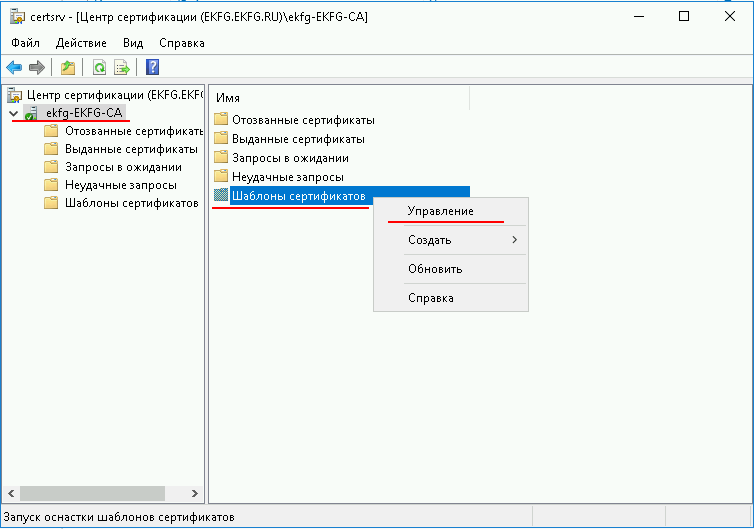

Переходим в управление шаблонов

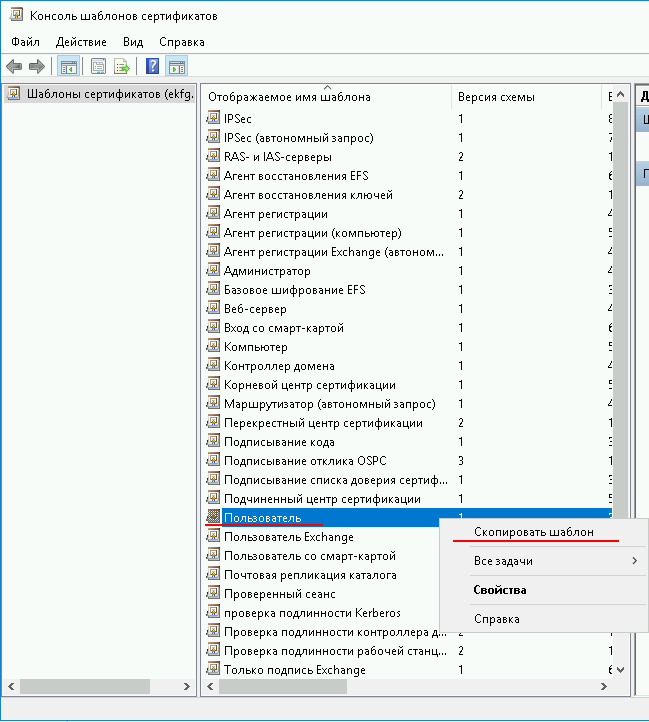

Копируем шаблон пользователя, он уже обладает необходимыми свойствами.

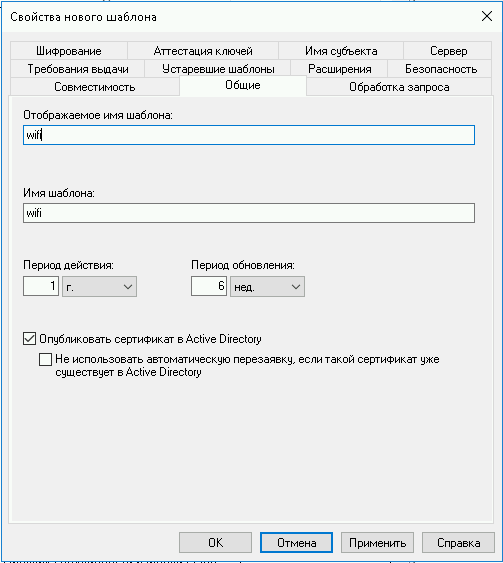

Меняем имя у скопированного шаблона, чтобы в дальнейшем не путаться

Важно!

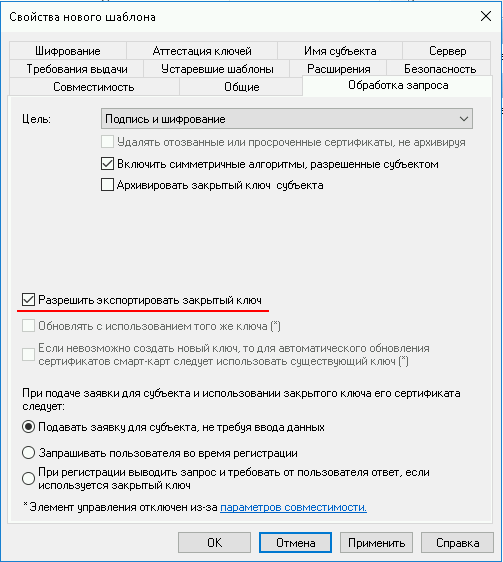

Обязательно проверьте что выставлено "Разрешить экспортировать закрытый ключ".

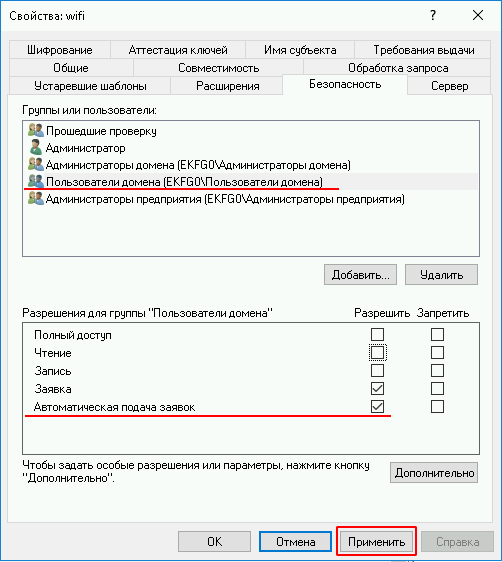

Для автоматической выдачи сертификата, во вкладке безопасность на группе "Пользователи домена" необходимо выставить разрешение "Автоматическая подача заявок"

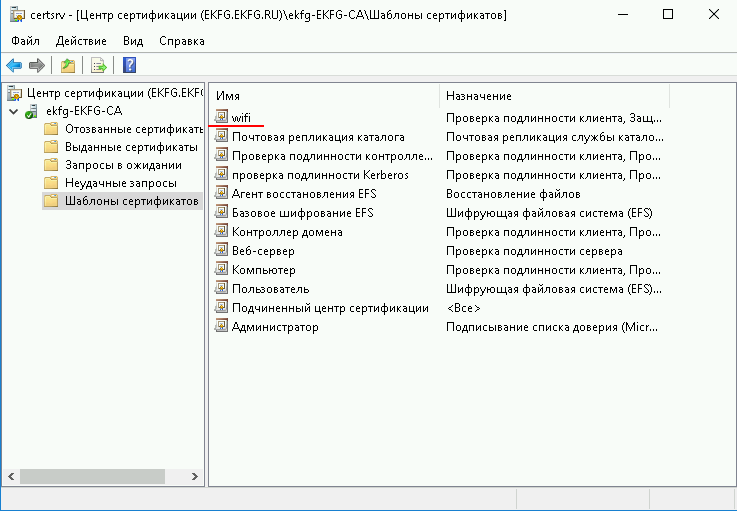

Добавление шаблона сертификата в оснастку "Шаблоны сертификатов"

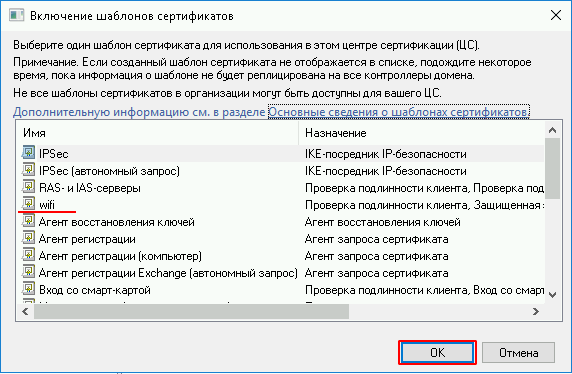

После создания шаблона сертификата, его необходимо добавить в оснастку "Шаблоны сертификатов"

Выбираем ранее созданный шаблон

Теперь он должен отобразится в меню "Шаблоны сертификатов"

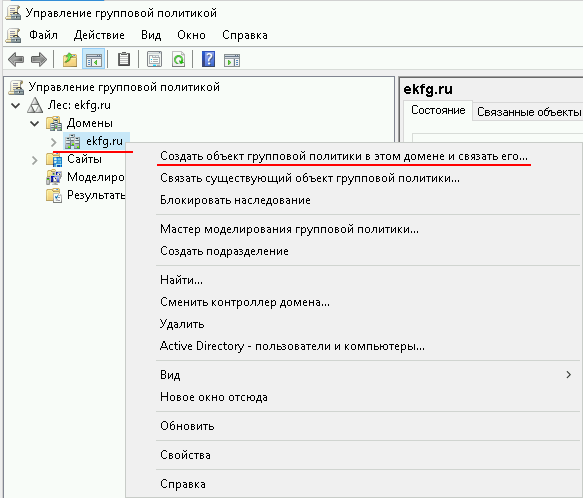

Настройка групповой политики автоматической выдачи сертификата

Теперь необходимо настроить групповую политику автоматической выдачи сертификата.

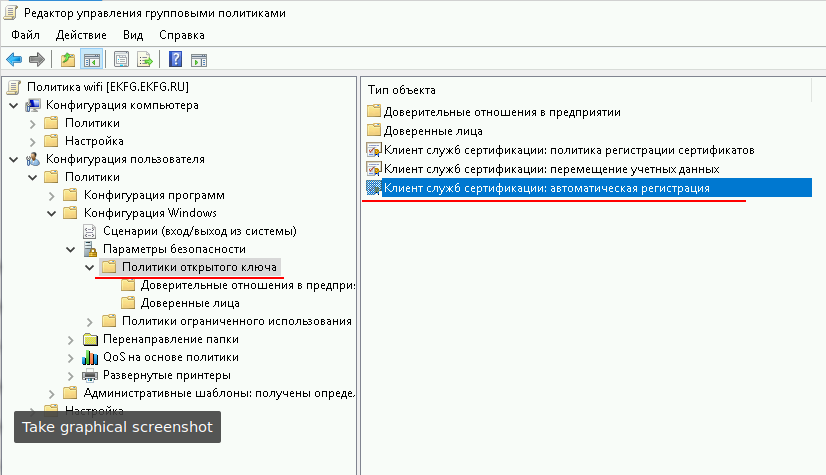

gpmc.msc

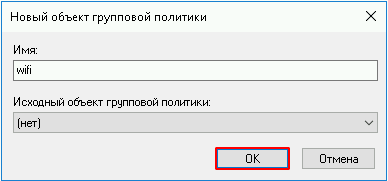

Создадим групповую политику выдачи сертификатов.

Политики именуйте по их назначению, чтобы в дальнейшем не запутаться.

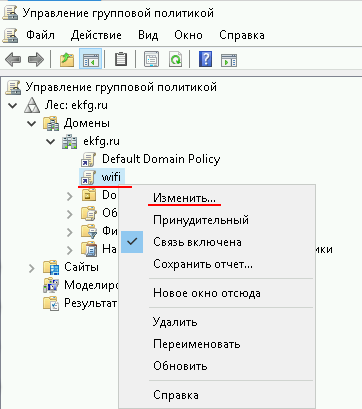

После создания политики, выбираем ее в домене и нажимаем "Изменить"

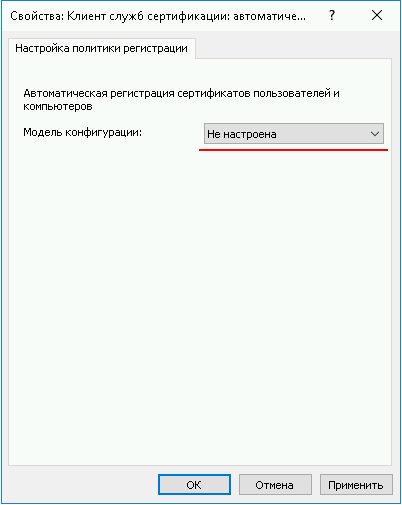

По дереву переходим в "Политики открытого ключа", выбираем "Клиент служб сертификации: автоматическая регистрация" и нажимаем "Свойства"

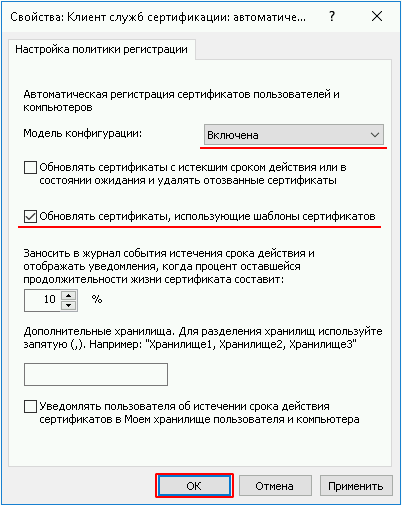

Меняем модель конфигурации на "Включена"

Выставляем "Обновлять сертификаты, использующие шаблоны сертификатов", затем "Применить" и "ОК"

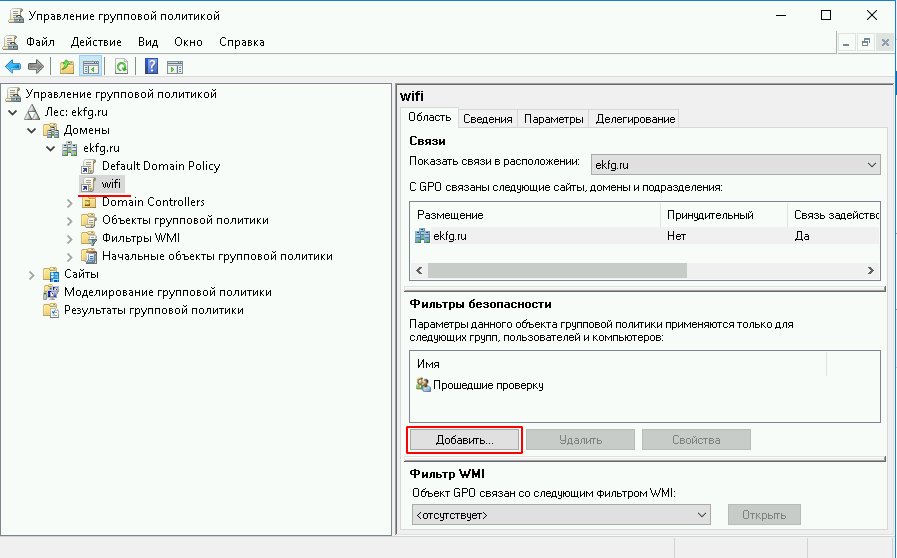

Сейчас мы добавим группу на которую будет распространятся данная политика.

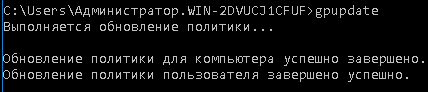

Теперь необходимо обновить политики на сервере, в "Командной строке" набираем команду

gpupdate

Теперь клиентские хосты, которые введены в домен, при загрузке получат пользовательский сертификат и смогут с его помощью авторизоваться в Wi-Fi сети.

Пример настройки клиента Windows10

После того как мы настроили автоматическую выдачу сертификатов, необходимо проверить был ли он выдан на нашу учетную запись.

Необходимо перейти в хранилище сертификатов, для этого выполните команду mmc.

Затем "Файл", "Добавить или удалить оснастку" выбрать "Сертификаты"

Далее перейти в личное хранилище сертификатов, на скрине ниже видно что сертификат выдан на пользователя "Anton" и был использован шаблон "wifi"

Приступим к настройки подключения к Wi-Fi сети с помощью сертификата:

Перейдем в "Центр управления сетями и общим доступом" и нажмем "Создание и настройка нового подключения или сети"

Выберем "Подключение к беспроводной сети вручную"

Введем SSID к которому хотим подключиться и выберем тип безопасности "WPA2-Enterprise"

Необходимо изменить параметры подключения, чтобы выбрать подключение с использованием TLS

Выбираем метод проверки "Microsoft: смарт-карта или иной сертификат", затем нажимаем кнопу "Дополнительные параметры"

Отмечаем "Укажите режим проверки подлинности" и выбираем "Проверка подлинности пользователя"

Далее подключаемся к нашей сети.