Адресация для GRE:

Подсети

| № стенда | VLAN/subnet tunnel IP (MES) | VLAN/subnet GRE temination (ESR) | subnet AP MGMT (ESR) | subnet AP USER SSID1 (ESR) | VLAN/subnet AP USER SSID2 local-sw | admin (ESR) | admin (MES) |

|---|---|---|---|---|---|---|---|

| 1 | 2001 / 192.168.101.0/24 | 2011 / 172.16.101.0/28 | 172.31.101.0/24 | 100.64.1.0/24 | 2021 / 100.64.101.0/24 | 10.10.2.151/24 | 10.10.2.211/24 |

| 2 | 2002 / 192.168.102.0/24 | 2012 / 172.16.102.0/28 | 172.31.102.0/24 | 100.64.2.0/24 | 2022 / 100.64.102.0/24 | 10.10.2.162/24 | 10.10.2.2/24 |

| 3 | 2003 / 192.168.103.0/24 | 2013 / 172.16.103.0/28 | 172.31.103.0/24 | 100.64.3.0/24 | 2023 / 100.64.103.0/24 | 10.10.2.153/24 | 10.10.2.213/24 |

| 4 | 2004 / 192.168.104.0/24 | 2014 / 172.16.104.0/28 | 172.31.104.0/24 | 100.64.4.0/24 | 2024 / 100.64.104.0/24 | 10.10.2.154/24 | 10.10.2.4/24 |

| 5 | 2005 / 192.168.105.0/24 | 2015 / 172.16.105.0/28 | 172.31.105.0/24 | 100.64.5.0/24 | 2025 / 100.64.105.0/24 | 10.10.2.155/24 | 10.10.2.5/24 |

| 6 | 2006 / 192.168.106.0/24 | 2016 / 172.16.106.0/28 | 172.31.106.0/24 | 100.64.6.0/24 | 2026 / 100.64.106.0/24 | 10.10.2.156/24 | 10.10.2.216/24 |

| 7 | 2007 / 192.168.107.0/24 | 2017 / 172.16.107.0/28 | 172.31.107.0/24 | 100.64.7.0/24 | 2027 / 100.64.107.0/24 | 10.10.2.157/24 | 10.10.2.7/24 |

| 8 | 2008 / 192.168.108.0/24 | 2018 / 172.16.108.0/28 | 172.31.108.0/24 | 100.64.8.0/24 | 2028 / 100.64.108.0/24 | 10.10.2.158/24 | 10.10.2.218/24 |

| 9 | 2009 / 192.168.109.0/24 | 2019 / 172.16.109.0/28 | 172.31.109.0/24 | 100.64.9.0/24 | 2029 / 100.64.109.0/24 | 10.10.2.159/24 | 10.10.2.219/24 |

| 10 | 2010 / 192.168.110.0/24 | 2020 / 172.16.110.0/28 | 172.31.110.0/24 | 100.64.10.0/24 | 2030 / 100.64.110.0/24 | 10.10.2.150/24 | 10.10.2.210/24 |

Адрес SoftWLC, ISC-DHCP 10.10.2.254.

Доступ MES admin / admin

Доступ ESR admin / password

Настройка MES

Начальная конфигурация:

Полная конфигурация:

no spanning-tree ip dhcp relay address 10.10.2.254 ip dhcp relay enable vlan database vlan 2009, 2019, 2029 exit interface gigabitethernet1/0/1 switchport mode general switchport general allowed vlan add 2019 tagged exit interface gigabitethernet1/0/2 switchport mode general switchport general allowed vlan add 2029 tagged switchport general allowed vlan add 2009 untagged switchport general pvid 2009 switchport forbidden default-vlan exit interface gigabitethernet1/0/3 switchport mode general switchport general allowed vlan add 2029 tagged switchport general allowed vlan add 2009 untagged switchport general pvid 2009 switchport forbidden default-vlan exit interface vlan 2009 ip address 192.168.109.1 /24 ip dhcp relay enable exit interface vlan 2019 ip address 172.16.109.5 /28 ip dhcp relay enable exit interface vlan 2029 ip address 100.64.109.1 /24 ip dhcp relay enable exit

Настройка ESR

Начальная конфигурация:

Установка лицензии:

4# show system id Serial number: NP15008778 4# copy tftp://10.10.2.254:/NP15008778.lic system:licence 4# reload system

Проверка:

ESR11# show licence Licence information ------------------- Name: eltex Version: 1.0 Type: ESR-200 S/N: NP15008778 MAC: E4:5A:D4:00:AA:9B Features: WIFI - Wi-Fi controller BRAS - Broadband Remote Access Server

Полная конфигурация ESR:

hostname ESR01

object-group service dhcp_server

port-range 67

exit

object-group service dhcp_client

port-range 68

exit

object-group service ssh

port-range 22

exit

object-group service telnet

port-range 23

exit

object-group service ntp

port-range 123

exit

object-group network MGMT

ip prefix 10.10.2.0/24

ip prefix 172.31.109.0/24

ip prefix 172.16.109.0/28

exit

object-group network nat_users

ip prefix 100.64.9.0/24

exit

radius-server timeout 10

radius-server host 10.10.2.254

key ascii-text testing123

timeout 11

source-address 10.10.2.159

auth-port 31812

acct-port 31813

retransmit 2

dead-interval 10

exit

aaa radius-profile PCRF

radius-server host 10.10.2.254

exit

das-server COA

key ascii-text testing123

port 3799

clients object-group MGMT

exit

aaa das-profile COA

das-server COA

exit

vlan 10,2019

exit

no spanning-tree

domain lookup enable

domain name-server 77.88.8.8

security zone trusted

exit

security zone untrusted

exit

security zone user

exit

security zone gre

exit

bridge 1

description "UpLink"

vlan 10

security-zone untrusted

ip firewall disable

ip address 10.10.2.159/24

enable

exit

bridge 2

description "GRE_termination"

vlan 2019

security-zone gre

ip firewall disable

ip address 172.16.109.1/28

ip address 172.16.109.2/28

enable

exit

bridge 3

description "AP_MANAGMENT"

security-zone trusted

ip firewall disable

ip address 172.31.109.1/24

ip helper-address 10.10.2.254

ip tcp adjust-mss 1418

protected-ports local

enable

exit

bridge 10

description "AP_SSID1_USERS"

security-zone user

ip firewall disable

ip address 100.64.9.1/24

ip helper-address 10.10.2.254

ip tcp adjust-mss 1418

location data10

protected-ports local

enable

exit

interface gigabitethernet 1/0/1

mode switchport

switchport forbidden default-vlan

switchport mode trunk

switchport trunk native-vlan 10

switchport trunk allowed vlan add 2019

exit

tunnel softgre 1

description "managment"

mode management

local address 172.16.109.1

default-profile

enable

exit

tunnel softgre 1.1

bridge-group 3

enable

exit

tunnel softgre 2

description "data"

mode data

local address 172.16.109.2

default-profile

enable

exit

snmp-server

snmp-server system-shutdown

snmp-server community "public" ro

snmp-server community "private" rw

snmp-server host 10.10.2.254

exit

snmp-server enable traps config

snmp-server enable traps config commit

snmp-server enable traps config confirm

snmp-server enable traps environment

snmp-server enable traps environment fan

snmp-server enable traps environment fan-speed-changed

snmp-server enable traps environment fan-speed-high

snmp-server enable traps environment memory-flash-critical-low

snmp-server enable traps environment memory-flash-low

snmp-server enable traps environment memory-ram-critical-low

snmp-server enable traps environment memory-ram-low

snmp-server enable traps environment cpu-load

snmp-server enable traps environment cpu-critical-temp

snmp-server enable traps environment cpu-overheat-temp

snmp-server enable traps environment cpu-supercooling-temp

snmp-server enable traps environment board-overheat-temp

snmp-server enable traps environment board-supercooling-temp

snmp-server enable traps file-operations

snmp-server enable traps file-operations successful

snmp-server enable traps file-operations failed

snmp-server enable traps file-operations canceled

snmp-server enable traps interfaces

snmp-server enable traps interfaces rx-utilization-high

snmp-server enable traps interfaces tx-utilization-high

snmp-server enable traps interfaces number-high

snmp-server enable traps screen

snmp-server enable traps screen dest-limit

snmp-server enable traps screen source-limit

snmp-server enable traps screen icmp-threshold

snmp-server enable traps screen udp-threshold

snmp-server enable traps screen syn-flood

snmp-server enable traps screen land

snmp-server enable traps screen winnuke

snmp-server enable traps screen icmp-frag

snmp-server enable traps screen udp-frag

snmp-server enable traps screen icmp-large

snmp-server enable traps screen syn-frag

snmp-server enable traps screen unknown-proto

snmp-server enable traps screen ip-frag

snmp-server enable traps screen port-scan

snmp-server enable traps screen ip-sweep

snmp-server enable traps screen syn-fin

snmp-server enable traps screen fin-no-ack

snmp-server enable traps screen no-flag

snmp-server enable traps screen spoofing

snmp-server enable traps screen reserved

snmp-server enable traps screen quench

snmp-server enable traps screen echo-request

snmp-server enable traps screen time-exceeded

snmp-server enable traps screen unreachable

snmp-server enable traps screen tcp-all-flags

snmp-server enable traps entity

snmp-server enable traps entity config-change

snmp-server enable traps entity-sensor

snmp-server enable traps entity-sensor threshold

snmp-server enable traps envmon

snmp-server enable traps envmon fan

snmp-server enable traps envmon shutdown

snmp-server enable traps envmon temperature

snmp-server enable traps flash

snmp-server enable traps flash insertion

snmp-server enable traps flash removal

snmp-server enable traps snmp

snmp-server enable traps snmp authentication

snmp-server enable traps snmp coldstart

snmp-server enable traps snmp linkdown

snmp-server enable traps snmp linkup

snmp-server enable traps syslog

security zone-pair gre self

rule 1

action permit

match protocol gre

enable

exit

rule 2

action permit

match protocol icmp

enable

exit

exit

security zone-pair trusted self

rule 1

action permit

match source-address MGMT

enable

exit

exit

security zone-pair trusted trusted

rule 1

action permit

match source-address MGMT

enable

exit

exit

security zone-pair trusted user

rule 1

action permit

enable

exit

exit

security zone-pair trusted gre

rule 1

action permit

enable

exit

exit

security zone-pair user self

rule 1

action permit

match protocol udp

match source-port dhcp_client

match destination-port dhcp_server

enable

exit

exit

security zone-pair user trusted

rule 1

action permit

match protocol udp

match source-port dhcp_client

match destination-port dhcp_server

enable

exit

exit

security zone-pair user untrusted

rule 1

action permit

enable

exit

exit

security zone-pair untrusted self

rule 1

action permit

match source-address MGMT

enable

exit

exit

security passwords history 0

nat source

ruleset nat_ALL

to interface bridge 1

rule 1

match source-address nat_users

match not destination-address MGMT

action source-nat interface

enable

exit

exit

exit

ip dhcp-relay

ip route 0.0.0.0/0 10.10.2.1

ip route 192.168.109.0/24 172.16.109.5

wireless-controller

nas-ip-address 10.10.2.159

data-tunnel configuration radius

aaa das-profile COA

aaa radius-profile PCRF

enable

exit

ip telnet server

ip ssh server

ntp enable

ntp server 10.10.2.254

exit

DHCP-server

Общая конфигурация:

Конфигурация по варианту (нужно отправить на проверку):

#------------------------Stend 1------------------------------------------------

#Подсеть первичных адресов ТД в vlan 2009

subnet 192.168.109.0 netmask 255.255.255.0 {

pool {

option routers 192.168.109.1;

range 192.168.109.10 192.168.109.254;

option vendor-encapsulated-options 0B:0C:31:37:32:2E:31:36:2E:31:30:39:2E:31:0C:0C:31:37:32:2E:31:36:2E:31:30:39:2E:32;

allow members of "ELTEX-DEVICES";

}

}

#Подсеть управления ТД в ESR09

subnet 172.31.109.0 netmask 255.255.255.0 {

pool {

option routers 172.31.109.1;

range 172.31.109.10 172.31.109.254;

option vendor-encapsulated-options 0A:0B:31:30:2E:31:30:2E:32:2E:32:35:34;

allow members of "ELTEX-DEVICES";

option domain-name-servers 172.31.109.1;

}

}

#Подсеть пользователей ТД SSID1 ESR09 (in GRE)

subnet 100.64.9.0 netmask 255.255.255.0 {

pool {

option routers 100.64.9.1;

range 100.64.9.10 100.64.9.254;

option domain-name-servers 100.64.9.1;

}

}

#Подсеть пользователей ТД SSID2 (local switching)

subnet 100.64.109.0 netmask 255.255.255.0 {

pool {

option routers 100.64.109.1;

range 100.64.109.10 100.64.109.254;

option domain-name-servers 100.64.109.1;

}

}

Конфигурация обратных маршрутов для сервера SoftWLC (требуется отправить на проверку):

#ip route stend 1 ip route add 192.168.109.0/24 via 10.10.2.219 ip route add 172.31.109.0/24 via 10.10.2.159 ip route add 100.64.9.0/24 via 10.10.2.159 ip route add 100.64.109.0/24 via 10.10.2.159

Проверка, получила ли ТД IP-адрес

MES11#show arp Total number of entries: 4 VLAN Interface IP address HW address status --------------------- --------------- ------------------- --------------- vlan 10 gi1/0/1 10.10.2.3 56:6f:3d:7f:00:51 dynamic vlan 10 gi1/0/1 10.10.2.254 d8:5e:d3:aa:02:98 dynamic vlan 2011 gi1/0/3 192.168.111.253 cc:9d:a2:e9:d6:50 dynamic vlan 2011 gi1/0/2 192.168.111.254 cc:9d:a2:e9:73:40 dynamic

Туннельные MAC-адреса +1 к MAC-адресу (50+1 и 40+1) для адресов управления

ESR11# show arp bridge 3 Interface IP address MAC address State Age(min) --------------- --------------- ----------------- --------------- ---------- bridge 3 172.31.111.1 e4:5a:d4:00:aa:9b -- -- bridge 3 172.31.111.10 cc:9d:a2:e9:73:41 permanent -- bridge 3 172.31.111.11 cc:9d:a2:e9:d6:51 permanent --

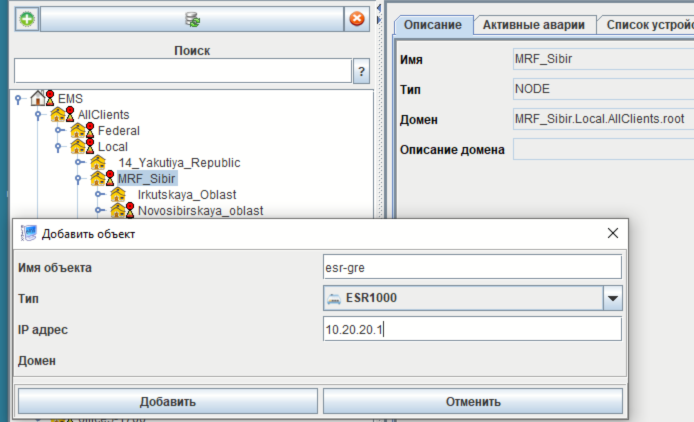

Добавление ESR в дерево EMS

Открываем EMS, встаем на узел, в который планируем добавить ESR и нажимаем кнопку "+", расположенную вверху слева от дерева узлов:

Рис. 3.

В открывшемся окне, в поле:

- "Имя объекта" - указываем произвольное название ESR "esr-gre".

- "Тип" - выбираем тип оборудования, соответствующий используемому типу ESR "ESR200".

- "IP адрес" - указываем адрес управления ESR "10.10.2.151".

Нажимаем кнопку "Добавить".

После этого необходимо встать на добавленный ESR (если он не появился в дереве - надо нажать вверху кнопку "" ) и открыть справа вкладку "Доступ":

Рис. 4.

В открывшемся окне редактируем поля:

- "Файловый протокол" - выбираем "FTP".

- "Read community" - указываем имя SNMP RO community, настроенное ранее (например - testing123).

- "Write community" - указываем имя SNMP RW community, настроенное ранее (например - testing123).

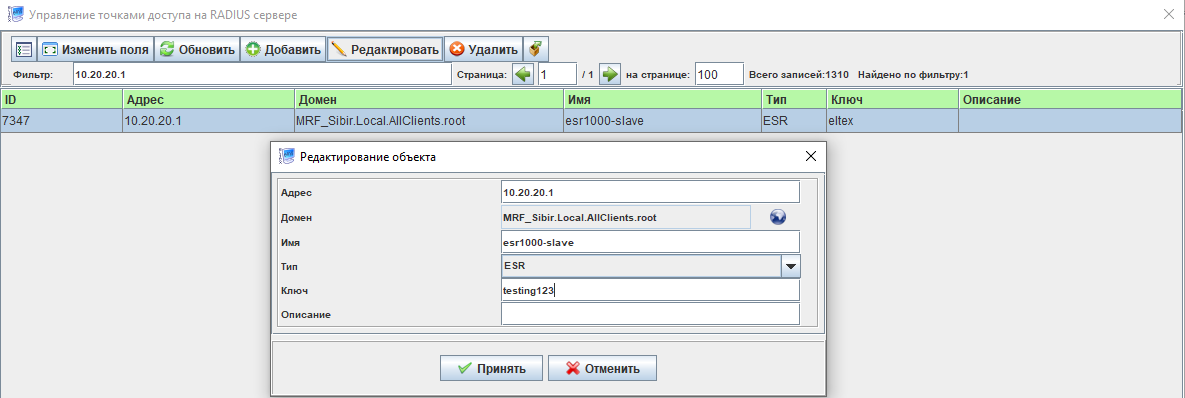

Так же необходимо изменить пароль radius, который будет использоваться при взаимодействии с ESR. Для этого в меню EMS открываем "RADIUS" → "Управление точками доступа". Выбираем добавленный ранее ESR (при большом количестве устройств можно выполнить фильтрацию по IP адресу ESR) и нажимаем кнопку "Редактировать":

Рис. 5.

В открывшемся окне меняем, в поле "Ключ" задаем ранее настроенный на ESR ключ (например - testing123) и нажимаем "Принять".

Пример вывода информации о состоянии SoftGRE туннелей на ESR

Просмотр информации о существующих SoftGRE туннелях:

Просмотр информации об интерфейсах типа "Bridge" и включенных в них SoftGRE туннелях:

Дополнительно

- В схеме L3 SSID можно привязать только к домену, если привязать к ТД то туннели подниматься не будут

Для создания DATA-туннеля ESR должен находится в режиме Station. По умолчанию для ESR-20 – Client, у ESR-200 – StatinCE, ESR-1000 – Station. Предполагается, что младшие модели не используются для постороения туннелей. В данной работе для этого используется ESR-200, поэтому в EMS во вкладке Доступ необходимо изменить Ружим ESR на Station

- Если при создании SSID не был указан VLAN-ID (может быть любым), то профиль шейперов не создаётся. [есть задача], его нужно будет добавить (Администирирование > Домены > Редактировать shaper... > Добавить SSID shaper)

- На ESR-1200 и выше, где аппаратный SoftGRE, шейперы работают хорошо. На младших моделях шейпера создают нагрузку на ЦП т.к. SoftGRE программный.

- Шейпер должен быть создан, даже если он не используется, просто на ESR он придёт пустым.

- Если что-то при конфигурации туннелей было настроено неправильно, затем было исправленно, то туннели заново автоматически не поднимутся. Для их построения необходимо зайти в "Список устройств", выбрать ТД, затем "в Групповые операции" выьрать "Создать data-tunnel на ESR" и нажать "Выполнить"

- Ключ (testing123) для COA меняется на ESR (das-server COA) и ЛК (Настройки PCRF > BRAS VRF). В отличие от пароля для RADIUS который меняется на ESR (radius-server host 10.10.2.254), затем в EMS (RADIUS > управление ТД).