Общие сведения

Предполагается, что SoftWLC уже настроена для подключения ТД OTT и работе с BRAS (настроены все необходимые сервисы и тарифы, включено взаимодействие) и поэтому описание не затрагивает их настройку.

Для построение тунеля GRE over IPsec используется тот же ESR, на который строят тунели ТД OTT. Его донастройка не требуется.

Схема подключения предполагает, что будет использоваться локальный выпуск клиентов в сеть Интернет в месте подключения ESR-10, в ядро будет строиться только GRE over IPsec тунель управления, через который будет осуществляться управление ESR-10 и редирект клиентов на портал для авторизации.

Для возможности работы с "OTT индивидуальная конфигурация" для ESR-10 необходима установка сервиса Jerry, подробнее v1.12_Jerry.

Требования к точке подключения

1) для подключения к сети интернет используется только порт gi1/0/1 ESR10;

2) адрес выдается по DHCP, адрес должен содержать default gateway и DNS сервер;

3) трафик в сеть Интернет в месте подключения ESR10 должен проходить нетегированным.

Схемы подключений

BRAS на ESR-10 работает на уровне L3, из чего следует, что у клиентов всегда будет отдельная подсеть, а ESR 10 будет для этой подсети выступать шлюзом по умолчанию. Далее клиентский трафик может быть выпущен в Интернет через NAT с первичного адреса ESR10, либо через routing, а NAT для выхода в Интернет в этом случае обеспечивает роутер в сети клиента.

1. ESR-10 подключается к сети Интернет через роутер клиента. ТД подключаются к ESR10 через коммутатор, используя отдельный влан для SSID, к которому подлючаются клиенты, который терминируется через саб-интерфейс на аплинке ESR-10. ESR-10, выпускает клиентов в сеть Интернет, используя NAT.

2. ESR-10 подключается к роутеру в сети клиента, который обеспечивает выход в Интернет. ТД подключаются непосредственно к ESR10 через отдельный порт, если их не хватает - то может использоваться коммутатор. На ESR10 настроен NAT, что бы выпустить абонентов через свой аплинк.

Предварительная настройка

Предполагается два варианта подключения ESR-10 в режиме OTT:

1) предварительное подключение ESR-10 и инициализация по дефолтному правилу в определенный дефолтный домен - в этом случаем мы увидим ESR10 в дефолтном домене, но его нельзя будет использовать для подключения к сети Интернет, пока не будет произведен его перенос в нужный клиентский домен, где к нему будет прикреплена индивидуальная конфигурация, согласованная с клиентом.

2) согласование конфигурации с клиентом, создание привязки инициализации (с указанием индивидуальной конфигурации OTT) по MAC-адресу ESR-10, который будет установлен у клиента, выполнение необходимых настроек в SoftWLC (добавление L2 подсетей, создание тарифа в случае необходимости) - в этом случае ESR-10 сразу после установки получит нужную конфигурацию и будет готов к работе.

Включение клиента сервис-активатора на ESR-10

На ESR-10 по умолчанию при поставке не активирован режим OTT, поэтому его можно использовать как обычный роутер. Если в настройки роутера вносились какие-либо изменения - его надо сбросить к factory-config. Роутер, находящийся в заводской конфигурации, потребует при первом входе ввести пароль (пароль задаем "password", после получения конфигурации от сервис-активатора он будет изменён):

esr-10(change-expired-password)# password password

esr-10(change-expired-password)# comm

Configuration has been successfully applied and saved to flash. Commit timer started, changes will be reverted in 600 seconds.

2019-02-07T12:15:53+00:00 %CLI-I-CRIT: user admin from console input: commit

esr-10(change-expired-password)# confirm

Configuration has been confirmed. Commit timer canceled.

2019-02-07T12:15:57+00:00 %CLI-I-CRIT: user admin from console input: confirm

esr-10#

Для активации режима надо зайти в debug и указать ссылку на сервис-активатор:

esr-10# debug

esr-10(debug)# service-activator url https://sa.example.org:8043

После активации режима клиент сервис-активатора запуститься после получения/обновления адреса по DHCP и начнет пытаться подключаться к указанному в url адресу.

Если режим OTT был активирован - то отключить его можно только убрав командой строку с адресом url сервис-активатора:

esr-10(debug)# no service-activator url

esr-10(debug)# show service-activator url

esr-10(debug)#

Для изменения ссылки к сервис-авктиватору надо повторно указать новую ссылку и обязательно перезагрузить ESR-10.

ELTEX-WIFI-SA

Загружаем актуальную прошивку в папку /var/lib/eltex-wifi-sa/firmware/

root@softwlc-ott:/tftpboot# mv -v /tftpboot/esr1x-1.6.0-build3.firmware /var/lib/eltex-wifi-sa/firmware/

‘/tftpboot/esr1x-1.6.0-build3.firmware’ -> ‘ /var/lib/eltex-wifi-sa/firmware/esr1x-1.6.0-build3.firmware’

removed ‘/tftpboot/esr1x-1.6.0-build3.firmware’

Редактируем файл /etc/eltex-wifi-sa/factory-fw.conf добавляя в него описание для ESR10:

"ESR-10" {

min = 1.6.0.3

file = esr1x-1.6.0-build3.firmware

}

Рестартуем сервис:

root@softwlc-ott:/tftpboot# service eltex-wifi-sa restart

eltex-wifi-sa stop/waiting

eltex-wifi-sa start/running, process 29739

ISC-DHCP-SERVER

ESR-10, в режиме OTT использует 43 опцию 15 подопцию, в которой передается адрес для работы механизма GRE keepalive. Получение адреса с этой опцией является сигналом о том, что OTT соединение установлено успешно. Так же не будет получаться маршрут по умолчанию для адреса управления, что требует выдачи маршрута к ядру управления SoftWLC с помощью 121 опции.

В качестве адреса, доступность которого будет проверяться механизмом GRE keepalive используем адрес шлюза по умолчанию для подсети управления, в приведенном примере 172.16.27.1:

0F:0B:31:37:32:2e:31:36:2e:32:37:2e:31

Т.к. ESR10 в режиме OTT будет подключаться для терминации GRE over IPsec к тем же роутерам, что и ТД, то при описании 43-й опции мы добавляем 15 подопцию к уже существующей настройке 10 опции, в которой выдается адрес SNMP сервера для ТД:

subnet 172.16.27.0 netmask 255.255.255.0 {

pool {

option routers 172.16.27.1;

range 172.16.27.2 172.16.27.254;

option vendor-encapsulated-options 0A:0E:31:39:32:2e:31:36:38:2e:34:32:2e:31:37:38:0f:0b:31:37:32:2e:31:36:2e:32:37:2e:31;

option ms-classless-static-routes 24, 192,168,42, 172,16,27,1;

option rfc3442-classless-static-routes 24, 192,168,42, 172,16,27,1;

option ntp-servers 192.168.42.178;

allow members of "ELTEX-DEVICES";

}

}

Надо не забыть описать ESR-10 в правиле, разрешающем доступ только определённых типов устройств, если таковая настройка используется. В приведенном выше примере это allow members of "ELTEX-DEVICES";

Настройка подключения и инициализации по дефолтному правилу

Для успешного подключения и инициализации по дефолтному правилу надо создать для ESR дефолтную конфигурацию в разделе "OTT индивидуальная конф.", создать правило инициализации, в дефолтной привязке указать конфигурацию ESR-10 для подключения по дефолтному правилу инициализации.

EMS

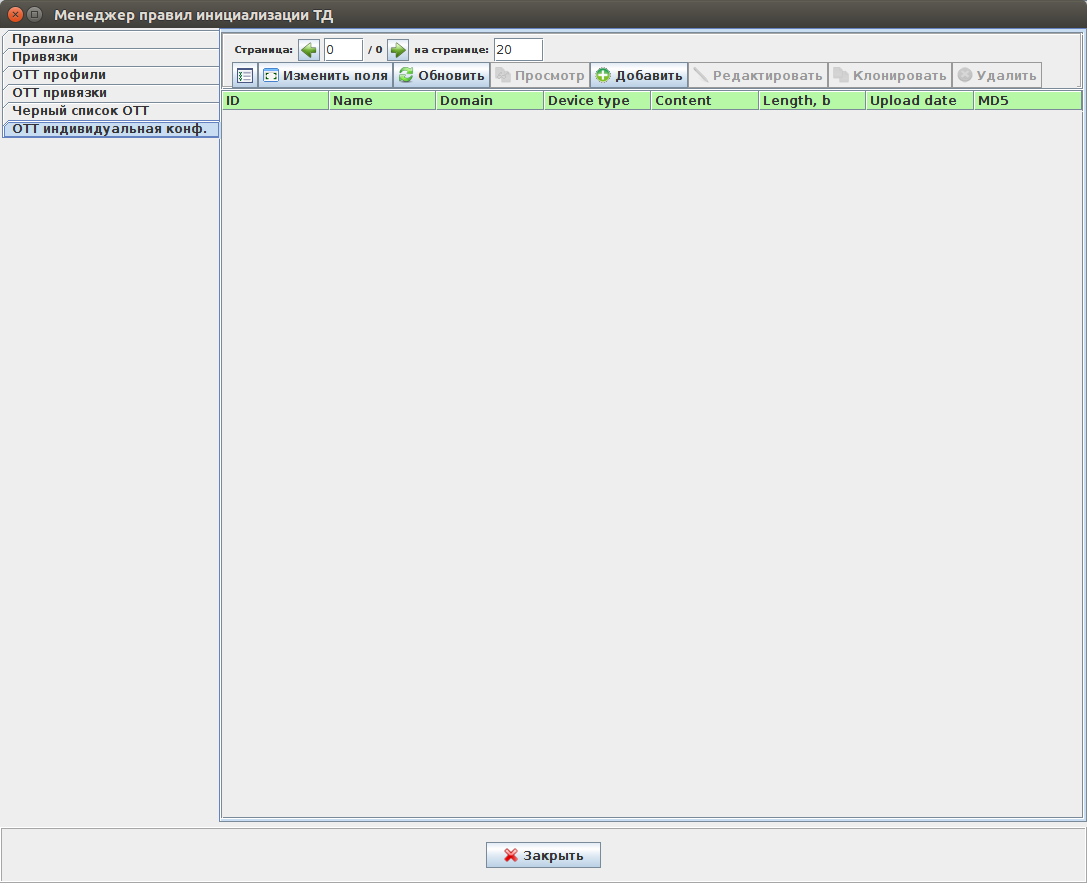

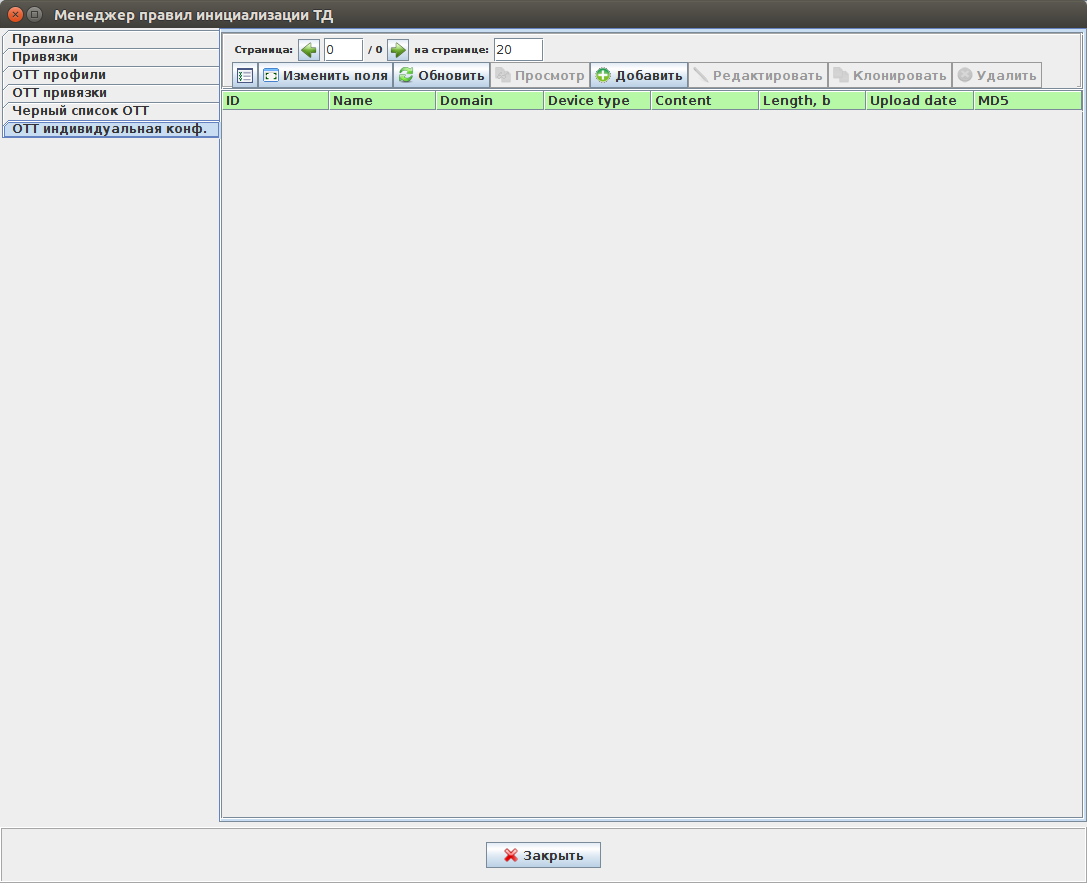

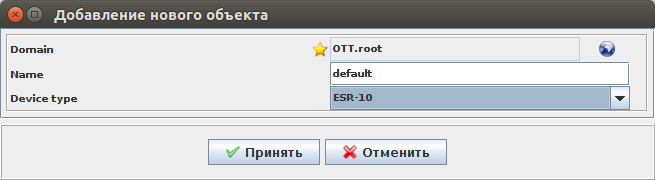

1. Заходим в меню "Wireless" → "Менеджер правил инициализации ТД", выбираем на вкладку "OTT индивидуальная конф." и нажимаем кнопку "Добавить".

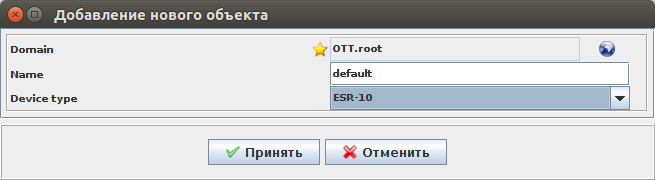

2. В открывшемся окне выбираем домен правила, вводим название - "default" (название можно ввести любое, данное просто означает, что будем использовать правило в дефолтной привязке инициализации), "device type" уже будет выбрано ESR-10 и нажимаем "Принять".

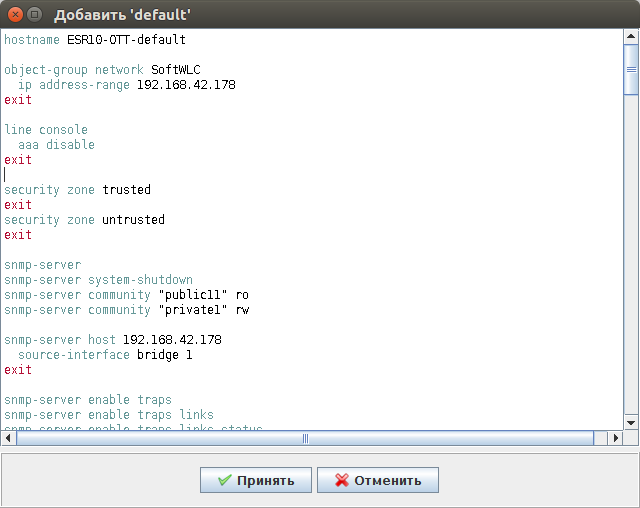

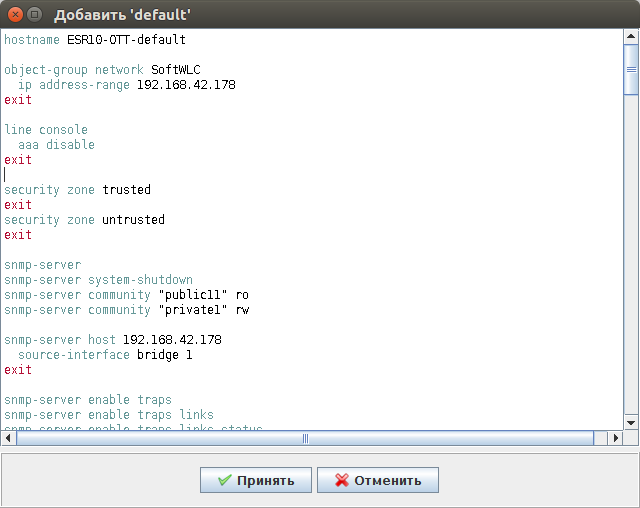

3. Вставляем дефолтную конфигурацию и нажимаем кнопку "Принять".

Содержание дефолтной конфигурации ESR10:

Дефолтная конфигурация для ESR10 OTT

hostname ESR10-OTT-default

object-group network SoftWLC

ip address-range 192.168.42.178

exit

line console

aaa disable

exit

security zone trusted

exit

security zone untrusted

exit

snmp-server

snmp-server system-shutdown

snmp-server community "public11" ro

snmp-server community "private1" rw

snmp-server host 192.168.42.178

source-interface bridge 1

exit

snmp-server enable traps

snmp-server enable traps config

snmp-server enable traps config commit

snmp-server enable traps config confirm

snmp-server enable traps environment

snmp-server enable traps environment memory-flash-critical-low

snmp-server enable traps environment memory-flash-low

snmp-server enable traps environment memory-ram-critical-low

snmp-server enable traps environment memory-ram-low

snmp-server enable traps environment cpu-load

snmp-server enable traps environment cpu-critical-temp

snmp-server enable traps environment cpu-overheat-temp

snmp-server enable traps environment cpu-supercooling-temp

snmp-server enable traps file-operations

snmp-server enable traps file-operations successful

snmp-server enable traps file-operations failed

snmp-server enable traps file-operations canceled

snmp-server enable traps interfaces

snmp-server enable traps interfaces rx-utilization-high

snmp-server enable traps interfaces tx-utilization-high

snmp-server enable traps interfaces number-high

snmp-server enable traps screen

snmp-server enable traps screen dest-limit

snmp-server enable traps screen source-limit

snmp-server enable traps screen icmp-threshold

snmp-server enable traps screen udp-threshold

snmp-server enable traps screen syn-flood

snmp-server enable traps screen land

snmp-server enable traps screen winnuke

snmp-server enable traps screen icmp-frag

snmp-server enable traps screen udp-frag

snmp-server enable traps screen icmp-large

snmp-server enable traps screen syn-frag

snmp-server enable traps screen unknown-proto

snmp-server enable traps screen ip-frag

snmp-server enable traps screen port-scan

snmp-server enable traps screen ip-sweep

snmp-server enable traps screen syn-fin

snmp-server enable traps screen fin-no-ack

snmp-server enable traps screen no-flag

snmp-server enable traps screen spoofing

snmp-server enable traps screen reserved

snmp-server enable traps screen quench

snmp-server enable traps screen echo-request

snmp-server enable traps screen time-exceeded

snmp-server enable traps screen unreachable

snmp-server enable traps screen tcp-all-flags

snmp-server enable traps entity

snmp-server enable traps entity config-change

snmp-server enable traps entity-sensor

snmp-server enable traps entity-sensor threshold

snmp-server enable traps envmon

snmp-server enable traps envmon shutdown

snmp-server enable traps envmon temperature

snmp-server enable traps flash

snmp-server enable traps flash insertion

snmp-server enable traps flash removal

snmp-server enable traps snmp

snmp-server enable traps snmp authentication

snmp-server enable traps snmp coldstart

snmp-server enable traps snmp linkdown

snmp-server enable traps snmp linkup

snmp-server enable traps syslog

bridge 1

security-zone trusted

ip address dhcp

ip dhcp client ignore dns-nameserver

ip dhcp client ignore router

enable

exit

interface gigabitethernet 1/0/1

description "UPLink"

ip address dhcp

security-zone untrusted

exit

interface gigabitethernet 1/0/2

shutdown

exit

interface gigabitethernet 1/0/3

shutdown

exit

interface gigabitethernet 1/0/4

shutdown

exit

interface gigabitethernet 1/0/5

shutdown

exit

interface gigabitethernet 1/0/6

shutdown

exit

interface loopback 1

exit

tunnel gre 1

keepalive dhcp dependent-interface bridge 1

keepalive dhcp dependent-interface gi1/0/1

mode ethernet

local address xauth ipsec_vpn

remote address xauth ipsec_vpn management-ip

enable

exit

tunnel gre 1.1

bridge-group 1

snmp init-trap

enable

exit

security zone-pair untrusted self

rule 1

action permit

match protocol icmp

enable

exit

exit

security zone-pair trusted self

rule 1

action permit

match source-address SoftWLC

enable

exit

exit

access profile acc_p

exit

security ike proposal ike_prop

exit

security ike policy ike_pol

authentication method xauth-psk-key

authentication mode client

proposal ike_prop

exit

security ike gateway ike_gw

ike-policy ike_pol

assign-interface loopback 1

local interface gigabitethernet 1/0/1

remote network dynamic client

mode policy-based

dead-peer-detection action restart

dead-peer-detection interval 10

exit

security ipsec proposal ipsec_prop

exit

security ipsec policy ipsec_pol

proposal ipsec_prop

exit

security ipsec vpn ipsec_vpn

mode ike

ike establish-tunnel immediate

ike gateway ike_gw

ike ipsec-policy ipsec_pol

enable

exit

ip ssh server

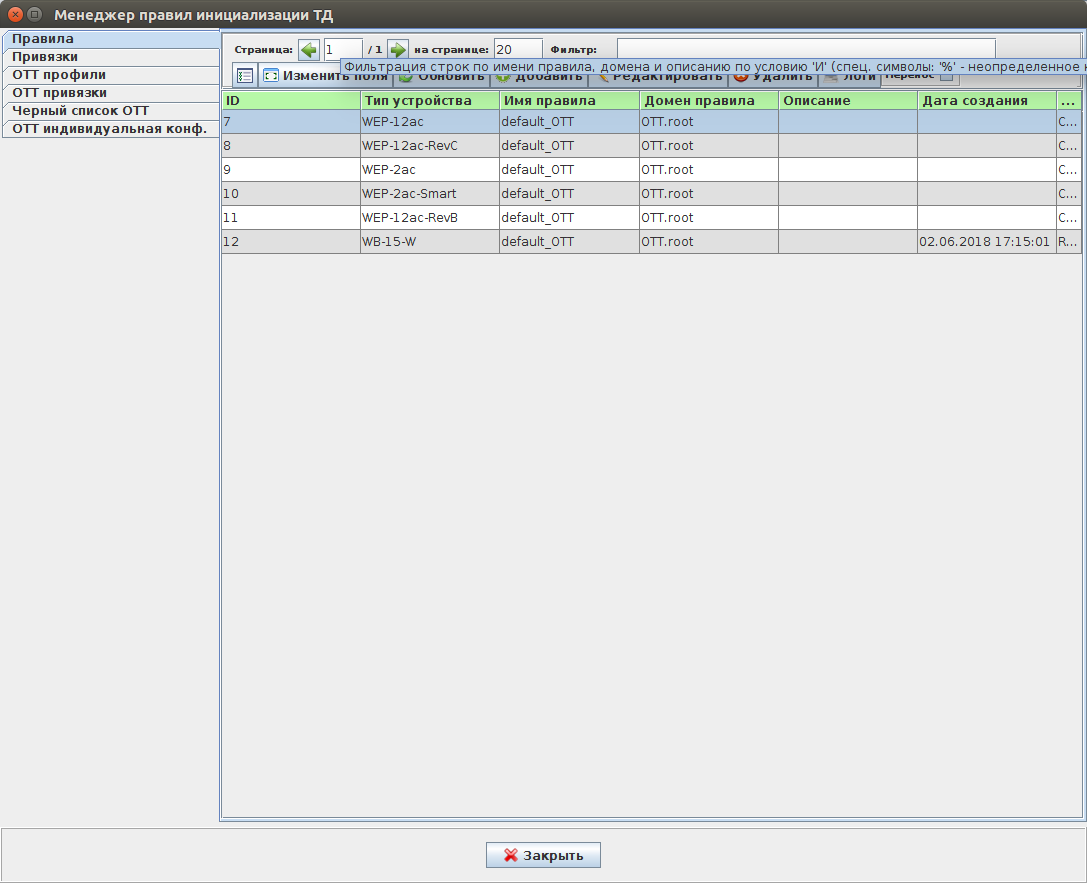

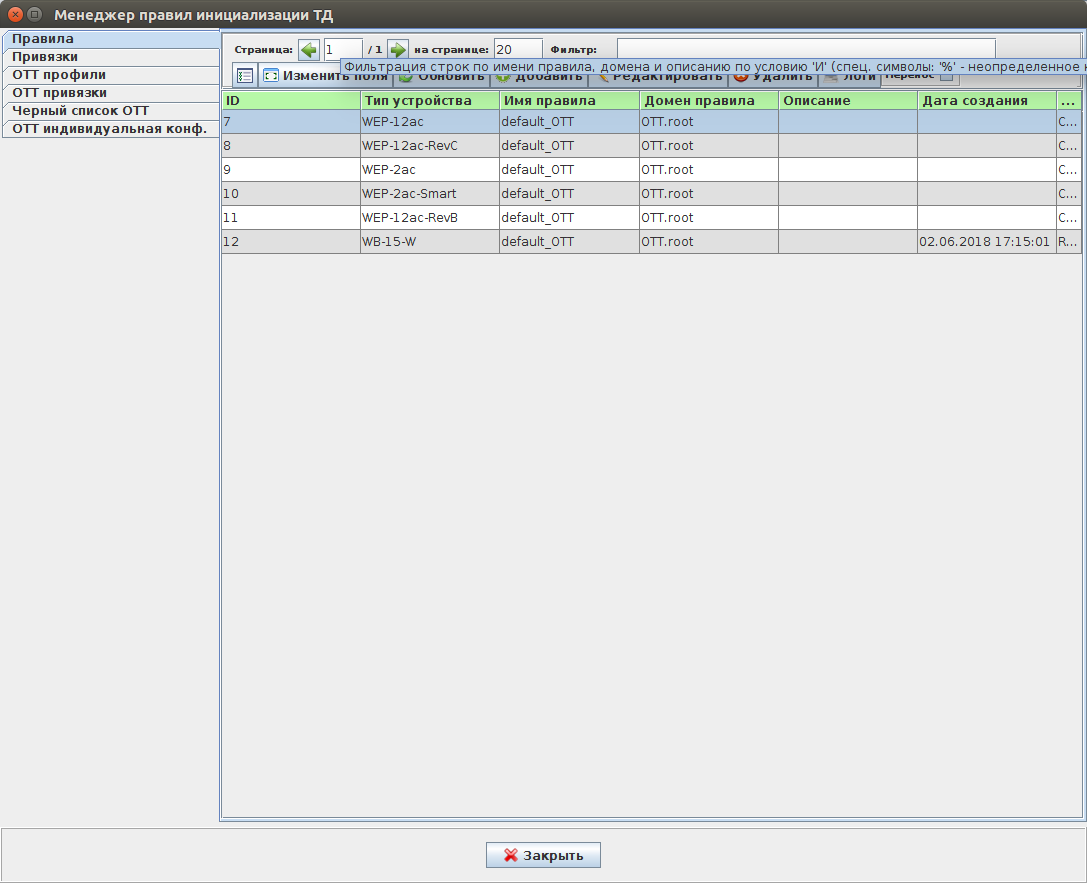

4. Потом в "Менеджере правил инициализации ТД" переходим в "Правила" и нажимаем кнопку "Добавить":

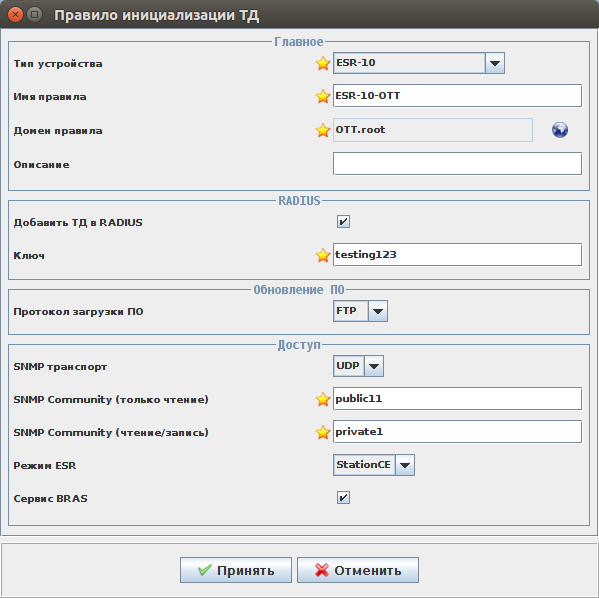

5. В открывшеся окне:

Выбираем:

1) "Тип устройства" - "ESR-10";

2) "Имя правила" - "default_OTT" (предполагается, что дефолтная привязка OTT уже была настроена ранее, для подключений ТД OTT с использованием такого же имени);

3) "Добавить ТД в RADIUS" - ставим галочку;

4) "Ключ" - "testing123";

5) "Протокол загрузки ПО" - выбираем "FTP";

6) "SNMP транспорт" - "UDP";

7) "SNMP Community (только чтение)" - "public11" (минимальная длина комьюнити на ESR - 8 символов);

8) "SNMP Community (чтение/запись)" - "private1";

9) Режим ESR - "StationCE" (введён новый признак, который означает, что устройство взаимодействует с PCRF и на него/для него не надо строить туннели);

10) "Сервис BRAS" - отмечаем галочкой (ESR10 в режиме OTT предполагает работу только с локальным выпуском трафика клиентов, в сеть провайдера, у которого подключается OTT устройство).

И нажимаем "Принять".

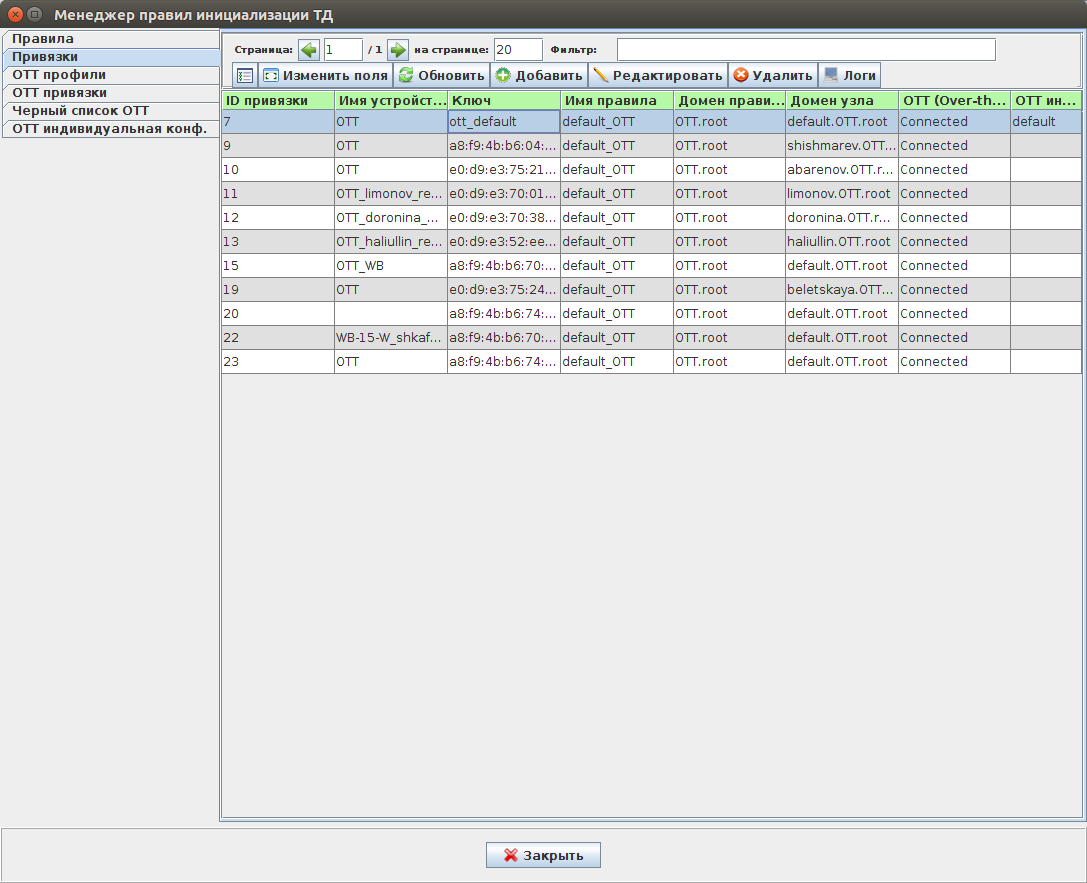

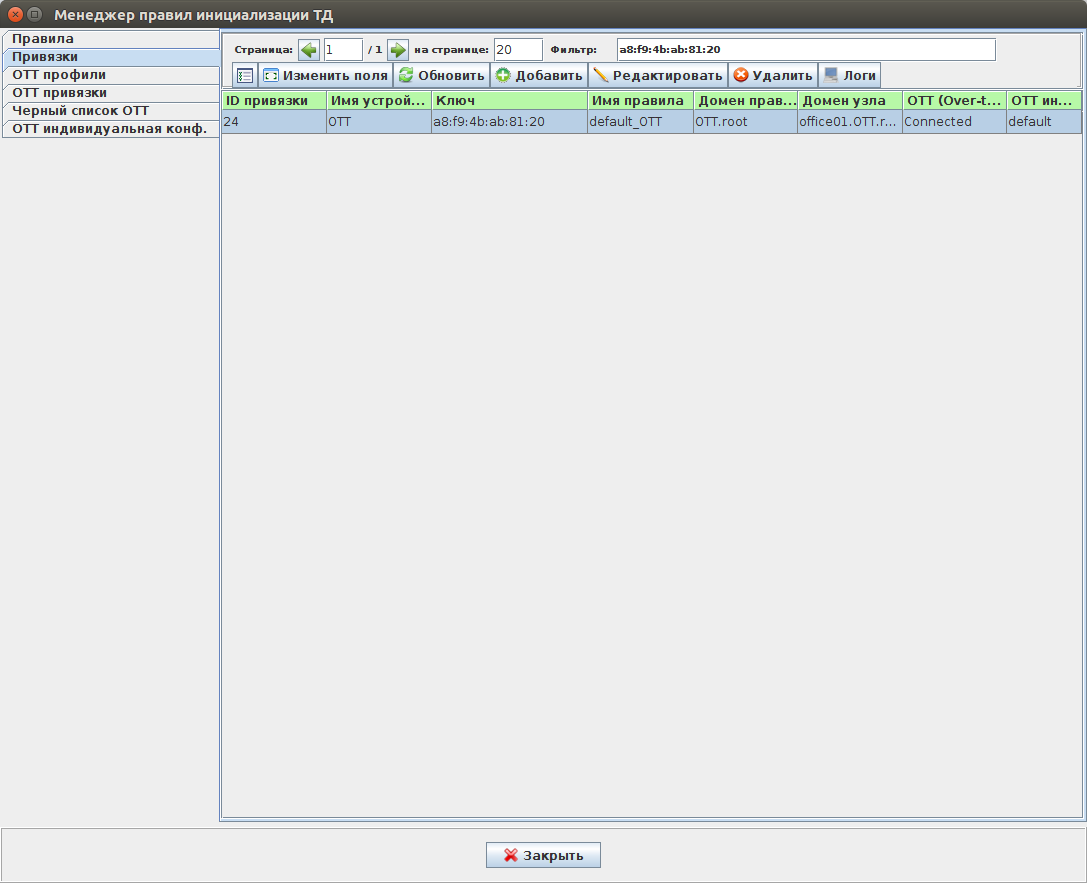

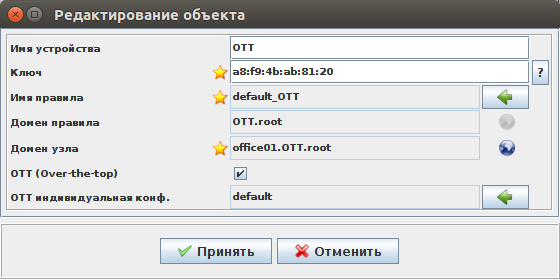

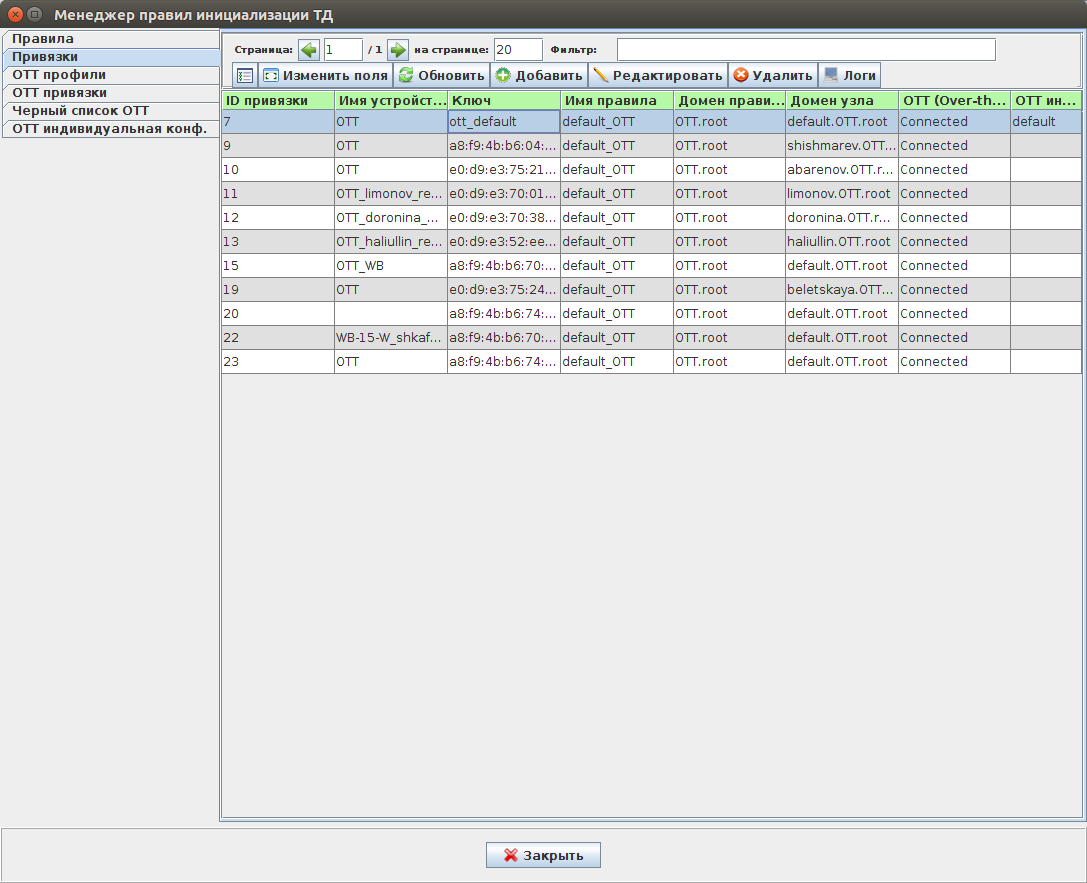

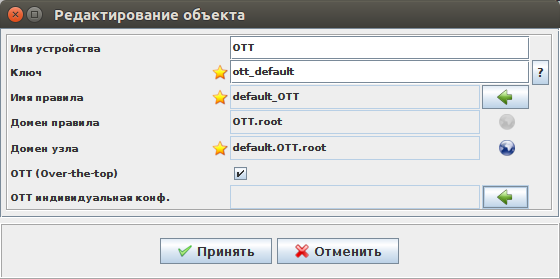

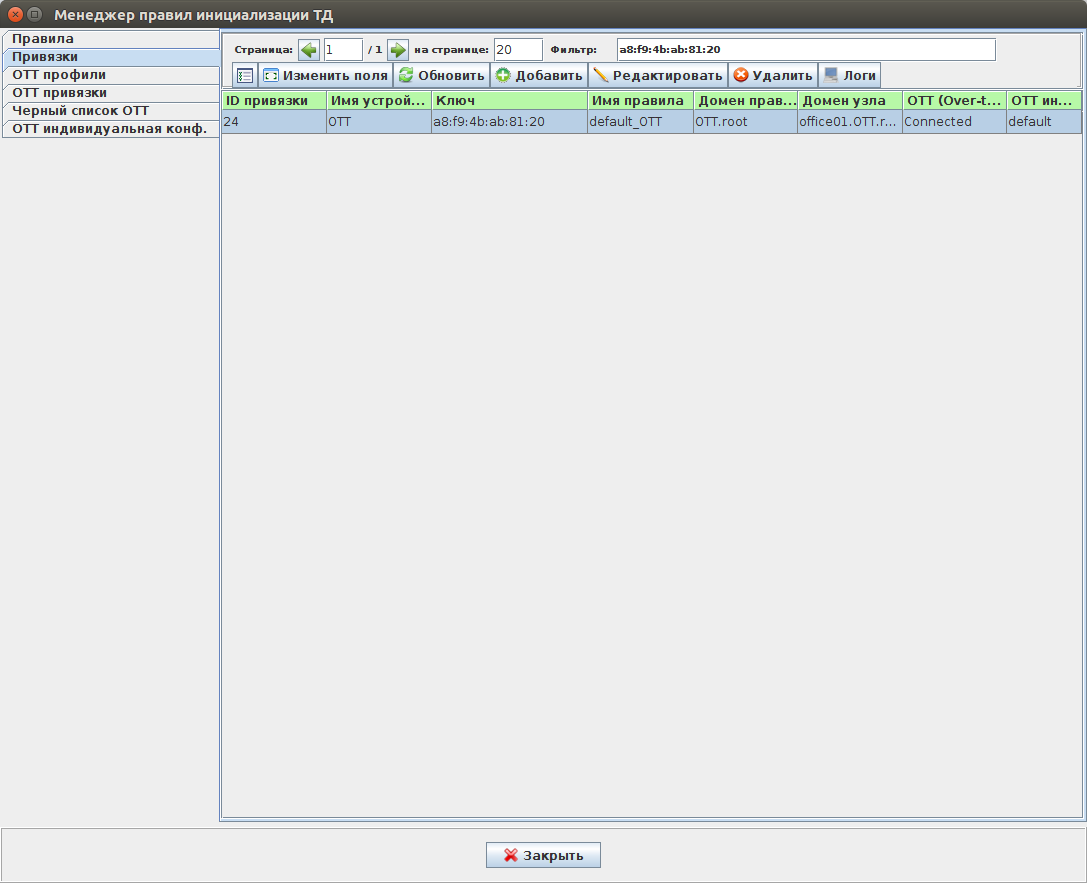

6. В "Менеджере правил инициализации ТД" переходим в "Привязки" и выбираем дефолтную привязку OTT (предполагается, что она уже была настроена ранее, при настройке подключений ТД OTT):

и нажимаем кнопку "Редактировать".

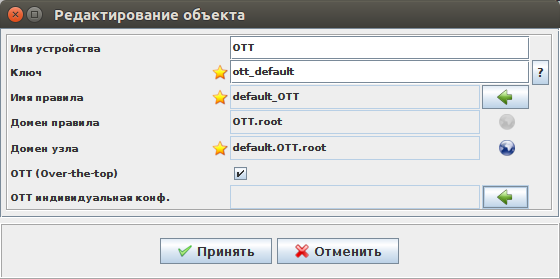

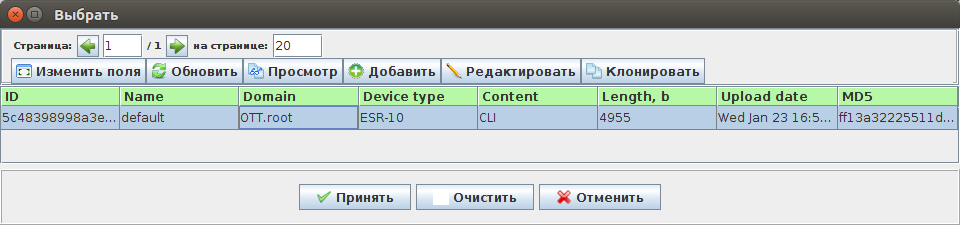

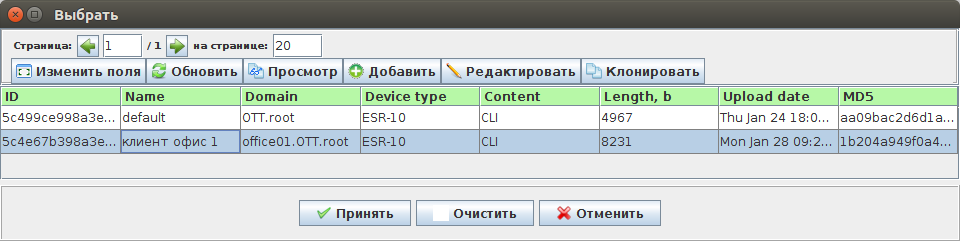

7. В открывшемся окне нажимаем на стрелку справа, что бы выбрать для "OTT индивидуальная конф.", которая будет отдаваться на ESR10 при подключении его к SA.

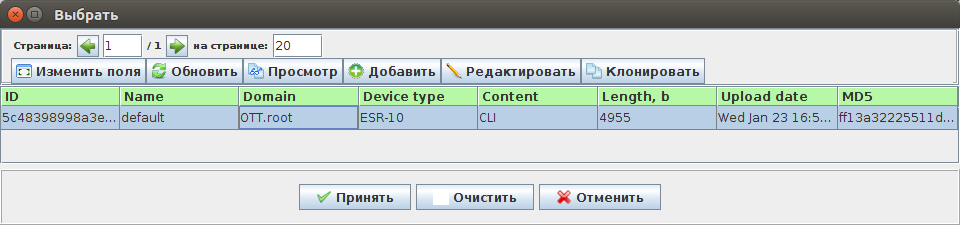

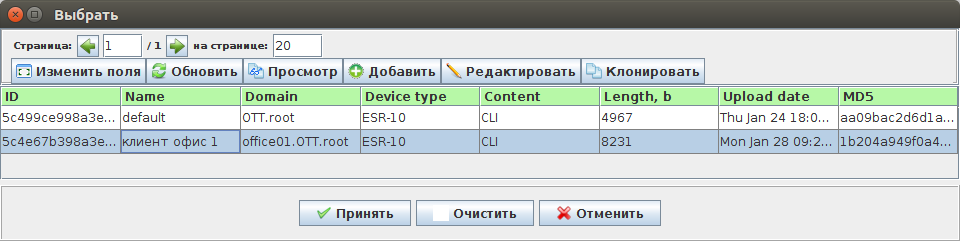

8. Выбираем ранее созданную нами конфигурацию "default" и нажимаем кнопку "Принять".

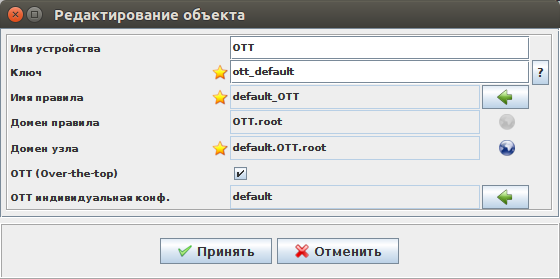

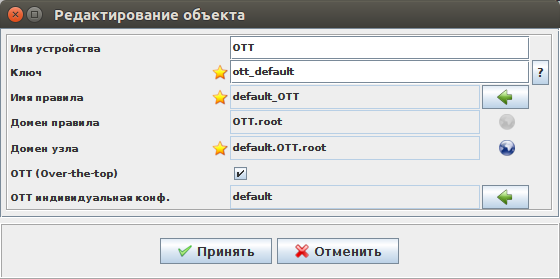

9. Видим выбраную конфигурацию:

и нажимаем кнопку "Принять".

10. Закрываем окно "Менеджера правил инициализации ТД". На этом предварительная настройка закончена. Теперь при подключении ESR-10 попадет в дефолтный домен, после чего можно его перенести в клиентский и назначить ему конфигурацию, согласованную с клиентом

Подключение клиента

При подключении клиента предварительно надо согласовать схему подключения - как будет подаваться трафик пользователей от ТД, возможные схемы:

1) трафик пользователей подается тегированным в определённом влане на аплинк (gi1/0/1) подключения ESR10;

2) трафик пользователей подается нетегированным - в этом случае возможно подключение только через интерфейсы gi1/0/2 - gi1/0/6;

3) трафик пользователей подается тегированным, но для подключения используется отдельный порт (не аплинк) gi1/0/2-gi1/0/6 ESR-10.

Так же нам может быть либо неизвестен, либо известен MAC ESR-10, который мы установим клиенту. Вероятнее всего он будет неизвестен, поэтому в приведённом ниже примере рассматриваем схему подключения, когда при первом подключении ESR-10, будет попадать в дефолтный домен по дефолтной привязке, затем будет сделан его перенос в нужный домен, прикрепление индивидуальной конфигурации к появившейся привязке и перезагрузка, что бы он получил новую конфигурацию.

В приведенном ниже примере считается, что трафик от ТД клиента подается через аплинк ESR-10 тегированным, используется два SSID, каждая в своем влане - SSID1 VID 701 и SSID2 VID 702, они приходят в один бридж с location SSID12.

Настройка сервисов и тарифов BRAS

Настройка сервисов и тарифов ничем не отличается от классической схемы с BRAS. Можно использовать уже существующие настроенные сервисы и тарифы или создать и добавить новые. В приведенном примере предполагается, что создаем новый сервис и тариф для схемы c OTT, но сервис WELCOME используем существующий.

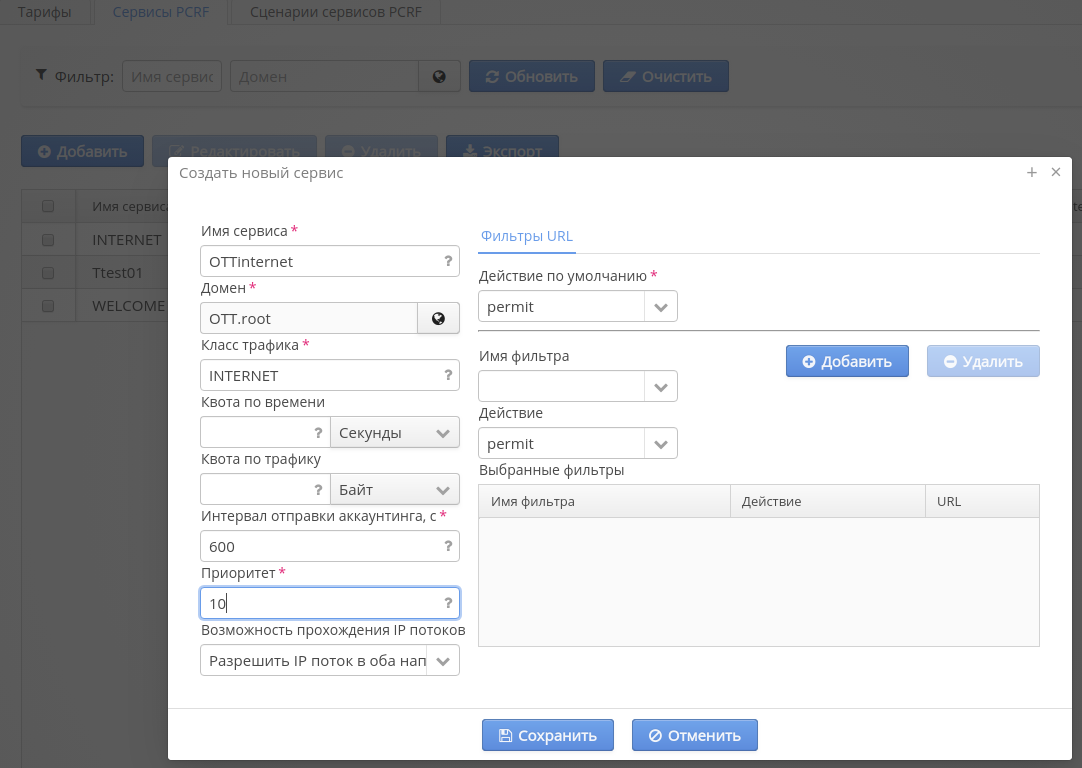

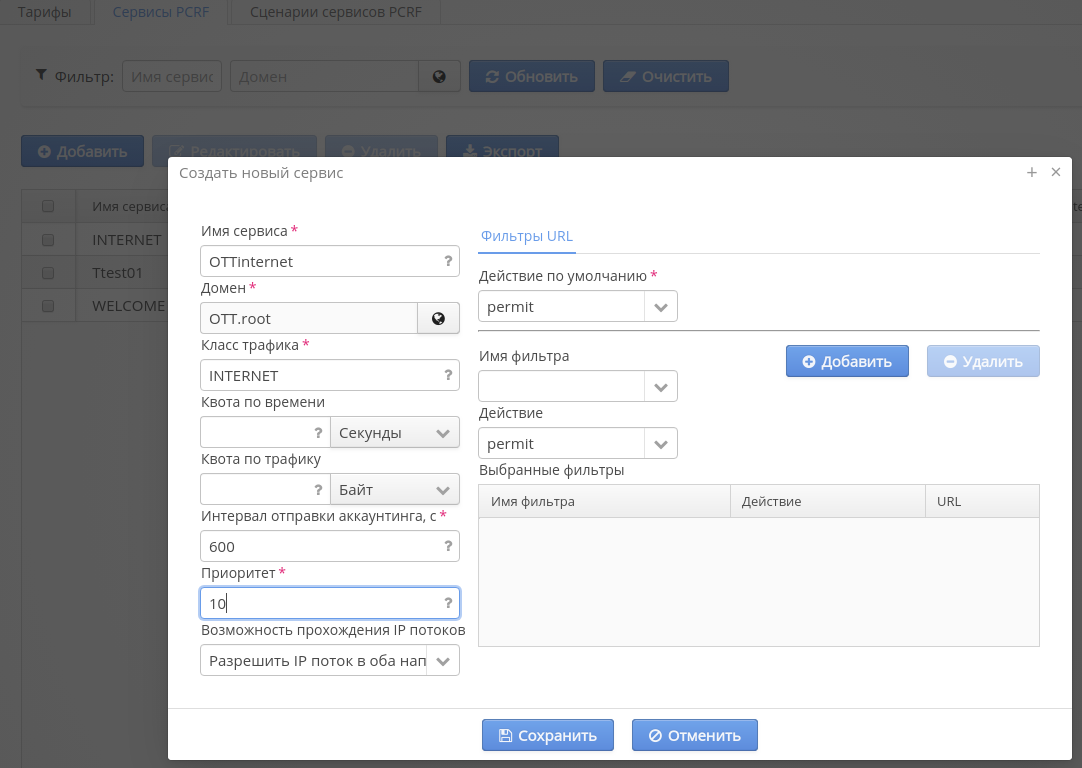

1. Заходим в личный кабинет, переходим в "Сервисы и тарифы" → "Сервисы PCRF" и нажимаем кнопку "Добавить":

1) "Имя сервиса" - "OTTinternet";

2) "Домен" - указываем домен;

3) "Класс трафика" - "INTERNET";

4) "Интервал отправки аккаунтинга" - "600";

5) "Приоритет" - "10";

6) "Возможность прохождения IP потоков" - выбираем "Разрешить IP поток в оба направления".

Нажимаем "Сохранить".

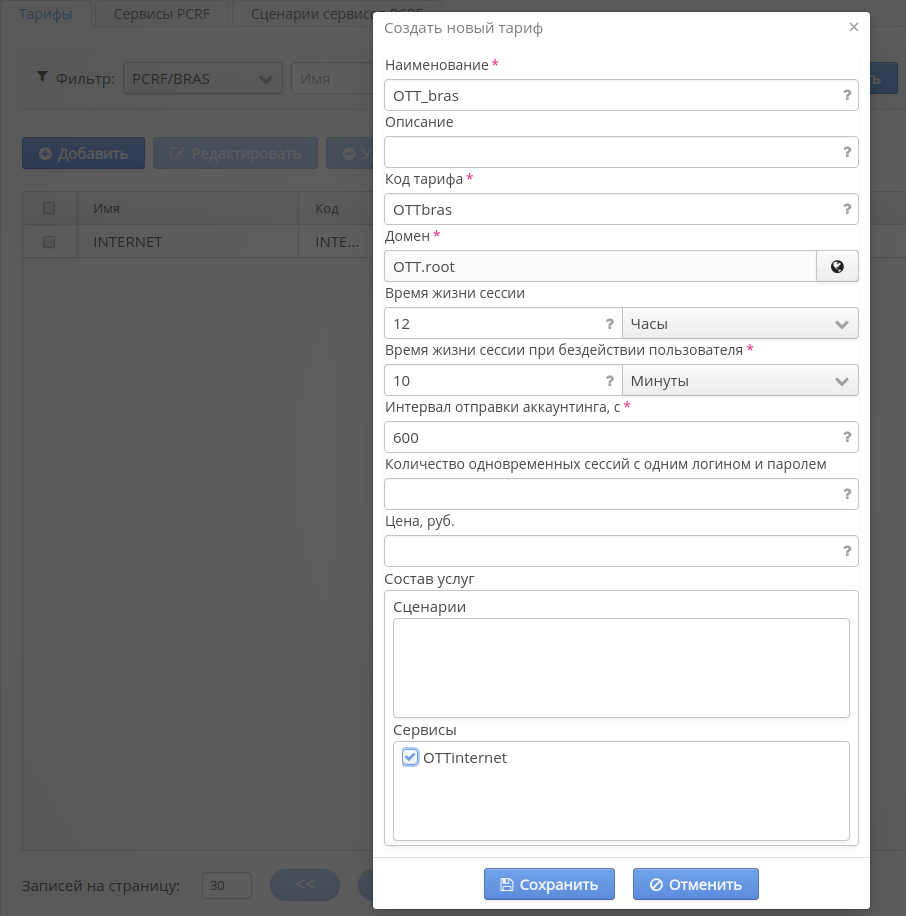

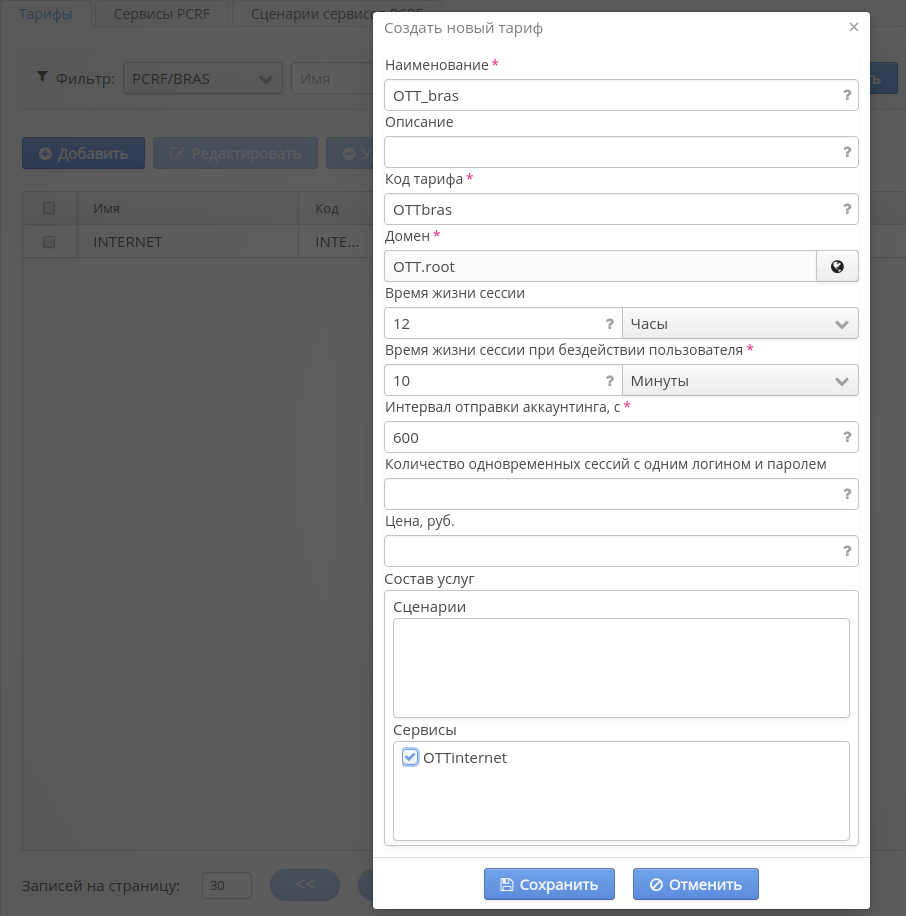

2. Переходим в "Сервисы PCRF" → "Тарифы", выбираем фильтр "PCRF/BRAS" и нажимаем "Добавить":

1) "Наименование" - наименование тарифа;

2) "Код тарифа" - код тарифа;

3) "Домен" - домен тарифа (должен совпадать с доменом сервиса, который собираемся в этоми тарифе использовать);

4) "Время жизни сессии" - "12" часов;

5) "Время жизни сессии при бездействии пользователя" - "10" минут;

6) "Интервал отправки аккаунтинга" - "600" секунд;

7) "Сервисы" - выбираем настроенный ранее сервис "OTTinternet";

И нажимаем "Сохранить".

Настройка портала

Настройка портала выполняется также, как и в классической схеме с BRAS. Можно использовать существующий портал или создать новый. В приведенном ниже примере будет создан новый портал. Предполагается, что настройка взаимодействия с BRAS уже выполнена.

1. Заходим в конструктор порталов, нажимаем "Создать новый портал":

1) "Имя виртуального портала" - вводим имя;

2) "Домен области видимости" - выбираем домен;

Нажимаем "Сохранить".

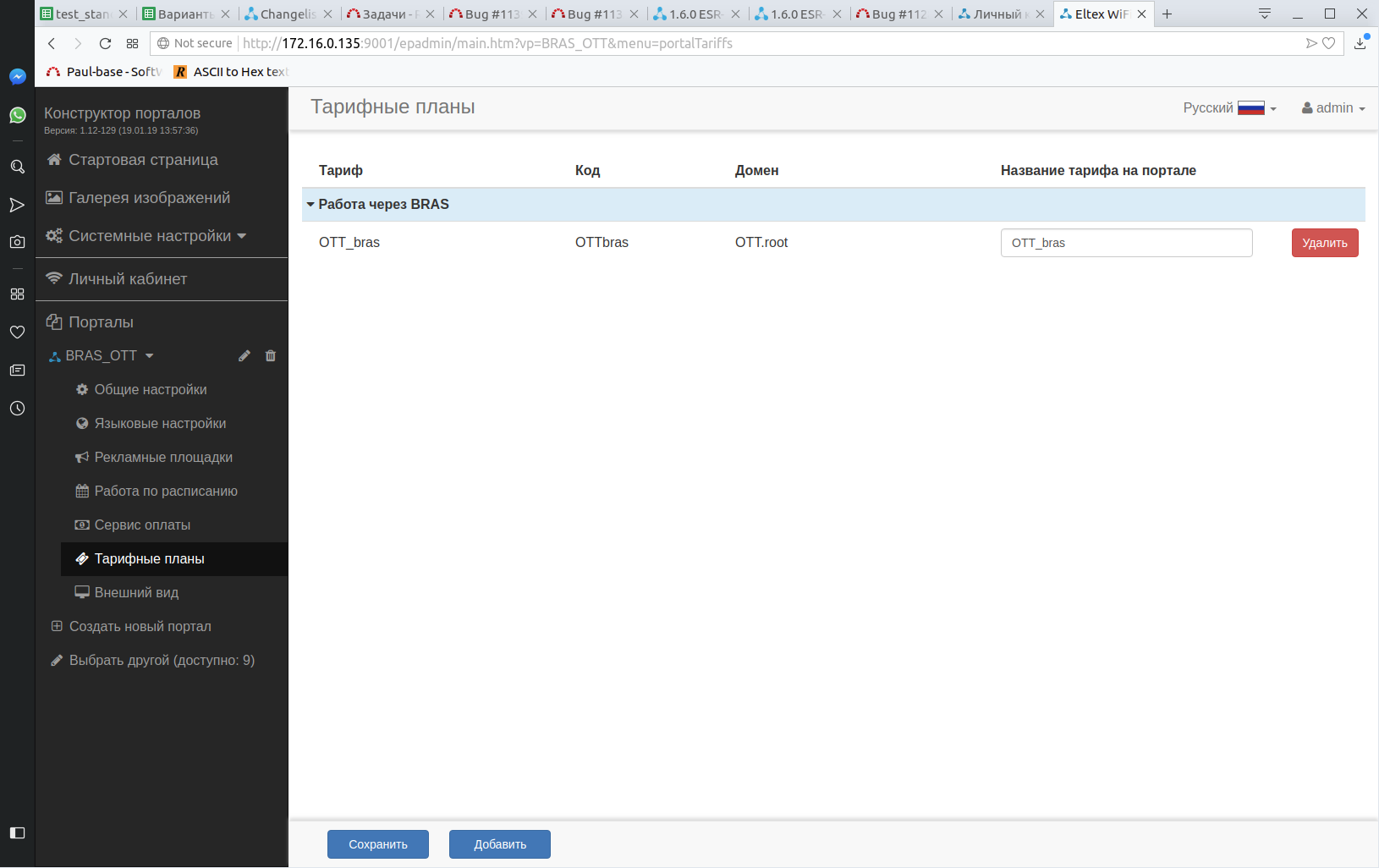

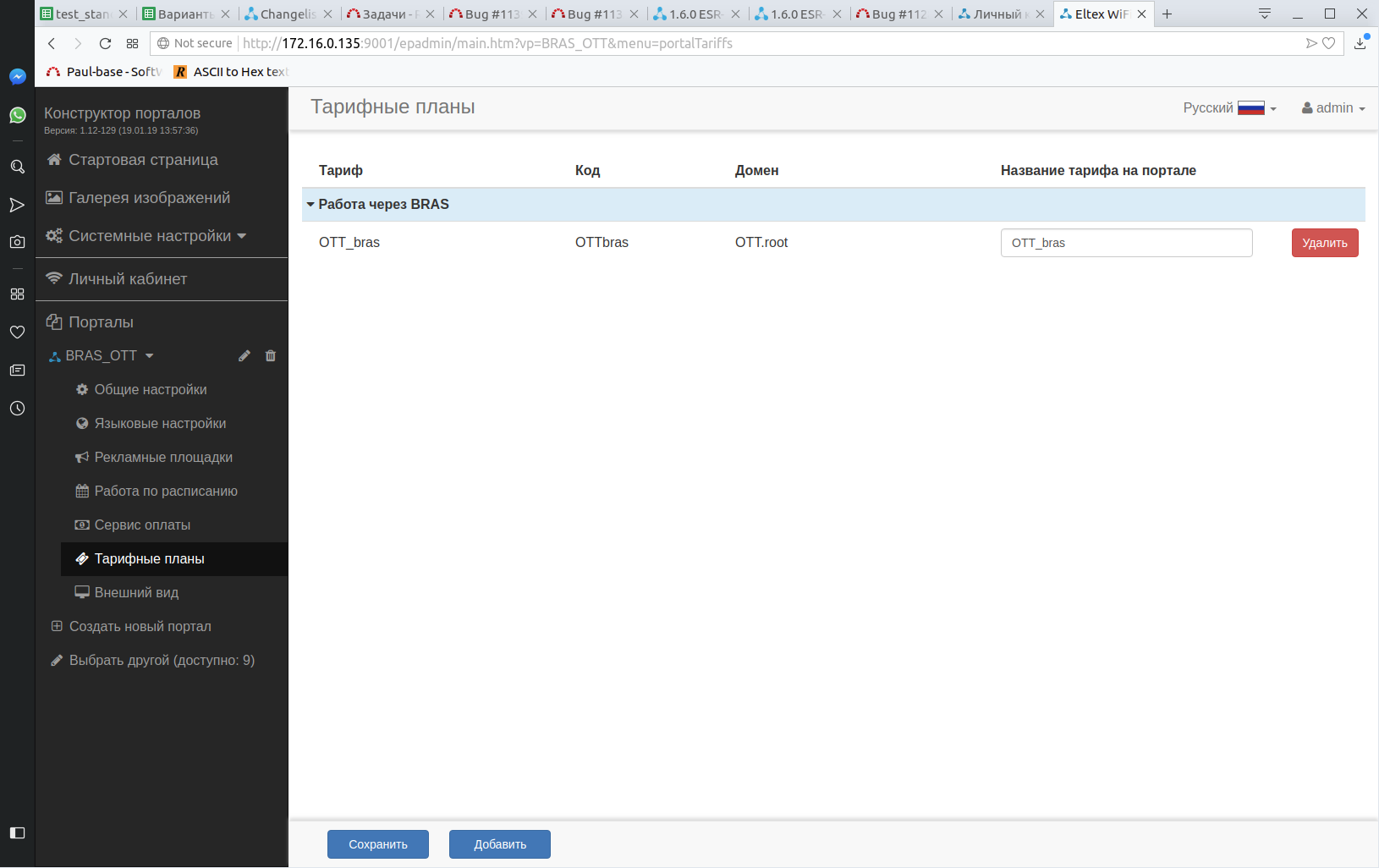

2. Переходим в "Тарифные планы" настроек портала убираем дефолтный тариф для ТД и добавляем ранее созданный тариф "OTT_bras":

И нажимаем кнопку "Сохранить".

Настройка SSID

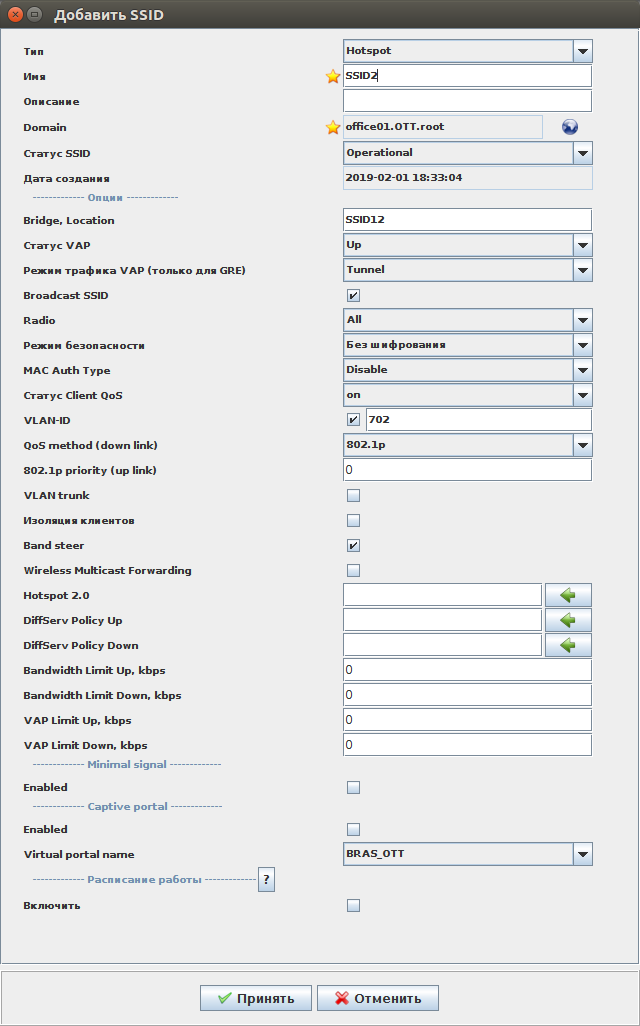

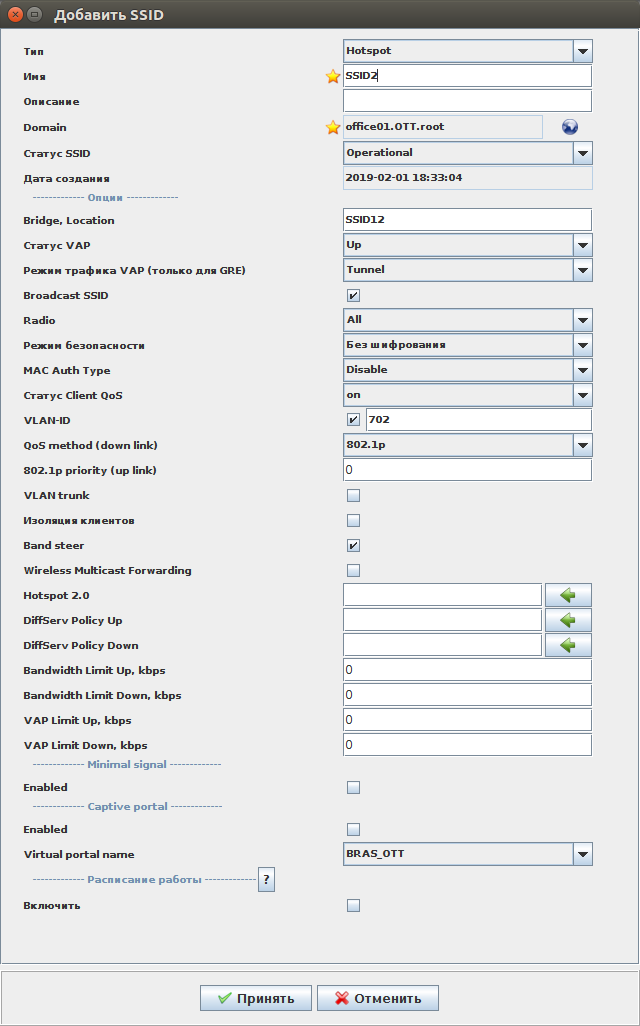

Настройка SSID и привязка выполняется так же как обычно для тарифов, использующих BRAS: "Wireless" → "Менеджер SSID" → "Добавить SSID":

Настраиваем SSID1.

Указываем "Режим трафика VAP" "tunnel" - это нужно для возможности использования шейперов на ESR-10 в режиме BRAS (для таких SSID создаётся профиль шейперов).

Аналогичным образом настраиваем SSID2.

Создаем привязки к домену, куда будет установлен ESR-10.

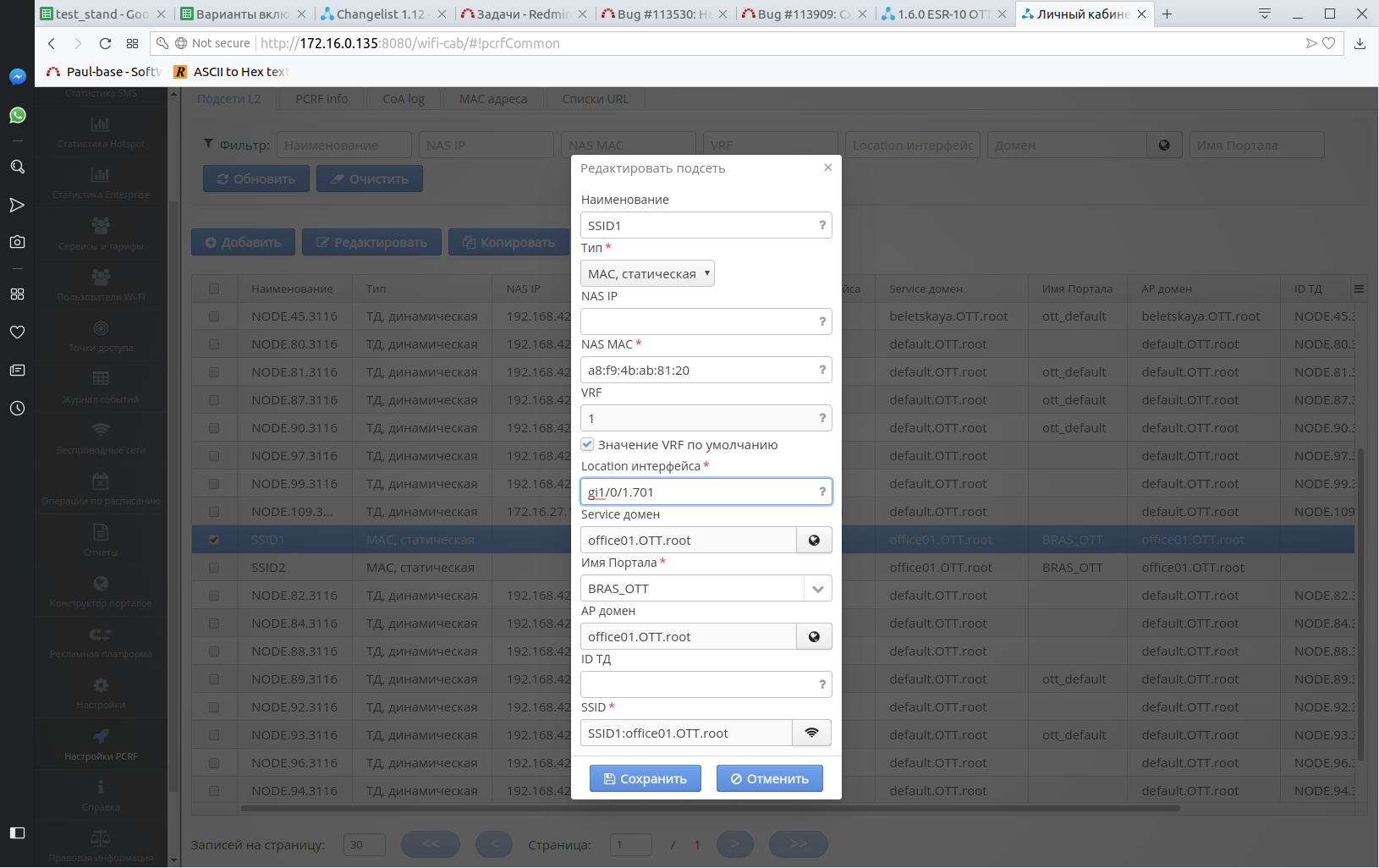

Создание подсетей L2

Подсети L2 создаются в "Личном кабинете". Т. к. IP-адрес устройства управления выдаётся по DHCP, то он может измениться в процессе эксплуатации. Для этого реализован отдельный тип подсетей L2 для схемы OTT (и в целом для любой схемы с BRAS на ESR10) - "MAC, статическая". Основным признаком, по которому определяется принадлежность подсети L2 является NAS MAC. NAS IP обновляется в следующих случаях:

1) при изменении адреса управления (SNMP трап присутствия ESR-10 приходит для того же MAC с другого адреса);

2) при выполнении инициализации;

3) при переинициализации.

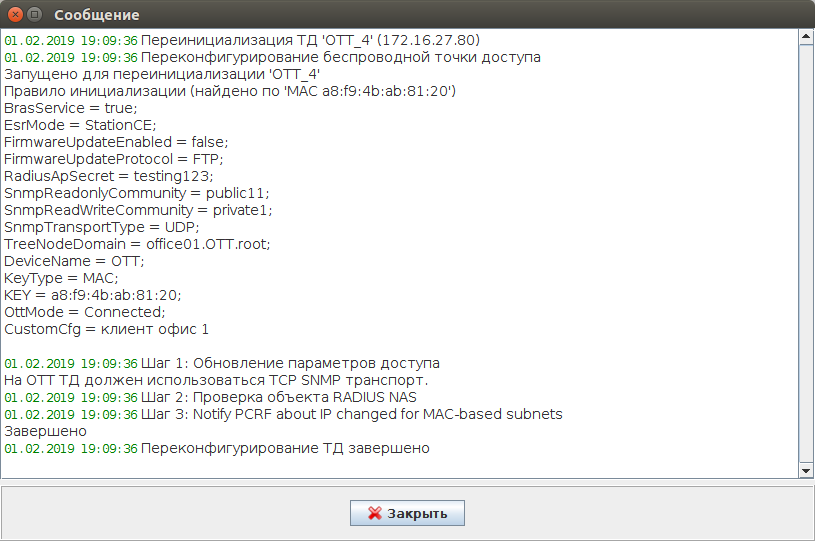

В этих случаях в логе задачи появиться сообщение "Notify PCRF about IP changed for MAC-based subnets".

В приведенном примере потребуется создание двух подсетей L2 - для SSID1 и SSID2.

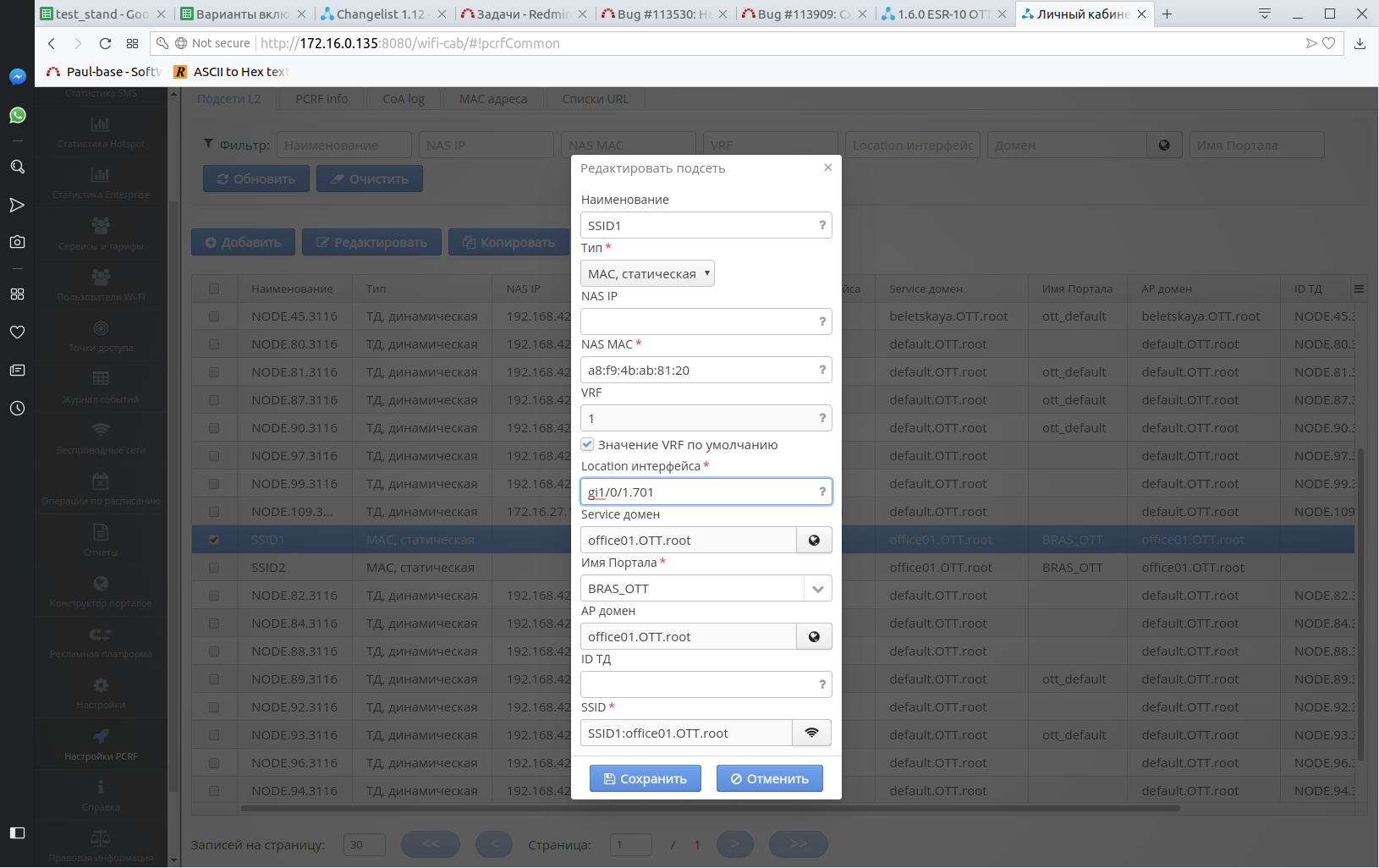

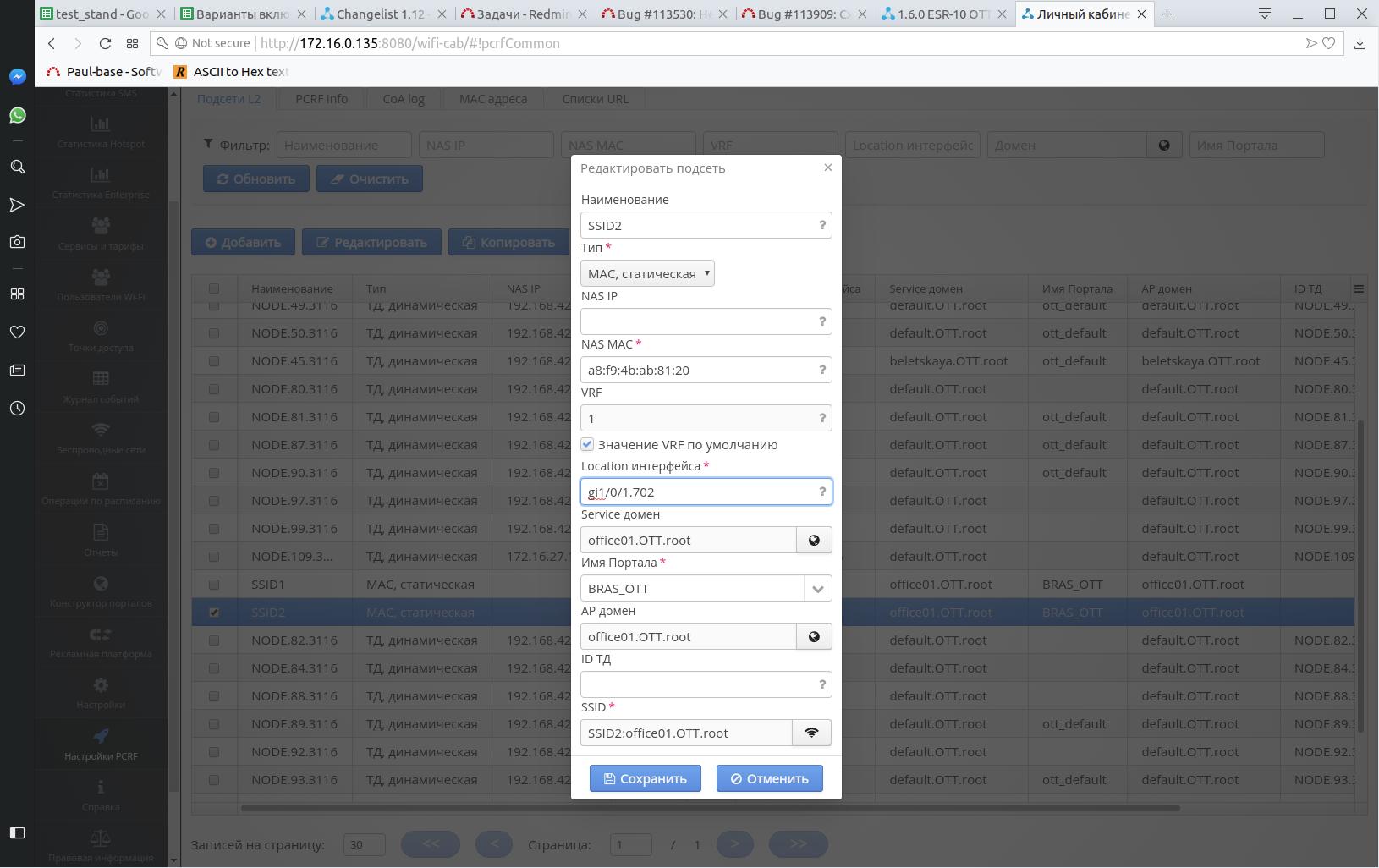

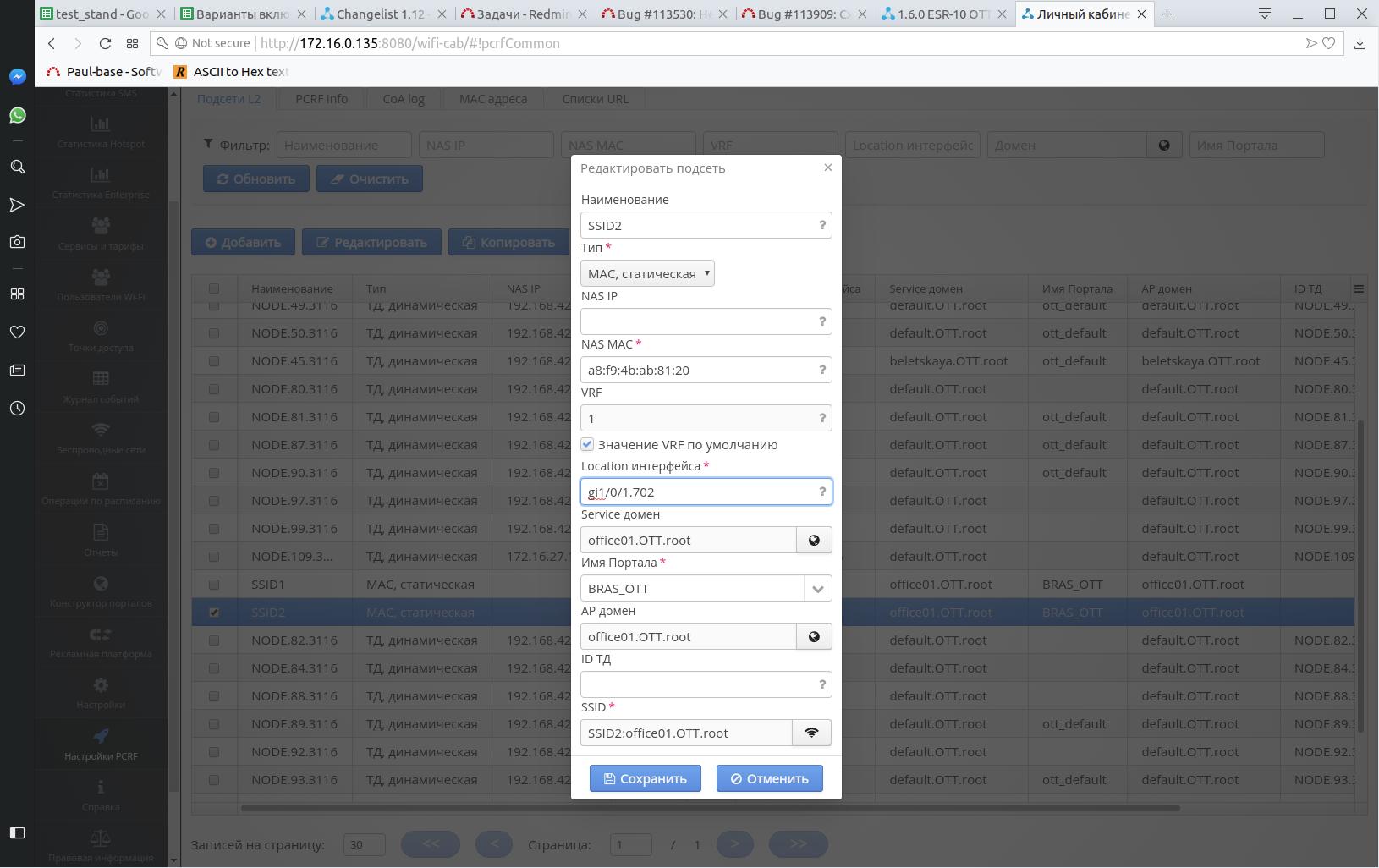

В личном кабинете перейдём на вкладку "Настройки PCRF" → "Подсети L2" и нажмём кнопку "Добавить":

Вводим:

Вводим:

Наименование - "SSID1";

1) "NAS IP" - не заполняем (что не мешает при необходимости указать или изменить IP адрес вручную);

2) "Тип" - выбираем "MAC, статическая", вводим MAC-адрес ESR10;

3) "VRF" - ставим галочку "Значение VRF по умолчанию";

4) "Location" - указываем location gi1/0/1.701 (саб-интерфейс, через который придет трафик от SSID1);

5) "Service домен" - выбираем сервисный домен SSID;

6) "AP домен" - выбираем домен установки ESR-10;

7) "SSID" - выбираем нужный SSID (в данном случае SSID1);

Нажимаем кнопку "Сохранить".

Аналогичным образом настраиваем подсеть L2 для SSID2:

Создание индивидуальной конфигурации OTT

1. Открываем "Менеджер правил инициализации ТД", переходим во вкладку "OTT индивидуальная конф." и нажимаем кнопку добавить:

В названии правила указываем название конфигурации, домен, Device type уже будет выбран "ESR-10", и нажимаем кнопку "Принять".

2. В открывшемся окне вводим конфигурацию:

конфигурация

hostname ESR10-OTT-of1

object-group service dns

port-range 53

exit

object-group service dhcp_server

port-range 67

exit

object-group service dhcp_client

port-range 68

exit

object-group service snmp

port-range 161-162

exit

object-group service redirect

port-range 3128-3129

port-range 3130-3131

exit

object-group network natpool

ip prefix 192.168.1.0/24

exit

object-group network SoftWLC

ip address-range 192.168.42.178

exit

radius-server timeout 10

radius-server retransmit 5

radius-server host 192.168.42.178

key ascii-text encrypted 88B11079B9014FAAF7B9

timeout 11

priority 20

source-interface bridge 1

auth-port 31812

acct-port 31813

retransmit 10

dead-interval 10

exit

aaa radius-profile PCRF

radius-server host 192.168.42.178

exit

das-server COA

key ascii-text encrypted 88B11079B9014FAAF7B9

port 3799

clients object-group SoftWLC

exit

aaa das-profile COA

das-server COA

exit

line console

aaa disable

exit

domain lookup enable

security zone trusted

exit

security zone untrusted

exit

security zone user

exit

ip access-list extended WELCOME

rule 1

action permit

match protocol tcp

match destination-port 443

enable

exit

rule 2

action permit

match protocol tcp

match destination-port 8443

enable

exit

rule 3

action permit

match protocol tcp

match destination-port 80

enable

exit

rule 4

action permit

match protocol tcp

match destination-port 8080

enable

exit

exit

ip access-list extended INTERNET

rule 1

action permit

enable

exit

exit

ip access-list extended unauthUSER

rule 1

action permit

match protocol udp

match source-port 68

match destination-port 67

enable

exit

rule 2

action permit

match protocol udp

match destination-port 53

enable

exit

exit

subscriber-control filters-server-url http://192.168.42.178:7070/filters/file

subscriber-control

aaa das-profile COA

aaa sessions-radius-profile PCRF

aaa services-radius-profile PCRF

nas-interface bridge 1

session mac-authentication

bypass-traffic-acl unauthUSER

default-service

class-map unauthUSER

filter-name remote gosuslugi

filter-action permit

default-action redirect http://192.168.42.178:8080/eltex_portal/

session-timeout 600

exit

enable

exit

snmp-server

snmp-server system-shutdown

snmp-server community "public11" ro

snmp-server community "private1" rw

snmp-server host 192.168.42.178

source-interface bridge 1

exit

snmp-server enable traps

snmp-server enable traps config

snmp-server enable traps config commit

snmp-server enable traps config confirm

snmp-server enable traps environment

snmp-server enable traps environment memory-flash-critical-low

snmp-server enable traps environment memory-flash-low

snmp-server enable traps environment memory-ram-critical-low

snmp-server enable traps environment memory-ram-low

snmp-server enable traps environment cpu-load

snmp-server enable traps environment cpu-critical-temp

snmp-server enable traps environment cpu-overheat-temp

snmp-server enable traps environment cpu-supercooling-temp

snmp-server enable traps file-operations

snmp-server enable traps file-operations successful

snmp-server enable traps file-operations failed

snmp-server enable traps file-operations canceled

snmp-server enable traps interfaces

snmp-server enable traps interfaces rx-utilization-high

snmp-server enable traps interfaces tx-utilization-high

snmp-server enable traps interfaces number-high

snmp-server enable traps bras

snmp-server enable traps bras sessions-number-high

snmp-server enable traps screen

snmp-server enable traps screen dest-limit

snmp-server enable traps screen source-limit

snmp-server enable traps screen icmp-threshold

snmp-server enable traps screen udp-threshold

snmp-server enable traps screen syn-flood

snmp-server enable traps screen land

snmp-server enable traps screen winnuke

snmp-server enable traps screen icmp-frag

snmp-server enable traps screen udp-frag

snmp-server enable traps screen icmp-large

snmp-server enable traps screen syn-frag

snmp-server enable traps screen unknown-proto

snmp-server enable traps screen ip-frag

snmp-server enable traps screen port-scan

snmp-server enable traps screen ip-sweep

snmp-server enable traps screen syn-fin

snmp-server enable traps screen fin-no-ack

snmp-server enable traps screen no-flag

snmp-server enable traps screen spoofing

snmp-server enable traps screen reserved

snmp-server enable traps screen quench

snmp-server enable traps screen echo-request

snmp-server enable traps screen time-exceeded

snmp-server enable traps screen unreachable

snmp-server enable traps screen tcp-all-flags

snmp-server enable traps entity

snmp-server enable traps entity config-change

snmp-server enable traps entity-sensor

snmp-server enable traps entity-sensor threshold

snmp-server enable traps envmon

snmp-server enable traps envmon shutdown

snmp-server enable traps envmon temperature

snmp-server enable traps flash

snmp-server enable traps flash insertion

snmp-server enable traps flash removal

snmp-server enable traps snmp

snmp-server enable traps snmp authentication

snmp-server enable traps snmp coldstart

snmp-server enable traps snmp linkdown

snmp-server enable traps snmp linkup

snmp-server enable traps syslog

bridge 1

security-zone trusted

ip address dhcp

ip dhcp client ignore dns-nameserver

ip dhcp client ignore router

enable

exit

bridge 11

security-zone user

ip address 192.168.1.1/24

service-subscriber-control any

location SSID12

enable

exit

interface gigabitethernet 1/0/1

description "UPLink"

ip address dhcp

security-zone untrusted

exit

interface gigabitethernet 1/0/1.701

bridge-group 11

exit

interface gigabitethernet 1/0/1.702

bridge-group 11

exit

interface gigabitethernet 1/0/2

shutdown

exit

interface gigabitethernet 1/0/3

shutdown

exit

interface gigabitethernet 1/0/4

shutdown

exit

interface gigabitethernet 1/0/5

shutdown

exit

interface gigabitethernet 1/0/6

shutdown

exit

interface loopback 1

exit

tunnel gre 1

keepalive retries 3

keepalive dhcp dependent-interface bridge 1

keepalive dhcp dependent-interface gi1/0/1

mode ethernet

local address xauth ipsec_vpn

remote address xauth ipsec_vpn management-ip

enable

exit

tunnel gre 1.1

bridge-group 1

snmp init-trap

enable

exit

security zone-pair untrusted self

rule 1

action permit

match protocol icmp

enable

exit

exit

security zone-pair trusted self

rule 1

action permit

enable

exit

exit

security zone-pair user untrusted

rule 10

action permit

enable

exit

exit

security zone-pair user self

rule 10

action permit

match protocol udp

match source-port dhcp_client

match destination-port dhcp_server

enable

exit

rule 20

action permit

match protocol tcp

match destination-port redirect

enable

exit

rule 30

action permit

match protocol udp

match destination-port dns

enable

exit

exit

access profile acc_p

exit

security ike proposal ike_prop

exit

security ike policy ike_pol

authentication method xauth-psk-key

authentication mode client

proposal ike_prop

exit

security ike gateway ike_gw

ike-policy ike_pol

assign-interface loopback 1

local interface gigabitethernet 1/0/1

remote network dynamic client

mode policy-based

dead-peer-detection action restart

dead-peer-detection interval 10

exit

security ipsec proposal ipsec_prop

exit

security ipsec policy ipsec_pol

proposal ipsec_prop

exit

security ipsec vpn ipsec_vpn

mode ike

ike establish-tunnel immediate

ike gateway ike_gw

ike ipsec-policy ipsec_pol

enable

exit

nat source

ruleset NAT

to interface gigabitethernet 1/0/1

rule 10

match source-address natpool

action source-nat interface

enable

exit

exit

exit

ip dhcp-server

ip dhcp-server pool lan

network 192.168.1.0/24

max-lease-time 000:00:20

default-lease-time 000:00:10

address-range 192.168.1.2-192.168.1.254

default-router 192.168.1.1

dns-server 192.168.1.1

exit

ip ssh server

clock timezone gmt +7

ntp enable

ntp server 100.123.0.2

exit

и нажимаем кнопку "Принять".

Создание привязки для ESR-10 с индивидуальной конфигурацией OTT

Для того, что бы можно было привязать индивидуальную конфигурацию OTT к ESR надо создать отдельную привязку. Это можно сделать двумя способами:

1) Использовалась дефолтная OTT привязка для ESR-10 и он попал в дефолтный домен

В этом случае MAC-адрес ESR-10 становиться известен после установки устройства.

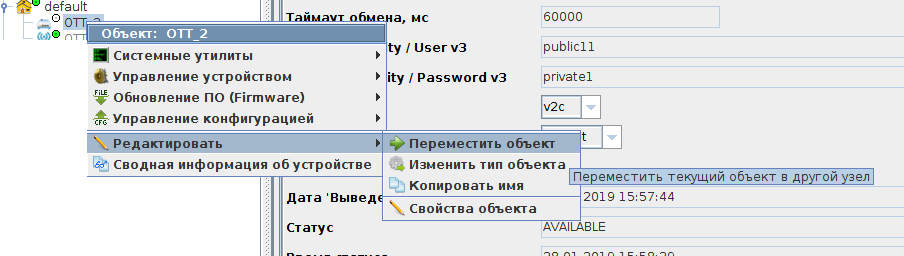

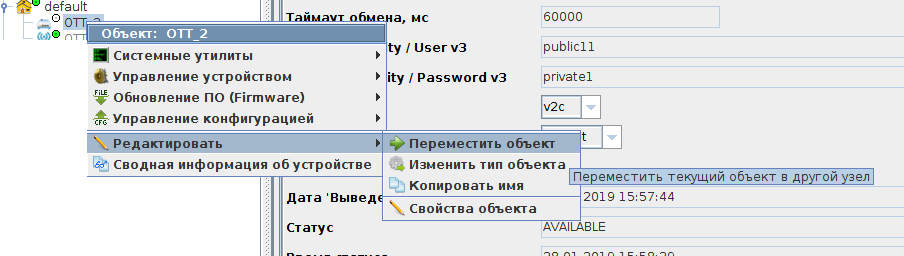

1. Находим его в дефолтном домене инициализации устройств OTT, выбираем его и переносим в нужный домен:

при перемещении устройства будет создана индивидуальная привязка OTT.

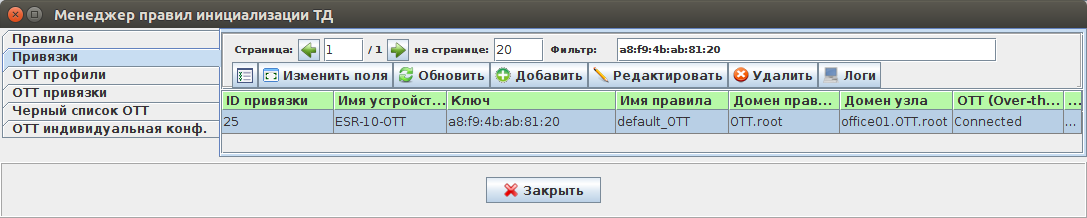

2. Откроем "Wireless" → "Менеджер правил инициализации ТД" → "Привязки" и найдём по привязку:

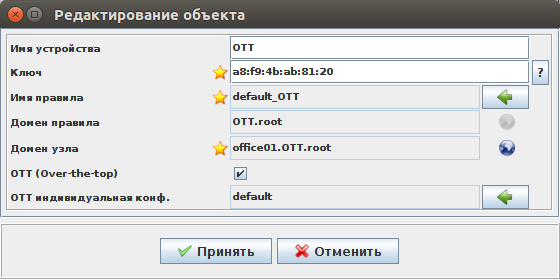

3. Нажимаем "Редактировать" на найденной привязке:

4. В открывшемся окне нажимаем на стрелку справа от "OTT индивидуальная конф." и в открывшемся окне выбираем соответствующую этому ESR-10 конфигурацию:

нажимаем "Принять".

5. Видим, что для этой привязки "OTT индивидуальная конф." изменилась:

нажимаем "Принять".

Закрываем "Менеджер правил инициализации ТД".

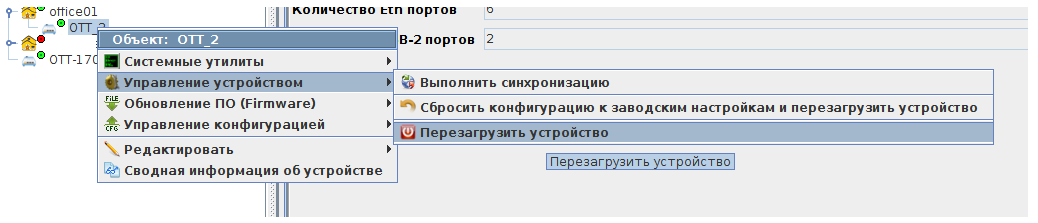

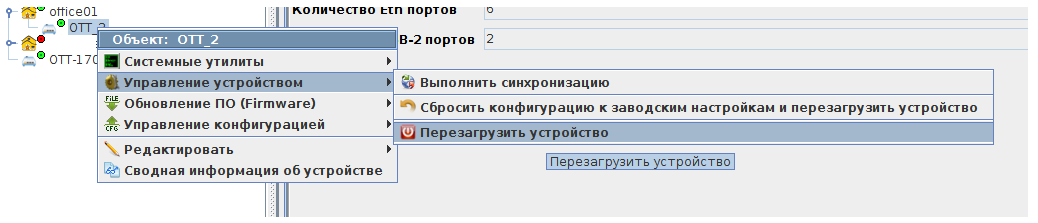

5. Встаем на ESR-10 нажимаем его правой кнопкой маши и выбираем "Управление устройством" → "Перезагрузить устройство".

В течении некоторого времени устройство перезагрузится, придет повторно на SA и получит новую конфигурацию.

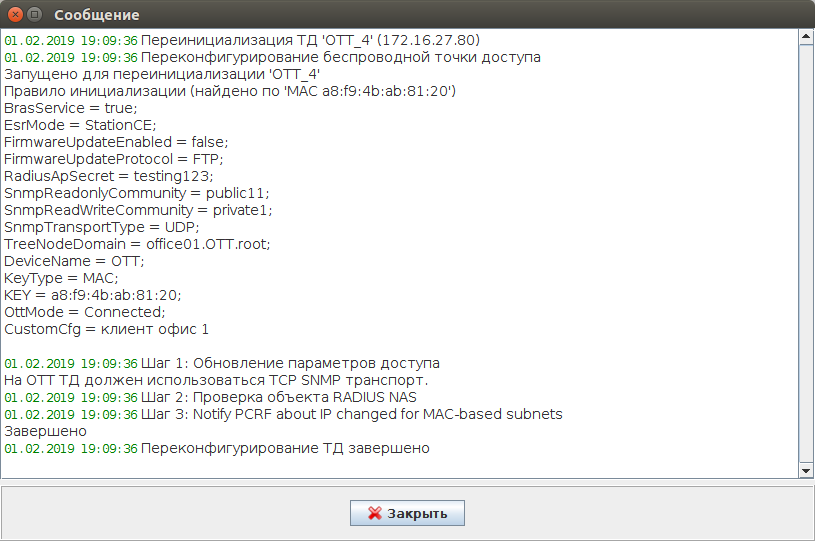

6. После перезагрузки устройства требуется выполнить повторную переинициализацию по привязке. Для этого встаем на домен, в который инициализировано устройство, выбираем вкладку "Список устройств" в ней в разделе "Групповые операции" → "Переинициализация ТД по привязке", выбираем ESR-10 и нажимаем кнопку "Выполнить":

Ход выполнения можно увидеть в панели "Задачи" в появившейся задаче:

7. После этого устройство считается готовым к работе - можно приступать к проверке работоспособности.

2) В конфигурации EMS не используется дефолтная привязка OTT, либо заранее известно, с каким MAC-мак адресом будет устройство, устанавливаемое у клиента

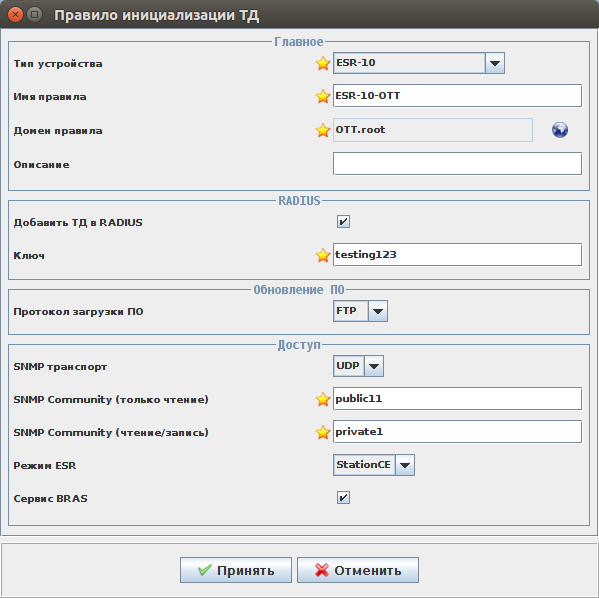

1. Создаем правило инициализации для ESR-10 в режиме OTT. Открываем "Wireless" → "Менеджер правил инициализации ТД" → "Правикла" и нажимаем кнопку "Добавить":

Выбираем:

1) "Тип устройства" - "ESR-10";

2) "Имя правила" - "ESR-10-OTT" (можно указать другое);

3) "Добавить ТД в RADIUS" - ставим галочку;

4) "Ключ" - "testing123";

5) "Протокол загрузки ПО" - выбираем "FTP";

6) "SNMP транспорт" - "UDP";

7) "SNMP Community (только чтение)" - "public11" (минимальная длина комьюнити на ESR - 8 символов);

8) "SNMP Community (чтение/запись)" - "private1";

9) Режим ESR - "StationCE" (введён новый признак, который означает, что устройство взаимодействует с PCRF и на него/для него не надо строить туннели);

10) "Сервис BRAS" - отмечаем галочкой (ESR10 в режиме OTT предполагает работу только с локальным выпуском трафика клиентов, в сеть провайдера, у которого подключается OTT устройство).

И нажимаем "Принять".

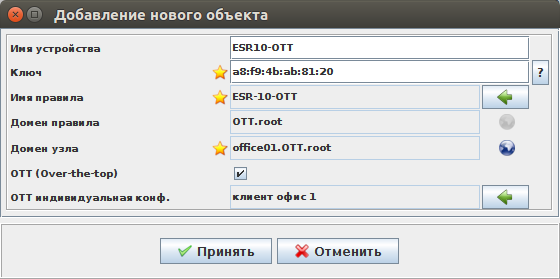

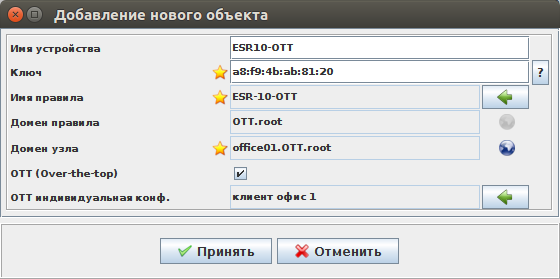

2. Открываем "Wireless" → "Менеджер правил инициализации ТД" → "Привязки" и нажимаем кнопку "Добавить":

В открывшемся окне указываем:

1) "Имя устройства" - название, которое будет отображаться в EMS;

2) "Ключ" - MAC-адрес ESR-10;

3) "Имя правила" - Выбираем созданное ранее правило инициализации;

4) "Домен узла" - указываем, в какой домен инициализировать устройство;

5) OTT (Over-the-top) - отмечаем галочкой;

6) OTT индивидуальная конф. - выбираем конфигурацию, созданную для этого клиента.

Нажимаем "Принять":

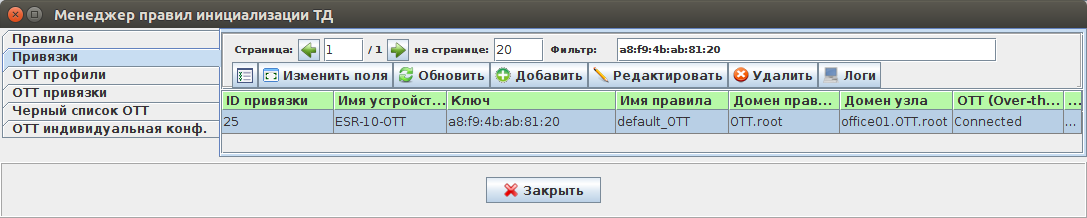

Видим, что привязка инициализации успешно создана.

После включения ESR-10 сразу будет инициализирован в нужный домен и готов к работе.

Приложения

Конфигурирование OTT индивидуальной конфигурации, отдаваемой сервис-активатором

Общее описание

Конфигурация, получаемая ESR-10 от сервис-активатора (далее SA) состоит из двух частей - в первой содержаться параметры соединения IPsec, update-timer и wait-timer, пароль администратора (admin) в формате JSON, во второй чаcти - CLi конфигурация в текстовом формате в виде набора CLi команд. Все параметры передаются в одном файле.

В приложенном файле можно посмотреть дамп обмена данными между ESR-10 и SA: Конфигурирование OTT индивидуальной конфигурации, отдаваемой сервис-активатором

Если CLI часть ответа SA придёт пустой - это считается ошибкой, такая конфигурация применяться не будет, на SA будет передан код ошибки, после истечения wait-timer ESR-10 обратится на SA повторно.

Если в конфигурации содержатся неправильные и несуществующие команды - такая конфигурация не будет применена, на SA будет передан код ошибки, после истечения wait-timer ESR-10 обратится на SA повторно.

Если в конфигурации содержатся неполные настройки, которые для своего включения требуют других настроек - то такая конфигурация будет применена, но неполные настройки включены не будут.

Если в конфигурации указаны настройки, которые так же передаются сервис-активатором в параметрах соединения IPsec - будут применены настройки. указанные в конфигурации.

Конфигурация, которую ESR-10 в части CLi конфигурации от SA создается во вкладке "OTT индивидуальная конф." менеджера инициализации ТД. Части конфигурации, описывающие uplink, IPsec, GRE должны быть описаны строго определённым образом и их изменение недопустимо, т.к. приведет к неработоспособности конфигурации после применения (в этом случае через wait-timer ESR-10 откатится к factory-config и отправит сообщение об ошибке на SA).

Установкой OTT соединения является наличие 43 опции 15 подопции при получении адреса интерфейсом (это всегда будет bridge 1) управления. Если за время wait-timer, адрес с такой опцией не был получен - попытка установки соединения считается не успешной. Произойдет возврат конфигурации на factory-config, на сервис-активатор будет передано сообщение об ошибке. Через wait-timer будет произведено повторное обращение на сервис-активатор.

Через аплинк трафик клиентов от SSID нетегированным подавать нельзя.

Рекомендуется для терминации клиентов использовать бридж и включать в него саб-интерфейсы или физические интерфейсы. Если брас используется на физическом интерфейсе, либо саб-интерфейсе - то это потребует настройки двух подчетей L2 для каждого такого интерфейса (в одной будет указан location, настроенный на интерфейс; во второй в качестве location будет указан интерфейс, в формате gi1/0/2 или gi1/0/2.100).

Описание default конфигурации в OTT индивидульная конфигурация

Для дефолтного правила инициализации создадим конфигурацию default, в которой опишем минимально необходимую конфигурацию для поднятия IPsec, получения адреса управления и отправки трапа присутствия в систему. Название конфигурации может быть другим. С этой конфигурацией ESR-10 появится в дефолтном домене, им можно будет управлять с помощью EMS, но работа клиентов на этой конфигурации невозможна. Она будет использоваться только для ситуации, когда нам неизвестно, с каким MAC адресом ESR10 будет установлен у клиента. Потом ESR-10 должен быть перенесен в другой домен, для него будет создана индивидуальная привязка, в которой можно быдет выбрать другую индивидульную конфигурацию. Либо создать индивидуальную привязку заранее и указать в ней необходимую конфигурацию для клиента.

Ниже приведен пример конфигурации, которая получится на ESR-10, после применения всех параметров от SA. Серым закрашены параметры, которые в "OTT индивидуальная конф." не указываем.

hostname ESR10-OTT

object-group network SoftWLC

ip address-range 192.168.42.178

exit

line console #Запрещаем доступ из консоли к ESR10

aaa disable

exit

security zone trusted

exit

security zone untrusted

exit

snmp-server

snmp-server system-shutdown

snmp-server community "public11" ro

snmp-server community "private1" rw

snmp-server host 192.168.42.178

source-interface bridge 1

exit

snmp-server enable traps

snmp-server enable traps config

snmp-server enable traps config commit

snmp-server enable traps config confirm

snmp-server enable traps environment

snmp-server enable traps environment memory-flash-critical-low

snmp-server enable traps environment memory-flash-low

snmp-server enable traps environment memory-ram-critical-low

snmp-server enable traps environment memory-ram-low

snmp-server enable traps environment cpu-load

snmp-server enable traps environment cpu-critical-temp

snmp-server enable traps environment cpu-overheat-temp

snmp-server enable traps environment cpu-supercooling-temp

snmp-server enable traps file-operations

snmp-server enable traps file-operations successful

snmp-server enable traps file-operations failed

snmp-server enable traps file-operations canceled

snmp-server enable traps interfaces

snmp-server enable traps interfaces rx-utilization-high

snmp-server enable traps interfaces tx-utilization-high

snmp-server enable traps interfaces number-high

snmp-server enable traps screen

snmp-server enable traps screen dest-limit

snmp-server enable traps screen source-limit

snmp-server enable traps screen icmp-threshold

snmp-server enable traps screen udp-threshold

snmp-server enable traps screen syn-flood

snmp-server enable traps screen land

snmp-server enable traps screen winnuke

snmp-server enable traps screen icmp-frag

snmp-server enable traps screen udp-frag

snmp-server enable traps screen icmp-large

snmp-server enable traps screen syn-frag

snmp-server enable traps screen unknown-proto

snmp-server enable traps screen ip-frag

snmp-server enable traps screen port-scan

snmp-server enable traps screen ip-sweep

snmp-server enable traps screen syn-fin

snmp-server enable traps screen fin-no-ack

snmp-server enable traps screen no-flag

snmp-server enable traps screen spoofing

snmp-server enable traps screen reserved

snmp-server enable traps screen quench

snmp-server enable traps screen echo-request

snmp-server enable traps screen time-exceeded

snmp-server enable traps screen unreachable

snmp-server enable traps screen tcp-all-flags

snmp-server enable traps entity

snmp-server enable traps entity config-change

snmp-server enable traps entity-sensor

snmp-server enable traps entity-sensor threshold

snmp-server enable traps envmon

snmp-server enable traps envmon shutdown

snmp-server enable traps envmon temperature

snmp-server enable traps flash

snmp-server enable traps flash insertion

snmp-server enable traps flash removal

snmp-server enable traps snmp

snmp-server enable traps snmp authentication

snmp-server enable traps snmp coldstart

snmp-server enable traps snmp linkdown

snmp-server enable traps snmp linkup

snmp-server enable traps syslog

bridge 1 #bridge 1 всегда будет использоваться для управления, настройки всегда должны быть таким

security-zone trusted

ip address dhcp

ip dhcp client ignore router

enable

exit

interface gigabitethernet 1/0/1 #Интерфейс gi1/0/1 всегда будет использоваться как аплинк, настройки всегда должны быть такими

description "UPLink"

ip address dhcp

security-zone untrusted

exit

interface gigabitethernet 1/0/2

shutdown

exit

interface gigabitethernet 1/0/3

shutdown

exit

interface gigabitethernet 1/0/4

shutdown

exit

interface gigabitethernet 1/0/5

shutdown

exit

interface gigabitethernet 1/0/6

shutdown

exit

interface loopback 1

exit

tunnel gre 1 #Номер GRE туннеля зарезервирован - изменять нельзя

mtu 1356 #не указываем - получим от SA (ipsec gre-mtu-offset)

keepalive retries 3 #не указываем - получим от SA (ipsec gre-ping-counter)

keepalive dst-address 10.2.0.1 #не указываем - получим по DHCP в 43 опции 15 подопции

keepalive dhcp dependent-interface bridge 1

keepalive dhcp dependent-interface gi1/0/1

keepalive enable #не указываем - GRE keepalive будет включен автоматически. при получении по DHCP в 43 опции 15 подопции

mode ethernet

local address xauth ipsec_vpn #адрес будет получен по mode-cfg при установке IPsec соединения, имя IPsec VPN зарезервировано и его изменять нельзя

remote address xauth ipsec_vpn management-ip #адрес будет получен по mode-cfg при установке IPsec соединения, имя IPsec VPN зарезервировано и его изменять нельзя

enable

exit

tunnel gre 1.1 #Номер sub-GRE туннеля зарезервирован - изменять нельзя

bridge-group 1

mtu 1352 #не указываем - получим от SA (ipsec gre-mtu-offset)

snmp init-trap

enable

exit

security zone-pair untrusted self

rule 1

action permit

match protocol icmp

enable

exit

exit

security zone-pair trusted self

rule 1

action permit

match source-address SoftWLC

enable

exit

exit

access profile acc_p #имя зарезервировано, изменять нельзя

user a8:f9:4b:ab:81:20 #не указываем - получим от SA (ipsec xauth-user)

password ascii-text encrypted 9FB30B49E43D47FAC32E0994C89C75B81313F0F038CC02FC # не указываем - получим от SA (ipsec xauth-password)

exit

exit

security ike proposal ike_prop #имя зарезервировано, изменять нельзя

authentication algorithm md5 #не указываем - получим от SA (ipsec auth-alg)

encryption algorithm aes128 #не указываем - получим от SA (ipsec encrypt-alg)

dh-group 1 #не указываем - получим от SA (ipsec dh-group)

exit

security ike policy ike_pol #имя зарезервировано, изменять нельзя

lifetime seconds 86400 #не указываем - получим от SA (ipsec lifetime)

pre-shared-key ascii-text testing123 #не указываем - получим от SA (ipsec password)

authentication method xauth-psk-key

authentication mode client

proposal ike_prop

exit

security ike gateway ike_gw #имя зарезервировано, изменять нельзя

ike-policy ike_pol

assign-interface loopback 1

local interface gigabitethernet 1/0/1

remote address 100.64.0.1 #не указываем - получим от SA (ipsec remote-gateway)

remote network dynamic client

mode policy-based

dead-peer-detection action restart

dead-peer-detection interval 10

dead-peer-detection timeout 60 #не указываем - получим от SA (ipsec dpd-delay)

xauth access-profile acc_p client a8:f9:4b:ab:81:20 #не указываем - будет сформировано на основе полученного от SA xauth-user

exit

security ipsec proposal ipsec_prop #имя зарезервировано, изменять нельзя

authentication algorithm md5 #не указываем - получим от SA (ipsec sa-auth-alg)

encryption algorithm aes128 #не указываем - получим от SA (ipsec sa-encrypt-alg)

exit

security ipsec policy ipsec_pol #имя зарезервировано, изменять нельзя

lifetime seconds 3600 #не указываем - получим от SA (ipsec sa-lifetime)

proposal ipsec_prop

exit

security ipsec vpn ipsec_vpn #имя зарезервировано, изменять нельзя

mode ike

ike establish-tunnel immediate

ike gateway ike_gw

ike ipsec-policy ipsec_pol

enable

exit

ip ssh server

В итоге получим такую конфигурацию, которую и запишем в custom-config

Конфигурация в custom-config

hostname ESR10-OTT

object-group network SoftWLC

ip address-range 100.123.0.2

exit

syslog console debug

syslog monitor info

line console

aaa disable

exit

security zone trusted

exit

security zone untrusted

exit

snmp-server

snmp-server system-shutdown

snmp-server community "public11" ro

snmp-server community "private1" rw

snmp-server host 100.123.0.2

source-interface bridge 1

exit

snmp-server enable traps

snmp-server enable traps config

snmp-server enable traps config commit

snmp-server enable traps config confirm

snmp-server enable traps environment

snmp-server enable traps environment memory-flash-critical-low

snmp-server enable traps environment memory-flash-low

snmp-server enable traps environment memory-ram-critical-low

snmp-server enable traps environment memory-ram-low

snmp-server enable traps environment cpu-load

snmp-server enable traps environment cpu-critical-temp

snmp-server enable traps environment cpu-overheat-temp

snmp-server enable traps environment cpu-supercooling-temp

snmp-server enable traps file-operations

snmp-server enable traps file-operations successful

snmp-server enable traps file-operations failed

snmp-server enable traps file-operations canceled

snmp-server enable traps interfaces

snmp-server enable traps interfaces rx-utilization-high

snmp-server enable traps interfaces tx-utilization-high

snmp-server enable traps interfaces number-high

snmp-server enable traps bras

snmp-server enable traps bras sessions-number-high

snmp-server enable traps screen

snmp-server enable traps screen dest-limit

snmp-server enable traps screen source-limit

snmp-server enable traps screen icmp-threshold

snmp-server enable traps screen udp-threshold

snmp-server enable traps screen syn-flood

snmp-server enable traps screen land

snmp-server enable traps screen winnuke

snmp-server enable traps screen icmp-frag

snmp-server enable traps screen udp-frag

snmp-server enable traps screen icmp-large

snmp-server enable traps screen syn-frag

snmp-server enable traps screen unknown-proto

snmp-server enable traps screen ip-frag

snmp-server enable traps screen port-scan

snmp-server enable traps screen ip-sweep

snmp-server enable traps screen syn-fin

snmp-server enable traps screen fin-no-ack

snmp-server enable traps screen no-flag

snmp-server enable traps screen spoofing

snmp-server enable traps screen reserved

snmp-server enable traps screen quench

snmp-server enable traps screen echo-request

snmp-server enable traps screen time-exceeded

snmp-server enable traps screen unreachable

snmp-server enable traps screen tcp-all-flags

snmp-server enable traps entity

snmp-server enable traps entity config-change

snmp-server enable traps entity-sensor

snmp-server enable traps entity-sensor threshold

snmp-server enable traps envmon

snmp-server enable traps envmon shutdown

snmp-server enable traps envmon temperature

snmp-server enable traps flash

snmp-server enable traps flash insertion

snmp-server enable traps flash removal

snmp-server enable traps snmp

snmp-server enable traps snmp authentication

snmp-server enable traps snmp coldstart

snmp-server enable traps snmp linkdown

snmp-server enable traps snmp linkup

snmp-server enable traps syslog

bridge 1

security-zone trusted

ip address dhcp

ip dhcp client ignore router

enable

exit

interface gigabitethernet 1/0/1

description "UPLink"

ip address dhcp

security-zone untrusted

service-policy dynamic all

exit

interface gigabitethernet 1/0/2

shutdown

exit

interface gigabitethernet 1/0/3

shutdown

exit

interface gigabitethernet 1/0/4

shutdown

exit

interface gigabitethernet 1/0/5

shutdown

exit

interface gigabitethernet 1/0/6

shutdown

exit

interface loopback 1

exit

tunnel gre 1

keepalive dhcp dependent-interface bridge 1

keepalive dhcp dependent-interface gi1/0/1

mode ethernet

local address xauth ipsec_vpn

remote address xauth ipsec_vpn management-ip

enable

exit

tunnel gre 1.1

bridge-group 1

snmp init-trap

enable

exit

security zone-pair untrusted self

rule 1

action permit

match protocol icmp

enable

exit

exit

security zone-pair trusted self

rule 1

action permit

match source-address SoftWLC

enable

exit

exit

access profile acc_p

exit

security ike proposal ike_prop

exit

security ike policy ike_pol

authentication method xauth-psk-key

authentication mode client

proposal ike_prop

exit

security ike gateway ike_gw

ike-policy ike_pol

assign-interface loopback 1

local interface gigabitethernet 1/0/1

remote network dynamic client

mode policy-based

dead-peer-detection action restart

dead-peer-detection interval 10

exit

security ipsec proposal ipsec_prop

exit

security ipsec policy ipsec_pol

proposal ipsec_prop

exit

security ipsec vpn ipsec_vpn

mode ike

ike establish-tunnel immediate

ike gateway ike_gw

ike ipsec-policy ipsec_pol

enable

exit

ip ssh server

Описание конфигурации для подключения клиентов

Дефолтная часть конфигурации, используемой для установки OTT остается неизменной. В нее добавляется интерфейс (бридж) для терминирования клиентов, на котором работает брас. Тегированный трафик от SSID принимается через саб-интерфейсы, который собираются в клиентский бридж - для этого можно использовать любый интерфейсы, в т.ч. и аплинк. Нетегированный трафик от SSID можно принимать в порты gi1/0/2-6 (использовать аплинк gi1/0/1 для этого нельзя) в mode access использую для тегирования трафика тем же влан, что и в настройках бриджа. Клиенты выпускаются в сеть Интернет используя NAT через текущий адрес аплинка.

Конфигурация, когда выход в сеть Интернет осуществляется через gi1/0/1, а трафик от SSID1 поступает в тот же порт с тегом 2314, SSID2 с тегом 2315. Оба влана собираются через саб-интерфейсы в один клиентский бридж bridge 11. Выход клиентов в сеть Интернет осуществляется через NAT используя аплинк gi1/0/1.

Конфигурация

hostname ESR10-OTT-BR-1

ip firewall sessions classification enable

object-group service dns

port-range 53

exit

object-group service dhcp_server

port-range 67

exit

object-group service dhcp_client

port-range 68

exit

object-group service redirect

port-range 3128-3129

port-range 3130-3131

exit

object-group network natpool

ip prefix 198.19.253.0/24

exit

object-group network SoftWLC

ip address-range 192.168.42.178

exit

radius-server timeout 10

radius-server retransmit 5

radius-server host 192.168.42.178

key ascii-text encrypted 88B11079B9014FAAF7B9

timeout 11

priority 20

source-interface bridge 1

auth-port 31812

acct-port 31813

retransmit 10

dead-interval 10

exit

aaa radius-profile PCRF

radius-server host 192.168.42.178

exit

das-server COA

key ascii-text encrypted 88B11079B9014FAAF7B9

port 3799

clients object-group SoftWLC

exit

aaa das-profile COA

das-server COA

exit

line console

aaa disable

exit

domain lookup enable

security zone trusted

exit

security zone untrusted

exit

security zone user

exit

ip access-list extended WELCOME

rule 1

action permit

match protocol tcp

match destination-port 443

enable

exit

rule 2

action permit

match protocol tcp

match destination-port 8443

enable

exit

rule 3

action permit

match protocol tcp

match destination-port 80

enable

exit

rule 4

action permit

match protocol tcp

match destination-port 8080

enable

exit

exit

ip access-list extended INTERNET

rule 1

action permit

enable

exit

exit

ip access-list extended unauthUSER

rule 1

action permit

match protocol udp

match source-port 68

match destination-port 67

enable

exit

rule 2

action permit

match protocol udp

match destination-port 53

enable

exit

exit

subscriber-control filters-server-url http://192.168.42.178:7070/filters/file

subscriber-control

aaa das-profile COA

aaa sessions-radius-profile PCRF

aaa services-radius-profile PCRF

nas-interface bridge 1

session mac-authentication

bypass-traffic-acl unauthUSER

default-service

class-map unauthUSER

filter-name remote gosuslugi

filter-action permit

default-action redirect http://192.168.42.178:8080/eltex_portal/

session-timeout 600

exit

enable

exit

snmp-server

snmp-server system-shutdown

snmp-server community "public11" ro

snmp-server community "private1" rw

snmp-server host 192.168.42.178

source-interface bridge 1

exit

snmp-server enable traps

snmp-server enable traps config

snmp-server enable traps config commit

snmp-server enable traps config confirm

snmp-server enable traps environment

snmp-server enable traps environment memory-flash-critical-low

snmp-server enable traps environment memory-flash-low

snmp-server enable traps environment memory-ram-critical-low

snmp-server enable traps environment memory-ram-low

snmp-server enable traps environment cpu-load

snmp-server enable traps environment cpu-critical-temp

snmp-server enable traps environment cpu-overheat-temp

snmp-server enable traps environment cpu-supercooling-temp

snmp-server enable traps file-operations

snmp-server enable traps file-operations successful

snmp-server enable traps file-operations failed

snmp-server enable traps file-operations canceled

snmp-server enable traps interfaces

snmp-server enable traps interfaces rx-utilization-high

snmp-server enable traps interfaces tx-utilization-high

snmp-server enable traps interfaces number-high

snmp-server enable traps bras

snmp-server enable traps bras sessions-number-high

snmp-server enable traps screen

snmp-server enable traps screen dest-limit

snmp-server enable traps screen source-limit

snmp-server enable traps screen icmp-threshold

snmp-server enable traps screen udp-threshold

snmp-server enable traps screen syn-flood

snmp-server enable traps screen land

snmp-server enable traps screen winnuke

snmp-server enable traps screen icmp-frag

snmp-server enable traps screen udp-frag

snmp-server enable traps screen icmp-large

snmp-server enable traps screen syn-frag

snmp-server enable traps screen unknown-proto

snmp-server enable traps screen ip-frag

snmp-server enable traps screen port-scan

snmp-server enable traps screen ip-sweep

snmp-server enable traps screen syn-fin

snmp-server enable traps screen fin-no-ack

snmp-server enable traps screen no-flag

snmp-server enable traps screen spoofing

snmp-server enable traps screen reserved

snmp-server enable traps screen quench

snmp-server enable traps screen echo-request

snmp-server enable traps screen time-exceeded

snmp-server enable traps screen unreachable

snmp-server enable traps screen tcp-all-flags

snmp-server enable traps entity

snmp-server enable traps entity config-change

snmp-server enable traps entity-sensor

snmp-server enable traps entity-sensor threshold

snmp-server enable traps envmon

snmp-server enable traps envmon shutdown

snmp-server enable traps envmon temperature

snmp-server enable traps flash

snmp-server enable traps flash insertion

snmp-server enable traps flash removal

snmp-server enable traps snmp

snmp-server enable traps snmp authentication

snmp-server enable traps snmp coldstart

bridge 1

security-zone trusted

ip address dhcp

ip dhcp client ignore dns-nameserver

ip dhcp client ignore router

enable

exit

bridge 11

security-zone user

ip address 198.19.253.1/24

service-subscriber-control any

location SSID12

enable

exit

interface gigabitethernet 1/0/1

description "UPLink"

ip address dhcp

security-zone untrusted

service-policy dynamic all

exit

interface gigabitethernet 1/0/1.2314

bridge-group 11

exit

interface gigabitethernet 1/0/1.2315

bridge-group 11

exit

interface gigabitethernet 1/0/2

shutdown

exit

interface gigabitethernet 1/0/3

shutdown

exit

interface gigabitethernet 1/0/4

shutdown

exit

interface gigabitethernet 1/0/5

shutdown

exit

interface gigabitethernet 1/0/6

shutdown

exit

interface loopback 1

exit

tunnel gre 1

keepalive retries 3

keepalive dhcp dependent-interface bridge 1

keepalive dhcp dependent-interface gi1/0/1

mode ethernet

local address xauth ipsec_vpn

remote address xauth ipsec_vpn management-ip

enable

exit

tunnel gre 1.1

bridge-group 1

snmp init-trap

enable

exit

security zone-pair untrusted self

rule 1

action permit

match protocol icmp

enable

exit

exit

security zone-pair trusted self

rule 1

action permit

enable

exit

exit

security zone-pair user untrusted

rule 10

action permit

enable

exit

exit

security zone-pair user self

rule 10

action permit

match protocol udp

match source-port dhcp_client

match destination-port dhcp_server

enable

exit

rule 20

action permit

match protocol tcp

match destination-port redirect

enable

exit

rule 30

action permit

match protocol udp

match destination-port dns

enable

exit

exit

access profile acc_p

exit

security ike proposal ike_prop

exit

security ike policy ike_pol

authentication method xauth-psk-key

authentication mode client

proposal ike_prop

exit

security ike gateway ike_gw

ike-policy ike_pol

assign-interface loopback 1

local interface gigabitethernet 1/0/1

remote network dynamic client

mode policy-based

dead-peer-detection action restart

dead-peer-detection interval 10

exit

security ipsec proposal ipsec_prop

exit

security ipsec policy ipsec_pol

proposal ipsec_prop

exit

security ipsec vpn ipsec_vpn

mode ike

ike establish-tunnel immediate

ike gateway ike_gw

ike ipsec-policy ipsec_pol

enable

exit

nat source

ruleset NAT

to interface gigabitethernet 1/0/1

rule 10

match source-address natpool

action source-nat interface

enable

exit

exit

exit

ip dhcp-server

ip dhcp-server pool lan

network 198.19.253.0/24

max-lease-time 000:00:20

default-lease-time 000:00:10

address-range 198.19.253.2-198.19.253.254

default-router 198.19.253.1

dns-server 198.19.253.1

exit

ip ssh server

clock timezone gmt +7

ntp enable

ntp server 192.168.42.178

exit

Конфигурация, когда аплинк приходит через gi1/0/1, а ТД можно подключать через интерфейсы gi1/0/2 - тегированный трафик с тегом 701; gi1/0/3 - нетегированный трафки, который будет протегирован вланом 701.

Конфигурация

hostname ESR10-OTT-BRip firewall sessions classification enableroot login enabletech-support login enableobject-group service dns port-range 53exitobject-group service dhcp_server port-range 67exitobject-group service dhcp_client port-range 68exitobject-group service redirect port-range 3128-3129 port-range 3130-3131exitobject-group network natpool ip prefix 198.19.253.0/24exitobject-group network SoftWLC ip address-range 192.168.42.178exitvlan 701exitradius-server timeout 10radius-server retransmit 5radius-server host 192.168.42.178 key ascii-text encrypted 88B11079B9014FAAF7B9 timeout 11 priority 20 source-interface bridge 1 auth-port 31812 acct-port 31813 retransmit 10 dead-interval 10exitaaa radius-profile PCRF radius-server host 192.168.42.178exitdas-server COA key ascii-text encrypted 88B11079B9014FAAF7B9 port 3799 clients object-group SoftWLCexitaaa das-profile COA das-server COAexitline console aaa disableexitdomain lookup enablesecurity zone trustedexitsecurity zone untrustedexitsecurity zone userexitip access-list extended WELCOME rule 1 action permit match protocol tcp match destination-port 443 enable exit rule 2 action permit match protocol tcp match destination-port 8443 enable exit rule 3 action permit match protocol tcp match destination-port 80 enable exit rule 4 action permit match protocol tcp match destination-port 8080 enable exitexitip access-list extended INTERNET rule 1 action permit enable exitexitip access-list extended unauthUSER rule 1 action permit match protocol udp match source-port 68 match destination-port 67 enable exit rule 2 action permit match protocol udp match destination-port 53 enable exitexitsubscriber-control filters-server-url http://192.168.42.178:7070/filters/filesubscriber-control aaa das-profile COA aaa sessions-radius-profile PCRF aaa services-radius-profile PCRF nas-interface bridge 1 session mac-authentication bypass-traffic-acl unauthUSER default-service class-map unauthUSER filter-name remote gosuslugi filter-action permit default-action redirect http://192.168.42.178:8080/eltex_portal/ session-timeout 600 exit enableexitsnmp-serversnmp-server system-shutdownsnmp-server community "public11" rosnmp-server community "private1" rwsnmp-server host 192.168.42.178 source-interface bridge 1exitsnmp-server enable trapssnmp-server enable traps configsnmp-server enable traps config commitsnmp-server enable traps config confirmsnmp-server enable traps environmentsnmp-server enable traps environment memory-flash-critical-lowsnmp-server enable traps environment memory-flash-lowsnmp-server enable traps environment memory-ram-critical-lowsnmp-server enable traps environment memory-ram-lowsnmp-server enable traps environment cpu-loadsnmp-server enable traps environment cpu-critical-tempsnmp-server enable traps environment cpu-overheat-tempsnmp-server enable traps environment cpu-supercooling-tempsnmp-server enable traps file-operationssnmp-server enable traps file-operations successfulsnmp-server enable traps file-operations failedsnmp-server enable traps file-operations canceledsnmp-server enable traps interfacessnmp-server enable traps interfaces rx-utilization-highsnmp-server enable traps interfaces tx-utilization-highsnmp-server enable traps interfaces number-highsnmp-server enable traps brassnmp-server enable traps bras sessions-number-highsnmp-server enable traps screensnmp-server enable traps screen dest-limitsnmp-server enable traps screen source-limitsnmp-server enable traps screen icmp-thresholdsnmp-server enable traps screen udp-thresholdsnmp-server enable traps screen syn-floodsnmp-server enable traps screen landsnmp-server enable traps screen winnukesnmp-server enable traps screen icmp-fragsnmp-server enable traps screen udp-fragsnmp-server enable traps screen icmp-largesnmp-server enable traps screen syn-fragsnmp-server enable traps screen unknown-protosnmp-server enable traps screen ip-fragsnmp-server enable traps screen port-scansnmp-server enable traps screen ip-sweepsnmp-server enable traps screen syn-finsnmp-server enable traps screen fin-no-acksnmp-server enable traps screen no-flagsnmp-server enable traps screen spoofingsnmp-server enable traps screen reservedsnmp-server enable traps screen quenchsnmp-server enable traps screen echo-requestsnmp-server enable traps screen time-exceededsnmp-server enable traps screen unreachablesnmp-server enable traps screen tcp-all-flagssnmp-server enable traps entitysnmp-server enable traps entity config-changesnmp-server enable traps entity-sensorsnmp-server enable traps entity-sensor thresholdsnmp-server enable traps envmonsnmp-server enable traps envmon shutdownsnmp-server enable traps envmon temperaturesnmp-server enable traps flashsnmp-server enable traps flash insertionsnmp-server enable traps flash removalsnmp-server enable traps snmpsnmp-server enable traps snmp authenticationsnmp-server enable traps snmp coldstartbridge 1 security-zone trusted ip address dhcp ip dhcp client ignore dns-nameserver ip dhcp client ignore router enableexitbridge 2 vlan 701 security-zone user ip address 198.19.253.1/24 service-subscriber-control any location SSID12 enableexitinterface gigabitethernet 1/0/1 description "UPLink" ip address dhcp security-zone untrusted service-policy dynamic allexitinterface gigabitethernet 1/0/2.702 bridge-group 2exitinterface gigabitethernet 1/0/3 mode switchport switchport access vlan 701exitinterface gigabitethernet 1/0/4 shutdownexitinterface gigabitethernet 1/0/5 shutdownexitinterface gigabitethernet 1/0/6 shutdownexitinterface loopback 1exittunnel gre 1 keepalive retries 3 keepalive dhcp dependent-interface bridge 1 keepalive dhcp dependent-interface gi1/0/1 mode ethernet local address xauth ipsec_vpn remote address xauth ipsec_vpn management-ip enableexittunnel gre 1.1 bridge-group 1 snmp init-trap enableexitsecurity zone-pair untrusted self rule 1 action permit match protocol icmp enable exitexitsecurity zone-pair trusted self rule 1 action permit enable exitexitsecurity zone-pair user untrusted rule 10 action permit enable exitexitsecurity zone-pair user self rule 10 action permit match protocol udp match source-port dhcp_client match destination-port dhcp_server enable exit rule 20 action permit match protocol tcp match destination-port redirect enable exit rule 30 action permit match protocol udp match destination-port dns enable exitexitaccess profile acc_pexitsecurity ike proposal ike_propexitsecurity ike policy ike_pol authentication method xauth-psk-key authentication mode client proposal ike_propexitsecurity ike gateway ike_gw ike-policy ike_pol assign-interface loopback 1 local interface gigabitethernet 1/0/1 remote network dynamic client mode policy-based dead-peer-detection action restart dead-peer-detection interval 10 dead-peer-detection timeout 60exitsecurity ipsec proposal ipsec_propexitsecurity ipsec policy ipsec_pol proposal ipsec_propexitsecurity ipsec vpn ipsec_vpn mode ike ike establish-tunnel immediate ike gateway ike_gw ike ipsec-policy ipsec_pol enableexitnat source ruleset NAT to interface gigabitethernet 1/0/1 rule 10 match source-address natpool action source-nat interface enable exit exitexitip dhcp-serverip dhcp-server pool lan network 198.19.253.0/24 max-lease-time 000:00:20 default-lease-time 000:00:10 address-range 198.19.253.2-198.19.253.254 default-router 198.19.253.1 dns-server 198.19.253.1exitip telnet serverip ssh serverclock timezone gmt +7ntp enablentp server 192.168.42.178exit

Список ошибок, передаваемых ESR-10 на сервис-активатор

В случае возникновения ошибки установки OTT соединения ESR-10 вернется на заводские настройки и передаст код ошибки на SA. Спустя 5 мин, или wait-timer. если он был получен, повторно подключиться к SA.

| код ошибки | описание |

|---|

| 0 | Ошибка при применении конфигурации, полученной от SA |

| 3 | Некорректные параметры IPsec, в случае, если какие-нибудь из параметров IPsec в ответе SA пришли пустые |

| 16 | За время wait-timer, при получении адреса на интерфейс управления не получена 43 опция 15 подопция, содержащая адрес для GRE keepalive dst-address |

| 17 | Пустые данные в резделе "OTT индивидуальная конфигурация" ответа, полученного от SA |