Общая информация

WIPS/WIDS — внутренний сервис точки доступа (ТД) по обнаружению и предотвращению вторжений в беспроводную сеть.

В данной статье будет описана настройка WIDS/WIPS в GUI контроллера, если требуется настройка сервиса в CLI инструкция доступна по ссылке.

Данный механизм анализирует трафик в радиоокружении ТД, делает вывод о наличии в сети угроз безопасности, оповещает о них администратора контроллера и, при необходимости, предпринимает действия для подавления этих угроз.

Поддержан следующий функционал WIDS/WIPS:

- Обнаружение DDoS-атак;

- Отслеживание перебора паролей;

- Обнаружение точек доступа, имитирующих SSID;

- Обнаружение точек доступа, имитирующих MAC-адрес;

- Отключение клиентов от вражеских ТД;

- Обнаружение атак деаутентификации клиентов.

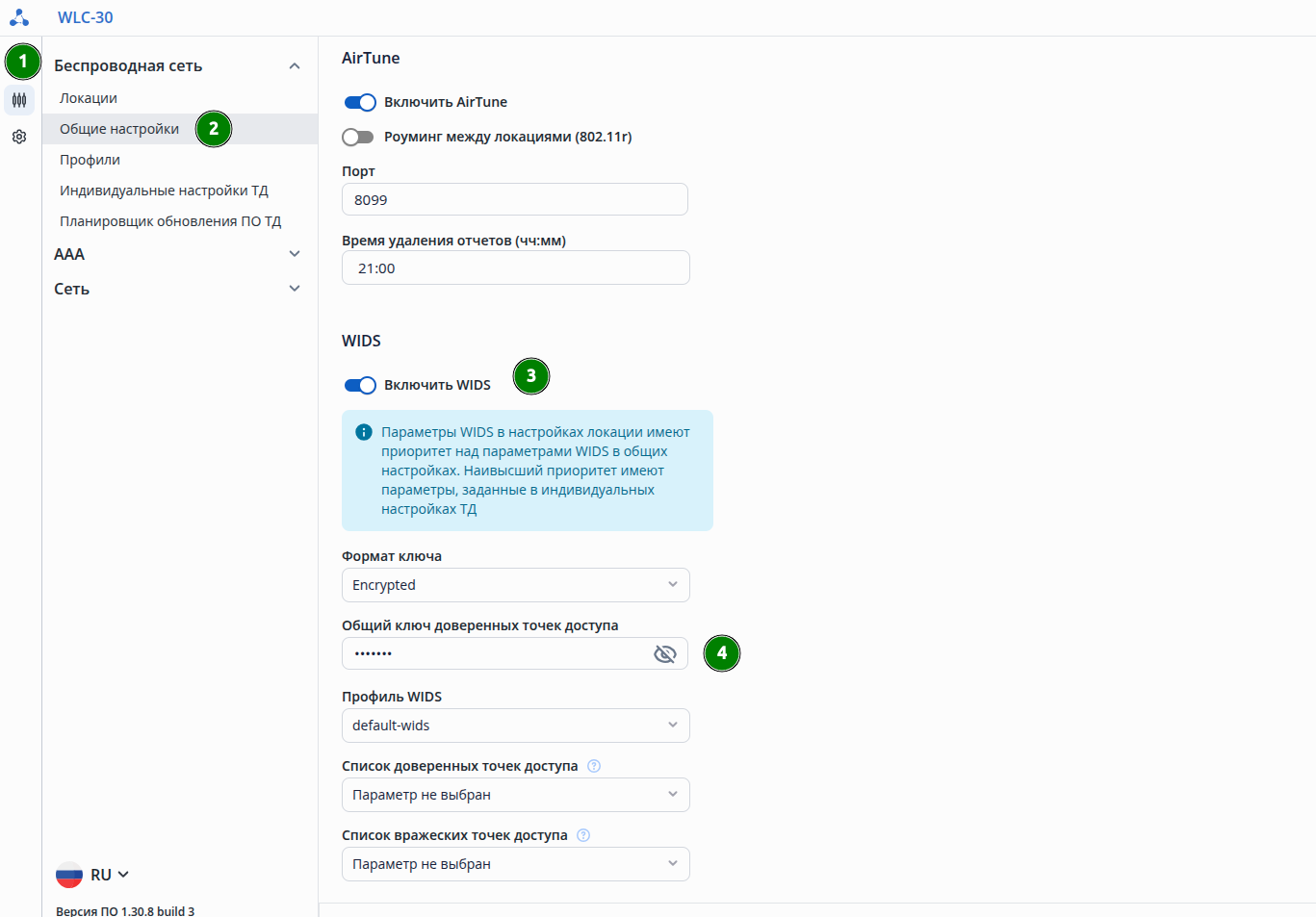

Активация сервиса

Существуют 3 варианта применения настроек.

1. На все ТД контроллера:

2. На ТД определённой локации:

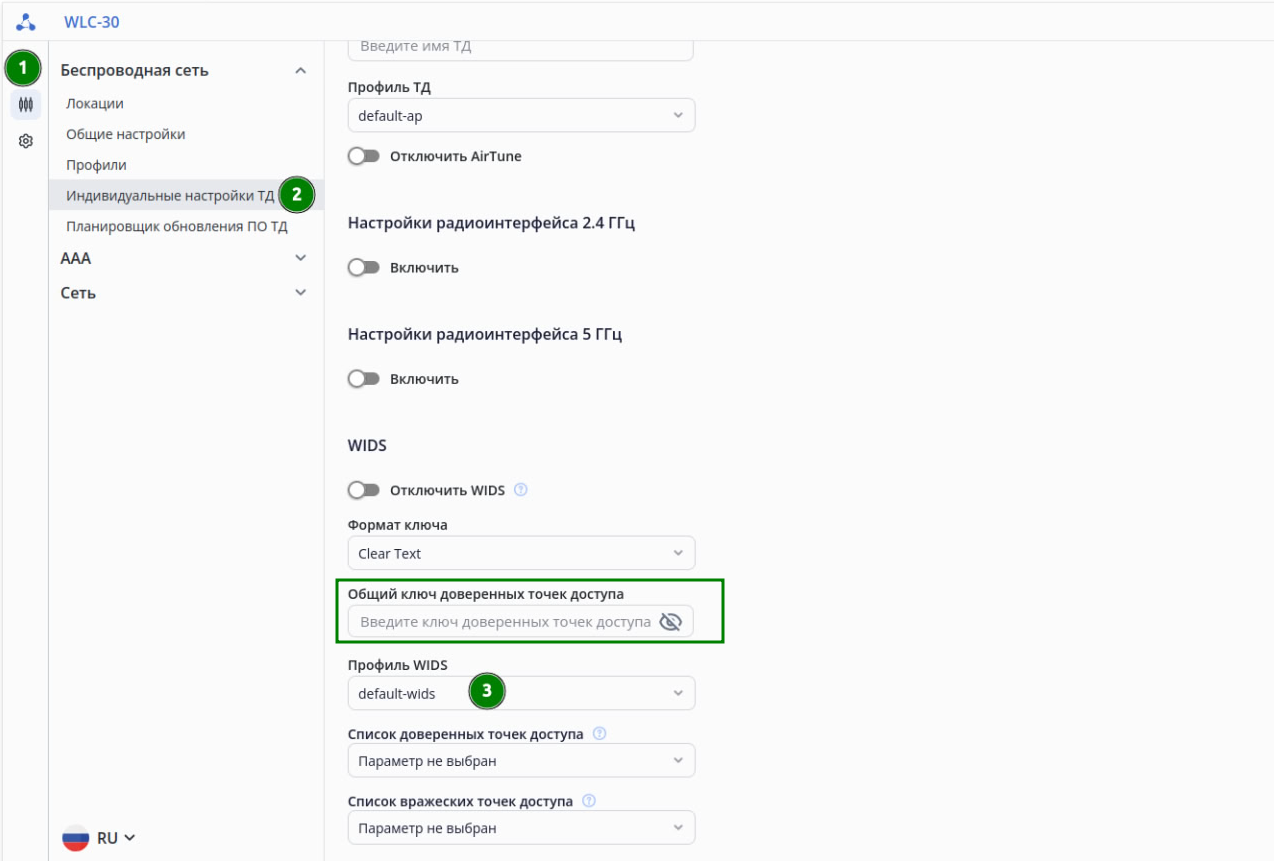

3. На конкретную ТД:

Для включения сервиса обязательно должен быть задан общий ключ доверенных ТД в поле «Общий ключ доверенных точек доступа».

Для более гибкой работы сервиса есть возможность явно указать список ТД, которые должны считаться «доверенными» (white-list) или «вражескими» (black-list). Эти списки настраиваются в object-group, а применяются также на 3 уровнях: в общих настройках, в локации или индивидуально на ТД. На текущий момент данная настройка доступна только в CLI.

Настройка сервиса WIDS

Обнаружение вредоносных ТД

Для настройки сервиса необходимо включить режим редактирования в WEB-интерфейсе, по умолчанию данный режим отключен. После включения режима редактирования станет доступно изменение параметров.

Далее переходим во вкладку «Конфигурация» → «Беспроводная сеть» → «Профили», справа, в основном окне, выбираем "WIDS".

В данной статье настройка будет демонстрироваться во встроенном профиле default-wids. Кликаем на название профиля.

Для определения вредоносных точек доступа необходимо настроить сканирование. Сканирование может быть пассивным или активным.

В пассивном режиме сканирования точка доступа периодически (через время, заданное в параметре «Период пассивного сканирования, с») и кратковременно (на время, заданное в параметре «Продолжительность пассивного сканирования одного радиоканала, мс») меняет свой текущий радиоканал, на котором работает с клиентами, на очередной канал из общего списка, чтобы обнаружить другие ТД в эфире. Качество услуги, предоставляемой клиенту в момент сканирования, практически не деградирует.

В активном режиме сканирования не предусмотрена работа ТД с клиентами. ТД всё время сканирует весь список радиоканалов (продолжительность сканирования одного канала задается в параметре "sentry time") и максимально быстро обнаруживает угрозы.

В примере ниже показана настройка пассивного сканирования через каждые 20 секунд и со временем сканирования одного канала 110 миллисекунд в диапазоне частот 2,4–5 ГГц.

В результате сканирования ТД распределяет все ТД в эфире на три группы:

- «Недоверенные» ТД — точки, которые присутствуют в эфире, но о них более ничего не известно;

- «Доверенные» ТД — точки, которые установлены и управляются оператором;

- «Вражеские» ТД — точки, которые несут угрозу для остальных ТД в сети — это ТД, которые имитируют MAC-адрес или SSID исходной ТД.

Для однозначного выявления всех «недоверенных» ТД эфире, в Beacon-пакет ТД, использующих сервис WIDS, добавляется динамически изменяющаяся зашифрованная подпись. Расшифровать пакет могут лишь те точки, на которых настроен идентичный общий ключ "Shared key" в конфигурации сервиса. Если подписи в пакете нет, либо при его декодировании получен не ожидаемый результат, то ТД, от которой был получен пакет, будет считаться «недоверенной». Иначе — «доверенной».

Если «недоверенная» ТД имеет MAC-адрес или SSID, полностью совпадающий с текущими значениями на сканирующей ТД, то такая точка будет считаться «вражеской», о чем будет соответствующая запись в журнале событий WIDS, например:

Атака «Отказ в обслуживании» (denial-of-service, DoS)

Атака создана для значительного затруднения работы сети или системы путем загрузки служебными запросами, которые исчерпывают ресурсы сети или системы для обслуживания пользователей.

DoS-атака определяется превышением лимита, который задается параметром «Пороговые значения количества пакетов разных типов». В профиле также задается интервал времени, в течение которого идет подсчет фреймов (поле «Интервал подсчета количества пакетов в радиоэфире, с»). Если за это время заданный лимит превышен, то на контроллер будет сгенерировано и отправлено сообщение об обнаружении атаки. Период отправки таких сообщений настраивается в одноимённом поле «.

Также администратором задается параметр в поле «Количество пакетов относительно предыдущего периода времени», который показывает, насколько должно измениться количество пакетов по сравнению с предыдущим периодом, чтобы было отправлено сообщение о DoS-атаке на контроллер.

Пример настройки профиля WIDS с активацией режима обнаружения DoS-атаки при превышении количества любого типа пакетов 500 на интервале 10 секунд, а также при резком увеличении количества пакетов более чем на 250, с периодом отправки нотификаций — 20 секунд:

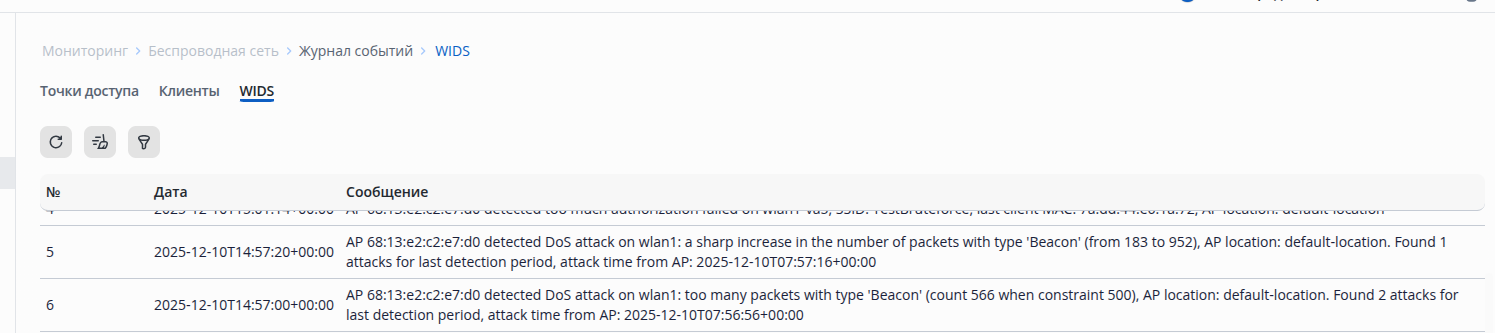

При обнаружении атаки в журнале событий WIDS появятся сообщения вида:

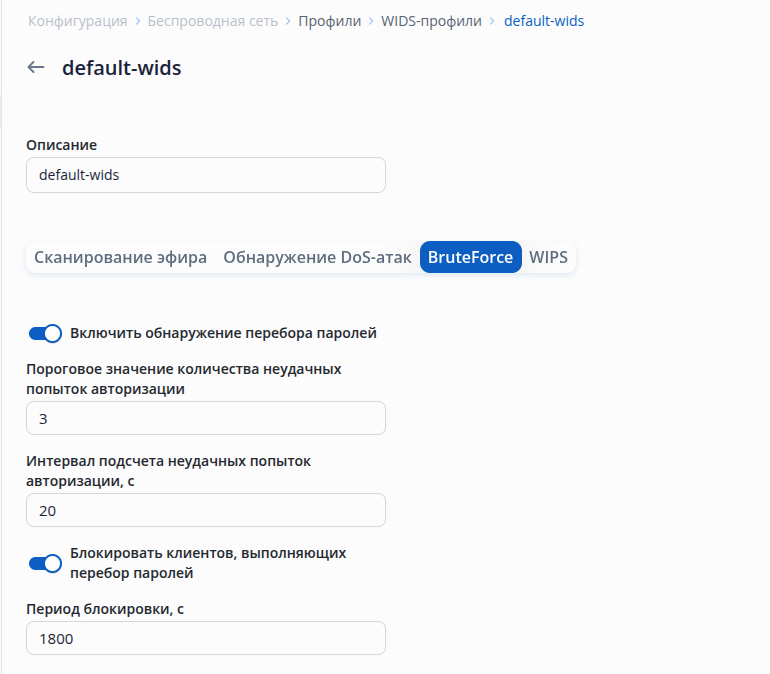

Атака «Перебор паролей» (Bruteforce)

Метод атаки с угадыванием паролей учетных данных для входа в систему, ключей шифрования и прочей информации для получения несанкционированного доступа к данным, системам или сетям. Метод заключается в переборе всех возможных комбинаций для получения правильного пароля.

ТД считает количество неудачных попыток авторизации пользователя при Personal- или Enterprise-авторизации в течении периода, определенного в поле «Интервал подсчета неудачных попыток авторизации, с». Если общее количество таких попыток за указанное время превышает порог заданный в поле «Пороговое значение количества неудачных попыток авторизации», то считается, что производится атака перебора паролей и на контроллер отправляется сообщение о Bruteforce-атаке.

При включении опции «Блокировать клиентов, выполняющих перебор паролей» ТД дополнительно считает количество неудачных попыток авторизации для каждого клиента в отдельности и блокирует доступ клиента к сервису по его MAC-адресу, если количество неудачных попыток авторизации для него превышено, а также оповещает об этом контроллер. По истечению времени блокировки, заданному в поле «Период блокировки, с», клиент вновь может делать попытки подключения к ТД, при этом ТД также оповещает контроллер о том, что клиент был разблокирован.

Пример настройки:

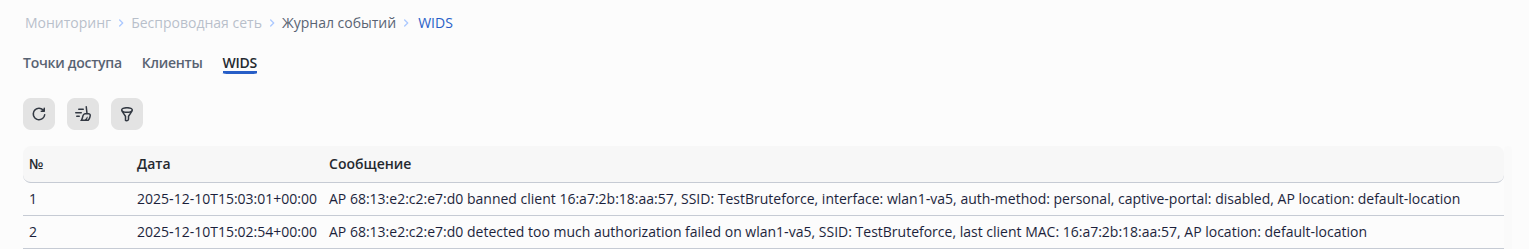

Пример сообщений в журнале:

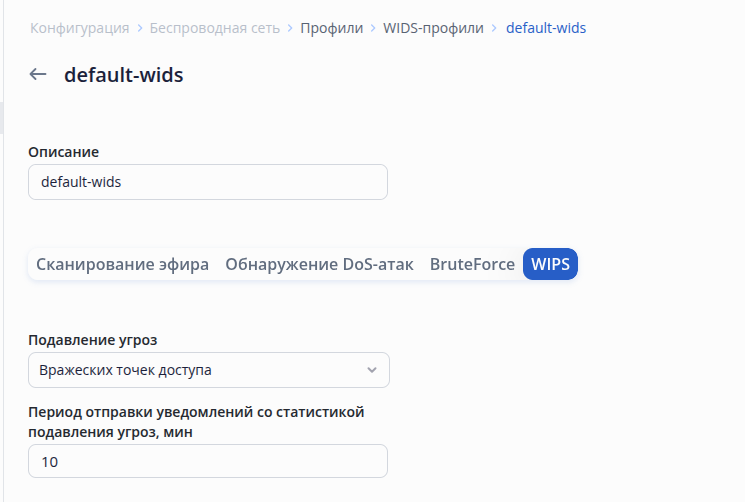

Настройка предотвращения угроз (WIPS)

Для настройки подавления угроз от вредоносных ТД, которые имитируют SSID или MAC-адрес сканирующей ТД, используется параметр «Подавление угроз». В случае активации режима «Вражеские точки доступа», исходная ТД будет отправлять пакеты типа "Deauthentication" от имени «вражеской» ТД ее клиентам. При использовании режима «Недоверенные точки доступа» форсированные пакеты "Deauthentication" будут отправляться не только «вражеским» ТД, но и всем «недоверенным».

При активации режима подавления можно настроить период отправки на контроллер сообщений, содержащих статистику срабатываний функционала подавления угроз (WIPS). Для этого необходимо использовать параметр «Период отправки уведомлений со статистикой подавления угроз, мин» и задать значение в минутах.

В примере настроено подавление вражеских точек доступа, при срабатывании функционала WIPS ТД будет отправлять нотификации на контроллер с периодичностью 10 минут.

В случае, если исходная точка доступа обнаружит отправку пакетов "Deauthentication" своим клиентам (или широковещательно) от ее имени, она отправит на контроллер нотификацию об обнаружении атаки на себя.

Все вышеуказанные профили можно применять как все вместе, так и по отдельности. В том числе включать отдельно определённым локациям и индивидуально точкам доступа.

После внесения изменений в правом нижнем углу страницы появится всплывающая кнопка «Сохранить», при нажатии на которую все изменения записываются в CANDIDATE конфигурацию.

После сохранения настроек необходимо применить конфигурацию с помощью кнопки «Применить». Кнопка «Отменить» позволяет удалить все внесённые изменения.

После нажатия кнопки «Применить» запускается таймер, в течение которого действуют внесенные изменения. Чтобы полностью сохранить изменения необходимо нажать кнопку «Подтвердить».

ЕСЛИ НЕ НАЖАТЬ КНОПКУ «ПОДТВЕРДИТЬ» КОНФИГУРАЦИЯ НЕ БУДЕТ СОХРАНЕНА!