Введение

Выделение и настройка vlan при подключении новых ТД может оказаться трудоемкой задачей. Так же не всегда возможно обеспечить L2 канал от ТД до ESR. В этом случае необходимо использовать схему подключения ТД через L3 сеть оператора. Архитектура решения предполагает, что в сети доступа оператора обеспечивается L3 связность между ESR, SoftWLC и первичным адресом ТД. В этом случае ТД строит L2 GRE (EoGRE) туннели, что избавляет от необходимости прокладывать vlan через сеть доступа оператора от ТД к ESR - достаточно терминировать vlan ТД на любом маршрутизатор или L3 коммутаторе, поддерживающем DHCP-relay, что бы выдать ТД первичный адрес, в котором в опции 43 будут содержаться адреса ESR для постройки GRE туннелей. Со стороны ESR настраивается функционал автоматического поднятия встречных туннелей, называемый wireless-controller. Данная схема включения называется WiFi L3.

Существует два режима создания туннелей:

- Создание с использованием локального профиля настроек ESR - данный режим называется "Локальный профиль конфигурирования туннелей SoftGRE".

- Создание дата-туннелей с использованием радиус-обмена с PCRF, который получает информацию о том какие дата-туннели нужно поднять в соответствии с положением ТД в дереве EMS и настройками её SSID - данный режим называется "Динамический профиль конфигурирования туннелей SoftGRE".

Внимание! Для доступа к функционалу wireless-controller ESR требуется наличие лицензии WiFi. Проверить её наличие можно командой show licence:

esr-1000# show licence Licence information ------------------- Name: eltex Version: 1.0 Type: ESR-1000 S/N: NP00000033 MAC: A8:F9:4B:AB:B3:80 Features: WIFI - Wi-Fi controller

Подробно о режимах создания туннелей можно прочитать в Режимы создания GRE туннелей для ТД в Wireless-Controller.

Далее будет использоваться следующая терминология для обозначение функционала, связанного с использованием GRE туннелирования:

- EoGRE - общее название L2 GRE туннелирования

- GRE - туннели, которые поднимает ТД

- SoftGRE - туннели, которые поднимает ESR

Схема включения

Рассмотрим схему включения на примере сети, использующей следующую адресацию:

| vlan | Подсеть | Назначение | Адрес ESR | Адрес SoftWLC | Адрес роутера, R1 |

|---|---|---|---|---|---|

| 100 | 192.168.100.0/23 | Подсеть первичных адресов ТД | -- | -- | 192.168.0.1 |

| 200 | 10.0.0.0/28 | Подсеть адресов терминации GRE | 10.0.0.1 10.0.0.2 | -- | 10.0.0.3 |

| 3 | 10.10.10.0/23 | подсеть управления ТД (вторичных адресов) | 10.10.10.1 | -- | -- |

| 10 | 100.64.0.0/22 | подсеть клиентов SSID ТД | 100.64.0.1 | -- | -- |

| 1200 | 10.20.20.0/28 | подсеть для взаимодействия с комплексом SoftWLC | 10.20.20.1 | 10.20.20.2 | -- |

| 3500 | 172.16.0.0/28 | подсеть для выхода в сеть Интернет | 172.16.0.2 | -- | -- |

Таблица 1.

Схема сети приведена ниже, на рис. 1:

Рис.1 Схема организации связи через L3 сеть доступа оператора.

Ниже, на рис. 2, приведена схема архитектуры конфигурации ESR:

Рис. 2. Архитектура конфигурации ESR, при подключении ТД через L3 сеть доступа оператора.

Описание сети

- Выход в сеть Интернет осуществляется в vlan 3500, используя для маршрута по умолчанию шлюз 172.16.0.1 (router-NAT). Выпуск пользователей осуществляется путем маршрутизации на маршрутизатор router-NAT, который выполняет NAT трансляцию адресов пользователей в сеть Интернет.

- Сеть управления ESR находится в vlan 1200, подсеть 10.20.20.0/28, которая так же используется для взаимодействия с комплексом SoftWLC.

- ТД получают первичный IP адрес из сети 192.168.100.0/23 через DHCP-relay коммутатора/маршрутизатора с DHCP-сервера установленного на сервере с SoftWLC. В опции 43 подопции 11 и 12, передаются 2 адреса для поднятия GRE туннелей: 10.0.0.1 и 10.0.0.2 (см. описание опций v1.16_Как сконфигурировать 43 опцию и другие особенности настройки). В этом случае весь трафик от ТД будет нетегированным. ТД поднимают 2 EoGRE туннеля с первичного адреса, полученного по DHCP на адреса полученные в 11 и 12 подопциях:

- в Management GRE туннеле на адрес 10.0.0.1 с vlan id = 1, передается трафик управления ТД.

- в Data GRE туннеле на адрес 10.0.0.2 с vlan id = N, идет передача трафика пользователей, подключенных ТД, на которой настроена SSID (в приведенном примере vlanы 10 и 11). - Через Management GRE туннель (vlan id 1) от АР приходят DHCP запросы, которые при помощи DHCP-relay на ESR, перенаправляются на SoftWLC. DHCP сервер, настроенный на SoftWLC, выдает для ТД IP адрес из сети 10.10.10.0/23, шлюзом будет выступать bridge 3 ESR с адресом 10.10.10.1. В опции 43.10 передается адрес SoftWLC сервера: 10.20.20.2, (см. описание опций v1.16_Как сконфигурировать 43 опцию и другие особенности настройки). По этому же адресу будет производить обмен служебной информацией между ТД и SoftWLC.

- На ТД настраивается SSID 1 и SSID 2, указывается vlan id 10 и 11. Весь трафик пользователей будет передаваться c vlan 10 и 11 внутри Data GRE туннеля на ESR. DHCP запросы клиента, при помощи DHCP-relay ESR будет перенаправляться на SoftWLC. Пользователи получают адреса из сети bridge 10 ESR 100.64.0.0/22, адрес шлюза 100.64.0.1.

Получение первичного адреса ТД и отправка трафика выполняется без тэга vlan. Поэтому для направления этого трафика в нужный vlan необходимо назначить ему нужный тэг на порту коммутатора, к которому подключена ТД. Ниже приведен пример настройки для коммутаторов типа MES:

interface gigabitethernet1/0/1 description AP_1 switchport mode accesss switchport access vlan 100 !

Внимание! ТД Eltex после получения первичного адреса с 43 опцией 11, 12 под опциями, сформирует два GRE туннеля для управления и пользовательского трафика и станет недоступна для управления (по telnet, ssh, web-gui) по первичному адресу ТД. Управление станет доступным по вторичному адресу (адресу управления), полученному через GRE туннель управления.

MTU передаваемых внутри EoGRE пакетов

Инкапсуляция пакетов в туннели EoGRE вызывает снижение MTU для передаваемого трафика на 42 байта. Что означает, что MTU для трафика управления и пользователей ТД (в условиях стандартного MTU L3 1500 байт на транспортной сети) составит 1458 байт. Данное значение будет установлено автоматически при автоматическом поднятии туннелей со стороны ESR.

Так же, для снижения количества пакетов ICMP типа "fragmentation needed" и предотвращения сброса TCP сессий клиентов, необходимо на всех интерфейсах, которые выполняют передачу трафика управления и пользователей ТД, выполнить настройку подмены TCP MSS в соответствии с полученным MTU - ip tcp adjust-mss 1418.

Приведенные выше расчеты соответствуют MTU L3 транспортной сети, через которую передаются GRE пакеты, 1500 байт. В случае необходимости увеличения MTU для пакетов пользователей ТД до стандартного значения 1500 байт, инкапсулируемых в EoGRE, необходимо увеличить MTU L3 на транспортной сети и ESR до 1542 байт.

Конфигурация ESR

Выполним загрузку лицензии для возможности использования функционала Wireless-Controller:

По вопросам приобретения лицензии необходимо обратиться в коммерческий отдел компании Элтекс. Необходимо сообщить модель и серийный номер ESR.

В общем настройка маршрутизатора предполагает следующую последовательность действий:

- Разработка плана адресации, выделение подсетей и адресов (пример приведен выше в таблице 1).

- Настройка первоначальной конфигурации ESR, которая выполняется через консольное подключение. В ходе данной настройки удаляется заводская конфигурация ESR, настраивается ip адрес управления и включается доступ по telnet/SSH, настраивается файрвол для возможности выполнения данных подключений (либо отключается на интерфейсе управления командой ip firewall disable).

- Подключения ESR к сети и настройка сопрягаемого оборудования.

- Настройка интерфейсов.

- Настройка параметров взаимодействия с радиус-сервером.

- Настройка и включение функционала Wireless-Controller., на который настроен

- Настройка правил файрвола.

- Настройка дополнительного функционала - SNMP сервера, NTP клиента.

Перед выполнением настроек маршрутизатора требуется выполнить сброс конфигурации на дефолтную (подробнее Руководство по установке и быстрому запуску). Пример команд соответствует версии ПО ESR 1.11.0. В приводимом примере конфигурации будет использоваться динамический профиль конфигурирования туннелей SoftGRE.

Включаем управление по протоколам telnet, SSH:

ip telnet server ip ssh server

Создаем профили объектов tcp/udp портов, подсетей:

object-group service dhcp_server port-range 67 exit object-group service dhcp_client port-range 68 exit object-group network MGMT ip prefix 10.10.10.0/23 ip prefix 10.20.20.0/28 exit

На маршрутизаторах типа ESR 100/200/1000 отключаем spanning-tree, т. к. маршрутизатор будет подключаться через один порт:

no spanning-tree

Создаем зоны безопасности:

security zone trusted exit security zone untrusted exit security zone gre exit security zone user exit

Настраиваем параметры SNMP, что бы можно было контролировать состояние маршрутизатора со стороны SoftWLC:

Создаем интерфейсы для взаимодействия с подсетями управления и пользователей SSID ТД, комплекса SoftWLC, Интернет, первичных адресов ТД:

bridge 3 description "AP_MANAGMENT" security-zone trusted ip address 10.10.10.1/23 ip helper-address 10.20.20.2 ip tcp adjust-mss 1418 protected-ports local enable exit bridge 10 description "AP_SSID_USERS" security-zone user ip address 100.64.0.1/22 ip helper-address 10.20.20.2 ip tcp adjust-mss 1418 location data10 protected-ports local enable exit interface gigabitethernet 1/0/1.200 description "GRE_AP" security-zone gre ip address 10.0.0.1/28 ip address 10.0.0.2/28 exit interface gigabitethernet 1/0/1.1200 description "MANAGMENT" security-zone trusted ip address 10.20.20.1/28 ip tcp adjust-mss 1418 exit interface gigabitethernet 1/0/1.3500 description "INTERNET" security-zone untrusted ip address 172.16.0.2/28 ip tcp adjust-mss 1418 exit

Включаем глобально пересылку DHCP запросов:

ip dhcp-relay

Добавляем шлюз по умолчанию:

ip route 0.0.0.0/0 172.16.0.1

Добавляем маршрут к подсети первичных адресов ТД:

ip route 192.168.100.0/23 10.0.0.3

Настраиваем взаимодействие с радиус-сервером (PCRF):

Если используется резервирование SoftWLC и сервис Eltex-PCRF работает кластере - необходимо в конфигурации ESR настроить взаимодействие для каждого сервиса по его реальному адресу и указать оба инстанса в настройке aaa radius-profile! Использовать VRRP адрес для взаимодействие нельзя!

radius-server timeout 10 radius-server host 10.20.20.2 key ascii-text testing123 timeout 11 source-address 10.20.20.1 auth-port 31812 acct-port 31813 retransmit 2 dead-interval 10 exit aaa radius-profile PCRF radius-server host 10.20.20.2 exit das-server COA key ascii-text testing123 port 3799 clients object-group MGMT exit aaa das-profile COA das-server COA exit

Настраиваем профили для поднятия туннелей:

tunnel softgre 1 description "managment" mode management local address 10.0.0.1 default-profile enable exit tunnel softgre 1.1 bridge-group 3 enable exit tunnel softgre 2 description "data" mode data local address 10.0.0.2 default-profile enable exit

Настраиваем и включаем функционал "Wireless-Controller":

wireless-controller nas-ip-address 10.20.20.1 data-tunnel configuration radius aaa das-profile COA aaa radius-profile PCRF enable exit

Настраиваем правила файрвола:

#Разрешаем принимать все GRE пакеты и ICMP запросы из зоны gre:

security zone-pair gre self

rule 1

action permit

match protocol gre

enable

exit

rule 2

action permit

match protocol icmp

enable

exit

exit

#Разрешаем разрешаем маршрутизатору принимать все пакеты из подсетей MGMT:

security zone-pair trusted self

rule 1

action permit

match source-address MGMT

enable

exit

exit

#Разрешаем обмен трафиком между зонами trusted в рамках используемых подсетей:

security zone-pair trusted trusted

rule 1

action permit

match source-address MGMT

enable

exit

exit

#Разрешаем прохождение любого трафика из зоны trusted к пользователям ТД:

security zone-pair trusted user

rule 1

action permit

enable

exit

exit

#Разрешаем прохождение лбого трафика из зоны trusted в зону gre:

security zone-pair trusted gre

rule 1

action permit

enable

exit

exit

#Разрешаем маршрутизатору принимать от пользователей ТД DHCP, что бы они могли получить адреса:

security zone-pair user self

rule 1

action permit

match protocol udp

match source-port dhcp_client

match destination-port dhcp_server

enable

exit

exit

#Разрешаем пользователям продлять адрес, полученный по DHCP:

security zone-pair user trusted

rule 1

action permit

match protocol udp

match source-port dhcp_client

match destination-port dhcp_server

enable

exit

exit

#Разрешаем весь трафик от пользователей в сеть Интернет:

security zone-pair user untrusted

rule 1

action permit

enable

exit

exit

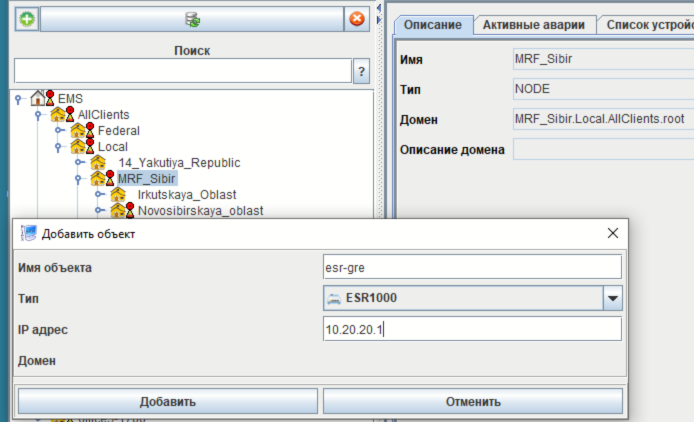

Добавление ESR в дерево EMS

Открываем EMS, встаем на узел, в который планируем добавить ESR и нажимаем кнопку "+", расположенную вверху слева от дерева узлов:

Рис. 3.

В открывшемся окне, в поле:

- "Имя объекта" - указываем произвольное название ESR "esr-gre".

- "Тип" - выбираем тип оборудования, соответствующий используемому типу ESR "ESR1000".

- "IP адрес" - указываем адрес управления ESR "10.20.20.1".

Нажимаем кнопку "Добавить".

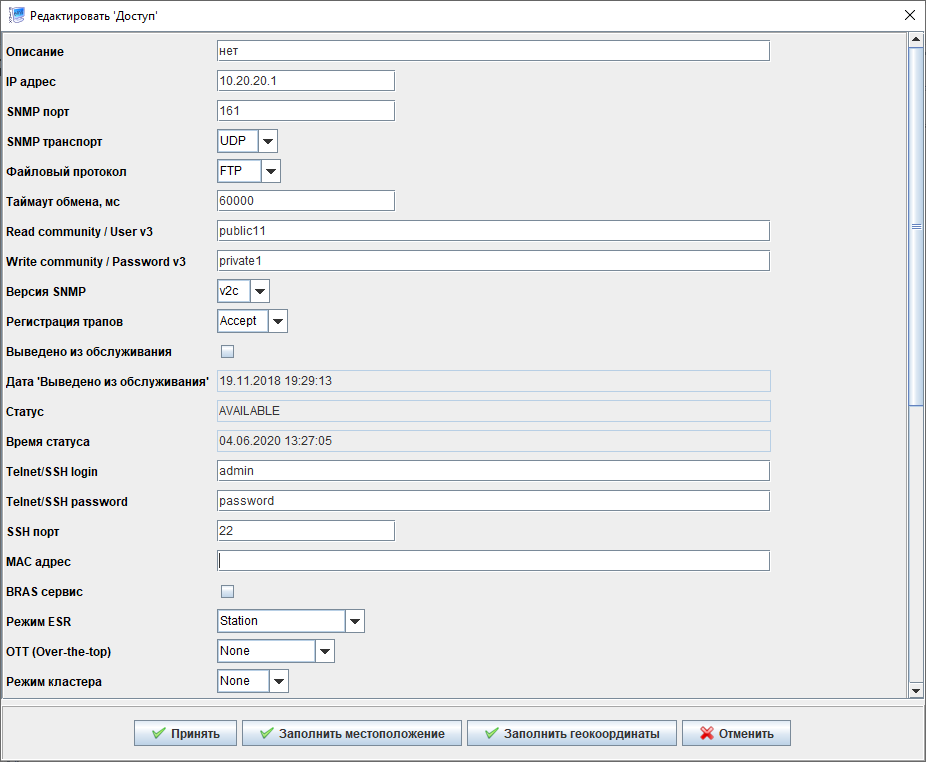

После этого необходимо встать на добавленный ESR (если он не появился в дереве - надо нажать вверху кнопку "" ) и открыть справа вкладку "Доступ":

Рис. 4.

В открывшемся окне редактируем поля:

- "Файловый протокол" - выбираем "FTP".

- "Read community" - указываем имя SNMP RO community, настроенное ранее "public11".

- "Write community" - указываем имя SNMP RW community, настроенное ранее "private1".

При добавлении ESR-100/200 значение поля "Режим ESR" будет "StationCE".

В этом случае необходимо изменить значение поля на "Station", в противном случае такой ESR не будет использоваться для построения дата-туннелей для ТД.

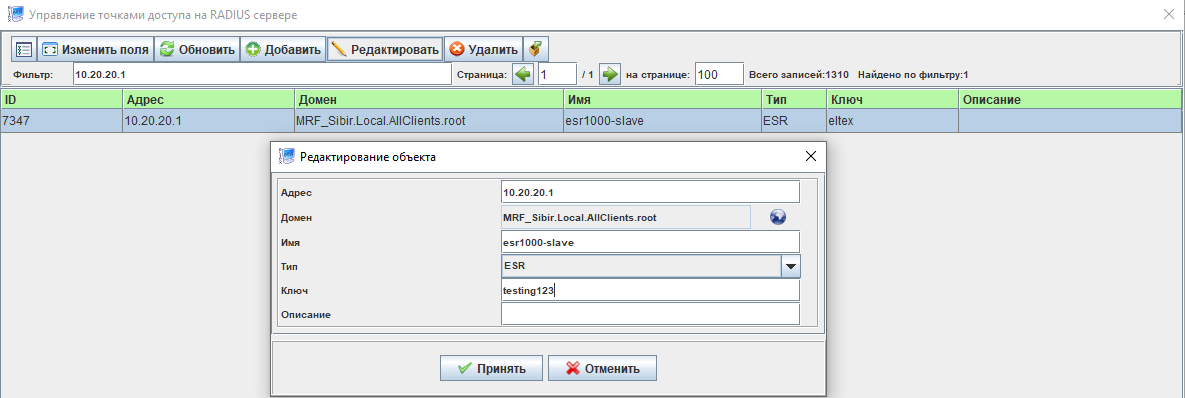

Изменить пароль radius, который будет использоваться при взаимодействии с ESR. Для этого в меню EMS открываем "RADIUS" → "Управление точками доступа". Выбираем добавленный ранее ESR (при большом количестве устройств можно выполнить фильтрацию по IP адресу ESR) и нажимаем кнопку "Редактировать":

Рис. 5.

В открывшемся окне меняем, в поле "Ключ" задаем ранее настроенный на ESR ключ "testing123" и нажимаем "Принять".

В случае, если ключ отличается от testing123, необходимо поменять значение ключ в ЛК→Настройки PCRF→BRAS VRF

Приложения

Полная конфигурация ESR для схемы с динамическим профилем конфигурирования туннелей SoftGRE

Полная конфигурация ESR для схемы с локальным профилем конфигурирования туннелей SoftGRE

Главным отличием от приведенной выше конфигурации является отсутствие настроек для взаимодействия с radius-сервером и связанного с этим функционала в настройках Wireless-Controller. Добавлены локальные профили для SoftGRE дата-туннелей с vlanами 10 и 11, которые будут включены в Bridge 10.

Использование интерфейса типа Bridge

Для терминации GRE туннелей, приходящих от ТД можно использовать только интерфейс типа "Bridge", т.к. термининируемые саб-туннели EoGRE обеспечивают L2 связность и могут быть включены только в данный тип интерфейсов.

Допускается включение в один интерфейс типа "Bridge" SoftGRE туннелей с разным значением vlan-ID.

Для интерфейсов типа "Bridge", терминирующих SoftGRE туннели от ТД всегда рекомендуется включать изоляцию портов для предотвращения обмена трафиком между интерфейсами SoftGRE. Включение выполняется командой "protected-ports local".

Если в настройках интерфейса типа "Bridge" используется vlan, то для возможности обмена трафиком между ним туннелями SoftGR надо исключить vlan из изоляции командой "protected-ports exclude vlan".

Пример вывода информации о состоянии SoftGRE туннелей на ESR

Просмотр информации о существующих SoftGRE туннелях:

Просмотр информации об интерфейсах типа "Bridge" и включенных в них SoftGRE туннелях:

Конфигурация DHCP сервера

Ниже приведен пример конфигурации DHCP сервера, на основе приведенной выше адресации. В качестве DHCP сервера используется ISC-DHCP-SERVER.

Пример настройки NAT на ESR

Если не предполагается использовать сторонний роутер для выполнения трансляции адресов клиентов в сеть Интернет - то можно выполнить настройку NAT непосредственно на ESR. Ниже приведён пример такой настройки: