Функционал BRAS поддерживается на сервисных маршрутизаторах Элтекс ESR-10/20/100/200/1000/1200/1500/1700. Данный функционал позволяет предоставить возможность идентификации клиентов Wi-Fi, подключающихся к точкам доступа производства различных производителей. В общем виде от BRAS требуются следующие функции:

BRAS является исполнительным механизмом, применяющим определенные политики к клиентскому трафику в соответствии с директивами, которые передаются ему от вышестоящей системы SoftWLC, в которой как раз принимаются решения на основании данных, передаваемых BRAS. В составе SoftWLC с BRAS взаимодействуют и пересылают ему директивы по работе с клиентами 2 модуля: PCRF и Портал.

Для того, чтобы различать клиентов между собой BRAS-у требуется какой-либо идентификатор, однозначно идентифицирующий клиента. Этим идентификатором является MAC клиентского устройства. Поэтому необходимо, чтобы на BRAS попадал трафик, с MAC-заголовками клиентов. Для этого необходимо обеспечить между клиентом и BRAS L2-сеть или, же пробросить клиентский трафик до BRAS внутри VPN через L3-инфраструктуру оператора. Далее, в настоящей документации будет рассматриваться схема подключения L2, когда трафик абонентов попадает на BRAS используя vlan через L2-сеть доступа оператора. Ознакомиться с документацией по включению ESR BRAS через L3 сеть оператора можно по ссылке: BRAS/BRAS в vrf. L3 WiFi - руководство по настройке с резервированием

В текущем документе предполагается, что на ESR используется ПО версии 1.11.3, SoftWLC версии 1.18.

Предполагается, что BRAS и комплекс управления SoftWLC включаются в ядре сети оператора связи, куда есть возможность прокладывать L2 канал связи (vlan) от каждой ТД для каждого SSID.

На приведенном ниже рис. 2.1, ТД подключаются к коммутатору, каждый SSID находится в отдельном vlan, они приходят на ESR. При подключении нового абонента выполняется редирект на портал для авторизации, который находится на сервере SoftWLC . После авторизации клиент предоставляется доступ в сеть Интернет.

Рис. 2.1.

Ниже, на рис. 2.2, приведена архитектура конфигурации ESR. В качестве аплинка используется интерфейс gi1/0/1 (можно использовать любой физический интерфейс). Доступ в сеть Интернет и к комплексу SoftWLC осуществляется в отдельных подсетях. vlan с SSID1 и SSID2 приходят в один интерфейс типа бридж. Трафик клиентов выпускается в сеть Интернет с помощью NAT на ESR.

Рис. 2.2.

Для терминации клиентов используется интерфейс типа бридж, т.к. он позволяет включить в него различные саб-интерфейсы и тем самым терминировать в одном адресном пространстве трафик из разных vlan, обеспечив тем самым возможность бесшовного перехода клиентов из одного vlan в другой (это может быть необходимо, если на разных ТД для одинакового SSID используются разные vlan). В то же время, если требуется разделение на подсети для различных SSID, можно использовать несколько интерфейсов типа бридж для терминации клиентских vlan. Для взаимодействия ESR BRAS с комплексом SoftWLC достаточно обеспечить L3 связанность.

1) На 1-й ТД настроен 1 SSID.

На ТД настраиваются один SSID. Устройство подключается в access порт коммутатора, который передает весь трафик через L2 сеть доступа оператора до маршрутизатора ESR BRAS в уникальном vlan. В этом случае можно однозначно идентифицировать, с какой ТД и SSID пришел трафик клиента.

2) На 1ТД настроено 2 SSID (или более).

На ТД настраиваются 2 SSID с разными именами. С ТД трафик идет untagged на один access порт коммутатора, который передает весь трафик через L2 сеть доступа оператора до маршрутизатора ESR BRAS в уникальном vlan. Таким образом клиенты, подключенные к разным SSID, попадают в один общий канал. На стороне оператора трафик с разных SSID не идентифицируется.

3.1) На 2-х (и более) ТД настроен 1 SSID.

На каждой ТД настраиваются 1 SSID. С ТД трафик идет untagged, устройства подключаются в разные access порты (но c одним vlan id) коммутатора 1 , который передает весь трафик через L2 сеть доступа оператора до маршрутизатора ESR BRAS в уникальном vlan. Таким образом, клиенты, подключенные к разным ТД, попадают в один общий канал. На стороне оператора трафик с разных ТД не идентифицируется.

3.2) На 2-х (и более) ТД настроен 1 SSID.

На ТД настраиваются 1 SSID. Устройства подключаются в разные access порты (c разными vlan ID) коммутатора, который передает весь трафик через L2 сеть доступа оператора до маршрутизатора ESR BRAS в уникальных vlan. Таким образом, трафик клиентов, подключенных к разным ТД, можно однозначно идентифицировать.

4.1) На 2-х (и более) ТД настроено 2 (и более) SSID.

На ТД настраиваются 2 (или более) SSID с разными именами. Каждая SSID с ТД передается с тегом vlan (настройки vlan на всех ТД одинаковые), на trunk порт коммутатора, который передает весь трафик через L2 сеть доступа оператора до маршрутизатора ESR BRAS. Таким образом, трафик клиентов, подключенных к разным SSID, можно однозначно идентифицировать. Идентифицировать с какой ТД пришел трафик от SSID нельзя.

4.2) На 2-х (и более) ТД настроено 2 (и более) SSID.

На ТД настраиваются 2 (или более) SSID с разными именами. Каждая SSID с ТД передается со своим тегом vlan (настройки vlan на всех ТД уникальные), на trunk порт коммутатора, который передает весь трафик через L2 сеть доступа оператора до маршрутизатора ESR BRAS в уникальных vlan. Таким образом, трафик клиентов, подключенных к разным SSID, как и ТД, к которым он подключен, можно однозначно идентифицировать.

Рассмотрим пример конфигурирования ESR и настройки комплекса SoftWLC для обеспечения авторизации клиентов через BRAS. Предполагается, что комплекс SoftWLC размещен на одном хосте и уже установлен. Подробнее о развертывании комплекса SoftWLC можно ознакомиться по ссылке: Wi-Fi контроллер (SoftWLC)

В приведенном ниже примере и описании конфигурации ESR будет использована следующая адресация:

| Назначение | vlan | адрес/маска |

|---|---|---|

| Подсеть управления, доступ к SoftWLC | 2300 | 100.123.0.176/24 |

| Доступ в сеть Интернет | 3500 | 172.31.240.3/29 |

| Подсеть клиентов ТД | 192.168.132.0/22 | |

| SSID 1 | 2336 | |

| SSID 2 | 2337 |

Адрес SotfWLC 100.123.0.2. Шлюз по умолчанию для ESR 172.31.240.1.

На рис. 3.1 приведена архитектура конфигурации ESR c адресацией. ESR подключается по схеме "router-on-stick", используя в качестве uplink интерфейс gi1/0/1.

Рис. 3.1.

При настройке ESR следует придерживаться следующих принципов:

1) В первую очередь выполнить общие настройки - назначить адресацию, настроить доступ к ESR;

2) При настройке адресации отключить файрвол на всех L3 интерфейсах ESR, за исключением интерфейса, смотрящего в сеть Интернет;

3) Только убедившись, что трафик клиентов и управления проходит правильным образом: клиенты получают адреса, есть доступ с сеть Интернет, с ESR есть доступ до SoftWLC - выполнить настройку BRAS;

4) Убедившись в успешной авторизации клиентов на BRAS и выходе их в сеть Интернет, настроить файрвол и включить его на всех интерфейсах.

Первоначальную настройку ESR следует выполнять используя консольное подключение и предварительно полностью стерев старую или factory конфигурацию, что бы её остатки не создавали проблем в дальнейшей настройке:

esr1000# copy system:default-config system:candidate-config Entire candidate configuration will be reset to default, all settings will be lost upon commit. Do you really want to continue? (y/N): y |******************************************| 100% (50B) Default configuration loaded successfully. |

Затем выполним первоначальную настройку маршрутизатора:

security zone trusted exit security zone untrusted exit security zone users exit bridge 10 description "users" security-zone users ip firewall disable ip address 192.168.132.1/22 ip helper-address 100.123.0.2 enable exit interface gigabitethernet 1/0/1.77 description "UpLink" security-zone untrusted ip address 172.31.240.3/29 exit interface gigabitethernet 1/0/1.2300 description "mgmt" security-zone trusted ip firewall disable ip address 100.123.0.176/24 exit interface gigabitethernet 1/0/1.2336 bridge-group 10 exit interface gigabitethernet 1/0/1.2337 bridge-group 10 exit ip dhcp-relay ip route 0.0.0.0/0 172.31.240.1 ip telnet server ip ssh server |

Затем применим эту настройку (commit/confirm), после чего оборудование можно размещать в стойке и подключаться к нему по ssh/telnet.

Настроим NAT:

object-group network users

ip prefix 192.168.132.0/22

exit

nat source

pool nat_addr

ip address-range 172.31.240.3

exit

ruleset nat_source

to zone untrusted

rule 1

match source-address users

action source-nat pool nat_addr

enable

exit

exit

exit |

После применения этой настройки надо убедиться в успешном подключении клиентов - получении ими адресов и выходе в сеть Интернет, а так же в наличии связности до SoftWLC. Настройка DHCP сервера в текущем документе не рассматривается, т к. это отдельный сервис и может базироваться на различном ПО (рекомендуется использовать isc-dhcp-server). До исправления проблем сетевой связности на этой стадии не имеет смысла переходить к дальнейшей настройке.

Потом настраиваем взаимодействие с SNMP и NTP серверами - это необходимо для корректного мониторинга состояния ESR из EMS:

snmp-server snmp-server system-shutdown snmp-server community "private1" rw snmp-server community "public11" ro snmp-server host 100.123.0.2 source-address 100.123.0.176 exit clock timezone gmt +7 ntp enable ntp server 100.123.0.2 exit |

Настройку BRAS можно разделить на следующие этапы:

1) Загрузка лицензии BRAS;

2) Конфигурирование взаимодействия с radius сервером;

3) Конфигурирование access-list, которые будут использоваться сервисами BRAS;

4) настройка сервиса BRAS и включение его на соответствующих бриджах для авторизации клиентов.

1.1) Проверяем наличие лицензии:

esr1000# sh licence Active licence not found! |

Лицензии нет. Для её получения нужно обратится в коммерческий отдел компании "Элтекс".

1.2) После получения лицензии загружаем её на ESR и проверяем, что она успешно загрузилась:

esr1000# copy tftp://100.123.0.2:/NP07000030.lic system:licence |******************************************| 100% (678B) Licence loaded successfully. Please reboot system to apply changes. esr1000# sh licence Licence information ------------------- Name: eltex Version: 1.0 Type: ESR-1000 S/N: NP07000030 MAC: A8:F9:4B:AB:79:A0 Features: BRAS - Broadband Remote Access Server |

1.3) Перезагружаем ESR:

esr1000# reload system Do you really want to reload system ? (y/N): y |

После перезагрузки станут доступны команды настройки BRAS.

2) Настраиваем взаимодействие с радиус сервером:

object-group network SoftWLC ip address-range 100.123.0.2 exit radius-server timeout 10 radius-server retransmit 5 radius-server host 100.123.0.2 key ascii-text testing123 timeout 11 priority 20 source-address 100.123.0.176 auth-port 31812 acct-port 31813 retransmit 10 dead-interval 10 exit aaa radius-profile PCRF radius-server host 100.123.0.2 exit das-server COA key ascii-text testing123 port 3799 clients object-group SoftWLC exit aaa das-profile COA das-server COA exit |

В этой настройке мы указали, что взаимодействие с радиус сервером осуществляется по адресу 100.123.0.2 по портам 31812 и 31813, с паролем testing123. Эти порты должны быть открыты на транспорте при обращении ESR к PCRF (предполагается, что все компоненты комплекса SoftWLC находятся на одном хосте). Так же мы указали, что при обращении со стороны PCRF ESR слушает обращения на порту 3799 с адреса 100.123.0.2, с паролем testing123. Этот порт должен быть открыт на транспорте при обращении PCRF к ESR.

3) Настраиваем access-list, которые будут использоваться сервисами BRAS:

ip access-list extended WELCOME

rule 1

action permit

match protocol tcp

match destination-port 443

enable

exit

rule 2

action permit

match protocol tcp

match destination-port 8443

enable

exit

rule 3

action permit

match protocol tcp

match destination-port 80

enable

exit

rule 4

action permit

match protocol tcp

match destination-port 8080

enable

exit

exit

ip access-list extended INTERNET

rule 1

action permit

enable

exit

exit

ip access-list extended unauthUSER

rule 1

action permit

match protocol udp

match source-port 68

match destination-port 67

enable

exit

rule 2

action permit

match protocol udp

match destination-port 53

enable

exit

exit |

4.1) Далее добавляем необходимые настройки BRAS на интерфейсе клиентов:

object-group network bras_users ip address-range 192.168.132.2-192.168.135.254 exit bridge 10 service-subscriber-control object-group bras_users location data10 exit |

Обратим внимание на настройку "service-subscriber-control object-group bras_users" - мы указали, что авторизацию будут проходить только пользователи, имеющие адреса из диапазона, указанного в группе bras_users. Это необходимо для того, что бы обеспечить беспрепятственное прохождение трафика с адреса bridge 10 и широковещательного трафика подсети. Вместо нее можно использовать настройку "service-subscriber-control any", которая заблокирует прохождение любого трафика до прохождения авторизации. |

4.2) Затем выполняем настройку BRAS:

В данной настройке указан адрес 100.123.0.2 и порт 7070 для загрузки списков фильтрации URL и порт 8080 для выполнения редиректа. Эти порты должны быть открыты на транспорте по направлению к PCRF.

subscriber-control filters-server-url http://100.123.0.2:7070/filters/file

subscriber-control

aaa das-profile COA

aaa sessions-radius-profile PCRF

aaa services-radius-profile PCRF

nas-ip-address 100.123.0.176

session mac-authentication

bypass-traffic-acl unauthUSER

default-service

class-map unauthUSER

filter-name remote gosuslugi

filter-action permit

default-action redirect http://100.123.0.2:8080/eltex_portal/

exit

enable

exit |

На данном этапе заканчивается настройка ESR для работы в режиме BRAS. Для проверки работоспособности требуется выполнить настройки со стороны комплекса SoftWLC. К настройке файрвола имеет смысл переходить только после проверки работоспособности BRAS поэтому она будет рассмотрена далее, после настроек со стороны комплекса SoftWLC.

Настройки комплекса SoftWLC можно разделить на глобальные, которые выполняются один раз или при добавлении каждого нового ESR BRAS; универсальные - они могут как конфигурироваться под отдельного заказчика услуги авторизации, так и использоваться в настройках нескольких или всех заказчиков; и индивидуальные, которые как правило конфигурируются при подключении каждого нового заказчика, даже если могут быть использованы у нескольких различных заказчиков.

Глобальные настройки можно разделить на несколько этапов:

1) Включение взаимодействия с BRAS в Конструкторе порталов;

2) Создание в Личном кабинете двух обязательных списков фильтрации URL - welcome и gosuslugi;

3) Создание в Личном кабинете обязательного сервиса WELCOME;

3) Настройка взаимодействия с BRAS в Личном кабинете;

4) Добавление ESR BRAS в EMS и настройка взаимодействия с ним.

Первые четыре пункта выполняются один раз при первичном развертывании и настройке, 5-й - при добавлении каждого нового ESR BRAS.

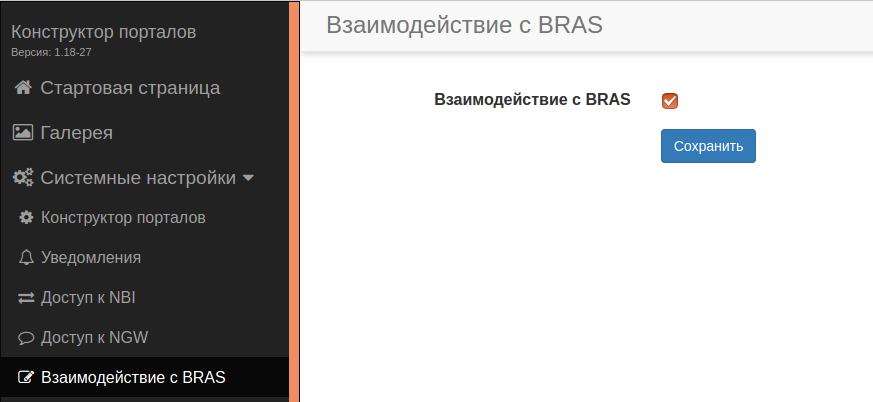

1) Открываем в Конструктор порталов (рис. 4.1.1) по адресу http://<ip адрес хоста>:8080/epadmin и переходим в настройку "Взаимодействие с BRAS":

Рис. 4.1.1.

Включаем:

Нажимаем кнопку "Сохранить".

Внимание! Начиная с версии SoftWLC 1.18 изменился способ взаимодействия портала с ESR BRAS - портал будет использовать только запросы к PCRF при авторизации пользователей BRAS, что привело к исключению настроек взаимодействия с ESR.

|

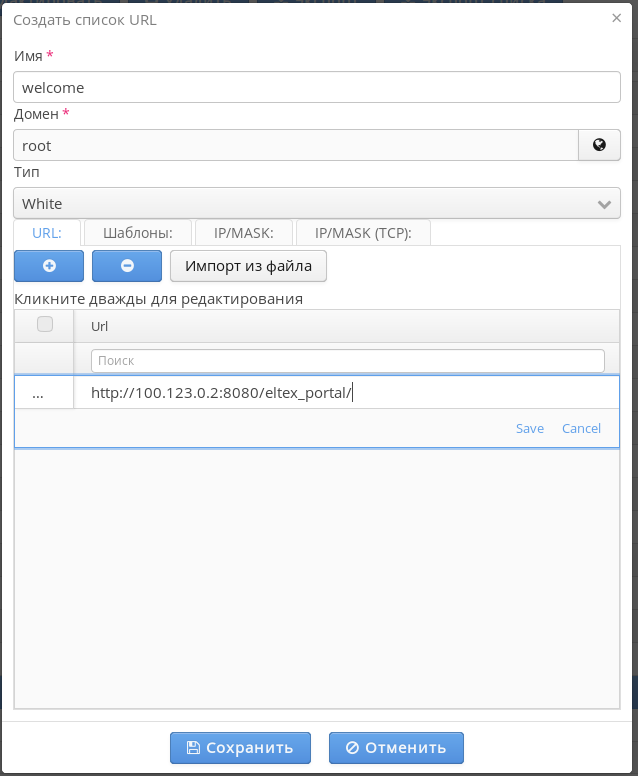

2.1) Открываем Личный кабинет http://<ip адрес хоста>:8080/wifi-cab/ и переходим в "Настройки PCRF" → "Списки URL" и нажимаем кнопку "Добавить" (рис. 4.2.1):

Рис. 4.2.1.

Задаём:

После чего нажимаем "Save" для сохранения строки и "Сохранить" для сохранения списка.

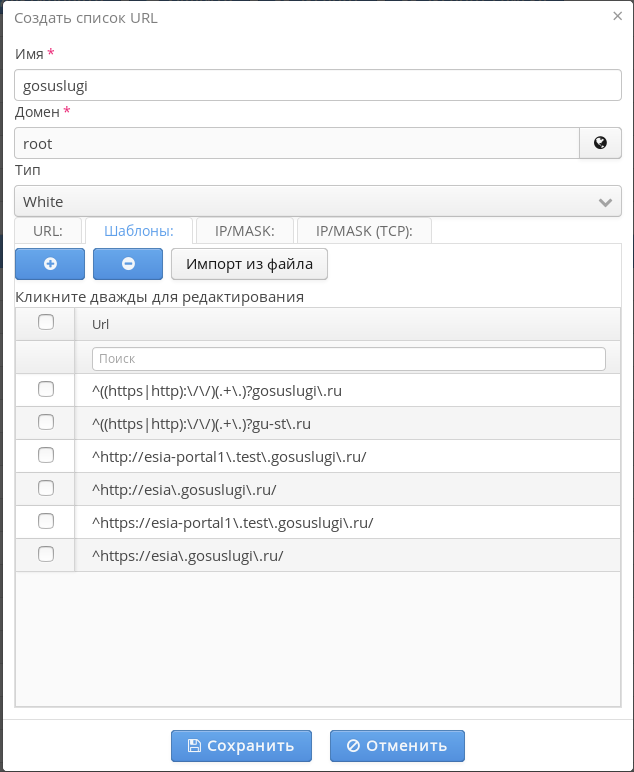

2.2) Аналогично добавляем список фильтрации gosuslugi (рис .4.2.2), который используется в настройках BRAS filter-name remote gosuslugi:

Рис. 4.2.2

И нажимаем "Сохранить".

Настройка интеграции SoftWLC с ЕСИА в данном документе не рассматривается, подробнее можно в разделе документации: Wi-Fi контроллер (SoftWLC).

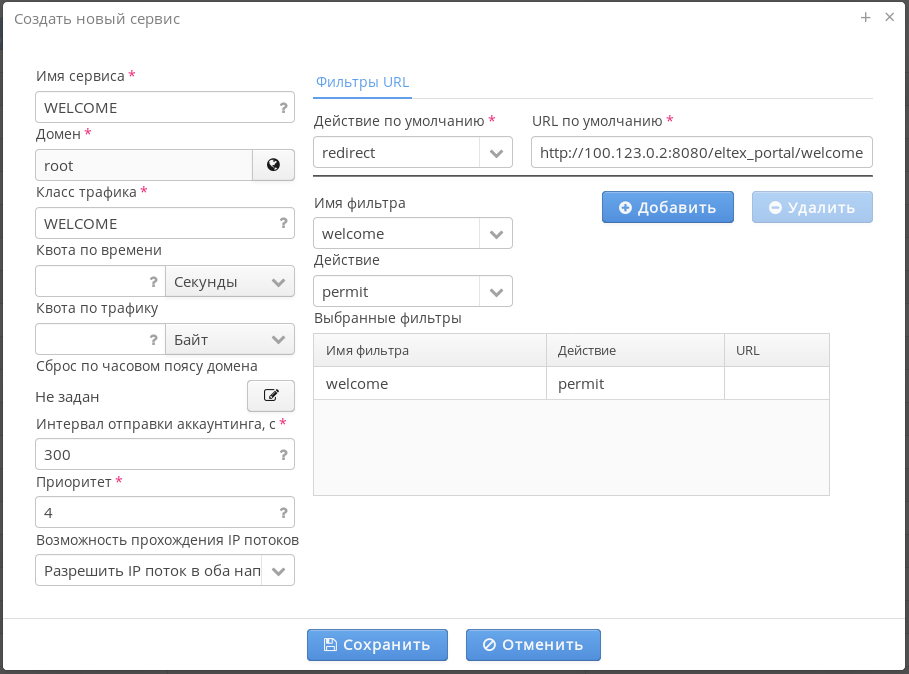

3) После этого переходим в раздел "Сервисы и тарифы" Личного кабинета, выбираем вкладку "Сервисы PCRF" и нажимаем кнопку "Добавить" (рис. 4.3.1):

Рис. 4.3.1.

В открывшемся окне настраиваем:

Внимание! Данное название должно быть таким же, как и у настроенного на ESR ip access-list extended WELCOME, включая регистр символов, т.к. именно этот access-list будет использовать ESR при назначении данного сервиса. Несовпадение названия/регистра приведет к некорректной работе BRAS при назначении данного сервиса; |

Нажимаем кнопку "Сохранить". Данный сервис является служебным, необходим для корректной работы страницы "Добро пожаловать" и его нельзя использоваться в настройках тарифов.

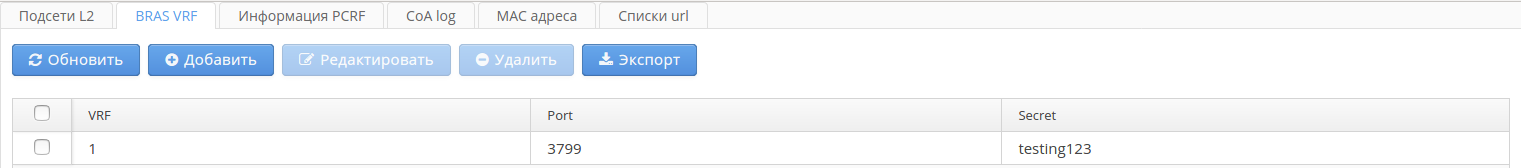

4) После этого переходим в "Настройки PCRF" Личного кабинета и открываем вкладку "BRAS VRF" (рис. 4.4.1):

Рис. 4.4.1.

Рис. 4.4.1.

На данной странице настраивается взаимодействие с BRAS в различных VRF. Для взаимодействия в дефолтном VRF уже существует запись, созданная с параметрами по умолчанию. В случае, если предполагается использовать при CoA-обращениях к ESR порт и пароль отличные от дефолтных - надо отметить галочкой текущую запись и нажать кнопку "Редактировать", откроется окно (рис. 4.4.2):

Рис. 4.4.2.

Рис. 4.4.2.

После изменения настроек нажимаем "Сохранить". Ранее, версиях SoftWLC 1.17 и предыдущих данная настройка этих параметров выполнялась в конструкторе порталов.

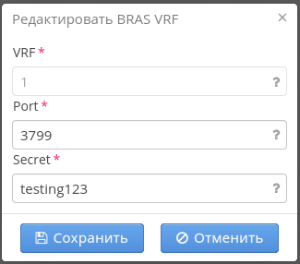

5.1) Затем открываем EMS, создаем домен eltex (принципы настройки доменов и узлов в данном документе не рассматриваются), выбираем нужный узел и добавляем (нажатием кнопки ![]() ) ESR в дерево объектов (рис. 4.5.1):

) ESR в дерево объектов (рис. 4.5.1):

Рис. 4.5.1.

Указываем:

Нажимаем кнопку "Добавить".

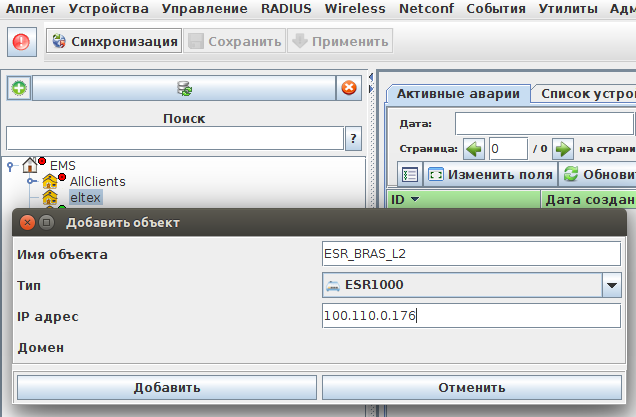

5.2) После появления ESR в дереве объектов (в случае, если не появилось - надо нажать кнопку  в левом верхнем углу окна EMS) встаем на него и открываем справа вкладку "Доступ", а в ней нажимаем "Редактировать" (рис. 4.5.2):

в левом верхнем углу окна EMS) встаем на него и открываем справа вкладку "Доступ", а в ней нажимаем "Редактировать" (рис. 4.5.2):

Рис. 4.5.2.

В открывшейся вкладке указываем:

Остальные настройки сохраняем без изменений и нажимаем кнопку "Принять".

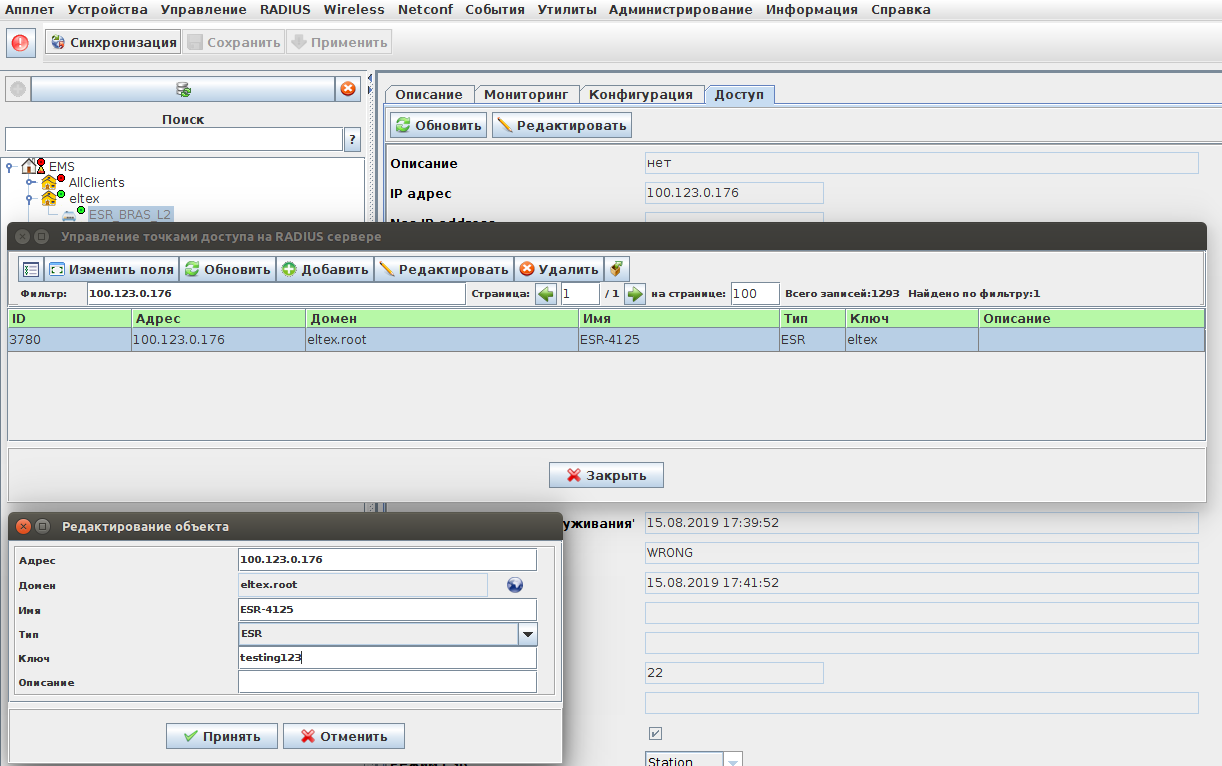

5.3) Затем в EMS необходимо указать пароль radius, для взаимодействия с ESR со стороны комплекса SoftWLC. Для этого открываем в меню "RADIUS" → "Управление точками доступа", находим ESR (если в таблице присутствует много адресов - можно отфильтровать по IP адресу) и дважды нажимаем на него, что бы открылось окно редактирования параметров (рис. 4.5.3):

Рис. 4.5.3.

Исправляем "Ключ" на testing123 и нажимаем кнопку "Принять", после чего закрываем окно "Управление точками доступа на RADIUS сервере".

Пароль радиус должен совпадать у ESR и localhost (127.0.0.1), если у 127.0.0.1 не сменили пароль, его нужно сменить. |

К универсальным настройкам относятся настройки тарифа заказчика. Как правило если требуется предоставление стандартной услуги доступа в сеть Интернет можно использовать для всех заказчиков один и то же тариф. Но при необходимости можно настроить тариф индивидуально для отдельного заказчика.

В нижеприведенном примере рассматривается настройка тарифа для доступа в сеть Интернет без ограничений. Настройка тарифа включает в себя настройку сервиса PCRF (один и тот же сервис может использоваться в различных тарифах), который будет использоваться в тарифе и настройку самого тарифа.

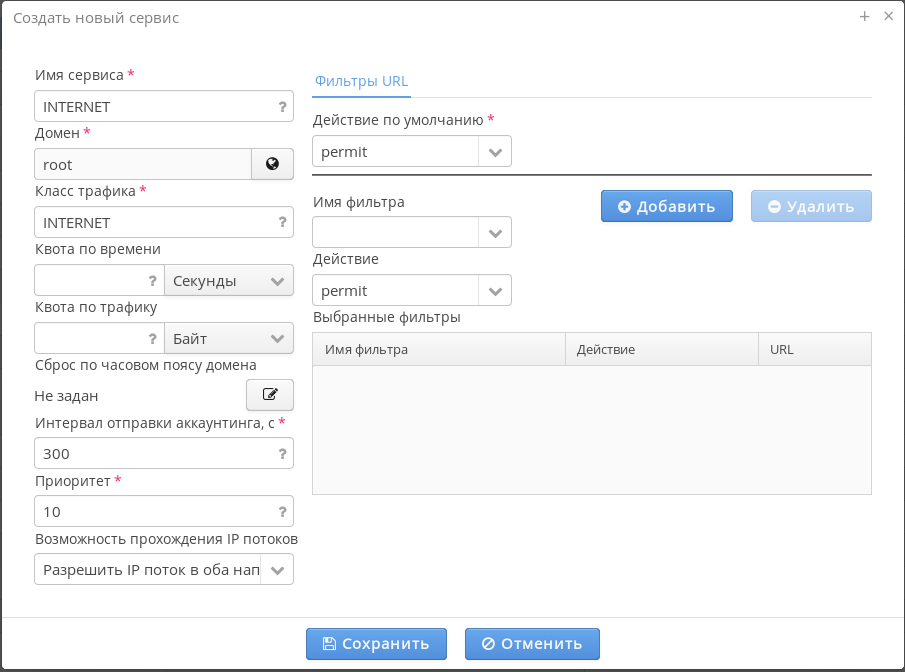

Открываем Личный кабинет и переходим в раздел "Сервисы и тарифы" → "Сервисы PCRF" и в нем нажимаем кнопку добавить - откроется окно "Создать новый сервис" (рис. 4.2.1):

Рис. 4.2.1.

Настраиваем:

Внимание! Данное название должно быть таким же, как и у настроенного на ESR ip access-list extended INTERNET, включая регистр символов, т.к. именно этот access-list будет использовать ESR при назначении данного сервиса. Несовпадение названия/регистра приведет к некорректной работе BRAS при назначении данного сервиса; |

Нажимаем кнопку "Сохранить".

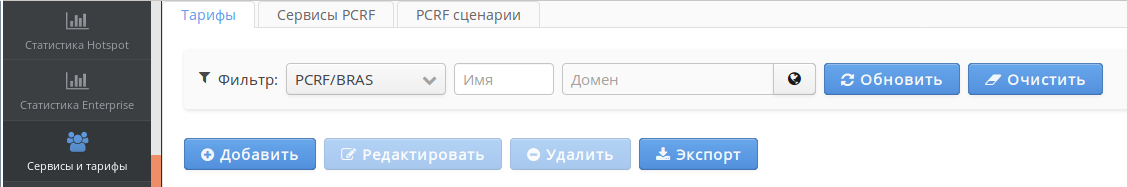

Открываем в Личном кабинете "Сервисы и тарифы" → "Тарифы" и выбираем фильтр "PCRF/BRAS", перейдя тем самым к настройке тарифов BRAS (рис. 4.2.2):

Рис. 4.2.2.

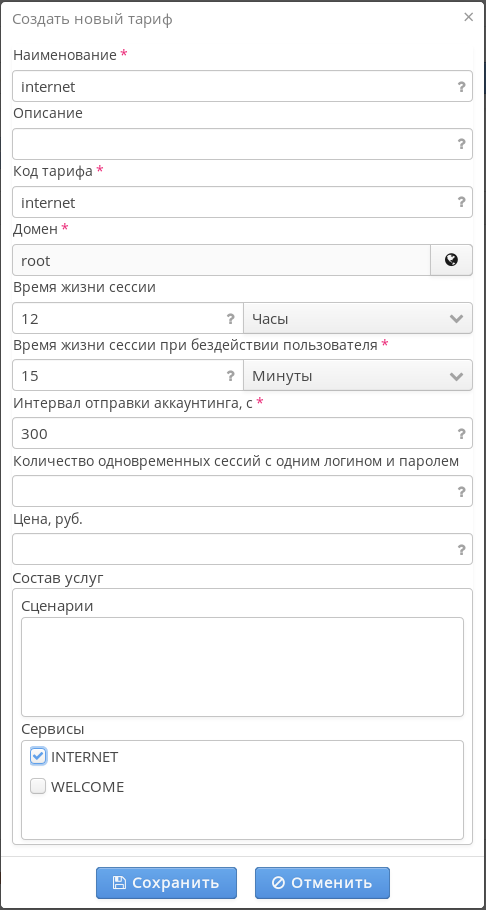

и нажимаем кнопку "Добавить" - откроется окно "Создать новый тариф" (рис. 4.2.3):

Рис. 4.2.3.

Настраиваем:

Внимание! Сервис "WELCOME" Не выбираем! Если он так же будет отмечен - это приведет к некорректной работе BRAS после авторизации пользователя и назначения ему данного тарифа. |

Нажимаем кнопку "Cохранить".

К индивидуальным настройкам относятся настройка портала, настройка и привязка SSID, и добавление подсетей L2. Портал можно использовать один для нескольких заказчиков, но как правило такое редко практикуется. Настройка SSID как правило уникальна для каждой географической локации подключения; а если используется уникальный vlan для одинакового SSID каждой ТД - то для каждой такой ТД. В рамках одного заказчика как правило используется один и тот же портал в различных SSID. В общем порядок настройки для каждого нового заказчика выглядит следующим образом:

1) создание портала (если планируется использовать существующий - этот шаг пропускается);

2) создание и привязка SSID в EMS;

3) создание подсети L2 в Личном кабинете.

1.1) Открываем конструктор порталов http://<ip адрес портала>:8080/epadmin и нажимаем  , после чего в открывшемся окне (рис .4.3.1):

, после чего в открывшемся окне (рис .4.3.1):

Рис. 4.3.1.

настраиваем:

Нажимаем "Сохранить". Переход в созданный портал будет сделан автоматически.

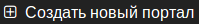

1.2) Обратим внимание, что в конструкторе порталов для созданного выше портала "eltex" во вкладке "Тарифы" есть тариф "default", предназначенный для работы с ТД (рис. 4.3.2):

Рис. 4.3.2.

Данный тариф не подходит для работы с BRAS, но если добавить тариф типа "Работа через BRAS" - то портал может определить, какого типа авторизация нужна пользователю и подставит ему соответствующий тариф. Если использовать данный портал для авторизации клиентов ТД Eltex не предполагается - то можно нажить "Удалить" и удалить тариф предназначенный для ТД.

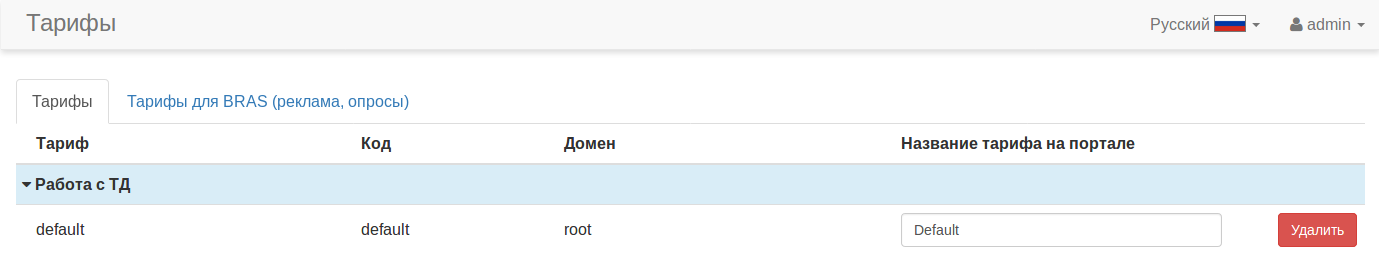

1.3) Нажимаем внизу конструктора порталов кнопку "Добавить" (рис. 4.3.3)

Рис. 4.3.3.

в открывшемся окне выбора тарифов отмечаем галочкой тариф "internet", который был настроен ранее в ЛК и нажимаем "Добавить". Обратим внимание, что он относится к группе тарифов "Работа через BRAS".

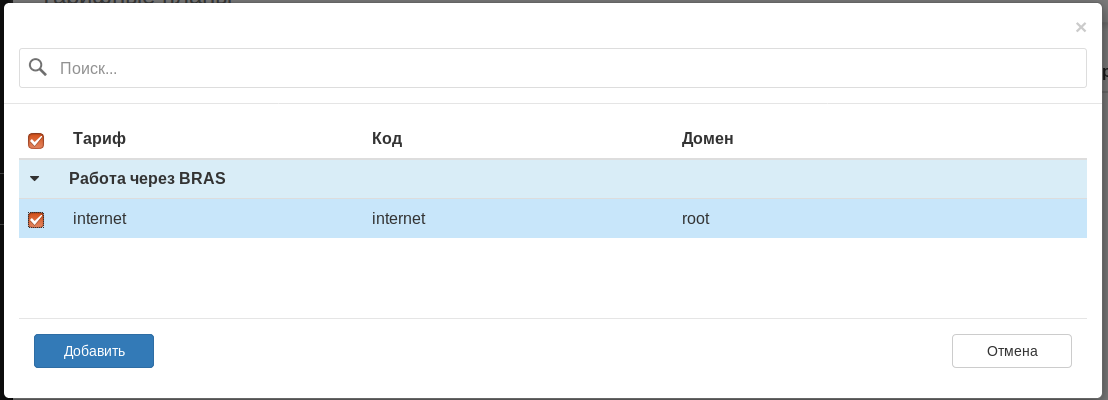

1.4) Нажимаем внизу конструктора порталов кнопку "Сохранить" (рис. 4.3.4):

Рис. 4.3.4.

На этом настройка портала закончена. В текущем документе предполагается, что для при авторизации клиента будет использоваться демо-режим. Подробнее о настройках взаимодействия с SMS-шлюзами, call центрами и серверами электронной почты можно ознакомиться по ссылке: v1.18_Настройка авторизации

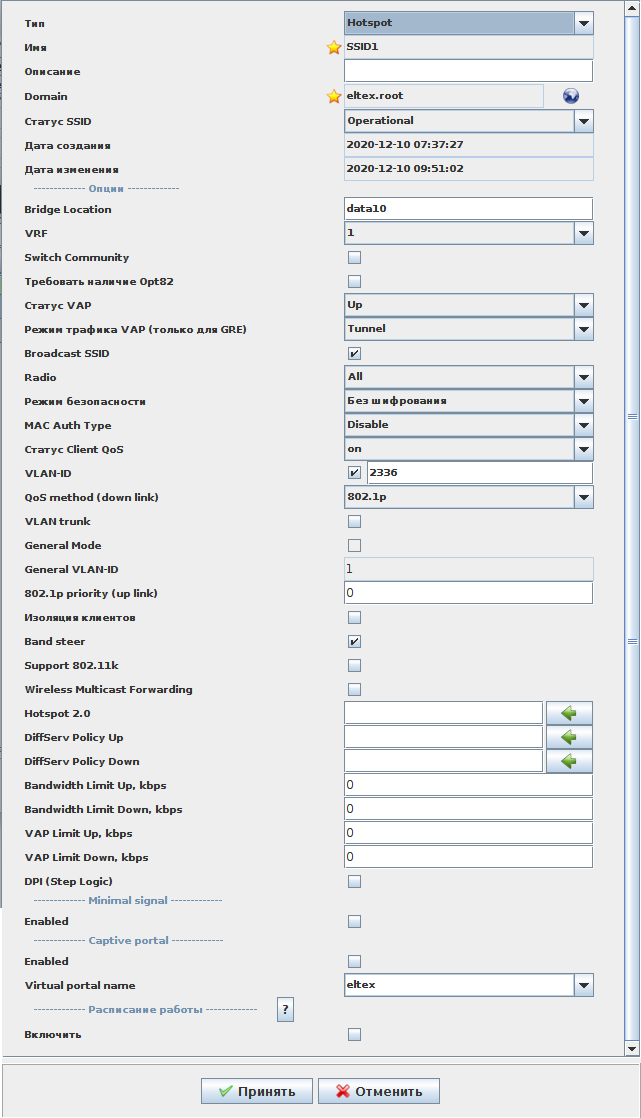

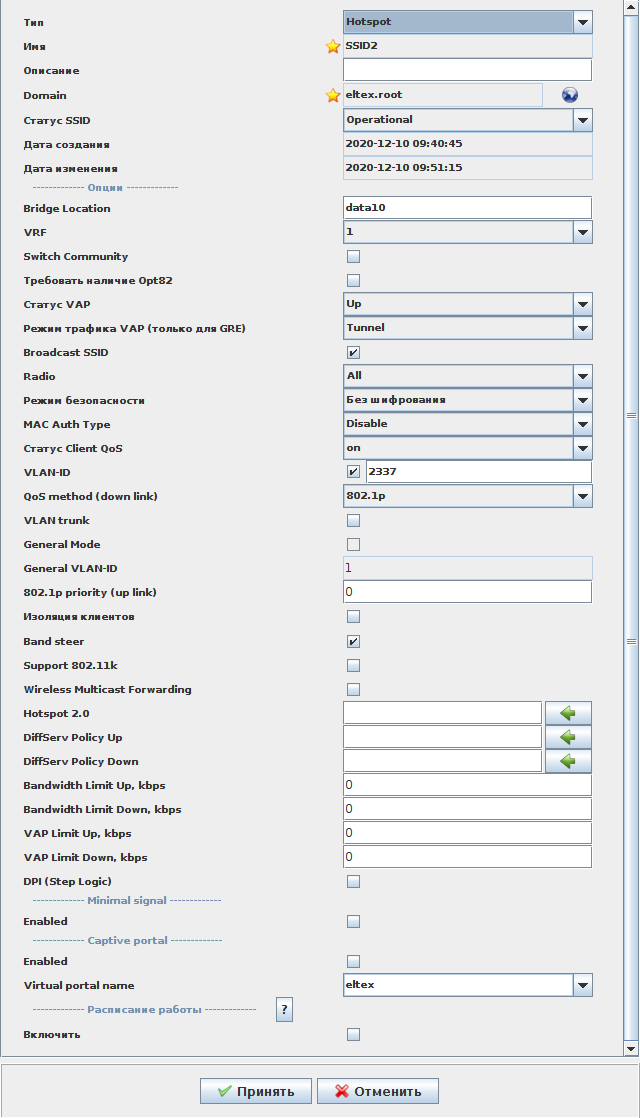

2.1) Открываем в EMS и открываем меню "Wireless" → "Менеджер SSID" и во вкладке "База SSID" нажимаем кнопку "Добавить SSID" - откроется окно создания SSID (рис. 4.3.5):

Рис. 4.3.5.

и настраиваем:

Нажимаем "Принять".

Т.к. в настраиваемой схеме предполагается наличие двух SSID - настраиваем аналогично второй SSID для vlanа 2337 (рис. 4.3.6):

Рис. 4.3.6.

отличия только в vlan и имени SSID.

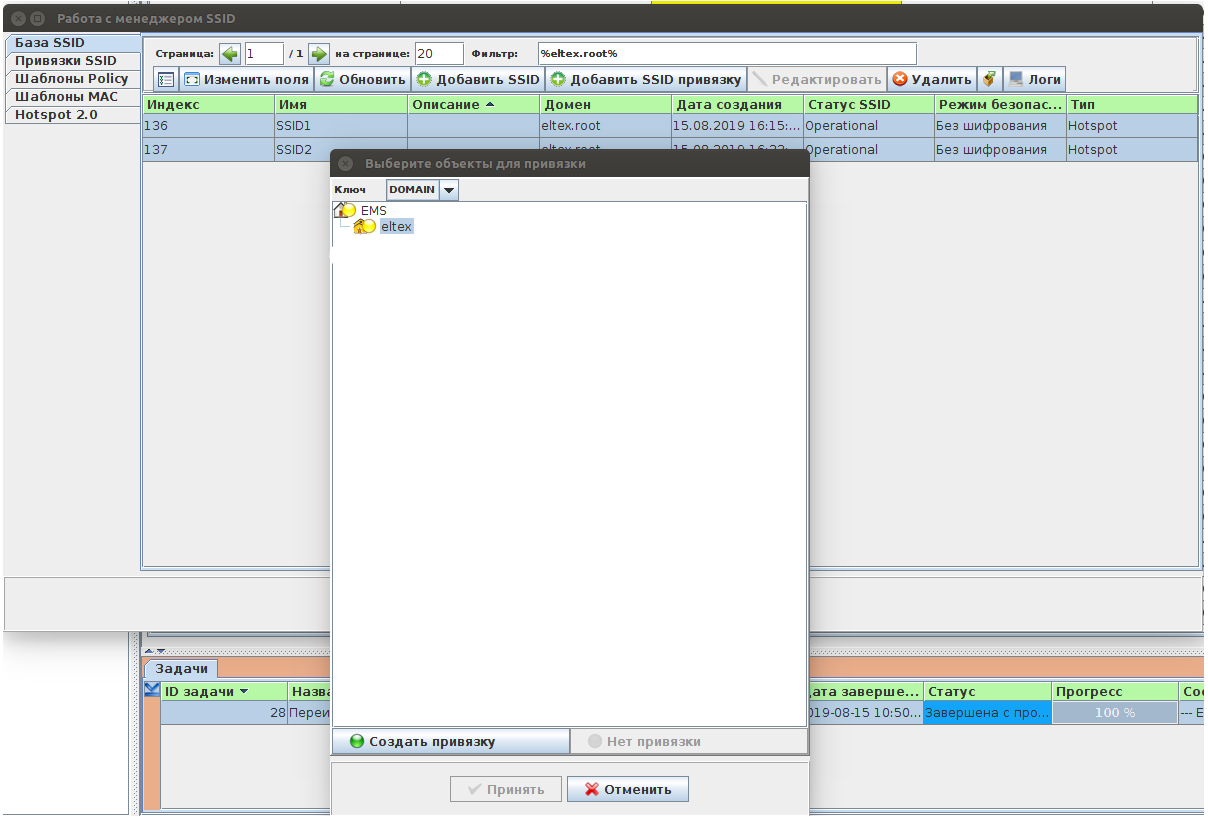

2.2) Выполним привязку SSID - для этого выделим созданные нами ранее SSID1 и SSID2 и нажмем кнопку "Добавить SSID привязки". В открывшемся окне (рис. 4.3.7):

Рис. 4.3.7.

выбираем "Ключ" - DOMAIN, и выбираем домен eltex, в котором будут находится наши SSID и нажимаем "Создать привязку". После этого станет доступна кнопка "Принять" - нажимаем на неё.

Появится вопрос - "Исправить привязки SSID" - нажимаем "Нет", т.к. это работает только для ТД Eltex и закрываем менеджер SSID. На этом настройка EMS закончена.

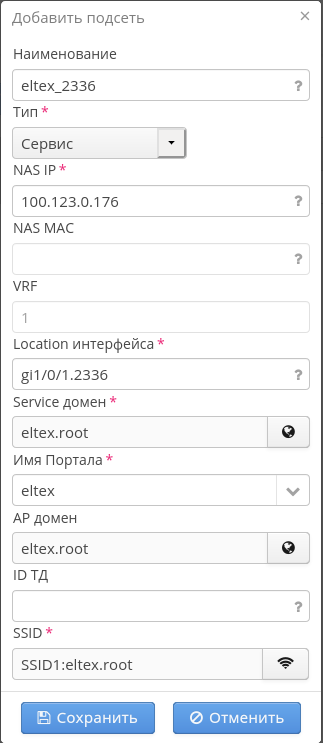

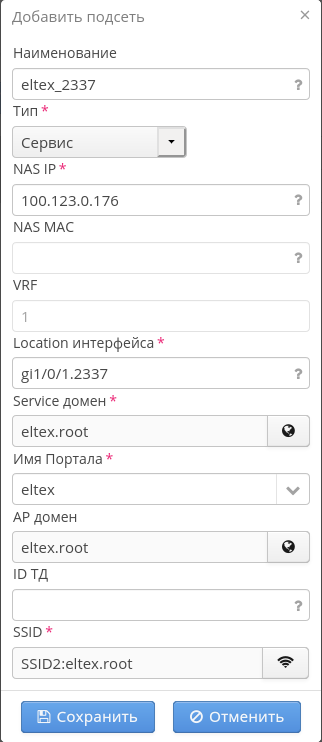

3.1) Открываем личный кабинет и переходим в "Настройки PCRF" → "Подсети L2" и нажимаем кнопку "Добавить". Откроется окно "Добавить подсеть" (рис. 4.3.8):

Рис. 4.3.8.

настраиваем:

"SSID" - выбираем SSID1:eltex.root

| Внимание! Для того, что бы иметь возможность выбрать нужный SSID "Service домен" должен совпадать или быть родительским для настроки "Domain" в настройках SSID. |

Нажимаем кнопку "Сохранить".

Аналогично настраиваем подсеть L2 для второго SSID (рис. 4.3.9):

Рис. 4.3.9.

и сохраняем её.

На этом настройка комплекса SoftWLC для работы с BRAS закончена, далее надо подключиться в настроенные ранее vlan и убедится в наличии редиректа на портал, возможности пройти авторизацию в демо режиме и выйти в сеть Интернет после авторизации. Траблшутинг при подключении клиентов BRAS рассмотрен по ссылке: BRAS. Troubleshooting Guide

При первоначальной настройке ESR для удобства траблшутинга был отключен файрвол. После того как настройка будет выполнена и проверена успешная авторизация и работа клиентов через BRAS необходимо настроить файрвол. Главная цель настройки файрвол - предотвратить доступ клиентов к ESR, комплексу SoftWLC и ресурсам внутренней сети оператора.

Файрвол на ESR работает на уровне L3 - на каждый L3 интерфейс назначается security zone (зона безопасности). Правила формируются на основании связок security zone-pair. Используемые в данном документе названия зон trusted, untrusted и users могут быть обозначены по другому. Зарезервированные названия зон безопасности, которые нельзя использовать - self и all. На рис. 5.1 приведено распределение интерфейсов ESR по зонам безопасности:

Рис. 5.1.

Bridge 10 - зона users.

Важно! Саб-интерфейсы gi1/0/1.2336 и gi1/0/1.2337 включены в bridge 10, своих ip адресов не имеют и поэтому трафик приходящий через эти интерфейсы считается приходящим из зоны users. Настраивать security-zone на этих интерфейсах нет необходимости; |

Gi1/0/1.77 - зона untrusted, т.к. этот интерфейс смотрит в сторону сети Интернет;

Принципы настройки файрвола выглядят следующим образом:

Зоны безопасности и назначение их на интерфейсы было сделано при первоначальной настройке ESR.

Далее создадим объекты для сервисов dhcp, dns:

object-group service dhcp_server port-range 67 exit object-group service dhcp_client port-range 68 exit object-group service dns port-range 53 exit object-group service redirect port-range 3128-3159 exit |

Важно! В настройке сервиса object-group service redirect указаны порты прокси, слушающие подключение клиента. Их число зависит от модели ESR. Подробнее по ссылке 1.4.1 Обновление ESR с версии 1.4.0 на 1.4.1 |

Настраиваем правила фильтрации в соответствии выбранными выше принципами настройки файрвол:

security zone-pair users untrusted

rule 1

action permit

enable

exit

exit

security zone-pair trusted self

rule 1

action permit

enable

exit

exit

security zone-pair trusted users

rule 1

action permit

enable

exit

exit

security zone-pair users self

rule 1

action permit

match protocol udp

match source-port dhcp_client

match destination-port dhcp_server

enable

exit

rule 2

action permit

match protocol tcp

match destination-port redirect

enable

exit

exit

security zone-pair users trusted

rule 1

action permit

match protocol udp

match source-port dhcp_client

match destination-port dhcp_server

enable

exit

rule 2

action permit

match protocol udp

match destination-port dns

enable

exit

exit |

Включаем файрвол на интерфейсах, где он ранее был отключен:

bridge 10 no ip firewall disable exit interface gigabitethernet 1/0/1.77 no ip firewall disable exit interface gigabitethernet 1/0/1.2300 no ip firewall disable exit |

и применяем конфигурацию.

Проверяем работоспособность авторизации и выхода в сеть Интернет. После этого настройка ESR BRAS может считаться оконченной.

Полная конфигурация ESR:

object-group service dhcp_server

port-range 67

exit

object-group service dhcp_client

port-range 68

exit

object-group service dns

port-range 53

exit

object-group service redirect

port-range 3128-3131

exit

object-group network users

ip prefix 192.168.132.0/22

exit

object-group network SoftWLC

ip address-range 100.123.0.2

exit

radius-server timeout 10

radius-server retransmit 5

radius-server host 100.123.0.2

key ascii-text encrypted 88B11079B9014FAAF7B9

timeout 11

priority 20

source-address 100.123.0.176

auth-port 31812

acct-port 31813

retransmit 10

dead-interval 10

exit

aaa radius-profile PCRF

radius-server host 100.123.0.2

exit

das-server COA

key ascii-text encrypted 88B11079B9014FAAF7B9

port 3799

clients object-group SoftWLC

exit

aaa das-profile COA

das-server COA

exit

security zone trusted

exit

security zone untrusted

exit

security zone users

exit

ip access-list extended WELCOME

rule 1

action permit

match protocol tcp

match destination-port 443

enable

exit

rule 2

action permit

match protocol tcp

match destination-port 8443

enable

exit

rule 3

action permit

match protocol tcp

match destination-port 80

enable

exit

rule 4

action permit

match protocol tcp

match destination-port 8080

enable

exit

exit

ip access-list extended INTERNET

rule 1

action permit

enable

exit

exit

ip access-list extended unauthUSER

rule 1

action permit

match protocol udp

match source-port 68

match destination-port 67

enable

exit

rule 2

action permit

match protocol udp

match destination-port 53

enable

exit

exit

subscriber-control filters-server-url http://100.123.0.2:7070/filters/file

subscriber-control

aaa das-profile COA

aaa sessions-radius-profile PCRF

aaa services-radius-profile PCRF

nas-ip-address 100.123.0.176

session mac-authentication

bypass-traffic-acl unauthUSER

default-service

class-map unauthUSER

filter-name remote gosuslugi

filter-action permit

default-action redirect http://100.123.0.2:8080/eltex_portal/

exit

enable

exit

snmp-server

snmp-server system-shutdown

snmp-server community "private1" rw

snmp-server community "public11" ro

snmp-server host 100.123.0.2

source-address 100.123.0.176

exit

bridge 10

description "users"

security-zone users

ip address 192.168.132.1/22

ip helper-address 100.123.0.2

service-subscriber-control any

location data10

enable

exit

interface gigabitethernet 1/0/1.77

description "UpLink"

security-zone untrusted

ip address 172.31.240.3/29

exit

interface gigabitethernet 1/0/1.2300

description "mgmt"

security-zone trusted

ip address 100.123.0.176/24

exit

interface gigabitethernet 1/0/1.2336

bridge-group 10

exit

interface gigabitethernet 1/0/1.2337

exit

security zone-pair users untrusted

rule 1

action permit

enable

exit

exit

security zone-pair trusted self

rule 1

action permit

enable

exit

exit

security zone-pair trusted users

rule 1

action permit

enable

exit

exit

security zone-pair users self

rule 1

action permit

match protocol udp

match source-port dhcp_client

match destination-port dhcp_server

enable

exit

rule 2

action permit

match protocol tcp

match destination-port redirect

enable

exit

exit

security zone-pair users trusted

rule 1

action permit

match protocol udp

match source-port dhcp_client

match destination-port dhcp_server

enable

exit

rule 2

action permit

match protocol udp

match destination-port dns

enable

exit

exit

nat source

pool nat_addr

ip address-range 172.31.240.3

exit

ruleset nat_source

to zone untrusted

rule 1

match source-address users

action source-nat pool nat_addr

enable

exit

exit

exit

ip dhcp-relay

ip route 0.0.0.0/0 172.31.240.1

ip telnet server

ip ssh server

clock timezone gmt +7

ntp enable

ntp server 100.123.0.2

exit |

ESR позволяет накладывать ограничение скорости (шейпер) на канал клиентов в рамках одного офиса/SSID. Для возможности использования этого функционала требуется выполнить настройку ESR.

1) Включаем на ESR:

ip firewall sessions classification enable |

Дальнейшая настройка зависит от типа ESR:

а) ESR1x/100/200/1000 имеет программный шейпер. Сам факт включения возможности использования шейпера на этих типах устройств снижает их производительность, его следует включать, только если такой режим работы необходим. Шейпер может работать либо на одном физическом интерфейсе (в направлении up/down), либо на двух физических интерфейсах - на одном в направлении up, другом в направлении down. Количество саб-интерфейсов на этих физических интерфейсах для работы функционала значения не имеет.

б) ESR1200/1700 имеет аппаратный шейпер, включение которого не сказывается на производительности и он может работать на всех интерфейсах.

2.1) На ESR1х/100/200/1000 выполняем (в текущем примере используется ESR1000):

interface gigabitethernet 1/0/1 service-policy dynamic all exit |

и применяем конфигурацию. Именно эта настройка нужна в текущем примере.

Если в качестве аплинка используется интерфейс gi1/0/1 а клиенты подключаются например к интерфейсу gi1/0/2 - то надо включить использование шейпера в соответствующих направлениях:

interface gigabitethernet 1/0/1 service-policy dynamic upstream exit interface gigabitethernet 1/0/2 service-policy dynamic downstream exit |

2.2)На ESR1200/1700 выполняем:

interface service-port 1 service-policy dynamic exit |

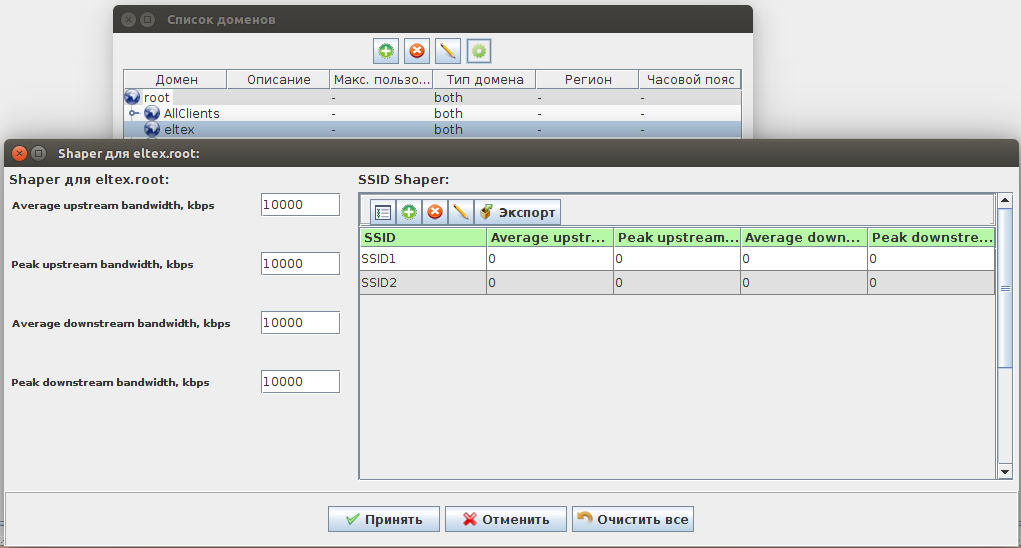

Настройка шейперов выполняется из EMS. Открываем "Адимнистрирование" → "Права и пользователи" → "Домены". В открывшемся списке доменов встаем на нужны домен и нажимаем кнопку ![]() . Откроется окно редактирования шейперов (рис. 6.2.1):

. Откроется окно редактирования шейперов (рис. 6.2.1):

Рис. 6.2.1.

В данном окне слева под надписью Shaper для <домена> настраиваются шейперы, который ограничивают скорость скачивания для всех SSID домена. Задаем:

После сохранения настроек команда на изменение скорости будет отправлена на ESR. Применяется новое значение шейпера запускается с отсрочкой в 1 мин.

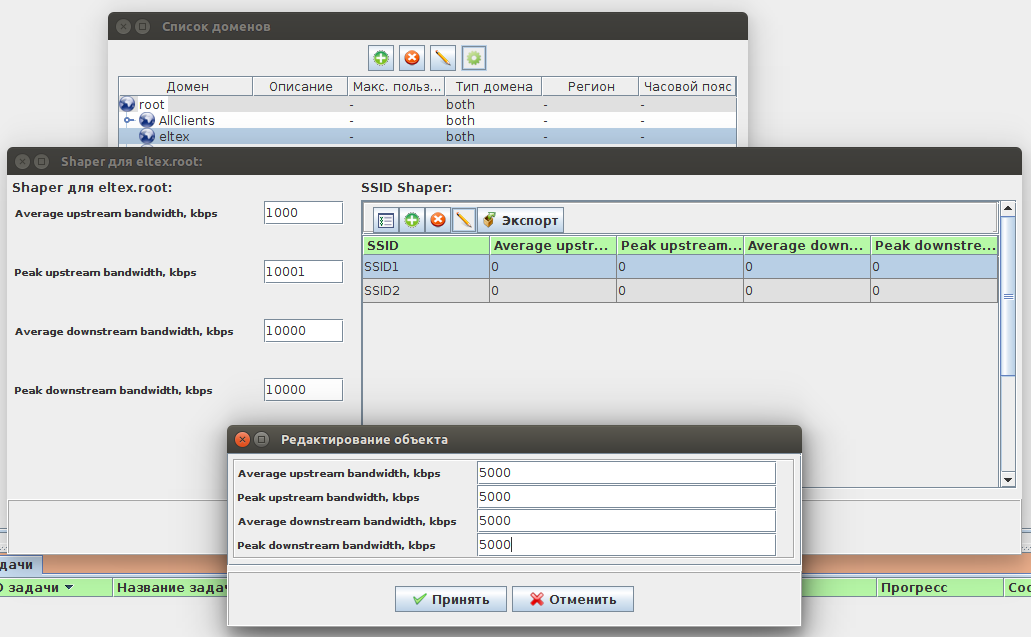

Для настройки ограничения на SSID надо открыть окно редактирования шейперов, выбрать в окне справа нужный SSID (в текущем примере SSID1) и нажать кнопку ![]() , откроется окно редактирования объекта (рис. 6.2.2):

, откроется окно редактирования объекта (рис. 6.2.2):

Рис. 6.2.2.

Average downstream bandwidth, kbps - 5000 - ограничение скорости на скачивание, в kbps;

После сохранения настроек команда на изменение скорости будет отправлена на ESR. Применяется новое значение шейпера запускается с отсрочкой в 1 мин.. Следует иметь ввиду, что назначать если есть ограничение скорости на домен - то независимо от настроек ограничения скорости на SSID их значения, в т.ч. и суммарные значения не могут превысить это ограничение.