| Оглавление |

|---|

1. Общее описание работы BRAS.

Функционала BRAS в схеме включения L3 поддерживается сервисными маршрутизаторами Элтекс ESR-100/200/1000/1200/1500/1700. Данный функционал позволяет предоставить возможность идентификации пользователей Wi-Fi, подключающихся к точкам доступа производства различных производителей. В общем виде от BRAS требуются следующие функции:

...

BRAS является исполнительным механизмом, применяющим определенные политики к трафику пользователей WiFi в соответствии с директивами, которые передаются ему от вышестоящей системы SoftWLC, в которой как раз принимаются решения на основании данных, передаваемых BRAS. В составе SoftWLC с BRAS взаимодействуют и пересылают ему директивы по работе с пользователями WiFi модуль Eltex-PCRF.

1.1 Идентификация элементов системы.

Для того, чтобы различать пользователей WiFi между собой, ESR BRAS требуется идентификатор, который однозначно его идентифицирует. Этим идентификатором является MAC-адрес устройства пользователя WiFi, с которого он выполняет подключение. Поэтому необходимо, чтобы на BRAS попадал трафик, с MAC-заголовками пользовательского устройства. Для этого необходимо обеспечить между пользователем WiFi и BRAS L2-сеть, или пробросить трафик пользователей WiFi до BRAS внутри VPN через L3-инфраструктуру оператора. Для организации такого VPN в сети клиента устанавливается маршрутизатор ESR-10/20/100/200, который поднимает GRE-туннели до ESR-100/200/1000/1200/1500/1700, работающих в режиме Wireless-Controller (подробнее о данном режиме можно прочитать в Настройка ESR при подключении ТД через L3 сеть доступа (схема WiFi L3) и Настройка ESR в режиме wireless-controller с резервированием роутера "последней мили"). Точки доступа Eltex так же могут строить GRE-туннели, что делает возможным их подключение к BRAS через L3-инфраструктуру оператора без дополнительной установки ESR-10/20/100/200. Ниже, на рис. 1.1.1 приведена принципиальная схема включения:

...

- Оператор связи, оказывающий услуги авторизации WiFi и доступа в сеть Интернет: "Оператор"или "ISP".

- Заказчик услуги, которому требуется авторизация WiFi, с которым оператор связи заключает договор - "Клиент".

- ТД сторонних производителей: "Generic AP".

- Клиент, подключающийся к WiFi с помощью различных устройств: "Пользователь WiFi" или "Пользователь".

- Схема включения generic AP через инфраструктуру L3 оператора с использованием ESR Client для инкапсуляции трафика клиента в GRE: "Интероперабельность", или сокращено "Interop".

1.2. Идентификация generic AP, к которым подключаются пользователи WiFi

Помимо авторизации пользователей WiFi на BRAS, необходимо также понимать, к какому SSID и к какой generic AP они подключаются. Для этого необходимо идентифицировать эти объекты.

...

- Идентификация по vlan.

- Идентификация с иcпользованием option 82.

Идентификация по vlan

Каждому SSID каждой generic AP выделяется уникальный vlan. Схема приведена ниже, на рис. 1.2.1 (для упрощения схемы не показан GRE-туннель управления).

...

1) плохие возможности масштабирования - для каждой вновь подключаемой generic AP надо выделять новый vlan, на рисунке для 2 SSID на трех generic AP потребовалось выделить 6 vlan. При большом числе ТД данный способ становиться сложно администрируемым. Так же существует ограничение со стороны комплекса SoftWLC, которое не позволяет использовать более 20 различных vlan, пропускаемых внутри GRE-туннеля от одного ESR-client.

Идентификация по option 82

В данном случае ESR BRAS производит обогащение аккаунтинга пользователей WiFi информацией, получаемой из option82, добавляемой в их DHCP запросы. Предполагается, что для каждого уникального SSID будет выделен один vlan, который будет использоваться на всех generic AP. На коммутаторе, к которому подключены generic AP включается функционал добавления option 82 в DHCP-запросы (DHCP snooping). Таким образом, DHCP запросы пользователей WiFi будут содержать в себе option 82 c информацией порт/vlan и идентификатор коммутатора, к которому подключена generic AP. Это позволяет однозначно идентифицировать generic AP и SSID, к которому выполнено подключение. На BRAS включается функционал обогащения radius трафика информацией из option 82, полученной из DHCP-запросов пользователей (функционал поддержан с версии ПО 1.11.2 ESR). Обогащение radius трафика выполняется в формате, определенном в RFC4679. Схема приведена ниже, на рис. 1.2.2.

...

1) необходимость включения всех generic AP в управляемый коммутатор, поддерживающий функционал "DHCP snooping" и настройка соответствующего функционала на нем.

1.3 Взаимодействие элементов системы

Рассмотрим взаимодействие пользователя WiFi, genericAP, BRAS и SoftWLC (рис 1.3.1). На данном рисунке приведена диаграмма авторизации нового пользователя WiFi.

...

Начиная с версии ПО ESR 1.11.2 и SOftWLC 1.18 поддержана работа BRAS в VRF. Главной особенностью использования BRAS в VRF является наличие дополнительного инстанса BRAS в VRF, который имеет свои настройки и возможность прослушивать входящие CoA-запросы для BRAS в VRF в дефолтном VRF. При этом для каждого инстанса BRAS будет использоваться свой выделенный CoA порт.

2. Сетевая архитектура

2.1 Общее описание

Общая схема включения приведена ниже, на рис 2.1.1. Используются два ESR BRAS L3, работающие в режиме резервирования Active/Standby. Каждый из них подключен к отдельному маршрутизатору "последней мили" (PE). Каждый ESR BRAS L3 имеет 4 eBGP стыка с соответствующим PE с соответствующим VRF:

...

| Drawio | ||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

|

Рис. 2.1.1.

2.2 Схема включения ESR BRAS L3 и план адресации

Рассмотрим схему включения ESR на примере, на рис. 2.2.1:

...

5. Получение адреса по DHCP и редирект на портал для пользователей WiFi VRF dpi осуществляется через стык с VRF backbone в дефолтном VRF. Для обеспечения IP-связности между VRF используются lt-туннели, через которые осуществляется маршрутизация данного трафика.

3. Особенности настройки BRAS в VRF

Настройка BRAS в VRF имеет следующие особенности:

...

| Информация | ||

|---|---|---|

| ||

Каждый экземпляр BRAS на ESR может использовать различные настройки для обращения к radius-серверу и и настройки das-server для обработки CoA-запросов. Так же данные настройки могут быть выполнены в различных VRF отличных от того, в которых сконфигурированы экземпляры BRAS. Но данный подход существенно усложняет настройку как ESR, так и взаимодействие с комплексом SoftWLC, поэтому его использование не рекомендуется. |

4. Настройка ESR BRAS L3.

4.1. Общие настройки ESR BRAS L3.

Для возможности настройки ESR BRAS в схеме L3 необходима лицензия BRAS-WiFi. Проверяем и устанавливаем её на ESR(для получения лицензии необходимо обратится в коммерческий отдел предприятия Элтекс).

...

| Раскрыть | ||

|---|---|---|

| ||

|

4.2. Настройка BRAS на ESR

Детально настройка BRAS описана в документе BRAS. L2 WiFi - руководство по настройке и быстрому запуску, поэтому ниже будет приведена конфигурация с необходимыми пояснениями для новых настроек.

...

2) backup traffic-processing transparent - данная настройка позволяет пропускать трафик через интерфейсы, на которых включена BRAS-авторизация в случае, если VRRP ESR находится в состоянии BACKUP. Требуется для корректной работы при прохождении трафика через "перемычку".

4.3. Настройка BRAS в недефолтном VRF

Для работы в недефолтном VRF настраивается дополнительный экземпляр BRAS, для работы в этом VRF командой: "subscriber-control vrf <имя VRF>". В результате на каждом ESR будет настроено два экземпляра BRAS.

...

| Примечание | ||

|---|---|---|

| ||

Т.к. BRAS при редиректе на портал или включении URL-фильтрации проксирует обращение пользователя - то при работе BRAS в VRF в качестве адреса-источника будет использован ближайший по маршруту адрес в рамках VRF, в котором работает BRAS. Для текущей конфигурации, при редиректе на портал, это будет адрес туннеля lt 2, который связывает VRF dpi с дефолтным VRF. |

4.3. Настройка изучения option 82

При использовании option 82 для идентификации genericp AP, с которой подключаются пользователи WiFi для каждого экземпляра BRAS выполним настройку данного функционала.

...

- subscriber-control peer-address <IP-адрес> - адрес соседнего маршрутизатора, с которым будет выполняться синхронизация изученных option 82

- dhcp-option-82-include enable - включает изучение option 82 из DHCP-пакетов пользователей WiFi

- dhcp-option-82-include lease-time - время хранения изученной option 82 в секундах, диапазон значений 60-86400, значение по умолчанию 3600. Данный параметр должен совпадать с настройками времени аренды адреса на DHCP-сервере.

- dhcp-option-82-include accept-time - время хранения неподтвержденной option 82 в секундах, диапазон значений 10-3600, значение по умолчанию 60. Опция считается неподтвержденной, если не получен DHCP-ack в ходе получения адреса пользователем.

- dhcp-option-82-include size - размер таблицы изученной option 82, по умолчанию значение равно удвоенному значению максимального количества сессий BRAS, которые можно поднять на данном типе ESR.

4.4. Настройка файрвол на ESR

При использовании нескольких VRF на ESR, каждый VRF c т. з. настройки файрвола рассматривается как отдельное устройство. Это требует, что бы для каждой security-zone был указана VRF, к которой она принадлежит. Использование в правилах файрвол связки зон из разных VRF не допускается. Настройки object-group не привязываются к VRF и могут использоваться в настройках файрвола для любого VRF. Настройки файрвола идентичны для ESR Alfa/Beta, за исключением адресов BGP-соседей.

...

| Раскрыть | ||

|---|---|---|

| ||

|

5. Настройка ESR client

5.1. Общее описание

ESR client представляет собой устройство, устанавливаемое у клиента, главной задачей которого является инкапсуляция трафика от ТД клиента в GRE в соответствующих VLAN и передача его на ESR BRAS L3 используя транспортную сеть провайдера. Ниже, на риc. 5.1.1 приведена схема включения ESR client.

...

ESR поставляется с предустановленной при выпуске factory конфигурацией. Для построения GRE-туннелей требуется выполнить конфигурирование устройства. Выполнять конфигурирование предварительно при подключении каждого нового клиента является трудоемкой задачей. Поэтому предполагается сформировать универсальную конфигурацию, разместить её на tftp-сервер и с помощью DHCP выдать информацию для её загрузки при получении первичного адреса при подключении ESR client. Это позволит автоматически загрузить и применить нужную конфигурацию на ESR client при подключении и при необходимости легко внести в нее изменения и распространить на все ESR client.

5.2. Описание конфигурации

Выделяем подсеть первичных адресов для ESR-client 192.168.250.0/24. Можно использовать разные подсети для разных групп ESR-client. Она должна быть проанонсирована на Alfa / Beta через стык с VRF AP.

...

Конфигурация может различаться в части адресов object-group, для разных подсетей первичных адресов, т.к. подключение ESR client может выполняться к различным ESR BRAS L3.

6. Настройка взаимодействия с SoftWLC

Настройки комплекса SoftWLC можно разделить на глобальные, которые выполняются один раз или при добавлении каждого нового ESR BRAS; универсальные - они могут как конфигурироваться под отдельного заказчика услуги авторизации, так и использоваться в настройках нескольких или всех ; и индивидуальные, которые как правило конфигурируются при подключении каждого нового клиента.

6.1. Глобальные настройки

Глобальные настройки можно разделить на несколько этапов:

...

Первые четыре пунктов выполняются один раз при первичном развертывании и настройке, пятый - при добавлении каждого нового ESR BRAS.

Портал

Необходимо включить флаг «Взаимодействие с BRAS» рис 6.1.1).

...

указываем IP-адрес PCRF вместо localhost.

Личный кабинет

Открываем Личный кабинет и переходим в раздел "Настройки PCRF" → "BRAS VRF" и нажимаем кнопку "Добавить"(рис. 6.1.4):

...

Нажимаем кнопку "Сохранить". Данный сервис является служебным, необходим для корректной работы страницы "Добро пожаловать" и его нельзя использоваться в настройках тарифов.

EMS

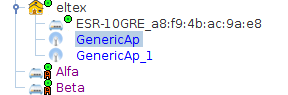

Открываем EMS, создаем домен r54 (принципы настройки доменов и узлов в данном документе не рассматриваются), выбираем нужный узел и добавляем (нажатием кнопки ) ESR в дерево объектов (рис. 6.1.10):

...

Аналогичным образом добавляем второй ESR (Beta), его адрес управления будет 198.18.128.3.

6.2. Универсальные настройки

К универсальным настройкам относятся настройки тарифа клиента. Как правило если требуется предоставление стандартной услуги доступа в сеть Интернет можно использовать для всех клиентов один и то же тариф. Но при необходимости можно настроить тариф индивидуально для отдельного заказчика.

...

Нажимаем кнопку "Cохранить".

6.3. Индивидуальные настройки, выполняемые для каждого клиента

К индивидуальным настройкам относятся настройка портала, настройка и привязка SSID, и инициализация ESR client. Портал можно использовать один для нескольких клиентов, но это редко практикуется. Настройка SSID как правило уникальна для каждой географической локации подключения. В рамках одного клиента обычно используется один и тот же портал в различных SSID или географических локациях подключения. В общем порядок настройки для каждого нового клиента выглядит следующим образом:

...

3) установка у клиента ESR client, подключения к нему generic AP и инициализация его в дереве объектов.

Портал

Открываем конструктор порталов http://<ip адрес портала>:8080/epadmin и нажимаем , после чего в открывшемся окне (рис .6.3.1):

...

На этом настройка портала закончена. В текущем документе предполагается, что для при авторизации клиента будет использоваться демо-режим. Подробнее о настройках взаимодействия с SMS-шлюзами, call центрами и серверами электронной почты можно ознакомиться в разделе документации SoftWLC Notification GW текущей вресии.

EMS

Далее необходимо настроить SSID в соответствии с выбранной схемой идентификации generic AP - по vlan или с помощью option 82.

Настройка SSID для идентификации по vlan

Ниже, в таблице 6.3.1, приведена схема идентификации SSID по vlan, в соответствии с рис .1.2.1.

...

Данный SSID настраивается аналогично, с учетом его vlan. Т.к. он будет терминироваться в Вridge ESR, который работает в VRF - необходимо выбрать его в настройках SSID: "VRF" - dpi.

Настройка SSID для идентификации по option 82

При идентификации generic AP, к которой подключается пользователь WiFi, для каждого SSID будет выделен один vlan, который будет использоваться на всех generic AP. Ниже, в таблице 6.3.2 приведены соответствия vlan/SSID в соответствии с рисунком 1.2.2.

...

Для корректной работы идентификации generic AP с использованием option 82 требуется выполнить их инициализацию. Необходимые настройки для этого рассмотрены далее.

7. Настройки инициализация generic AP при использовании идентификации по option 82

7.1. Общее описание реализации

Идентификация generic AP, с которых выполняют подключение пользователи WiFi требует их присутствия в системе для корректной работы СОРМ. Каждой generic AP будет соответствовать уникальная option 82, которая будет назначаться на порту коммутатора, к которому она подключена.

...

вида: "SSID - в доступе отказано, требуется наличие option 82".

7.2. Настройка PCRF

Если PCRF работает не на одном хосте с EMS - требуется выполнить настройку взаимодействия для отгрузки информации о generic AP. Открываем файл настройки PCRF /etc/eltex-pcrf/eltex-pcrf.json, находим секцию "generic.ap.registrar" и настраиваем:

...

После внесения изменений в файл конфигурации необходимо перезапустить PCRF командой sudo systemctl restart eltex-pcrf. Если используется кластер PCRF - необходимо выполнить настройку на каждой ноде.

7.3. Настройка инициализации generic AP

Заходим в "Wireless" → "Менеджер правил инициализации ТД" → "Правила" и нажимаем кнопку "Добавить". В открывшемся окне (рис. 7.3.1) настраиваем:

...

Далее, по мере подключения пользователей-WiFi через различные generic AP они будут инициализирвоаны в указанный в привязке домен (рис. 7.3.5).

Рис. 7.3.5.

7.4. Возможные действия с generic AP

После инициализации generic AP можно просмотреть её параметры на вкладке "Доступ" (рис. 7.4.1).

...

| Примечание | ||

|---|---|---|

| ||

Количество generic AP, которые могут быть зарегистрированы в EMS определяется лицензией, за её расширением следует обратится в коммерческий отдел предприятия "Элтекс". |

8. Заключение

В приведенной документации рассмотрена настройка ESR BRAS в схеме L3 для двух способов идентификации generic AP, с которых пользователи WiFi выполняют подключение.

...