Введение

Шлюзы TAU, рассматриваемые в данной документации, используются на границе:

традиционных телефонных сетей (ТфОП), построенных на технологии коммутации каналов;

современных сетей связи, построенных на базе технологий коммутации пакетов (в частности, IP-технологий).

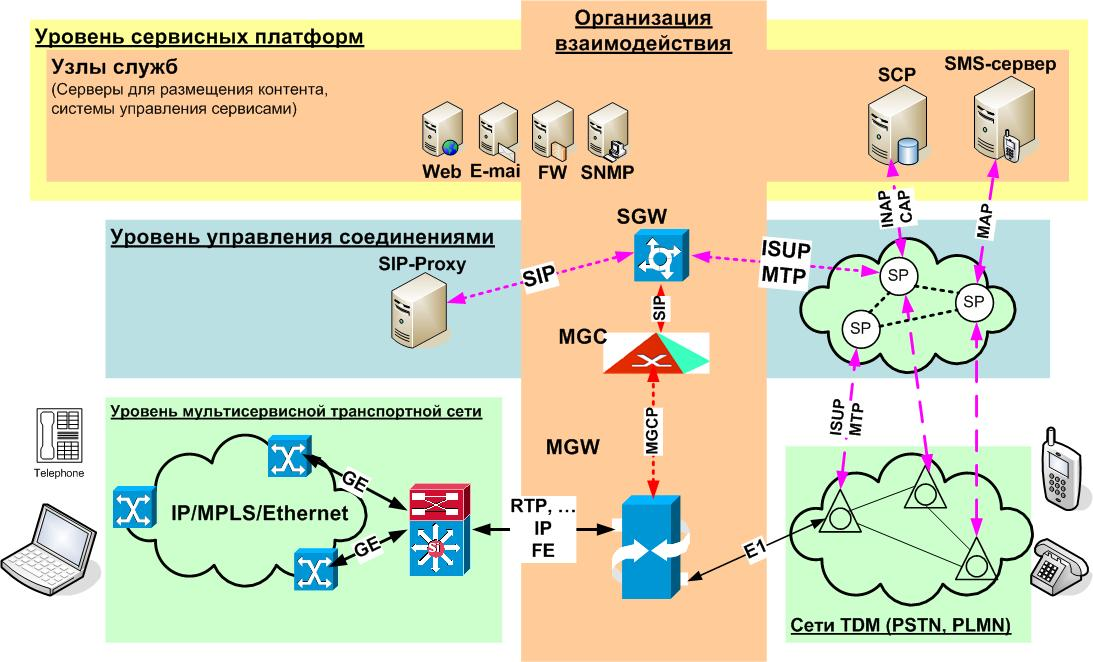

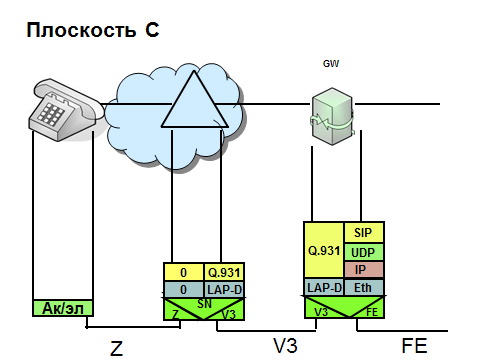

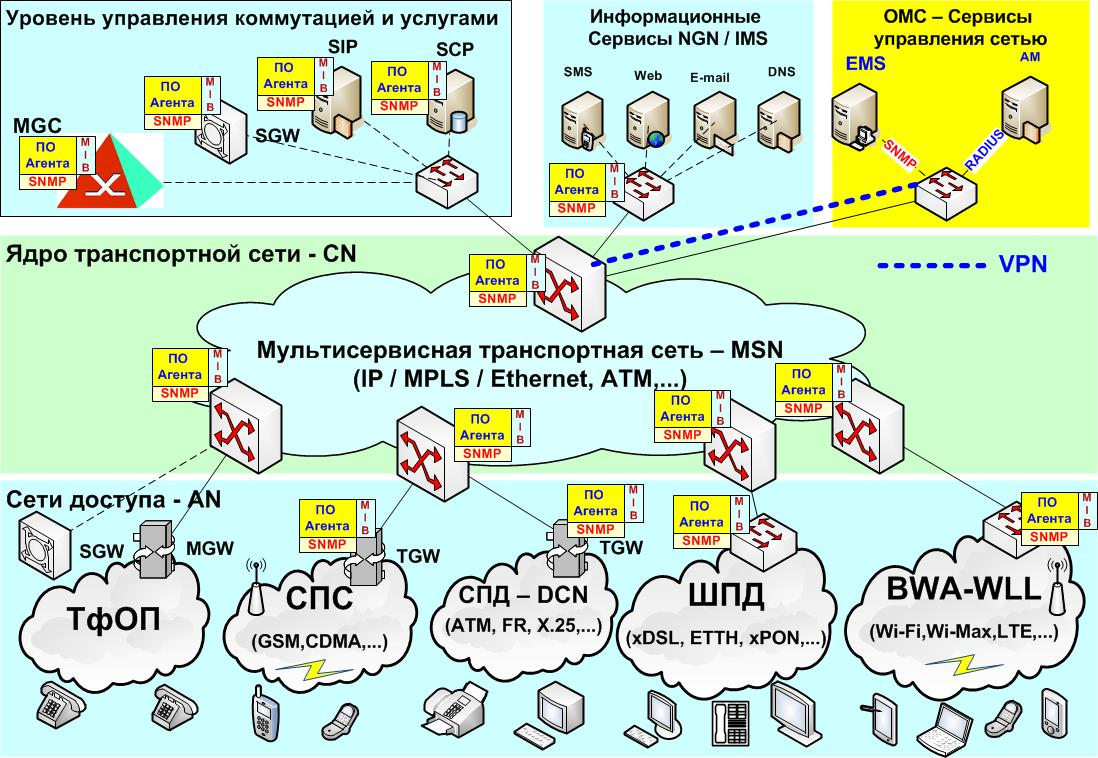

В шлюзах TAU используются как интерфейсы традиционных сетей ТфОП/N-ISDN (Z-интерфейсы, BRI), так и интерфейсы IP-сетей (рисунок 1.1):

Рисунок 1.1 – Место шлюзов TAU в структуре сетей связи

В данном разделе будут представлены особенности технологий построения как ТфОП, так и IP-сетей, а также их современной интерпретации в виде сетей следующего поколения (NGN).

ТфОП – телефонная сеть общего пользования (PSTN – Public Switched Telephone Network) – глобальная сеть, предназначенная для обмена речевой диалоговой информацией.

Исторически существует с начала 20-го века, однако современные свойства, масштабы и технологии пришли в ТфОП относительно недавно – в 80-е годы 20-го века. В это время в рамках ТфОП стали широко использоваться цифровые технологии обработки и передачи речи на базе Цифровых Систем Коммутации (ЦСК) и Цифровых Систем Передачи (ЦСП).

Основные свойства ТфОП:

организация на базе технологии коммутации каналов (КК);

узлами сети являются Автоматические Телефонные Станции (АТС), осуществляющие маршрутизацию телефонных вызовов и коммутацию разговорных каналов;

в качестве соединительных линий (СЛ) между узлами используются Цифровые Соединительные Линии (ЦСЛ), работающие на базе технологий временного уплотнения (TDM);

в качестве доступа в основном используется пассивная абонентская сеть на базе многопарных телефонных кабелей, что определяет ТфОП как сеть Фиксированной телефонной связи (телефонные аппараты «привязаны» к ТфОП проводами);

абоненты имеют уникальный номер, определенный в рамках глобальной ТфОП организацией ITU-T в рекомендации E.164 (международный номер абонента ТфОП содержит до 15 десятичных цифр, их них от 1 до 3 старших цифр определяют код страны и распределяются организацией ITU-T, а остальные 12 цифр администрируются национальными организациями).

На базе ТфОП реализуются:

услуги передачи телефонных сообщений;

услуги выделенных (арендованных) каналов;

услуги передачи факсов (гр.2 и 3);

услуги доступа в сеть Интернет (dial-up доступ).

Принципиальным свойством услуги телефонии является особенность предоставления телефонной услуги, заключающаяся в том, что для гарантии качества предоставления этой услуги необходимо в сети ТфОП выполнить следующие этапы:

установить телефонное соединение (дуплексное, симметричное) из конца в конец;

передать по установленному соединению речевую информацию в течение сеанса связи;

завершить (разрушить) это соединение по окончании речевого сеанса.

На каждом из этих этапов сеть ТфОП позволяет контролировать качество по следующим параметрам:

1. Во время установления и разрушения соединения:

время ожидания сигнала «Ответ станции»;

количество попыток набора номера;

количество попыток, закончившихся «Ответом абонента»;

надежностью завершения вызова.

2. Во время передачи речевых сигналов:

разборчивостью речи;

- громкостью связи.

1 Общие сведения о TDM сетях с КК

Согласно своему названию, ТфОП изначально строилась и проектировалась в расчете на основную услугу – предоставление коммутируемых телефонных каналов.

Все параметры ТфОП (технология коммутации каналов, технология уплотнения/разделения каналов по времени (TDM), скорость передачи и коммутации, количество соединительных линий между АТС и др.) были ориентированы на соответствующие свойства диалоговой речи:

малые задержки передачи речевой информации (до 150 мс);

частотный и амплитудный диапазоны речи (0,3…3,4 кГц, 40 дБ);

удельная нагрузка от абонента и допустимое снижение качества обслуживания вызовов.

Принципы построения, проектирования и эксплуатации ТфОП определены в ряде международных и национальных стандартов:

серия рекомендаций ITU-T Q.xxx – Коммутация и сигнализация;

серия рекомендаций ITU-T G.xxx – Системы и среды передачи;

серия рекомендаций ITU-T E.xxx – Общая эксплуатация сети, телефонная служба, службы эксплуатации, нумерации;

РД 45.196 – Правила построения системы телефонной связи общего пользования;

РД 45.120 – Нормы технологического проектирования для городских и сельских телефонных сетей;

ОСТ 45.68-96 – Классификация и условные обозначения стыков (интерфейсов) цифровых станций местных телефонных сетей;

ОСТ 45.54-95 – Стыки оконечных абонентских телефонных устройств и автоматических телефонных станций. Характеристики и параметры электрических цепей и сигналов на стыках.

1.1 Структура сети ТфОП и состав компонентов ТфОП

Согласно упомянутым выше документам, ТфОП строится как иерархическая сеть со следующими уровнями (сеть ТфОП в России):

Международная сеть (российские узлы в м/н сети представлены МЦК, МНТС);

Национальная сеть, имеющая в России следующие уровни иерархии:

Междугородная сеть (федеральная), представленная узлами АМТС, УАК;

Зоновая сеть, представленная узлами АМТС и ЦС районных центров;

Местная сеть (городская, сельская).

Иерархический способ построения ТфОП, а также особенности топологических связей на каждом уровне иерархии обусловлены следующими причинами: основными видами связи в ТфОП являются связи типа «клиент-клиент», исторически первые АТС в ТфОП были относительно небольшой емкости – до 20 тысяч абонентов. При наличии нескольких десятков миллионов клиентов в масштабах страны – необходимы тысячи АТС, поэтому с учетом небольшой нагрузки между географически удаленными АТС организация связей по типу «каждый с каждым» - нецелесообразна как по экономическим соображениям, так и по технически сложным решениям. По этим причинам в сетях ТфОП, насчитывающих более 100 000 клиентов, с целью сокращения избыточных связей при малой нагрузке между узлами, стали выделять иерархические уровни:

в рамках крупных городов – это уровни крупных узловых станций – УИС/УВС (узлов исходящих/входящих сообщений);

в рамках небольших по численности, но территориально удаленных сельских районов – это ЦС (центральные станции), находящиеся в административных центрах районов. Эти ЦС связаны с ОС (оконечными АТС) в селах по топологии звезда (радиальные связи);

в рамках областей – это АМТС, выполняющие функции узловой АТС между районными ЦС, а также между городской телефонной сетью (ГТС) и ЦС сельской телефонной сети (СТС). Примерно с 2005 года, в связи с укрупнением отдельных узлов, а также в связи с переходом на принципы централизованного управления вызовами на базе новых узлов – Softswitch, необходимость в зоновом уровне иерархии отпадает.

В качестве линий, соединяющих узлы ТфОП на различных уровнях иерархии, используются преимущественно оптические линии связи, уплотненные с помощью технологий SDH/WDM.

Системы передачи SDH/WDM, а также системы плезиохронной иерархии (PDH) уровня Е1 и Е2, использующиеся в качестве основных интерфейсов на уровне подключения к узлам ТфОП, образуют первичные сети, предоставляющие цифровые TDM-каналы вторичным сетям, в частности сетям с коммутацией каналов, то есть – телефонным сетям общего пользования.

Помимо публичных сетей ТфОП выделяют также частные сети:

ведомственные телефонные сети, объединяющие множество территориально удаленных узлов в рамках отдельных ведомств и отраслей (МВД, Газпром, ОАО РЖД и др.);

корпоративные телефонные сети отдельных крупных предприятий;

офисные сети небольших предприятий.

Принципы построения частных телефонных сетей могут отличаться от принципов построения ТфОП, в частности, по способам организации связей между узлами, по системам сигнализации, по требованиям к качеству обслуживания и др.

Отношения между публичными сетями ТфОП и частными сетями регулируются законодательством РФ, в частности:

правила присоединения сетей электросвязи и их взаимодействия. Утверждены постановлением Правительства РФ от 28 марта 2005 г. N 161

ограничительный перечень протоколов сигнализации, поддерживаемых цифровыми станциями сети общего пользования. Утверждены министерством связи РФ от 28 июля 1995 г.

Р 45.09-2001. Присоединение сетей операторов связи к базовой сети тактовой сетевой синхронизации

1.1.1 Уровневая модель ТфОП в сравнении с моделью OSI

В телефонной сети с коммутацией каналов поддерживаются функции трех нижних уровней модели OSI (физический, канальный, сетевой), однако следует различать плоскости использования этих функций.

На этапе внедрения (в рамках расширения услуг ТфОП) технологий цифровых сетей с интеграцией служб (ЦСИС – ISDN) возникла необходимость разработки новых систем сигнализации, позволяющих предоставлять не только традиционные телефонные услуги, но и услуги передачи данных, видеозвонков, факса 4-й гр. и др.

Такими системами сигнализации стали системы цифровой абонентской сигнализации (DSS1), а также Общеканальной системы сигнализации №7 (ОКС-7/ISUP), используемой между узлами ТфОП.

Эти системы сигнализации построены на основе технологий коммутации пакетов, поэтому модель протоколов сетей ТфОП/ISDN значительно усложнилась по сравнению с традиционной ТфОП.

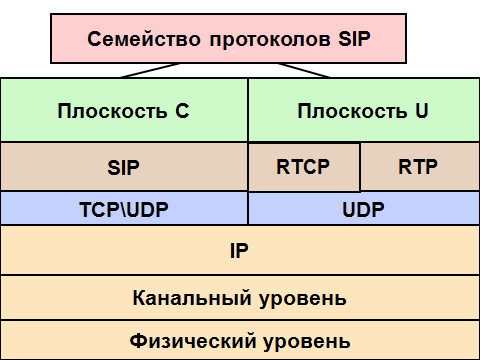

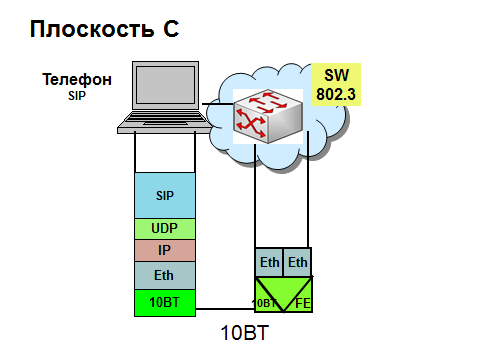

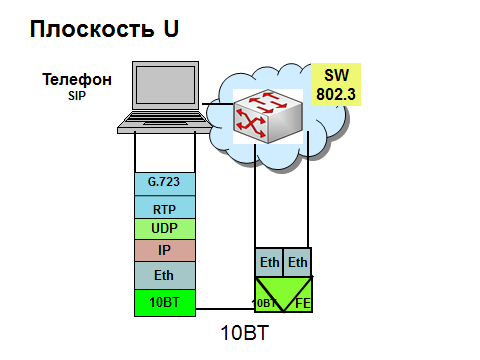

В настоящее время стало уже привычным отражение функций какого-либо уровня и протоколов для их поддержки в трех плоскостях:

плоскость U (User), в которой отражаются функции и соответствующие протоколы во время установленного соединения (канала) для передачи информации конечных пользователей (речь, видео, данные);

плоскость C (Control), в которой отражаются функции и соответствующие протоколы, выполняемые во время установления и разрушения соединений, посредством обработки сигнальной информации и маршрутизации вызова по оптимальному пути;

плоскость М (Management), в которой отражаются функции и протоколы, выполняемые во время процессов Эксплуатации и Технического Обслуживания сети ТфОП (ЭиТО – O&M).

Приведем пример стеков (уровневых моделей) протоколов ТфОП/ISDN в различных интерфейсах и плоскостях:

Аналоговый интерфейс доступа (Z-интерфейс или в российской интерпретации стык СТф1 – СТф2).

Z-интерфейс состоит из следующих частей:

Аналоговый телефонный аппарат (ТА) на стороне абонента.

Абонентский комплект (АК) в составе АТС МС-240 или абонентского шлюза TAU-36/72.IP на стороне оператора.

2-х проводная абонентская линия в составе многопарного телефонного кабеля.

В плоскости С, то есть во время установления и разрушения соединения, в Z-интерфейсе реализуются следующие функции, выполняемые в телефонном аппарате (ТА) и абонентском комплекте (АК):

функции | СТф1 (ТА) (элементы ТА – зуммер, рычажный переключатель, номеронабиратель, телефон для прослушивания акустических сигналов ОС, Занято, КПВ) | Линия связи (АЛ – Кросс, многопарные телефонные кабели, РШ, РК, …) | СТф2 (АК) (элементы АК – реле, ГВС, …, а также функции обработки номера в ЦП) | функции |

Обработка сигналов уровня L1 в ТА. (Функции верхних уровней OSI реализуются абонентом) | Обработка сигналов уровня L1 в АК. (Функции верхних уровней OSI реализуются в ЦП) | |||

L1 (РП – сигнал замыкания шлейфа, НН – сигналы набора номера) | Z-if | Z-if | L1 – BORSCHT (подача питания 60В, защита АК по току и напряжению, подача вызывного сигнала 25 Гц, 110В, сканирование АК, тестирование АЛ) | |

Рисунок 1.2 – Функции Z-интерфейса в плоскости С

Аналоговый интерфейс доступа (Z-интерфейс), в плоскости U (то есть во время передачи речевой информации) выполняются следующие функции:

функции | СТф1 (элементы ТА – микрофон/телефон, диффсистема) | Линия связи (АЛ – Кросс, многопарные телефонные кабели, РШ, РК,…) | СТф2 (элементы абонентского диффсистема, кодирование АЦП/ЦАП) | функции |

L1 (преобразование акустических сигналов в электрические и наоборот – Микрофон/Телефон, Диффсистема) | Z-if | Z-if | L1 – BORSCHT (преобразование аналоговых электрических сигналов в цифровые и наоборот – АЦП/ЦАП – кодирование, Диффсистема) |

Рисунок 1.3 – Функции Z-интерфейса в плоскости U

Абонентский комплект (АК) выполняет функции согласования оконечных аналоговых абонентских устройств (ТА) с цифровой системой коммутации (ЦСК).

Функции АК для удобства запоминания принято обозначать буквами английского алфавита – BORSCHT.

B (battery feed) – электропитание абонентского терминала – ток питания абонентского телефонного аппарата (до 35 мА) от ЦСК подается из АК. Напряжение питания – 48В или – 60В.

O (over voltage) – защита от перенапряжений на АЛ – обеспечивает защиту линий АК ЦСК и оконечных устройств, как от разовых случайных воздействий (например, удар молнии), так и от постоянных воздействий индуктивного характера со стороны высоковольтных линий.

R (ringing) – посылка вызова – в аналоговых ТА для срабатывания звонка используется подача высокого переменного напряжения 90…110В, частотой 25 Гц. Таким образом, выполняется одна из функций абонентской сигнализации – вызов абонента с помощью сигнала ПВ.

S (supervision, signaling) – наблюдение и сигнализация – обеспечивает сканирование и контроль за состоянием абонентских линий с целью обнаружения вызовов от абонентов, сигналов ответа, отбоя, адресной информации декадным кодом. Для аналоговой линии эти сигналы обнаруживаются по замыканию и размыканию цепи постоянного тока.

C (coding) – кодирование – обеспечивает переход от аналоговых сигналов к цифровым (АЦП/ЦАП). Наиболее распространенным способом кодирования является импульсно-кодовая модуляция ИКМ.

H (hybrid) – дифференциальная система – обеспечивает разделение цепей передачи и приема при переходе от двухпроводной АЛ к четырехпроводному тракту ИКМ.

T (testing) – тестирование – обеспечивает установление причины и места неисправности. Производится с помощью контрольно-измерительной аппаратуры (КИА), функционал которой реализуется в отдельных станционных комплектах, подключаемых к АЛ с помощью, например, реле.

Возможны следующие проверки:

величина постоянного напряжения питания АЛ;

сопротивление изоляции проводов а и b относительно земли либо между проводами а и b;

емкость между проводами а и b;

изменение постоянного и переменного напряжения на проводах а и b;

проверка на короткое замыкание.

Функционал BORSCHT, в целом рекомендуемый для аналоговых абонентских интерфейсов АТС, имеет «национальную окраску». Например, для сетей ТфОП в РФ рекомендован стандарт ОСТ 45.54-95 [8], согласно которому, например, напряжение питания, подаваемое через АК в линию, должно находиться в пределах 60 В +20% / -10%, напряжение вызывного сигнала частотой 25 Гц – от 90 до 110 В и т.п.

1.1.2 Узлы коммутации (АТС, PBX)

ТфОП, построенная по иерархическому способу, имеет на каждом уровне иерархии узлы (АТС), отличающиеся не только масштабами (по числу абонентских портов и портов соединительных линий), но и системами сигнализации, требованиями к уровню синхронизации, требованию к уровню потерь и др.

Узлы частных сетей связи (Учрежденческие АТС – УАТС или PBX – Private Branch eXchange) подключаются к ТфОП на правах и условиях, определенных законодательством РФ.

1.1.3 Стандартные интерфейсы узлов коммутации

Для организации передачи сигналов по различным средам/линиям передачи (медные пары, оптоволокно, радиосреды) на обоих концах этих сред используется каналообразующее оборудование, называемое системой передачи.

Функции этого оборудования соответствуют физическому уровню модели OSI, в частности, в зависимости от типа среды передачи на уровне L1 поддерживаются функции усиления, фильтрации, линейного кодирования, модуляции, синхронизации и т.п.

Интерфейсы узлов коммутации (АТС) стандартизованы в рамках международных стандартов ITU-T Q.511 и Q.551 [10, 11], а российская специфика этих интерфейсов, отражена в стандарте (руководящем документе) РД 45.196-2001 [5].

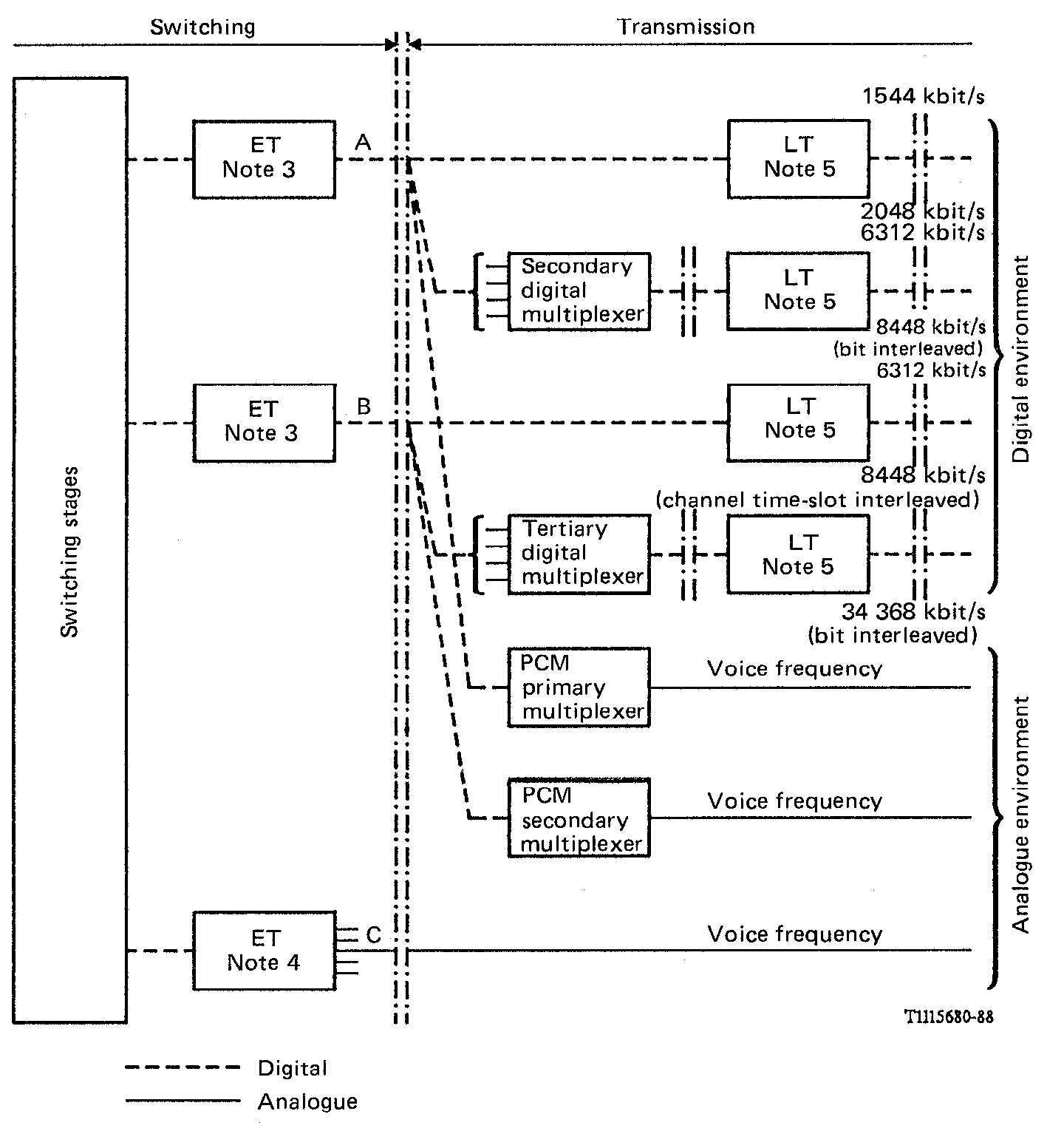

Обобщенная структурная схема сети доступа к традиционным телефонным сетям (ТфОП) на базе КК (ЦСК TDM КК) в соответствии с РД.45-196 изображена на рисунке 1.4:

Рисунок 1.4 – Обобщенная структурная схема сети доступа к ТфОП

Интерфейсы к другим АТС (межстанционные связи) (Interfaces towards other exchanges) в традиционных телефонных сетях (ТфОП) на базе КК (ЦСК TDM КК) в соответствии с ITU-T Q.511 отражены на рисунке 1.5:

Рисунок 1.5 – Интерфейсы к другим АТС (межстанционные связи ТфОП)

Для РФ в качестве интерфейсов А используются Е1 интерфейсы с различными видами сигнализации. Интерфейсы В на российских сетях не применяются, а в качестве интерфейсов С используются аналоговые интерфейсы к АТС прежнего типа (координатного и декадно-шагового типа) с различными видами сигнализации.

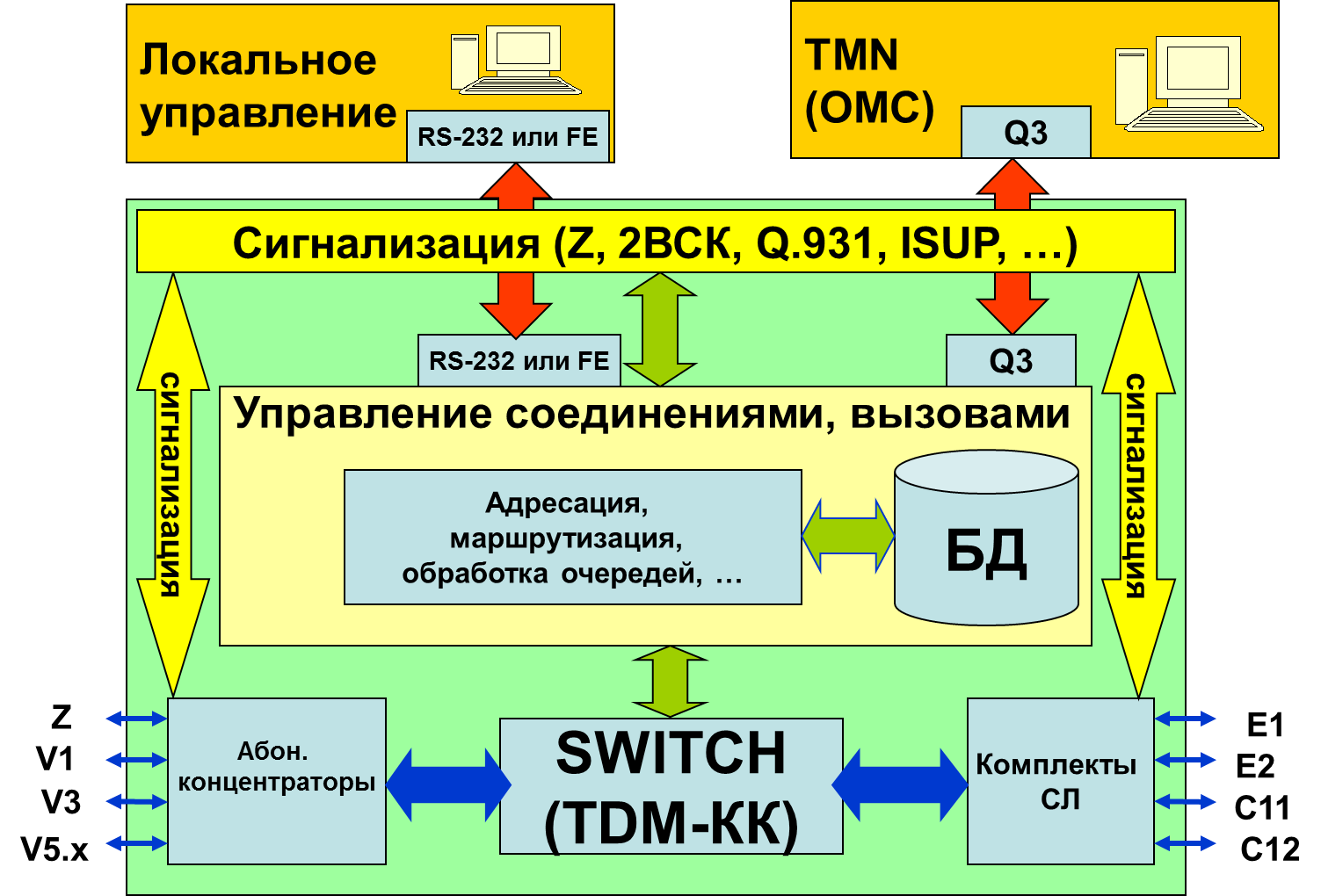

Структура собственно АТС в международных документах не стандартизована, несмотря на многочисленные попытки как отдельных разработчиков, так и крупных организаций. По этой причине внутри АТС в полной мере применяются различные проприетарные (фирменные) решения, то есть в целом АТС – это закрытая система как в аппаратных решениях, так и в программных, однако следует рассмотреть общие правила построения цифровых систем коммутации с функциями ISDN (иногда эти ЦСК называют коммутаторами 4-го поколения).

Обобщенная структурная схема коммутатора 4-го поколения (цифровой АТС с функциями ISDN) изображена на рисунке 1.6:

Рисунок 1.6 – Обобщенная структурная схема коммутатора 4-го поколения

В рамках этой схемы присутствует множество фирменных схемотехнических и программных решений, но для внешнего окружения АТС должна поддерживать указанные выше открытые интерфейсы и протоколы.

Попытки реализации типовых АТС на базе открытых протоколов закончились тем, что была разработана концепция централизованного управления вызовами на базе «гибкого коммутатора» - Softswitch (коммутатора 5-го поколения).

1.1.4 Системы сигнализации

Системы сигнализации являются не только важнейшими компонентами ТфОП, но и одними из самых сложных как в понимании происходящих процессов и функций, так и в реализации этих функций и процессов. Чтобы понять назначение и важность систем сигнализации, следует вспомнить, что телефонные услуги в ТфОП реализуются только в режиме с предварительным установлением соединения (физического канала) из конца в конец. Именно для управления процессами установления и разрушения этого соединения предназначены системы сигнализации.

Со времени внедрения цифровых систем сигнализации (DSS1, ОКС-7) и цифровых методов управления вызовом появилась возможность с помощью гибкого программного обеспечения ЦСК (ПО ЦСК) расширить количество предоставляемых абонентам ТфОП услуг. Появились так называемые Дополнительные Виды Обслуживания (ДВО), например:

переадресация входящего вызова;

передача вызова в случае занятости или неответа абонента;

соединение без набора номера (прямой вызов);

уведомление о поступлении нового вызова;

ограничение исходящей связи;

сокращенный набор абонентских номеров;

определение номера абонента А (улавливание злонамеренного вызова) на АТС.

В РФ положение с системами сигнализации усложнено еще и тем, что долгое время на сетях РФ применялось множество разнообразных систем сигнализации, отличающихся по типам и наборам передаваемых сигналов, способам передачи этих сигналов, областью применения и т.п.

С началом внедрения цифровых систем передачи и цифровых АТС количество систем сигнализации стало уменьшаться и для сетей N-ISDN были определены два международных стандарта на системы сигнализации:

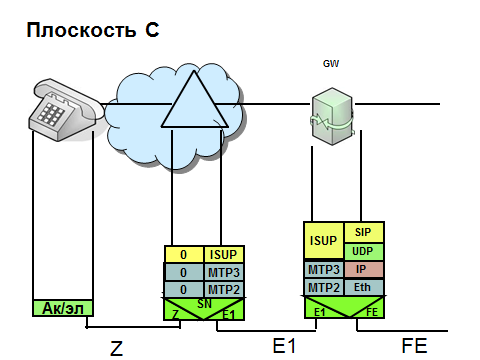

сигнализация в доступе ISDN – DSS1 (стек Q.931/Q.921 поверх D-канала);

межстанционная сигнализация – ОКС-7 (стек ISUP/MTP поверх Е-канала).

Однако на сетях РФ с целью согласования ряда традиционных для российских сетей услуг и процедур и в эти международные протоколы сигнализации были внесены «национальные особенности», в частности для сетей РФ была разработана национальная спецификация протокола ISUP – ISUP-R-2000г [12].

Для понимания задач сигнализации приведем краткий состав сигнальной информации, необходимой для установления соединения в сети ISDN/PLMN (таблица 1.1):

Таблица 1.1 – Краткий состав сигнальной информации в сети ISDN/PLMN

Тип сигнальной информации | PSTN / ISDN | PLMN | |

Линейные сигналы | № CIC | Номер канала FDMA/TDMA Номер ТСН Номер CIC | |

Регистровые (адресные сигналы или маршрутная информация) | № абонента Б (CdPN) № абонента А (CgPN) № аб. С, D, E, …(переадресация) | № абонента Б (CdPN) № абонента А (CgPN) № С, D, E, … | |

Атрибуты (свойства) соединений | Параметры канала (NCI, TMR, BC) | Скорость передачи Тип канала (спутниковый, тип протокола – G.711, V.110,…) | Скорость передачи Тип канала (спутниковый, тип протокола – G.711, V.110,…) |

Временные параметры | Таймеры для услуг переадресации, … | Таймеры для услуг переадресации, … | |

Параметры соединения | Точка-точка, … Симметричное или нет | Точка-точка, … Симметричное или нет | |

Параметры мобильности (roaming, хэндовер) | Параметры идентификации/аутентификации (для ISDN -абонентов) | Параметры местоположения Параметры идентификации /аутентификации | |

Для публичных сетей ТфОП/ISDN, а также для присоединения частных сетей к публичной сети, в РФ действуют ограничения на применяемые системы сигнализации, регламентированные в документе [13].

1.1.4.1 Сигнализация в доступе

Аналоговая система сигнализации в рамках аналогового доступа (Z-интерфейса) не имеет своего названия, поэтому чаще всего можно встретить ее обозначение как Z-сигнализация. При этом отметим, что, как интерфейс Z имеет национальную специфику, так и состав, обозначение и типы сигналов в Z-сигнализации тоже имеет национальную окраску. Уже упоминавшийся отраслевой стандарт ОСТ 45.54-95 [8] определяет, в том числе, и специфику российской сигнализации в Z-интерфейсе.

Более стандартизированы системы сигнализации в цифровом доступе. Для публичных сетей ТфОП – это сигнализация DSS1 (стек Q.931/Q.921 поверх D-канала), используемая в интерфейсах BRI (V1) и PRI (V3).

1.1.4.2 Межстанционные

Состав систем межстанционной сигнализации, используемых на сетях РФ, гораздо шире, чем в доступе, и зависит как от уровня иерархии сети, так и от типа АТС (цифровая или аналоговая), а также от типа систем передачи между АТС.

В частности, в рамках ограничительного перечня протоколов сигнализации, поддерживаемых цифровыми станциями [13], на городских и сельских сетях ТфОП, рекомендовано применение следующих систем сигнализации (доступ и МСС):

Таблица 1.2 – Системы сигнализации на ГТС и СТС

Система сигнализации | Участок национальной сети | ||

ГТС | СТС | Стык с СПД | |

Линейная сигнализация | |||

1. ОКС | В соответствии с национальной спецификацией | ||

2. 2 ВСК с раздельными пучками | 7.18; 7.19 [13] | ||

3. 2 ВСК универсальный | 7.20 [13] | ||

4. Двухсигнальный код (АСП) | 7.20 [13] | ||

5. Одночастотный код (2600 Гц) | 7.10; 7.22 [13] | ||

6. 1 ВСК (Норка) | 7.11; 7.12 [13] | ||

7. 1 ВСК («Индуктивный») | * | ||

8. V 5.1 | В соответствии с ОТТ на ПС и концентраторы | ||

9. V 5.2 | В соответствии с ОТТ на ПС и концентраторы | ||

10. Сигнализация по абонентскому шлейфу | п. 7.2.4.2.4 [13] | ||

11. EDSS1 | В соответствии с ОТТ на АТС с функциями ISDN | ||

12. Системы сигнализации на стыке с сетями телематических служб и передачи данных | Протоколы серии X ITU-T | ||

Регистровая сигнализация (маршрутная информация, адресные сигналы) | |||

13. АОН | п. 7.4 [13] Т. 7.28; 7.34 [13] | ||

14. Импульсный челнок | п. 7.4 [13] Т. 7.27-7.28; 7.34 [13] | ||

15. Импульсный пакет | п. 7.4 [13] Т. 7.27-7.28; 7.34 [13] | ||

Примечания: * – Требования отсутствуют, поскольку сигнализация не является перспективной: Однако сигнализация пока широко применяется на СТС. | |||

1.1.5 Системы синхронизации

Услуги телефонии относятся к интерактивным диалоговым услугам и требуют обязательной синхронизации между источником и приемником речевого сигнала. Степень синхронизации зависит от используемой технологии.

Традиционные сети ТфОП/N-ISDN/PLMN, основанные на коммутации временных каналов (коммутация TDM-каналов), требуют высокой степени синхронизации (не ниже уровня 10-5 с, то есть +/- 10 мкс), чтобы разделить один временной канал от другого. Это обеспечивается системами передачи типа PDH (E1 и выше), а также дорогими системами SDH (от STM-1 и выше). Для обеспечения такого уровня синхронизации в первичных сетях используются иерархически организованные сети и системы синхронизации, получающие сигналы точного времени от высокостабильных эталонных часов (на базе атомных стандартов частоты).

В сетях VoIP требования к синхронизации значительно упрощаются. Например, допустимые абсолютные задержки голосовых пакетов из конца в конец лежат в пределах от 100 до 400 мс, а допустимые вариации задержки речевых IP-пакетов (джиттер – IPDV) лежат в пределах от 10 до 30 мс. Таким образом, в сети VoIP требования к синхронизации (джиттер) в тысячу раз ниже, чем в TDM-сети. По этой причине для передачи голосовых пакетов активно используются асинхронные Ethernet-сети, вместо синхронных TDM-сетей.

Однако глобальная IP-Ethernet-сеть, неплохо зарекомендовавшая себя для передачи файлов, текста и других неинтерактивных данных, не может сама по себе обеспечить требуемый уровень качества передачи диалоговой речи даже при допустимом джиттере на уровне 10…30 мс. Поэтому в глобальной IP-Ethernet-сети требуется синхронизация для сервисов VoIP.

Наиболее часто для синхронизации сервисов VoIP, используется протокол NTP (протокол сетевого времени), позволяющий подстраивать часы источников и приемников речевого трафика от серверов точного времени.

NTP – протокол, предназначенный для синхронизации времени и даты, используемых шлюзом, с эталонными значениями, получаемыми с известных NTP-серверов. Метки времени используются протоколами RTP/RTCP для оценки качества передачи речи по таким параметрам как «Абсолютная задержка IP-пакета – IPTD » и «Джиттер задержки – IPDV ».

NTP использует иерархическую систему «часовых уровней/слоев» (stratum). Уровень 1 синхронизирован с высокоточными часами, например с системой GPS, ГЛОНАСС или атомным эталоном времени. Уровень 2 синхронизируется с одной из машин уровня 1 и так далее.

Время представляется в системе NTP 64-битным числом (8 байт), состоящим из 32-битного счётчика секунд и 32-битного счётчика долей секунды, позволяя передавать время в диапазоне 232 секунд с теоретической точностью 2−32 секунды.

Полный список публичных серверов точного времени можно посмотреть на сайте http://support.ntp.org/bin/view/Servers/StratumOneTimeServers .

В частности по России приводится около 20 NTP-серверов слоя 1.

Ниже приведены данные NTP-серверов, расположенных в Новосибирске:

Таблица 1.3 – Список NTP-серверов в Новосибирске

ServerForm | ntp.deman.ru Новосибирск | ntp.ix.ru Новосибирск |

ServerStratum | StratumOne | StratumOne |

CountryCode | RU | RU |

Hostname | ntp.deman.ru | ntp.ix.ru |

IP Address | 212.20.50.208 | 194.190.168.1 |

IPv6 Address | 2001:6d0:ffd4::1 | |

| UseDNS | Yes | Yes |

PoolMember | Yes | Yes |

ServerLocation | Novosibirsk, Russia | Novosibirsk |

GeographicCoordinates | 55°1′N 82°55′E | |

ServerSynchronization | NTP V4 primary (stratum 1), GPS (PPS), PC/FreeBSD | GLONASS / GPS |

ServiceArea | Russia | Any, anycast cluster used |

AccessPolicy | OpenAccess | OpenAccess |

AccessDetails | http://www.nsk-ix.ru/network/ntp.html | |

ServerContact | Michael Demidoff hostmaster@deman.ru | MSK-IX http://www.nsk-ix.ru/ (noc@ix.ru) |

1.1.6 Система нумерации в ТфОП

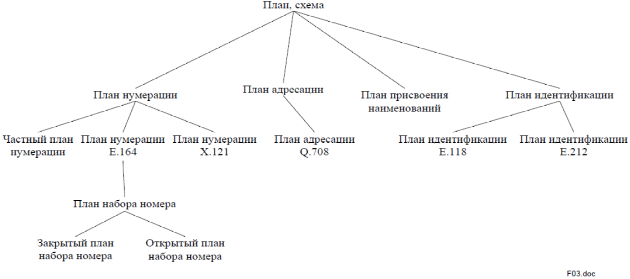

В традиционных сетях ТфОП используются различные планы нумерации и адресации. На рисунке 1.7, приведен пример терминологии, используемой для обозначения некоторых из этих планов [4].

Рисунок 1.7 – Термины, используемые для нумерации и адресации [4]

план; схема: план/схема определяет формат и структуру идентификаторов, используемых в сети электросвязи.

план нумерации: план, который определяет формат и структуру номеров, используемых в сетях электросвязи. Номера в плане могут иметь либо постоянную, либо изменяемую длину или включать номера постоянной и изменяемой длины.

план адресации: план адресации определяет формат и структуру адресов.

план присвоения наименований: план, который определяет формат и структуру наименований, используемых в сетях электросвязи.

план идентификации: план, который определяет формат и структуру не набираемых идентификаторов для сетей электросвязи, которые используются для функций/элементов/ оборудования или других административных аспектов в сетях.

план нумерации для частных организаций (PNP): план нумерации, который определяет формат и структуру номеров, используемых в частной/корпоративной сети электросвязи организаций. Планы ЧПН могут быть полностью отдельными от плана нумерации E.164 или могут перекрываться с ним, например, в случае прямого набора (ПН).

план нумерации E.164: тип плана нумерации, который определяет номера, используемые в рамках плана. Обычно он состоит из десятичных цифр, разбитых на группы, чтобы выделить конкретные элементы, используемые для идентификации, маршрутизации и начисления платы, например для идентификации страны, национальных пунктов назначения и абонентов. План нумерации E.164 не включает префиксов, суффиксов и добавочной информации, требуемой для осуществления вызова. Национальный план нумерации является применением международного плана нумерации E.164 (называемого также международным планом нумерации электросвязи общего пользования) на национальном уровне.

план набора [ITU-T E.164]: Последовательность или комбинация десятичных цифр, символов и дополнительной информации, определяющая метод использования плана нумерации. План набора включает описание использования префиксов, суффиксов и добавочной информации, которое дополняет план нумерации и требуется для осуществления вызова.

открытый план набора: план набора, когда при наборе географических номеров используются номера на локальном уровне (номера абонентов (SN) без кода зоны) и номера на национальном уровне.

закрытый план набора: план набора, при котором национальные (значащие) номера [N(S)N] используются при наборе географических номеров.

Телефонный план нумерации – система, позволяющая пользователям телефонов совершать и принимать междугородные и международные телефонные звонки. Код зоны нумерации (называемый ABC для географически определяемой зоны нумерации или DEF — для географически не определяемой зоны нумерации) – 3 десятичных знака для Российской Федерации – та часть телефонного номера, которая указывает междугородный узел связи. Телефонными планами нумерации коды зон присваиваются междугородным узлам связи, так что звонящий абонент может связаться с телефонами за пределами своего местного узла связи. Обычно код зоны, находящийся перед номером, соответствует определённому географическому местоположению.

Различают открытые и закрытые планы нумерации.

При открытом плане нумерации местное телефонное соединение устанавливается набором только местного номера без набора национального номера.

При закрытом плане нумерации набор национального номера необходим для телефонного соединения любого вида – местного, внутризонового, междугороднего.

Международный союз электросвязи отдаёт предпочтение закрытому плану нумерации. В соответствии с приказом Мининформсвязи в 2008 году Россия должна была полностью перейти на закрытый план нумерации. Однако по состоянию на 20 августа 2013 года закрытый план нумерации был введён только в Москве.

Абонентам, совершающим звонки внутри своей зоны (например, абонентам в своём же городе), обычно не требуется набирать код зоны. В международных телефонных номерах код зоны следует непосредственно за международным телефонным кодом страны.

Хотя Международный союз электросвязи (ITU) пытается сделать так, чтобы по всему миру были внедрены единые стандарты доступа к международной и междугородной связи, до сих пор в разных странах существуют различные способы доступа к внезоновым звонкам. Например, ITU рекомендует, чтобы для международного доступа использовался код 00. Однако эти рекомендации действуют не во всех государствах. Например, США и Канада используют Североамериканский план нумерации со своими правилами. Россия также использует свой способ доступа (через «восьмёрку»).

Международный план нумерации устанавливает телефонные коды стран, то есть коды, определяющие целые страны или группы стран. Стандарт E.164 регулирует телефонные коды стран на международном уровне и устанавливает максимальную длину полного международного телефонного номера. Каждая страна сама устанавливает нумерацию внутри своей телефонной сети. В результате, региональные коды зон могут иметь:

фиксированную длину, например, 3 цифры в США, Канаде, России, 1 цифру в Австралии;

переменную длину, например, от 2 до 5 цифр в Германии и Австрии, от 1 до 3 цифр в Японии, 1 или 2 цифры в Израиле;

либо могут быть включены прямо в номер абонента, как, например, в Испании или Норвегии – это называется «закрытый» план нумерации. В некоторых случаях необходимо всегда набирать и код выхода на междугородную станцию (в Европе обычно 0): так происходит в Бельгии, Швейцарии, ЮАР.

Обычно коды зон определяют и стоимость звонка. Звонки внутри своей зоны или небольшой группы соседних или перекрывающих друг друга зон стоят намного меньше звонков за пределы такой зоны или группы зон. Кроме того, существуют специальные коды зон для бесплатных и платных звонков, для звонков в сотовые сети связи. Существуют также исключения: в некоторых странах (например, в Израиле) звонки тарифицируются по одной стоимости независимо от того, куда звонит абонент, а в других (например, в Великобритании) код зоны обычно делится на две части с разной стоимостью.

При открытом плане нумерации местное телефонное соединение устанавливается набором только местного номера без набора национального номера.

При закрытом плане нумерации набор национального номера необходим для телефонного соединения любого вида – местного, внутризонового, междугороднего

Закрытый план нумерации подразумевает, кроме прочего, стандартную длину абонентского номера, и в закрытом плане нумерации во всех случаях используется полный набор номера, включая звонки внутри зоны и местные вызовы. Такие планы традиционны для небольших стран и территорий, когда код зоны не используется. Кроме того, использование закрытых планов нумерации распространено в странах, где традиционно развивалась система абонентских номеров со стандартной длиной. Многие страны идут по пути присоединения кода зоны к абонентскому номеру.

К преимуществам открытого плана нумерации можно отнести удобство набора абонентами более коротких местных номеров. Однако повсеместное использование мобильных телефонов, которые позволяют одинаково легко хранить и полные и короткие номера в записной книжке существенно упрощает абонентам использование номеров в закрытом плане. Однако это не уменьшит затруднения пользователей стационарных телефонов, таксофонов и центров связи.

К преимуществам закрытой нумерации для конечного потребителя услуги связи можно отнести возможность легкого перевода любого национального номера в международный формат и исключения неоднозначности короткого номера.

Россия также постепенно переходит на закрытый план нумерации.

При открытом плане нумерации есть различие между набором номера при звонках внутри телефонной зоны, за её пределы и для междугородних звонков. При звонке «внутри кода», в пределах, например, города, нужно просто набрать номер, но при звонке за пределы зоны нужно набирать ещё и код. Как правило, при звонке за пределы зоны нужно перед кодом набирать ещё и «выход на межгород» (обычно «0», в России – «8»).

Открытый план нумерации, развившийся параллельно в разных странах, не стандартизирован. Длина кода и местного номера в нём может варьировать.

Закрытые планы нумерации, в целом, используются реже, чем открытые.

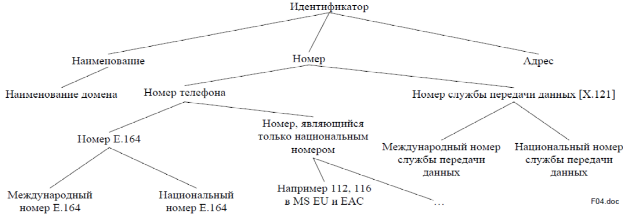

Ниже приведены термины для общих и конкретных ресурсов, используемых в различных планах. На рисунке 1.8, дается пример различных идентификаторов, из плана нумерации E.164.

Рисунок 1.8 – Обозначения идентификаторов в Е.164

Адрес: Адрес определяет конкретный пункт завершения в сети и может быть использован для маршрутизации к этому физическому или логическому пункту в рамках сети общего пользования или частной сети.

Код: Знак или последовательность знаков, цифр или символов, используемых в качестве идентификатора.

Наименование домена [ITU-T E.910]: Буквенно-цифровое наименование, которое в сочетании с наименованием домена интернета высшего уровня (TLD) представляет собой уникальное наименование, состоящее из последовательности меток от узла в корне домена до корня всей древовидной структуры с точками, разделяющими метки.

Номер E.164: Последовательность десятичных цифр, отвечающая трем характеристикам структуры, длины и единственности номера, указанным в [ITU-T E.164]. Номер содержит информацию, необходимую для маршрутизации вызова конечному пользователю или в точку предоставления услуги.

Номер экстренного вызова: Только национальный номер, распределенный в национальном плане нумерации для обеспечения возможности осуществления экстренных вызовов. Обычно номер экстренного вызова – это сокращенный код. Страны с объединенными планами нумерации могут иметь тот же номер, распределенный в каждой стране в качестве номера экстренного вызова.

Географический номер (ГН) [b-ITU-T E.164-Sup.2]: Номер E.164, который соответствует отдельной географической зоне.

Глобальный номер: См. «международный номер E.164».

Идентификатор (ID): Последовательность цифр, знаков и символов, используемая для однозначной идентификации абонента, пользователя, элемента сети, функции, объекта сети, услуги или приложения. Идентификаторы могут использоваться для регистрации или санкционирования. Они могут быть либо общего пользования для всех сетей, или частными для конкретной сети (частные идентификаторы обычно не раскрываются третьим сторонам).

Международный номер E.164; международный номер электросвязи общего пользования; международный номер: Последовательность десятичных цифр, которая для географического кода страны однозначно определяет абонента или пункт предоставления услуги. В случае кода глобальной услуги он идентифицирует абонента этой службы. В случае сетей он идентифицирует абонента этой сети. Международный номер электросвязи Е.164 может действовать в «роли» наименования и адреса. Переносимость уменьшает роль номера в качестве адреса. Номера все в большей степени выступают только в роли наименования. Номер, который включает код страны и последующие цифры, но не международный префикс, содержит информацию, необходимую для маршрутизации вызова в этот пункт завершения в сети общего пользования (он может также содержать дополнительную информацию, необходимую для направления вызова в частную сеть). Иногда его называют "международным номером". Что касается [b-IETF RFC 3966], который определяет обозначение идентификатора URI tel для телефонных номеров, то международный номер E.164 называется глобальным номером.

Международный номерной ресурс [ITU-T E.190]: Номерной ресурс, получаемый из международного плана номеров и назначаемый МСЭ-T, например [ITU-T E.164] и [ITU-T E.212].

Местный номер: См. «национальный номер E.164» и «только национальный номер».

MSISDN (номер ЦСИС мобильного абонента); номер мобильного абонента в справочнике: Номер E.164 мобильного абонента, используемый вызывающей стороной для установления вызова конечного пользователя.

Наименование: Сочетание знаков, которое используется для идентификации объектов (например, абонента, сетевого элемента). Знаки могут включать числа, буквы и символы.

Национальный номер E.164: Администратор национального плана нумерации определяет национальный план нумерации (NNP) и национальный план набора. Эти планы основаны на Рекомендации [ITU-T E.164] и соответствуют ей, и определяют префиксы, только национальные номера, и то, каким образом национальные форматы (на местном и международном уровнях) международных номеров E.164 сформированы и распределены. На национальном уровне номер E.164 формируется с помощью формата национального (значащего) номера [N(S)N], то есть национального кода назначения (NDC) и номера абонента (SN), не включая, если имеется, национальный (магистральный) префикс. В некоторых случаях NDC может отсутствовать или составлять часть N(S)N, в этом случае N(S)N и SN совпадают. В [b-IETF RFC 3966], который определяет обозначение идентификатора URI tel для телефонных номеров, национальный номер E.164 называется одним типом местного номера.

Только национальный номер: Любой номер телефона, определенный в рамках национального плана нумерации (NNP), который используется и является значащим только в национальном плане набора и не достижим из-за границы. Такие номера не относятся к международному плану нумерации E.164 и не соответствуют структуре международных номеров E.164, определенных в [ITU-T E.164]. Страны в объединенном плане нумерации могут иметь различные только национальные номера. В [b-IETF RFC 3966], который определяет обозначение идентификатора URI tel для телефонных номеров, национальный номер E.164 называется одним типом местного номера.

Не географический номер [b-ITU-T E.164-Sup.2]: Номер E.164, который не имеет географического значения.

Номер [ITU-T E.191]: Номер – это последовательность десятичных цифр.

Адрес маршрутизации; номер маршрутизации: Адрес/номер, применяемый только в целях маршрутизации и не известный конечным пользователям, который получается и используется сетью электросвязи общего пользования для маршрутизации вызова/сеанса в пункт завершения сети. Этот адрес/номер может быть использован также для маршрутизации вызовов на перенесенный номер.

Номер услуги [b-ITU-T E.164-Sup.2]; универсальный номер услуги: Негеографический номер E.164, распределенный конкретной категории услуг.

Сокращенный код: Последовательность цифр в национальном плане нумерации (NNP), определяемая администратором национального плана, которая может использоваться в качестве полной последовательности набора в сетях общего пользования для доступа к конкретному типу услуги/сети. Длина сокращенного кода обычно короче номера абонента. В некоторых странах или в странах объединенного плана нумерации сокращенный код может быть только национальным номером.

Идентификатор URI tel: Идентификатор URI tel является представлением номера E.164 или только национального номера с определяемой контекстом информацией сигнализации. Это одна из схем URI, которая переносит телефонные номера в контекст протокола SIP и определяет идентификатор, связанный с пунктом завершения сети (NTP) или услугой/приложением.

Телефонный номер; номер телефона; номер в справочнике (DN): Номер, полученный в соответствии с планом нумерации E.164, используемый вызывающей стороной для установления соединения с конечным пользователем или услугой. Этот номер может быть также использован для услуг представления, таких как представление идентификации линии вызывающего абонента (CLIP) и представление идентификации линии соединенного абонента (COLP), а также может быть опубликован в различных справочниках и/или справочно-информационных службах.

1.1.6.1 Определение терминов для структуры и подразделов конкретных ресурсов

Данный раздел включает термины для структуры и подразделов конкретных ресурсов. Концептуальная диаграмма, ниже, дает пример взаимосвязей для структуры и подразделов международного номера E.164.

Код зоны: Сочетание национального (магистрального) префикса и кода магистральной линии (TC), который определяет конкретный географический район/зону нумерации национального плана нумерации.

Код страны (CC): Коды стран используются для определения конкретной страны, стран в рамках объединенного плана нумерации, отдельной географической зоны, группы стран, сети или глобальных услуг.

Международный префикс [ITU-T E.164]: Цифра или комбинация цифр, используемых для указания того, что следующий далее номер является международным номером E.164.

Код страны подвижной связи (MCC) [ITU-T E.212]: Код MCC является первым полем IMSI (международной идентичности мобильного абонента), состоит из трех цифр и определяет страну. Директор БСЭ может назначить той или иной стране более одного MCC. Кодами MCC серии 90x управляет Директор БСЭ.

Национальный код пункта назначения (NDC): Поле кода, использование которого возможно на национальном уровне, в международном плане нумерации электросвязи общего пользования (далее упоминается как "международный план нумерации E.164"), которое в сочетании с номером абонента (SN) составляет национальный (значащий) номер международного номера E.164 для географических зон. Код NDC может быть десятичной цифрой или сочетанием десятичных цифр (не включая какой-либо префикс), определяющих зону нумерации в пределах страны (или группы стран, входящих в один объединенный план нумерации, или отдельной географической зоны) и/или сеть/услуги.

Национальный (значащий) номер [N(S)N]: Часть международного номера E.164, которая следует за кодом страны для географических зон и определена в национальных планах нумерации. Национальный (значащий) номер состоит из национального кода пункта назначения (NDC), если имеет место, и номера абонента (SN). В некоторых случаях NDC может отсутствовать или составлять часть SN, и в таком случае N(S)N и SN совпадают. Функция и формат N(S)N определяются на национальном уровне.

Национальный (магистральный) префикс: Цифра или комбинация цифр, определяемые в плане набора и используемые вызывающим абонентом, который осуществляет вызов абонента в своей стране, но за пределами своей зоны нумерации.

Префикс: Префикс является указателем, состоящим из одной или нескольких цифр, которые позволяют выбирать различные типы форматов номеров, сетей и/или услуг. Префиксы являются частью плана набора и не составляют часть плана нумерации.

Номер абонента (SN): Часть номера E.164, которая идентифицирует абонента в какой-либо сети или зоне нумерации.

Код магистрали (TC) [ITU-Т E.164]: Цифра или сочетание цифр, не включающие национальный (магистральный) префикс, которые определяют зону нумерации в пределах страны (или группы стран, входящих в объединенный план нумерации, или конкретной географической зоны). Код магистрали должен использоваться перед номером вызываемого абонента, если вызывающий и вызываемый абоненты находятся в разных зонах нумерации. Код магистрали является частным случаем применения NDC.

1.1.6.2 Определение терминов, касающихся административных аспектов планов и ресурсов

Администратор: Организация на глобальном, региональном или национальном уровнях, которой поручено управление ресурсом, получаемым из международного плана нумерации, наименования или адресации.

Распределение: Процесс открытия номерного ресурса, наименования или адресации в плане с целью его использования услугой электросвязи в конкретных условиях. Само распределение еще не дает прав любому пользователю, будь то оператор, поставщик услуг или кто-либо еще, на использование ресурса.

Администратор национального плана нумерации [ITU-T E.212]: Организация (например, Национальный регуляторный орган/администрация), занимающаяся управлением национальными планами наименования, нумерации и адресации.

Зона нумерации: Географическая зона, охваченная национальным кодом пункта назначения (NDC) или кодом зоны в рамках национального плана нумерации.

Оператор [ITU-T E.212]: Эксплуатационная организация, предоставляющая сети электросвязи общего пользования или услуги сетей электросвязи общего пользования.

Диапазон, последовательность: Набор непрерывных номеров или адресов, определяемых первой(ыми) цифрой(ами) (например, диапазон 1XX).

Возврат: Процесс, с помощью которого уполномоченный лишается права применять присвоенный номер, наименование или адрес. Ресурс может использоваться для будущего возможного повторного присвоения.

Ресурс: Коды, номера, наименования, адреса и идентификаторы, используемые при предоставлении услуг электросвязи или при эксплуатации сетей электросвязи, предоставляющих такие услуги.

В Рекомендации МСЭ-Т E.164 представлены структура и функции пяти категорий номеров, которые используются в международной электросвязи общего пользования:

для географических зон,

глобальных услуг,

сетей,

групп стран (GoC)

источников для ресурсов для испытаний.

Для каждой из этих категорий детализированы компоненты структуры нумерации и описан анализ цифр, необходимых для успешной маршрутизации вызовов.

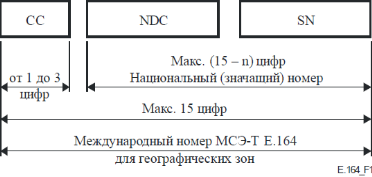

1.1.6.3 Международный номер МСЭ-Т E.164 для географических зон

Принципы, критерии и процедуры для присвоения международных номеров МСЭ-Т E.164 для географических зон изложены в [ITU-T E.190] и [ITU-T E.164.1].

Код страны для географических зон

Код страны используется для выбора страны назначения 1 ( то есть страны, в которой зарегистрирован идентифицированный абонент, или страны, где находится пункт доставки данной услуги). Длина кода составляет от 1 до 3 цифр.

Национальный (значащий) номер

МСЭ-Т рекомендует, чтобы максимальное количество цифр национального (значащего) номера, N(S)N, составляло 15 – n, где n – количество цифр кода страны.

Номер N(S)N используется, чтобы выбрать абонента назначения (в пункте 7 термин "абонент" означает человека-абонента или пункт доставки услуги). Однако при выборе абонента назначения может возникнуть необходимость выбора сети назначения. Для того чтобы осуществить этот выбор, поле кода N(S)N содержит национальный код пункта назначения (NDC), за которым следует номер абонента (SN). В некоторых национальных применениях NDC и SN могут неделимо соединяться с целью сформировать единую составную последовательность набора.

Поле NDC (если оно используется) должно иметь переменную длину, зависящую от требований страны назначения. Структура NDC может быть одной из следующих:

a) код сети назначения (DN), который может быть использован для выбора сети назначения, обслуживающей абонентов назначения;

b) код магистрали (TC);

c) любая комбинация кода сети назначения (DN) и кода магистрали (TC).

Коды NDC географического кода страны могут состоять из одной из вышеуказанных структур или других структур, определенных администраторами национального плана нумерации.

Последовательности DN-TC и TC-DN определяются на национальном уровне. Различные варианты NDC (TC/DN) показаны на рисунке 1.9:

Рисунок 1.9 – Структура международного номера E.164 для географических зон

Где:

CC – Код страны для географической зоны;

NDC – Национальный код пункта назначения;

SN – Номер абонента;

n – Число цифр в коде страны.

Национальные и международные префиксы не являются частью международного номера МСЭ-Т Е.164 для географических зон.

Префиксы

Применения

Префиксы не являются частью международного номера МСЭ-Т E.164 и не передаются через международные границы. Вопрос о передаче префиксов между внутренними сетями решается на национальном уровне. Префиксы могут также использоваться на национальном уровне для выбора сети и оператора услуг.

Национальный (магистральный) префикс

Национальный (магистральный) префикс не включен в N(S)N. Соответственно, в международной услуге национальный (магистральный) префикс страны назначения не набирается. Следует отметить, что в некоторых странах сложилась практика считать на национальном уровне, что национальный (магистральный) префикс включен в национальный план набора, который в этом случае не является N(S)N. Поэтому следует проводить четкое различие между подобным национальным определением или национальной практикой и определением МСЭ-Т, которое действует на международном уровне. В определении МСЭ-Т слово "значащий" заключено в скобки, и оно читается как: "национальный (значащий) номер". МСЭ-Т рекомендует, чтобы администратор национального плана нумерации страны, который еще не принял магистральный префикс для доступа к своей национальной автоматической магистральной сети, принял префикс, состоящий из одной цифры, предпочтительно 0. Независимо от того, какая цифра принята в качестве магистрального префикса, следует не допускать одновременного использования этой цифры в качестве первой цифры в N(S)N. Данная рекомендация обусловлена следующими соображениями:

– обеспечить максимальную степень стандартизации национальных (магистральных) префиксов, используемых в разных странах, с тем чтобы максимально облегчить процедуру набора номера при перемещении из одной страны в другую;

– минимизировать количество набираемых цифр;

– снизить уровень проблем пользователей, которые возникают при пользовании автоматической связью и обусловлены требованием не набирать магистральный префикс страны назначения.

Пользуясь автоматической международной услугой, после международного префикса и кода вызываемой страны абонент должен набирать N(S)N вызываемого абонента ( то есть не набирать национальный (магистральный) префикс).

В [ITU-T E.123] подробно описано применение символов и разделителей в национальных и международных номерах МСЭ-Т E.164, а также представлено их написание в печатной форме.

Национальный план нумерации

Характеристики национального плана нумерации

Администраторы национальных планов нумерации должны с максимальной тщательностью подготовить национальный план нумерации для своей сети. Этот план должен быть разработан так, чтобы:

a) обеспечить широкие возможности расширения национальной системы в отношении числа абонентов и услуг;

b) предусмотреть возможность того, что национальная сеть в конечном счете будет доступна абонентам из другой страны с использованием международных процедур набора;

c) существовала постоянная возможность вызова абонентов с помощью того же номера N(S)N либо SN, согласно национальной практике, независимо от того, из какой части национального плана нумерации поступил вызов.

План нумерации должен базироваться на существующих планах нумерации, применимых для национальных и международных сетей общего пользования, и развиваться из них. Если географическую зону вызываемой стороны обслуживают многочисленные пункты назначения (например, ПЭО или операторы), национальный план нумерации страны назначения должен обеспечивать возможность распознавания этих ПЭО или операторов.

В формате плана нумерации, включая номер абонента, национальный (значащий) номер и код страны, везде используют десять десятичных знаков от 0 до 9.

Префиксы и другая информация, которая касается определения процедур выбора или параметров услуги сети (таких как качество обслуживания или задержка транзита), не являются частью международного номера.

План сводной нумерации должен включать однозначную идентификацию конкретной страны. Кроме того, если это необходимо, номер должен идентифицировать сети в пределах этих стран.

Анализ цифр

С тем чтобы обеспечить определение: страны назначения, наиболее подходящей сетевой маршрутизации, соответствующей платы, страна исходящего вызова должна проанализировать количество цифр международного номера МСЭ-Т E.164. Длина национального кода пункта назначения (NDC) увеличивает количество подлежащих анализу цифр, поскольку при этом предусматривается комбинация либо кода магистрали (TC) и/или функция идентификации сети. Следует провести тщательную подготовку к распределению ресурсов национального кода пункта назначения (NDC).

При международных вызовах количество цифр, анализируемых в стране исходящего вызова, не должно быть больше определяемого кодом страны:

– четыре цифры N(S)N для страны с трехзначным кодом страны;

– пять цифр N(S)N для страны с двухзначным кодом страны;

– шесть цифр N(S)N для страны с одноразрядным кодом страны.

Национальный план нумерации страны должен быть таким, чтобы количество анализируемых цифр для входящих международных вызовов не превышало установленные пределы, применимые для N(S)N, но допускало:

a) определение маршрутизации, которая отражает экономические и другие соответствующие факторы сети;

b) распознавание для начисления платы в тех странах, где такое распознавание применяется.

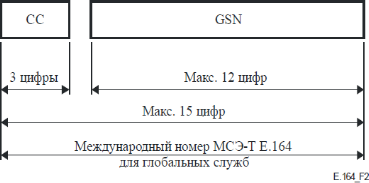

1.1.6.4 Международный номер МСЭ-Т E.164 для глобальных услуг

План нумерации для глобальных услуг определяется конкретной услугой. Любое использование кода страны МСЭ-Т E.164 для глобальной услуги требует соответствия принципам присвоения нумерации, как это указано в [ITU-T E.190] и определено для конкретной услуги, а также критериям и процедурам, определенным в [ITU-T E.164.1]. Для ознакомления с документацией, которая касается схемы нумерации и принципов, обусловливаемых конкретными услугами, см. соответствующие Рекомендации по нумерации, например [ITU-T E.168] «Применение плана нумерации E.164 для UPT».

Международный номер МСЭ-Т E.164 для глобальных услуг состоит из трехзначного кода страны, применимого для глобальной услуги, и глобального номера абонента (GSN). Максимальная длина составляет 15 цифр (см. Рисунок 1.10).

Код страны для глобальных услуг

Код страны для глобальной услуги используется для идентификации глобальной услуги. Длина кода составляет три цифры.

Глобальный номер абонента

Глобальный номер абонента (GSN) состоит из цифр, следующих за кодом страны для глобальной услуги. Структура и функциональность этих цифр зависят от применения и рассматриваются в соответствующих Рекомендациях, касающихся нумерации для глобальных услуг, например, в [ITU-T E.169] «Применение плана нумерации. Рекомендации E.164 в отношении универсальных международных номеров для услуг международной электросвязи, использующих коды страны для глобальных услуг».

Анализ цифр

Количество анализируемых цифр для глобальных услуг определяется конкретной услугой. Для определения конкретной глобальной услуги, маршрутизации вызова и начисления платы анализ не должен превышать семи цифр, например три цифры CC + четыре цифры N(S)N. Для ознакомления с документацией, которая касается требований к количеству анализируемых цифр, обусловливаемому конкретной глобальной услугой, см. соответствующие Рекомендации МСЭ-Т.

Путь эволюции международного номера МСЭ-Т E.164 для глобальных услуг

Развитие плана нумерации для глобальной услуги должно предусматривать обеспечение возможности для абонентов, которые уже имеют номер для такой же совместимой национальной услуги, изменить свой внутренний номер абонента (SN) на глобальный номер абонента (GSN). Предполагается, что признанные МСЭ-Т глобальные услуги будут независимы от местоположения. Если при реализации глобальной услуги поступают дублирующие запросы на нумерацию и не существует процедур урегулирования для конкретной услуги, должны применяться процедуры для дублирующих запросов, определенные в [ITU-T E.169] «Применение плана нумерации. Рекомендации E.164 в отношении универсальных международных номеров для услуг международной электросвязи, использующих коды страны для глобальных услуг».

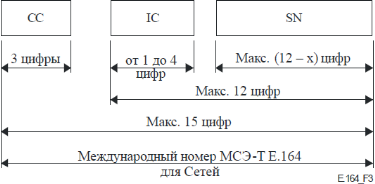

1.1.6.5 Международный номер МСЭ-Т E.164 для сетей

Принципы, критерии и процедуры для присвоения международных номеров МСЭ-Т E.164 для международных Сетей изложены в [ITU-T E.164.1] и [ITU-T E.190].

Международные номера МСЭ-Т E.164, используемые Сетями, состоят из трех частей: общего трехзначного код страны МСЭ-Т E.164 для Сетей, кода идентификации и номера абонента (см. Рисунок 1.11). Максимальная длина международных номеров МСЭ-Т E.164, используемых Сетями, составляет пятнадцать (15) цифр.

Код страны для Сетей

Это – первые три цифры международных номеров МСЭ-Т E.164 для Сетей. Код страны для сетей – это общая комбинация трех цифр, которая используется в сочетании с кодом идентификации Сетей.

Код идентификации

Код идентификации (IC) – это комбинация, состоящая из 1–4 цифр, используемых для идентификации Сетей. Эти цифры следуют за полем общего кода страны в пределах международных номеров МСЭ-Т E.164 для Сетей.

Номера абонентов

Номера абонентов – это оставшиеся цифры, которые следуют за общим кодом страны и IC. Структура и функциональность определяются оператором сети. Максимальная длина номера абонента составляет 15 цифр минус общее количество цифр CC и IC. Минимальная длина номера абонента составляет:

– девять цифр с одноразрядным IC;

– восемь цифр с двузначным IC;

– семь цифр с трехзначным IC;

– шесть цифр с четырехзначным IC.

Кроме того, допустимы ресурсы, имеющие меньшее, чем требуемый минимум, количество цифр, за которыми следуют CC + IC, при условии, что число таких ресурсов не превышает 10% общего объема ресурсов нумерации для Сетей, определенного оператором сети.

Анализ цифр

Для вызовов, использующих международный номер МСЭ-Т E.164 для Сетей, максимальное количество цифр, которые подлежат анализу, составляет семь, что включает три цифры кода страны МСЭ-Т E.164, код идентификации и начальные значимые цифры (если таковые имеются) номера абонента. Всегда должны анализироваться как минимум трехзначный код страны и IC, необходимые для определения соответствующей маршрутизации и начисления платы.

1.1.6.6 Международный номер МСЭ-Т E.164 для групп стран

Принципы, критерии и процедуры для присвоения международных номеров МСЭ-Т E.164 для групп стран изложены в [ITU-T E.164.3] и [ITU-T E.190].

Международные номера МСЭ-Т E.164, используемые группами стран, состоят из трех полей: общего трехзначного кода страны МСЭ-Т E.164 для групп стран; одноразрядного кода идентификации группы и номера абонента, максимальная длина – одиннадцать цифр (см. рисунок 4 МСЭ-Т Е.164 [4]). Максимальная длина международного номера МСЭ-Т E.164, используемого группами стран, составляет 15 цифр.

Код страны для групп стран

Это первые три цифры международного номера МСЭ-Т E.164 для групп стран. Код страны для групп стран – это общий ( то есть общий для GoC) трехзначный код CC, используемый в сочетании с одноразрядным кодом GIC для однозначной идентификации группы стран.

Код идентификации группы

Код идентификации группы (GIC) – это одноразрядный код, используемый для однозначной идентификации группы стран. Код GIC следует непосредственно за полем общего кода страны в международном номере МСЭ-Т E.164 для групп стран.

Номера абонентов

Номера абонентов (SN) – это цифры (максимально до одиннадцати), которые следуют за полями CC + GIC и используются для идентификации с GoC индивидуальных абонентов или пункта предоставления услуги. Минимальная длина номера абонента составляет девять цифр, хотя не более 10% общего объема ресурсов нумерации, за которыми следуют CC + GIC, определенные GoC, могут иметь длину, меньшую девяти цифр. Структура и функциональность номеров абонентов определяются GoC, а их администрирование и управление – администратором кода идентификации группы (GICA).

Анализ цифр

Для обработки вызовов с международными номерами МСЭ-Т E.164 для групп стран максимальное количество цифр, которые подлежат анализу, равно семи. Сюда включают поле CC (три цифры), поле GIC (одна цифра), первые три цифры номера абонента (SN). Всегда должны анализироваться как минимум четыре цифры ( то есть CC + GIC), необходимые для определения соответствующей маршрутизации и начисления платы.

Международный префикс

МСЭ-Т рекомендует, чтобы администраторы национальных планов нумерации, которые еще не ввели автоматическое международное обслуживание, или администраторы национальных планов нумерации и операторы международных сетей, которые по разным причинам составляют или пересматривают свои планы нумерации, приняли международный префикс (код для доступа к международной автоматической сети), состоящий из двух цифр 002.

В соответствии с [ITU-T E.123] символ "+" рекомендован для указания того, что требуется международный префикс.

Рисунок 1.10 – Структура международного номера E.164 для глобальных услуг

Где:

CC – Код страны для глобальных служб (негеографические коды)

GSN – Глобальный номер абонента

Национальные и международные префиксы не являются частью международного номера МСЭ-Т Е.164 для глобальных служб.

Рисунок 1.11 – Структура международного номера МСЭ-Т E.164 для Сетей

Где:

CC – Код страны для Сетей (географические коды)

IC – Код идентификации

SN – Номер абонента

x – Количество цифр в международном коде

Национальные и международные префиксы не являются частью международного номера МСЭ-Т Е.164 для Сетей.

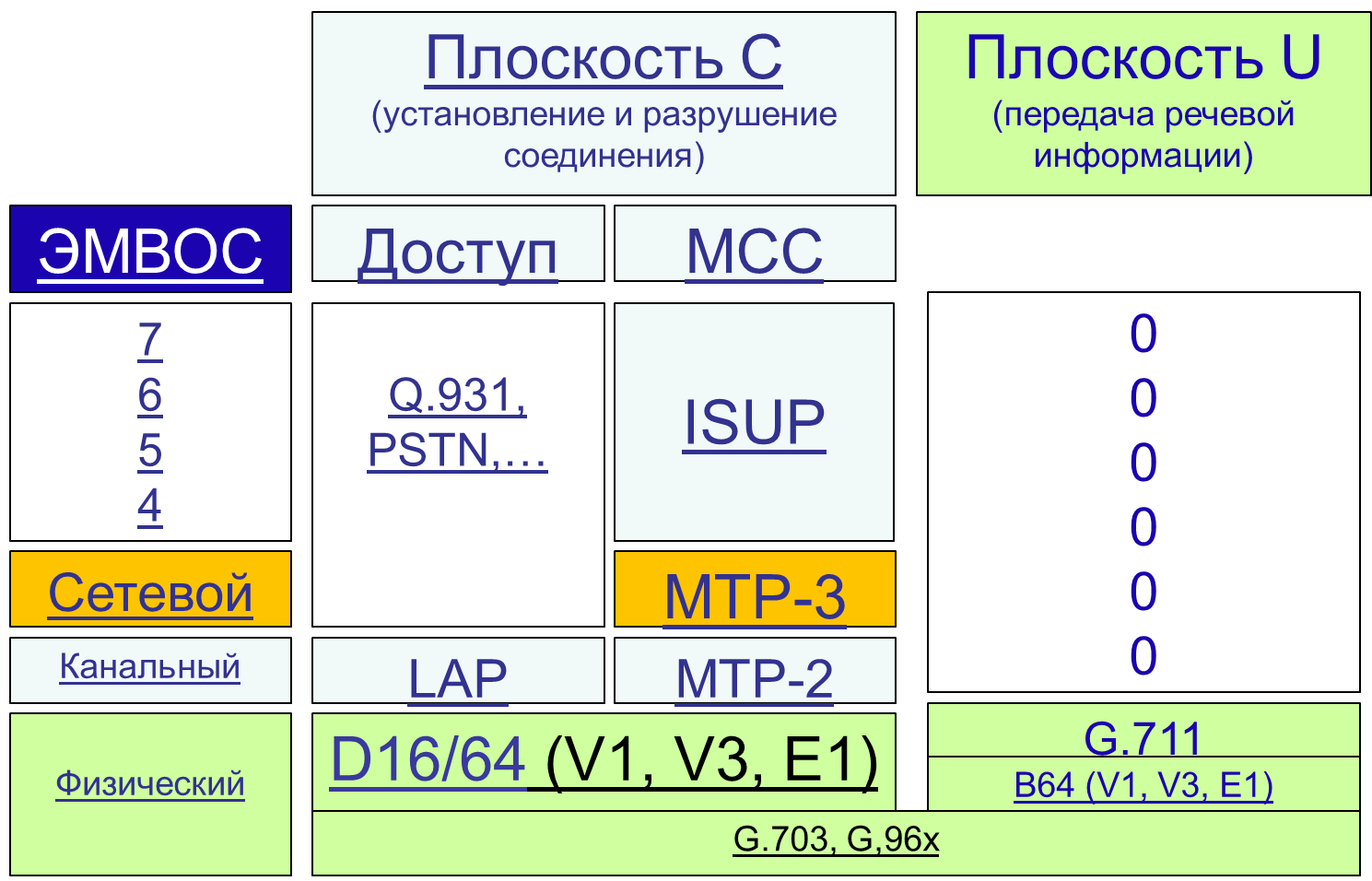

1.1.7 Стеки протоколов ТфОП (плоскость U, С, М)

Подводя итоги по вопросам, рассмотренным выше, приведем несколько рисунков стеков протоколов, наглядно отображающих технологии ТфОП в сопоставлении с уровневой моделью OSI (ЭМВОС, то есть Эталонной Моделью Взаимодействия Открытых Систем).

Стеки протоколов ТфОП/ISDN по технологии TDM-КК:

Рисунок 1.12 – Стеки протоколов ТфОП/ISDN по технологии TDM-КК

Как видно из рисунка, Рисунок 1.12, процессы установления и разрушения соединений (плоскость С) являются наиболее сложными в реализации этапами, так как требуют поддержки протоколов нескольких уровней эталонной модели взаимодействия открытых систем (ЭМВОС).

После установления соединения процесс передачи речи требует поддержки только протоколов физического уровня (G.711, G.703, G.704), то есть цифрового канала с пропускной способностью 64 кбит/с.

2 Общие сведения о сетях VoIP

2.1 Краткая история IP-телефонии

Возможности передачи голоса по сети с коммутацией пакетов (КП) исследовались еще в 70-х годах 20-го века, однако отсутствие достаточно быстродействующих коммутационных узлов приводило к большим задержкам пакетов, переносящих фрагменты речи (на уровне отдельных слогов или частей слога).

В тоже время – наличие развитых телефонных сетей на базе КК и хорошее качество переноса речи по этим специализированным сетям не оставляло шансов технологиям коммутации пакетов для голоса вплоть до 1993 года.

Началу успешных испытаний передачи голоса по сети с КП предшествовало:

широкое внедрение скоростных технологий систем передачи (от 10 Мбит/с до 155 Мбит/с и более);

увеличение быстродействия узлов коммутации, вносящих задержки, приемлемые для диалоговой речи, то есть менее 100…150 мс на всю сеть (end-to-end) или 1…2 мс на один узел;

разработка эффективных алгоритмов сжатия голоса с целью удаления избыточности и сокращения требуемой пропускной способности;

появление технологий сигнальных процессоров, позволяющих в реальном времени выполнять алгоритмы сжатия речи.

В 1993 г. в университете штата Иллинойс (США) впервые были проведены успешные испытания передачи голоса по сети с КК (локальная компьютерная сеть университета).

Началом практического использования технологий передачи голоса по сети с КП принято считать 1995 год, когда компания VocalTec (Израиль) предложила программу Internet Phone, позволяющую обмениваться голосовыми данными пользователям сети Интернет.

В том же 1995 г. другие компании очень быстро оценили перспективы, которые открывала возможность разговаривать, находясь в разных полушариях и не платя при этом за международные звонки.

В марте 1996 г. было объявлено о совместном проекте под названием "Internet Telephone Gateway" двух компаний: VocalTec и Dialogic. Целью проекта была задача обеспечить телефонную связь через сеть Интернет с обычных телефонных аппаратов, для чего между сетью Интернет и ТфОП устанавливался специализированный шлюз, получивший название VTG (VocalTec Telephone Gateway). Для переноса речи одного пользователя пропускная способность канала составляла около 11 кбит/с.

Именно эти возможности – уплотнение канала и малая стоимость связи создали предпосылки для коренных изменений телекоммуникационного мира.

Начиная с 1997 г. соединения через сеть Интернет двух обычных телефонных абонентов, находящихся в совершенно разных местах планеты стали обыденным делом. Всего за несколько лет технологии IP-телефонии значительно эволюционировали, и распространенные сегодня решения существенно отличаются от прежних, что обусловлено:

развитием аппаратных решений, в частности появлением мощных магистральных и транзитных маршрутизаторов и высокоскоростных телекоммуникационных каналов;

появлением таких качественно новых технологий, как динамическая маршрутизация с учетом качества обслуживания в мультисервисных IP-сетях и резервирование ресурсов для контроля качества обслуживания транзитных маршрутизаторов.

Современное оборудование для передачи голоса посредством протокола IP (VoIP) позволяет обеспечивать приоритет передачи голосового трафика над передачей обычных данных, получать приемлемое качество звукового сигнала при сильном сжатии, эффективно подавлять различные шумы.

Сегодня телекоммуникационные операторы, специализирующиеся на предоставлении услуг IP-телефонии, применяют выделенные каналы с приоритетом голосового трафика над трафиком данных, что гарантирует высокое качество передачи речи. При этом используется сразу несколько вариантов маршрутизации голосового трафика для каждого из тысяч направлений, а в случае возникновения каких-либо проблем трафик автоматически перенаправляется на другие каналы.

2.2 Преимущества и недостатки передачи голоса по сетям с КП и КК

Сравним наиболее распространенные технологии передачи голоса по сети. Диалоговую речь можно переносить как по традиционным телефонным сетям с КК, так и по сетям с КП.

Традиционные телефонные сети имеют неоспоримые преимущества перед технологиями передачи голоса по сетям с КП по следующим показателям:

Высокое качество передачи диалоговой речи по сети с КК, определяемое:

низкими задержками (около 1…2 мс на 1 коммутационный узел – АТС и менее 5 мкс на 1 км за счет распространения в линиях связи);

допустимыми потерями фрагментов речи (менее 1 %);

высокой надежностью (Кгот = 0,99999) телефонных сетей с КК, базирующихся на кольцевых топологиях сетей физического уровня – SDH;

практически отсутствует эхо при местной связи.

Очень дешевые и простые терминальные устройства (аналоговые ТА).

Гарантированная пропускная способность, согласованная с речевым цифровым трафиком (64 кбит/с).

Несмотря на эти очевидные и неоспоримые достоинства, технология передачи речи по сетям с КК постепенно уступает место технологиям передачи речи по сетям с КП, так как обладает следующими существенными недостатками:

Сети на базе TDM-технологий с КК адаптированы по скорости к аудиокодекам G.711(64кбит/с), что сегодня является избыточным по необходимой пропускной способности, так как есть много достаточно качественных кодеков с меньшей скоростью передачи (от 32 кбит/с до 8 кбит/с).

Для передачи других видов информации (изображений, текста, файлов и т.п.) сети на базе TDM-технологий не удовлетворяют:

ни по скорости (требуются скорости от 2 кбит/с до 34 Мбит/с);

ни по достоверности (требуется Рош от 10-5 до 10-8);

ни по эффективности использования пропускной способности, так как трафик от таких видов информации как изображения, текст и т.п. – переменный с Кпач=Vпик/Vср до 200!

Сети на базе 64 кбит/с TDM технологий не удовлетворяют на данном этапе даже речевую информацию, так как в современных терминалах (МТ, ПК, смартфонах и т.п.) широко используются аудиокодеки со сжатием речи до 32 кбит/с, 16 кбит/с, 8 кбит/с, 6,4 кбит/с. Поэтому перевозить сжатую до 8 кбит/с речевую информацию по TDM сети с ПП 64 кбит/с – это роскошь! (дорого и неэффективно!!!)

Синхронные системы передачи, требующиеся для обеспечения TDM-телефонии – значительно дороже и сложнее чем асинхронные (например, на базе Ethernet).

Технологии TDM плохо масштабируются по изменяющиеся свойства передаваемой информации (например, невозможно гибко изменять пропускную способность ни во время установления соединения, ни во время сеанса).

Так как ТфОП обеспечивает узкий набор услуг (речь, факс, dial-up) по сравнению с мультисервисной сетью (неограниченный набор услуг), то эксплуатационные затраты в расчете на одну услугу ТфОП – значительно выше, чем в мультисервисной сети (В ТфОП – самый малый ARPU – средний доход с абонента).

Несмотря на эти недостатки, технологии передачи голоса по сети с КК еще долгое время будут использоваться наряду с IP-телефонией, пока технологии IP-телефонии не достигнут сопоставимого уровня качества, а IP-телефонные терминалы не станут такими же простыми в обслуживании и дешевыми.

На данный момент технологии IP-телефонии обладают следующими недостатками:

Пониженное качество передачи речи по сравнению с TDM-КК.

менее гарантированная пропускная способность.

увеличенные задержки (до 250…400 мс).

наличие джиттера (до 30…50 мс) при передаче голосовых пакетов.

появление эхо даже при местной связи.

Более высокая сложность обеспечения транспортных услуг (вместо физического канала – задействованы все функции трех нижних уровней ЭМВОС).

Более вероятны перегрузки в пакетной транспортной сети и более катастрофичны их последствия (коллапсы, приводящие к перезагрузке всего транспортного обеспечения и финансовым потерям).

Дорогие и сложные IP-телефонные терминалы, содержащие сложное ПО, требующее периодического обновления и квалифицированного обслуживания.

Высокие требования к информационной безопасности. Сложные и дорогие методы и средства защиты требуются для всей инфраструктуры обеспечения IP-телефонии (пользовательские терминалы, серверы IP-телефонии, шлюзы с ТфОП, коммутаторы и маршрутизаторы, пропускающие IP-телефонный трафик).

Несмотря на эти недостатки технологии IP-телефонии активно внедряются в нашу повседневную жизнь, благодаря следующим преимуществам:

Увеличение эффективности использования пропускной способности (по сравнению с TDM-КК).

Ряд следующих преимуществ IP-телефонии связан с использованием этой технологии, как составной части конвергированных сетей следующего поколения NGN/IMS:

возможность гибкого управления пропускной способностью и приоритетами как при установлении соединения, так и во время сеанса, что позволяет адаптировать сетевые ресурсы под свойства любого вида информации, в частности – гибко перераспределять пропускную способность мультисервисной транспортной сети между различными информационными сервисами.

интеграция сервиса IP-телефонии с другими популярными сервисами (например, с Web, E-mail, SMS/IM и т.п.) в рамках одного пользовательского приложения (например, Skype, Google+, VK и т.п.), что создает очевидные удобства для всестороннего общения в социальных сетях.

благодаря интеграции IP-телефонии в рамках одного широкополосного абонентского доступа, имеющего наибольший средний доход с одного абонента (ARPU), удельные затраты оператора и абонента на услуги IP-телефонии существенно меньше, чем на TDM-телефонию.

тарифы на услуги IP-телефонии в целом ниже, чем на услуги TDM-телефонии, по причине большей конкуренции на рынке IP-телефонии, а также меньшей зависимости передачи IP-пакета от расстояния.

Взаимодействие с традиционными сетями

По мере своего развития IP-телефония претерпела важные качественные изменения – из дополнительной и не очень качественной услуги она постепенно превратилась в базовый сервис, который стал одним из компонентов мультисервисной технологии.

Более того, технологии мультисервисных сетей в значительной степени видоизменяются и совершенствуются именно из-за необходимости конвергенции с технологией IP-телефонии (внедрение специализированных систем управления качеством, алгоритмов маршрутизации, ориентированных на телефонный трафик и др.).

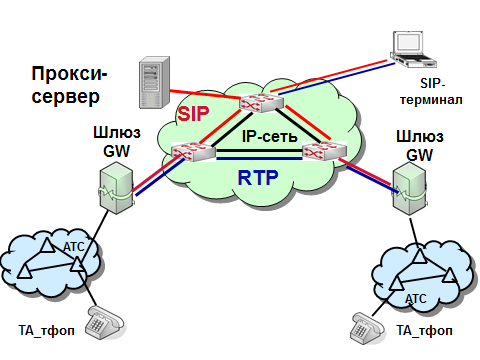

Несмотря на очевидные преимущества технологии IP-телефонии, базирующейся на протоколе SIP, необходимость взаимодействия с традиционными сетями ТфОП заставила развивать технологии IP-телефонии и для данной сферы.

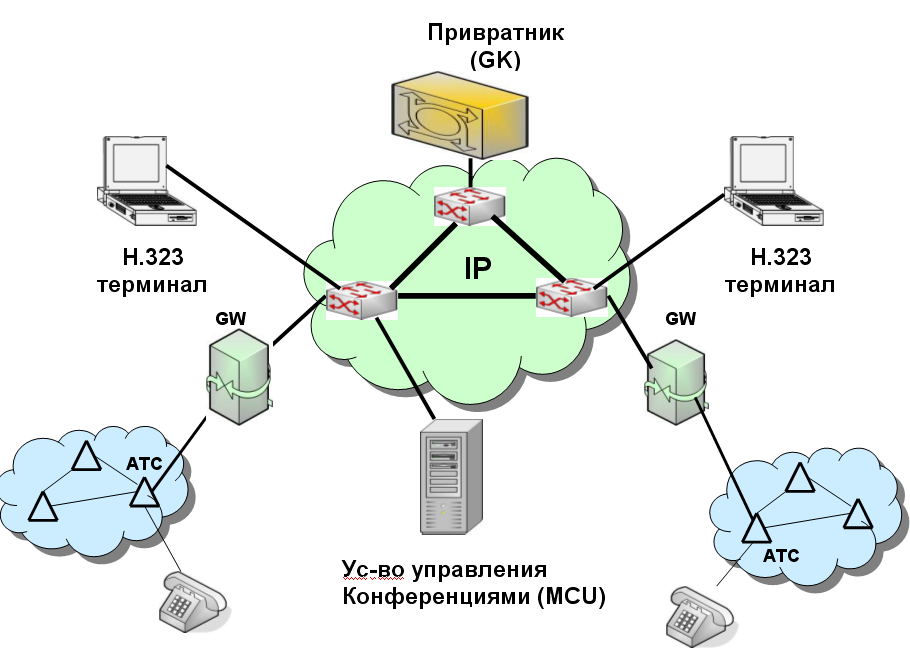

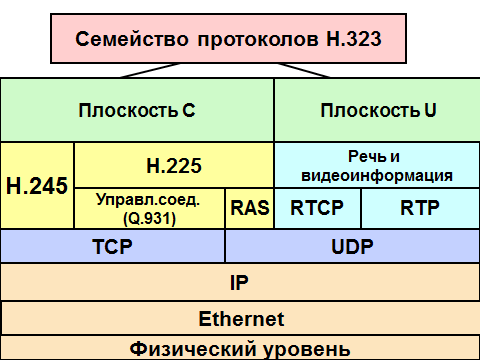

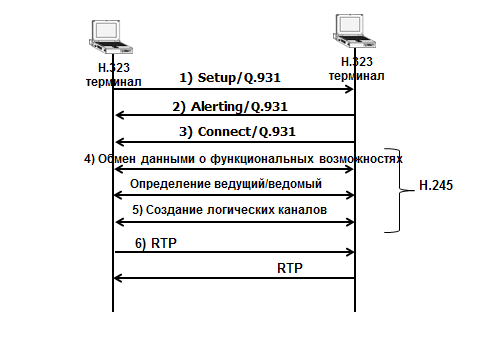

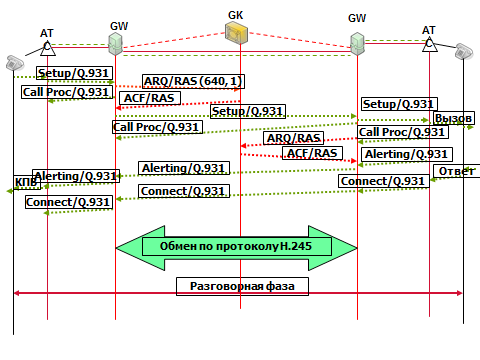

Важную роль здесь выполнили технологии, основанные на семействе протоколов Н.323 используемые на заре развития IP-телефонии для пропуска традиционного телефонного трафика по сетям IP через систему шлюзов. Основное применение технология H.323 нашла в междугородных и международных сетях, где наиболее сказались тарифные преимущества пакетной телефонии перед TDM-телефонией.

В настоящее время инициативу передачи голоса по междугородным и международным сетям перехватили «большие» или «существенные» операторы, благодаря технологиям IP-телефонии, ориентированным именно на этих операторов – на базе протоколов MGCP, MEGACO/Н.248. Данные технологии позволяют гибко масштабировать взаимодействие сетей IP-телефонии с традиционными ТфОП – от уровня отдельной малой АТС до крупных междугородных и международных узлов коммутации.

В рамках современной концепции конвергентной сети – IMS, основной технологией IP-телефонии является технология, основанная на протоколе SIP. Протокол SIP более доступен для восприятия и понимания рядовым IT-специалистом. SIP очень популярен также в корпоративных сетях.

Однако пока «живы» обычные телефонные терминалы и технологии ТфОП, поддерживающие обмен между ними, будут востребованы и технологии взаимодействия IP-сетей с ТфОП. Поэтому технологии MGCP, MEGACO, поддерживающие это взаимодействие, будут актуальны.

Следует также иметь в виду, что IP-телефония – это не просто альтернатива обычной телефонии. Актуальность развития решений IP-телефонии обусловлена не только возможностью снижения затрат на телефонные переговоры и техническое обслуживание инфраструктуры (хотя и это, безусловно, имеет значение). IP-телефония часто рассматривается как базовая техническая платформа, позволяющая объединить решения для передачи данных и голоса, а также для обработки и последующего использования этой информации во всех бизнес-процессах.

Таким образом, развитие IP-телефонии является средством повышения производительности труда и развития бизнеса.

2.3 Концепция построения современных сетей NGN

Переход от отдельных сетей, предоставляющих 1…2 услуги к сети, на базе которой возможно предоставлять множество услуг проходил достаточно эволюционно и не закончился в настоящее время.

Первые попытки объединить в рамках одной сети несколько услуг были предприняты в 80-е годы прошлого века в рамках технологий сетей с интеграцией служб/услуг (N-ISDN или У-ЦСИС), предоставляющих, помимо телефонных услуг, услуги передачи данных на скорости до 128 кбит/с, услуги качественного факса 4-й группы, услуги видеозвонков и других узкополосных услуг, вписывающихся в скорости передачи до 2 Мбит/с.

Однако для внедрения технологий N-ISDN ITU-T пошла навстречу операторам ТфОП, допустив целый ряд компромиссов, в частности:

был выбран способ построения наложенной сети (на существующие сети ТфОП с коммутацией TDM-каналов),

технологическая основа N-ISDN осталась та же, что и в ТфОП – коммутация TDM-каналов,

при наложении N-ISDN на ТфОП использовались те же абонентские многопарные кабели в сети доступа, те же системы межстанционной связи (на основе PDH/SDH технологий) и те же ЦСК, но с обновленным ПО, поддерживающим новые цифровые системы сигнализации и новые услуги, требующие установления соединения на скорости до 128 кбит/с.