- SBC это программно-аппаратное решение на базе платформы SMG.

Чтобы получить SBC из SMG устанавливается отдельная прошивка, а также активируется специальная лицензия SBC.

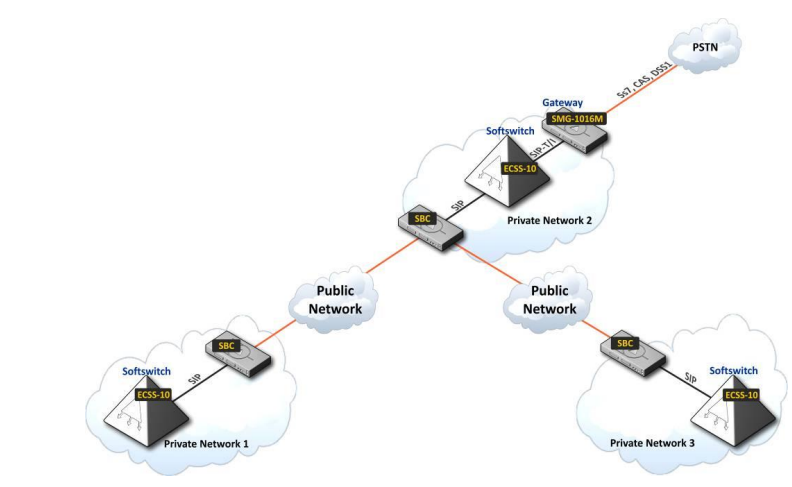

SBC поддерживает работу только по протоколу SIP и не работает по другим протоколам, например на ней нет Е1 (SS7, PRI), а также нет H.323, SIGTRAN и т.д. - Для начала нужно определиться со схемой использования. Обычно SBC ставится на границе 2х сред: частной сети (private network) и публичной сети интернет (public network).

Пример схемы:

На данном этапе определяем схему включения, либо все сети могут спускаться на SBC в разных изолированных VLAN в один порт, либо private сеть и public сеть подключаются

в разные физические порты SBC. Обе схемы имеют место быть, изоляция сетей во многом определяется также настройкой вышестоящих коммутаторов.

3. Далее определяемся с сетевыми настройками в разделе Настройки TCP/IP -> Сетевые интерфейсы и Настройки TCP/IP -> Сетевые параметры.

Тут создаем нужное количество сетевых интерфейсов. По сути это отдельные саб. интерфейсы (или VLANы) внутри SBC, имеющие свои отдельные IP адреса/подсети.

Количество IP адресов на SBC в private или public сетях определяется тех. заданием (без лицензии SBC-VNI максимум 40, c лицензией SBC-VNI - 500),

количеством SIP направлений, а также количеством адресов для управления (WEB/TELNET/SSH/SNMP).

С точки зрения безопасности для управления создаются отдельные сетевые интерфейсы, для телефонии - отдельные, с обязательным отключением WEB/TELNET/SSH/SNMP на них.

4. После п.1. и п.2 заходим на SBC через интерфейс управления и производим настройку SIP транспортов в разделе Конфигурация SBC->SIP Транспорт.

SIP транспорт это по сути точка входа для SIP сигнализации снаружи SBC. По умолчанию все порты на поднятых в п.3 IP адресах закрыты, чтобы разрешить

телефонии проходить через определенный SIP порт и создаются SIP транспорты.

На один IP адрес можно навешать несколько SIP транспортов, но SIP порты в них должны отличаться, иначе система выдаст ошибку.

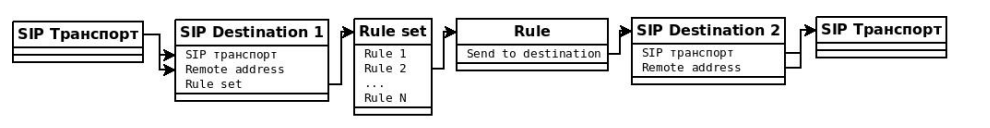

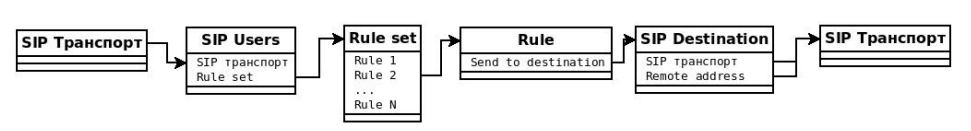

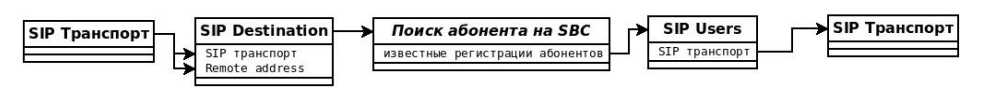

Чтобы дальнейшая настройка была понятной, опишем общие алгоритмы прохождения SIP сигнализации через SBC. Существует всего 3 алгоритма:

SIP destination <-> SIP destination

SIP users -> SIP destination

SIP destination -> SIP users

5. Далее производится настройка SIP направлений SBC, которые бывают трех видов:

-SIP destination - SIP транк для соединения по SIP с конечной точкой, настраивается в разделе Конфигурация SBC->SIP Destination.

-SIP users - сущность, предназначения для соединения с SIP абонентами, которые могут регистрироваться с любого IP адреса,

настраивается в разделе Конфигурация SBC->SIP Users.

-SBC Trunk - совокупность двух SIP destination, работающих либо в режиме балансировки active-active, либо в режиме резервирования active-backup.

На данном этапе создается нужное количество SIP destination, SIP users и SBC Trunk:

5.1. В настройках каждого SIP destination указывается используемый SIP транспорт, адрес удаленной стороны "Remote address" и указывается нужный "Rule set", создание которого описано ниже в п.6.

Остальные настройки SIP destination не обязательные и настраиваются при необходимости.

5.2. В настройках каждого SIP users указывается используемый SIP транспорт, указывается нужный "Rule set", создание которого описано ниже в п.6.

Также часто в SIP users прописывается "SIP домен" и включается опция "Абоненты за NAT".

Остальные настройки SIP users не обязательные и настраиваются при необходимости.

5.3 В настройках каждого SBC Trunk выбираются нужные SIP destination и включается нужный режим active-active/active-backup.

6. Далее настраиваем маршрутизацию в разделе Конфигурация SBC->Rule set.

Rule set это таблица правил маршрутизации, по которым будет проходить трафик SIP destination->SIP destination или SIP users->SIP destination.

Rule set определяют исходящее направление, также здесь настраиваются нужные запреты Reject. Вместо SIP destination на выходе также может быть SBC Trunk.

На данном этапе создается нужное количество Rule set, которое обычно определяется количеством SIP destination и SIP users, с которых будет осуществляться обработка трафика.

Внутри каждого Rule set создается нужное количество правил Rule. Правила Rule проверяются один за одним в пределах Rule set, порядок срабатывания правил определятся их расположением.

Если SIP пакет совпал с одним правилом, то следующие правила за ним проверяться не будут.

Внутри каждого правила задается нужное количество условий для отбора SIP пакетов. Чтобы SIP пакет попал под нужное правило требуется совпадение всех условий (через логическое И).

Примеры и синтаксис условий описаны в основном мануале. Выполнение всех условий приводит к действию, которое бывает 3х видов:

-reject - отбой соеднинения

-send to destination - отравка SIP пакета на заданный SIP destination.

-send to trunk - отравка SIP пакета на заданный SIP trunk.

7. Все, SIP направления и маршрутизация настроены, но также отдельного внимания заслуживают настройки безопасности.

Т.к. SBC ставится в public сеть на ней предсумотрены различные механизмы дополнительной защиты.

Защита может быть на 3х уровнях:

-Безопасность->Статический брандмауэр.

Это уровнень iptables, профили iptables назначаются на нужные сетевые интерфейсы, созданные в п.3.

По сути это табличный набор правил для разрешения/запрета прохождения IP пакетов.

Ограничения выставляются как по IP заголовкам, так и по портам, протоколам UDP/TCP/ICMP.

Здесь можно разрешить доступ определенным IP адресам/подсетям, всем остальным запретить.

Либо наоборот запретить строго определенным IP адресам/подсетям, всем остальным разрешить. Зависит от схемы и тех. задания.

Также при необходимости можно настроить GeoIP для аналогичного разрешения/запрета трафика из определенных стран.

-Безопасность->Динамический брандмауэр.

Это уровень sshguard, который осуществляет временную/постоянную блокировку злонамеренных IP адресов.

Например, если хост прошел уровень iptables, но при этом несколько раз шлет неверную авторизацию, то sshguard помещает его сначала во временную блокировку (block list).

Затем, если хост не прекращает свою подозрительную активность, то он попадает в постоянную блокировку (black list).

Настройки тут как таковой нет, динамический брандмауэр включен в дефолте. Можно выставить интервалы и количество блокировок, время прощения, а также

добавить определенные адреса в доверенный белый список (white list).

-Безопасность->Защита от DoS-атак.

Это уровень sip-worker, по сути это продвинутая защита, основанная на анализе SIP и RTP трафика.

Здесь можно включить защиту от DoS-атак, от SIP флуда, RTP флуда, ICMP флуда.

А также можно включить обнаружение Port Scan для борьбы с SIP сканерами и прописать "запрещенные клиентские приложения",

указав список злонамеренных SIP User-Agent.

Обращаю внимание, что защита от DoS-атак включается только при необходимости, т.к. это может повлиять на работу некоторых клиентских приложений, а также понизить производительность SBC.

Также можно настроить Системные параметры->Ограничение обработки запросов SBC.

Это нужно для одновременной обработки больших пачек SIP пакетов, когда в одну секунду на SBC поступает много трафика.

Чтобы при шторме SBC не потеряла работоспособность, настраиваются ограничения по количеству одновременных запросов.

Можно отдельно ограничить INVITE запросы, SUBSCRIBE и остальные, к которым относятся REGISTER, NOTIFY, OPTIONS и др.

Тем самым, например шторм пакетов NOTIFY или SUBSCRIBE не будет влиять на обработку INVITE.