Общее описание

Цель задачи - обеспечить:

- Связность между клиентами, подключенными к служебному SSID-ENTERPRISE, и принтерами, подключенными к другому SSID-PRINT;

- Изоляцию офисов друг от друга, чтобы трафик не проходил между разными офисами.

Предложенное решение позволит обеспечить избирательное отключение изоляции между определенными дата саб-туннелями ТД на ESR для обеспечения прохождения трафика клиентом между ними.

Требование к версиям ПО

Требуется версия ПО ESR не ниже 1.11.0, версия SoftWLC не ниже 1.16. Специальных доработок на ТД в рамках данного функционала не выполнялось, поэтому можно использовать текущую актуальную версию ПО.

Для корректной работы функционала требуется подключение ТД по схеме L3 (используя softGRE туннели) с конфигурированием дата-туннелей по командам PCRF.

Техническое решение

Swicth Community (далее SC) - динамически формируемая по командам PCRF конфигурация на ESR, которая позволяет обеспечить прохождение трафика между дата саб-туннелями определённых ТД.

Рис. 1.

На рис. 1. представлена принципиальная схема работы SC. SC сформированы между дата саб-туннелями от 4-х различных ТД, а именно:

1) SC № 1 (Switch Community 1) сформировано между саб-туннелями SoftGRE 2.10 и SoftGRE 4.10, которые строятся от AP 1 и AP 2, находящихся в одном домене domain 1.

2) SC № 2 (Switch Community 2) сформировано между саб-туннелями SoftGRE 6.10 и SoftGRE 8.10, которые строятся от AP 3 и AP 4, находящихся в одном домене domain 2.

Таким образом:

1) Client 1 и Client 2 SSID 1 на разных ТД получат возможность обмениваться трафиком между собой в рамках SC 1.

2) Client 3 и Client 4 SSID 3 на разных ТД получат возможность обмениваться трафиком между собой в рамках SC 2.

3) Обмен трафиком Client 1 и 2 c Client 3 и невозможен.

4) Для SSID 2 и 4 SC не сформировано, поэтому для клиентов данного SSID возможен только выход Интернет, обменивается трафиком между собой они не смогут.

Ограничения реализации

- Для корректной работы функционала требуется подключение ТД по схеме L3 (используя SoftGRE туннели) с конфигурированием дата-туннелей по командам PCRF.

- Для формирование SC требуется минимум две ТД.

- Сущность SC существует только в рамках одного ESR, для ТД, подключенных к разным ESR сформировать SC невозможно.

- Привязка SSID к офису должна выполняться только по домену, другие способы выполнения привязки не допускаются.

- SC формируется по уникальной связке признаков office-doman, vlan и location. Таким образом в один SC могут быть включены SSID для ТД, размещенных в одном офисе в EMS, и SSID, у которых указаны одинаковые значения в настройках "bridge location" и "vlan".

- Для возможности обмена трафиком между клиентами одного SSID в рамках одной ТД, надо в настройках SSID отключить (убрать галочку) с пункта "Изоляция клиентов" (и выполнить "исправление привязок", чтобы настройка применилась на ТД ).

- Для обмена трафиком между двумя разными SSID, при условии, что они используют одинаковый влан, в рамках одной ТД, надо в её настройках отключить "Global isolation". Трафик между клиентами таких SSID в этом случае будет проходить между ними через ТД, не попадая на ESR.

- SC нельзя использовать в схеме включения ТД OTT.

Настройка ESR

ESR должен быть настроен для работы в схеме L3, с формированием дата-туннелей по командам PCRF. Подробнее с настройкой можно ознакомится Настройка ESR при подключении ТД через L3 сеть доступа (схема WiFi L3) и Настройка ESR в режиме wireless-controller с резервированием роутера "последней мили".

Для переключения бриджей клиентов ТД (терминирующих дата саб-туннели) надо выполнить и применить на соответствующих бриджах команду "protected-ports radius" .

bridge 10 location data10 protected-ports radius exit bridge 11 location data10 protected-ports radius exit

Внимание! При включении на бридже режима "protected-ports radius" обязательно должен быть указан "location"!

Для моделей ESR, использующих аппаратные EoGRE (ESR-1200/1500/1700) надо дополнительно выполнить выделение и настройку internal-usage-vlan (далее IUV). Особенностью реализации аппаратных EoGRE является необходимость выделения vlan для формирования SC. Данные vlan используется исключительно в рамках одного ESR, они не должны пересекаться с другими vlan, настроенными в системе. Учитывая ограничение аппаратных саб-туннелей EoGRE в 8000 шт, использование каждой ТД минимум 2 саб-туннелей и необходимости включения в один SC минимум двух ТД, - получаем ограничение в 2000 SC. Для выделения vlan в настройках "wireless-controller" выполняем и применяем команду "internal-usage-vlan", указывая в ней список vlan, которые будут использованы для формирования SC.

wireless-controller internal-usage-vlan 1001-2037,2500-3000,3200-3700 exit

Внимание! Для корректной работы функционала SC на моделях ESR-1200/1500/1700, использующих аппаратную реализацию EoGRE, обязательно должен быть выделен диапазон internal-usage-vlan в достаточном количестве для формирования SC. В случае исчерпания выделенных internal-usage-vlan SC формироваться не будет!

С версии ПО ESR 1.11.0 появилось два режима работы команды "protected-ports":

"protected-ports local" - это прежний режим работы protected-ports, включающий изоляцию членов бриджа.

"protected-ports radius" - режим работы, формирующий SC, по соответствующему признаку CoA, полученному от PCRF при формировании дата туннелей для ТД. Если признак не получен - то дата саб-туннель включается в соответствующий бридж и для него включается изоляция.

Настройка и управление со стороны EMS

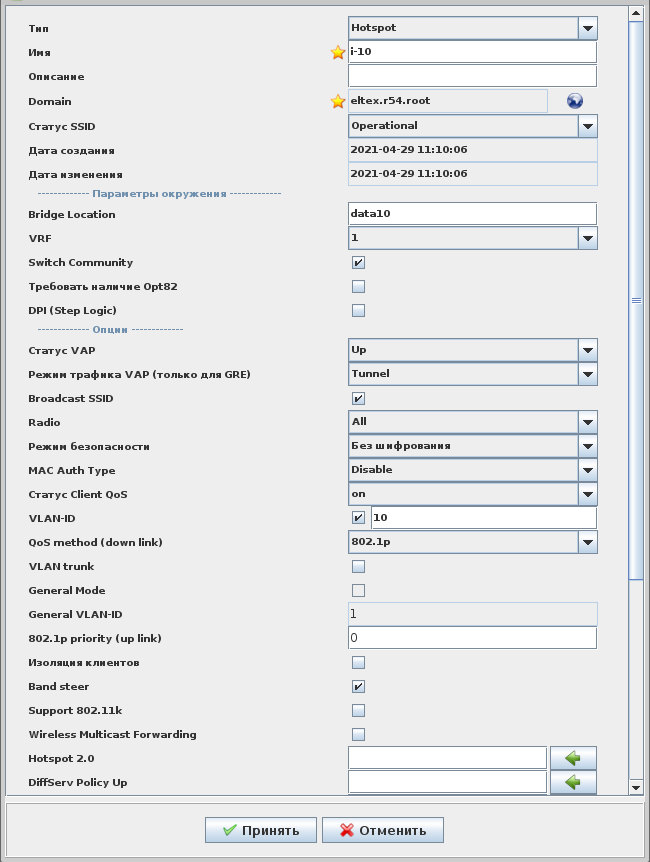

Управление SC (включение/отключение) выполняется в настройках SSID - при создании или редактировании. Создадим новый SSID: "Wireless" → "Менеджер SSID" → "Добавить SSID" (рис. 2):

Рис. 2.

Указываем настройку "Bridge, Location" такую же, как указана на бридже ESR, в который надо выполнить построение клиентского дата-туннеля. Указываем "VLAN-ID". Отмечаем галочкой включение "Switch Community" для данного SSID и нажимаем "Принять".

Так же обратим внимание, что не включена "Изоляция клиентов" в рамках данного SSID, для обеспечения возможности обмена трафиком между клиентами, подключенными к одной ТД.

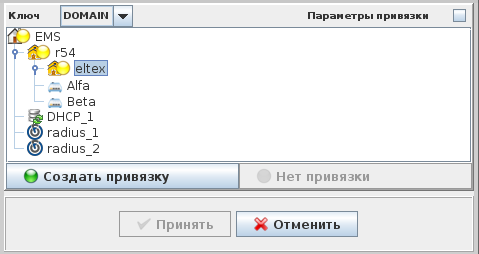

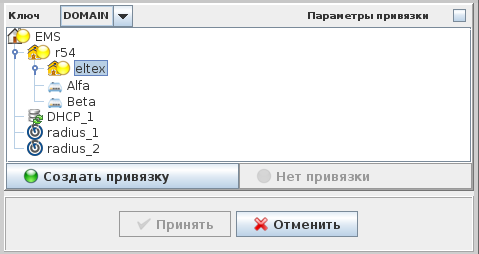

Затем встаем на SSID и нажимаем кнопку "Добавить SSID привязку" (рис. 3):

Рис. 3.

Выбираем домен, в который хотим выполнить привязку SSID, ключ привязки "DOMAIN" и нажимаем "Создать привязку".

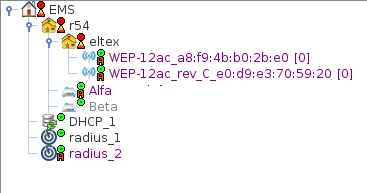

Инициализируем в указанный домен минимум две ТД (рис. 3.):

Рис. 4.

Таким образом, для данных ТД будет сформировано SC для SSID i-10.

Важно!

Если выполнить привязку данного SSID в другой домен - то это будет считаться новым SC. Для ТД, инициализированных в этот другой домен будет создано отдельное SC.

Если к текущему домену привязать еще один SSID, с отличающимся значением "VLAN-ID" или "Bridge, Location" и включить в его настройках SC - то для такого SSID будет создан отдельный SC и его клиенты не смогут общаться с SC другого SSID.

Таким образом, для ESR, при поднятии дата-туннелей для ТД, признаком, что саб-туннели ТД нужно включить в определённый SC служит совпадение следующих полей CoA, полученного от PCRF:

- Domain ТД - поле "office:name=Eltex.r54.root"

- VLAN-ID подключаемого дата саб-туннеля - поле "vlan:id=10"

- Bridge, Location подключаемого саб-туннеля - поле "name=data10"

- Признак включения SC - поле "sc=1"

Если хоть один из признаков не совпадает - то формируется новый SC (при наличии поля "sc=1").

Если признак "sc" в CoA отсутствует - для такой ТД не выполняет поиск и создание SC.

Исходя из вышесказанного, для того, что бы поместить в один SC другой SSID - надо создать его с совпадающими значениями "VLAN-ID", "Bridge, Location" и так же включить на нем "Switch Community", а потом привязать его к тому же домену, что и SSID ранее.

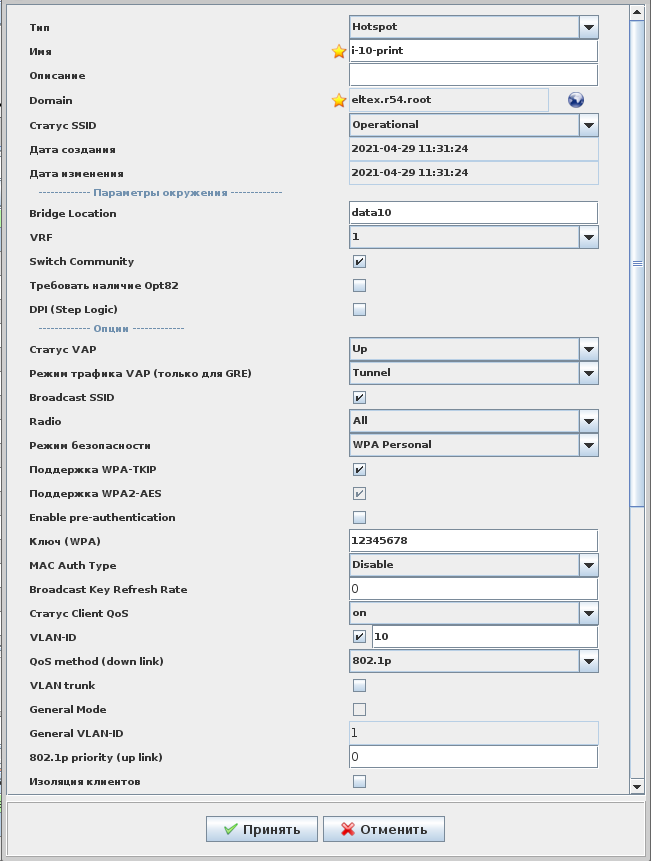

Рис. 5.

Создадим SSID "i-10-print" (рис. 3) с настройками "VLAN-ID", "Bridge, Location" и "Switch Community" аналогичными SSID "i-10-ent", с типом авторизацией "WPA Personal".

И выполним его привязку к тому же домену, что и SSID "i-10-ent" (рис. 6).

Рис. 6.

При такой конфигурации саб-туннели от ТД для SSID "i-10-ent" и "i-10-print" будут помещены в один SC. Следует понимать, что учитывая совпадения vlan-ов на ESR для каждой ТД будет поднят только один саб-туннель для двух данных SSID.

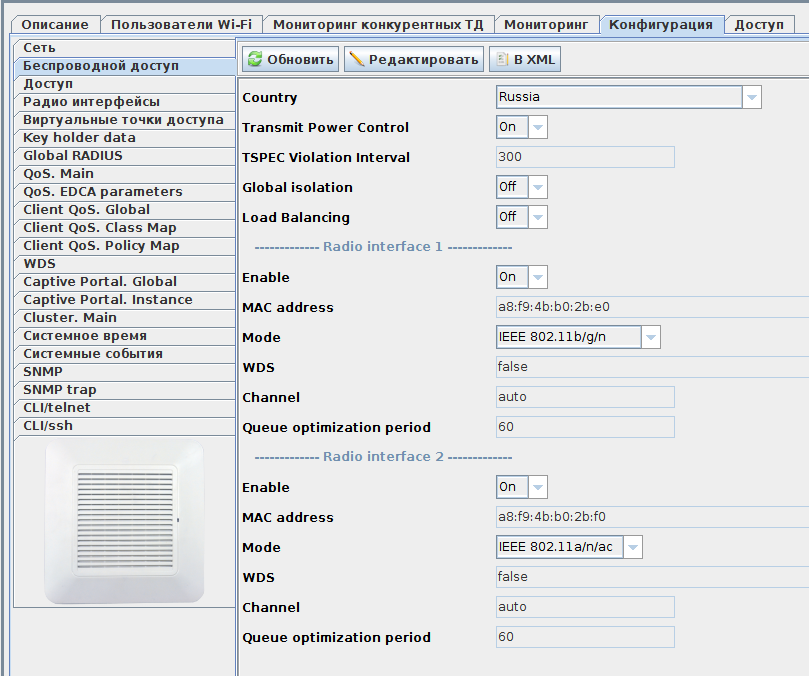

Т.к. теперь на ТД используются два разных SSID - то для обеспечения возможности прохождения трафика между разными SSID на каждой ТД, использующей функционал SC в предоставленной выше конфигурации надо отключить глобально изоляцию. Для этого встанем на ТД, выберем вкладку "Конфигурация" → "Беспроводной доступ" и установим для настройки "Global isolation" значение "off"

Для включения/отключения SC для уже существующего SSID надо выполнить включение/отключение настройки "Switch Community" в настройках SSID. При этом для всех ТД, которые находятся в узлах, к которым выполнена привязка данного SSID будет отправлена команда CoA "domain-update" на ESR (рис. 7).

Рис. 7.

При глобальном отключении изоляции отключается изоляция для всех виртуальный SSID на ТД, независимо от того, что указано в настройке отдельных SSID. При этом клиенты различных SSID, использующих одинаковый vlan смогут обмениваться трафиком между собой. Клиенты SSID, использующие разные vlan трафиком между собой обмениваться по прежнему не смогут.

Так же можно выполнить данное действие с помощью шаблона при инициализации ТД.

Просмотр информации о состоянии Switch Community на ESR

1. Для просмотра информации всех сформированных SC на ESR используется команда "show interfaces bridge switch-communities":

esr1000# show interfaces bridge switch-communities

bridge 10

Location Community Interfaces

-------------------------------- --------------------------------------- ------------------------------------------

data10 Eltex.r54.root softgre 2.10, softgre 4.10, softgre 6.10,

softgre 8.10

data10 Eltex.r54.root softgre 2.310, softgre 4.310, softgre

6.310, softgre 8.310

bridge 11

Location Community Interfaces

-------------------------------- --------------------------------------- ------------------------------------------

data11 Eltex.r54.root softgre 2.311, softgre 4.311, softgre

6.311, softgre 8.311

В выводе отображается номер бриджа, затем идет список SC, сформированных в нем. В колонке "Location" отображается location бриджа; "Community" - отображается домен, в котором находятся ТД, образующие SC, в колонке "Interfaces" отображается список саб-туннелей, принадлежащий данному SC.

2. Для просмотра информации о SC, содержащихся в определённом бридже, к приведенной выше команде надо добавить номер бриджа "show interfaces bridge switch-communities <номер бриджа>" :

esr1000# show interfaces bridge switch-communities 11

bridge 11

Location Community Interfaces

-------------------------------- --------------------------------------- ------------------------------------------

data11 Eltex.r54.root softgre 2.311, softgre 4.311, softgre

6.311, softgre 8.311

3. Для просмотра информации о SC, принадлежащих определенному домену используется команда "show interfaces bridge switch-communities community <полное название домена, в котором находятся ТД, образующие SC>":

esr1000# show interfaces bridge switch-communities

bridge 10

Location Community Interfaces

-------------------------------- --------------------------------------- ------------------------------------------

data10 Eltex.r54.root softgre 2.10, softgre 4.10, softgre 6.10,

softgre 8.10

data10 Eltex.r54.root softgre 2.310, softgre 4.310, softgre

6.310, softgre 8.310

bridge 11

Location Community Interfaces

-------------------------------- --------------------------------------- ------------------------------------------

data11 Eltex.r54.root softgre 2.311, softgre 4.311, softgre

6.311, softgre 8.311

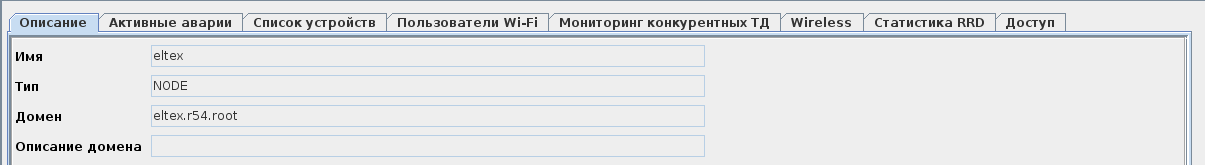

Поиск по домену является регистрозависимым, поэтому надо использовать название домена в точности, как оно обозначено в EMS (рис. 8):

Рис. 8.

4. Для поиска по шаблону предназначена команда "show interfaces bridge switch-communities community include <шаблон>":

esr1000# show interfaces bridge switch-communities

bridge 10

Location Community Interfaces

-------------------------------- --------------------------------------- ------------------------------------------

data10 Eltex.r54.root softgre 2.10, softgre 4.10, softgre 6.10,

softgre 8.10

data10 Eltex.r54.root softgre 2.310, softgre 4.310, softgre

6.310, softgre 8.310

bridge 11

Location Community Interfaces

-------------------------------- --------------------------------------- ------------------------------------------

data11 Eltex.r54.root softgre 2.311, softgre 4.311, softgre

6.311, softgre 8.311

Шаблон поиска является регистронезависимым.

5. Для просмотра суммарной информации о числе SC используется команда "show interfaces bridge switch-communities summary":

esr1000# show interfaces bridge switch-communities summary Bridges Communities ---------- ----------- bridge 10 2 bridge 11 1

6. При использовании команд из п. 3, 4 и 5 можно в конце команды указать номер бриджа и ограничить поиск указанным бриджем:

Для просмотра состояния SC на ESR-1200/1500/1700, использующих аппаратные EoGRE используются аналогичные команды, но в выводе будет присутствовать дополнительная информация об используемом для SC IUV:

Примечания

Пример конфигурации ESR (приведен пример для двух ESR-1200, использующих аппаратные туннели и использующих резервирование с помощью VRRP):